Uzyskiwanie kontekstu aplikacji i użytkownika końcowego dla alertów sztucznej inteligencji

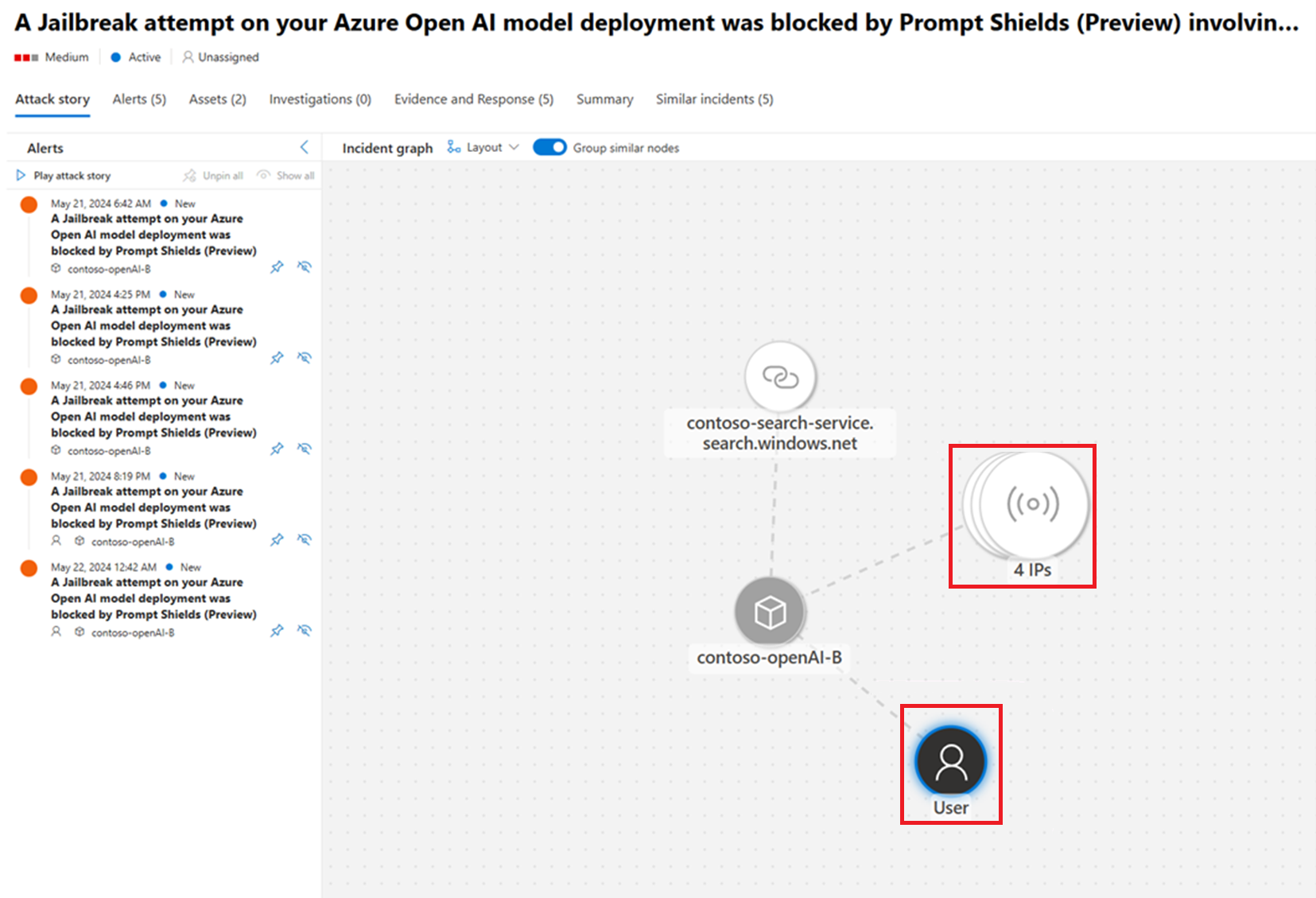

Microsoft Defender dla Chmury ochrony przed zagrożeniami dla obciążeń sztucznej inteligencji umożliwia zwiększenie możliwości działania i wartości zabezpieczeń wygenerowanych alertów sztucznej inteligencji, zapewniając kontekst użytkownika końcowego i aplikacji.

W większości przypadków scenariusze wykorzystujące usługi sztucznej inteligencji są tworzone w ramach aplikacji, więc wywołania interfejsu API do usługi sztucznej inteligencji pochodzą z aplikacji internetowej, wystąpienia obliczeniowego lub bramy sztucznej inteligencji. Ta konfiguracja architektury wprowadza złożoność ze względu na brak kontekstu podczas badania żądań sztucznej inteligencji w celu określenia aplikacji biznesowej lub użytkownika końcowego.

Defender dla Chmury wraz ze sztuczną inteligencją platformy Azure umożliwia dodawanie parametrów do wywołań interfejsu API AI platformy Azure w celu propagowania krytycznego użytkownika końcowego lub kontekstu aplikacji w celu Defender dla Chmury alertów sztucznej inteligencji. Z kolei prowadzi to do bardziej efektywnego klasyfikowania i wyników. Na przykład podczas dodawania adresu IP lub tożsamości użytkownika końcowego możesz zablokować tego użytkownika lub skorelować zdarzenia i alerty przez tego użytkownika. Podczas dodawania kontekstu aplikacji można określić priorytety lub określić, czy podejrzane zachowanie może być uznawane za standardowe dla tej aplikacji w organizacji.

Wymagania wstępne

Przeczytaj omówienie — ochrona przed zagrożeniami w zakresie sztucznej inteligencji.

Włącz ochronę przed zagrożeniami dla obciążeń sztucznej inteligencji (wersja zapoznawcza) w aplikacji sztucznej inteligencji za pomocą modelu bazowego usługi Azure OpenAI bezpośrednio za pośrednictwem usługi Azure OpenAI Service. Pamiętaj, że ta funkcja nie jest obecnie obsługiwana w przypadku korzystania z modeli używanych za pośrednictwem interfejsu API wnioskowania modelu AI platformy Azure.

Dodawanie parametrów zabezpieczeń do wywołania usługi Azure OpenAI

Aby otrzymywać alerty zabezpieczeń sztucznej inteligencji z większym kontekstem, możesz dodać dowolne lub wszystkie poniższe przykładowe UserSecurityContext parametry do wywołań interfejsu API usługi Azure OpenAI.

Wszystkie pola w tabeli UserSecurityContext są opcjonalne.

W przypadku kontekstu użytkownika końcowego zalecamy przekazanie EndUserId pól i SourceIP co najmniej. Pola EndUserId i SourceIP zapewniają analitykom usługi Security Operations Center (SOC) możliwość badania zdarzeń zabezpieczeń obejmujących zasoby sztucznej inteligencji i generowanie aplikacji sztucznej inteligencji.

W przypadku kontekstu aplikacji po prostu przekaż applicationName pole jako prosty ciąg.

Jeśli nazwa pola jest błędnie wpisać, wywołanie interfejsu API usługi Azure OpenAI nadal powiedzie się. Schemat UserSecurityContext nie wymaga weryfikacji, aby przejść przez pole użytkownika usługi Azure OpenAI. Deweloperzy aplikacji powinni upewnić się, że prawidłowy kod JSON jest przekazywany w każdym żądaniu wykonanym przez aplikację do usługi Azure OpenAI.

Schemat UserSecurityContext

Dokładny schemat można znaleźć w dokumentacji interfejsu API REST usługi Azure OpenAI.

Obiekt kontekstu zabezpieczeń użytkownika jest częścią treści żądania interfejsu API uzupełniania czatu.

Ta funkcja nie jest obecnie obsługiwana w przypadku korzystania z modeli wdrożonych za pośrednictwem interfejsu API wnioskowania modelu AI platformy Azure.

Dostępność

| Źródło | Obsługa wersji | Komentarze |

|---|---|---|

| Azure OpenAI REST API | Wersja 2025-01-01 | - |

| Zestaw Azure .NET SDK | wersja 2.2.0-beta.1 (2025-02-07) lub nowsza | - |

| Azure Python SDK | Wersja 1.61.1 lub nowsza | Obsługa jest zapewniana przez dołączenie do obiektu "extra_body" |

| Azure JS/Node SDK | Wersja 4.83.0 lub nowsza | Obsługa jest zapewniana przez dołączenie do obiektu "extra_body" |

| Azure Go SDK | wersja 0.7.2 lub nowsza | - |