Migrowanie do monitorowania integralności plików za pomocą usługi Defender for Endpoint

Monitorowanie integralności plików w usłudze Defender for Servers Plan 2 używa agenta Ochrona punktu końcowego w usłudze Microsoft Defender do zbierania danych z maszyn zgodnie z regułami zbierania.

Poprzednia wersja monitorowania integralności plików używała agenta usługi Log Analytics (znanego również jako agent monitorowania firmy Microsoft (MMA) lub agenta usługi Azure Monitor (AMA) na potrzeby zbierania danych. W tym artykule opisano sposób migrowania poprzednich wersji MMA i AMA do nowej wersji.

Wymagania wstępne

- Usługa Defender for Servers (plan 2) musi być włączona w celu korzystania z monitorowania integralności plików.

- Migracja jest istotna, gdy monitorowanie integralności plików jest obecnie włączone przy użyciu programu MMA lub AMA.

- Maszyny chronione przez usługę Defender for Servers (plan 2) powinny uruchamiać agenta usługi Defender for Endpoint. Jeśli chcesz sprawdzić stan agenta na maszynach w środowisku, użyj tego skoroszytu .

Migrowanie z programu MMA

Jeśli masz poprzednią wersję monitorowania integralności plików przy użyciu programu MMA, możesz przeprowadzić migrację przy użyciu środowiska migracji w produkcie. Korzystając ze środowiska produktu, możesz wykonywać następujące czynności:

- Przed migracją przejrzyj bieżące środowisko/stan.

- Eksportuj bieżące reguły monitorowania integralności plików, które używają programu MMA i znajdują się w obszarze roboczym usługi Log Analytics.

- Przeprowadź migrację do nowego środowiska, jeśli usługa Defender for Servers (plan 2) jest włączona.

Przed rozpoczęciem

Należy pamiętać, że:

- Narzędzie migracji można uruchomić tylko raz dla subskrypcji. Nie można uruchomić go ponownie, aby przeprowadzić migrację reguł z dodatkowych lub wielu obszarów roboczych w tej samej subskrypcji.

-

- Użycie migracji w produkcie wymaga uprawnień administratora zabezpieczeń w subskrypcji docelowej i uprawnień właściciela w docelowym obszarze roboczym usługi Log Analytics.

- Narzędzie umożliwia przeniesienie istniejących reguł monitorowania do nowego środowiska.

- Nie można migrować niestandardowych i starszych wbudowanych reguł, które nie są częścią nowego środowiska, ale można je wyeksportować do pliku JSON.

- Narzędzie do migracji zawiera listę wszystkich maszyn w subskrypcji, a nie wszystkich maszyn, które zostały rzeczywiście dołączone do monitorowania integralności plików za pomocą programu MMA.

- Starsza wersja wymaga programu MMA połączonego z obszarem roboczym usługi Log Analytics. Oznaczało to, że maszyny chronione przez usługę Defender for Servers Plan 2, ale nie były uruchomione mma, nie skorzystały z monitorowania integralności plików.

- Dzięki nowe środowiskom wszystkie maszyny w zakresie włączania korzystają z monitorowania integralności plików.

- Mimo że nowe środowisko nie wymaga agenta MMA, należy określić źródłowy i docelowy obszar roboczy w narzędziu migracji.

- Źródłem jest obszar roboczy, z którego chcesz przenieść istniejące reguły do nowego środowiska.

- Elementem docelowym jest obszar roboczy, w którym są zapisywane dzienniki zmian podczas monitorowania plików i rejestrów zmian.

- Po włączeniu nowego środowiska w ramach subskrypcji maszyny w zakresie włączonym są objęte tymi samymi regułami monitorowania integralności plików.

- Jeśli chcesz wykluczyć poszczególne maszyny z monitorowania integralności plików, możesz obniżyć ich do planu 1 usługi Defender for Servers, włączając usługę Defender for Servers na poziomie zasobu.

Migrowanie za pomocą środowiska produktu

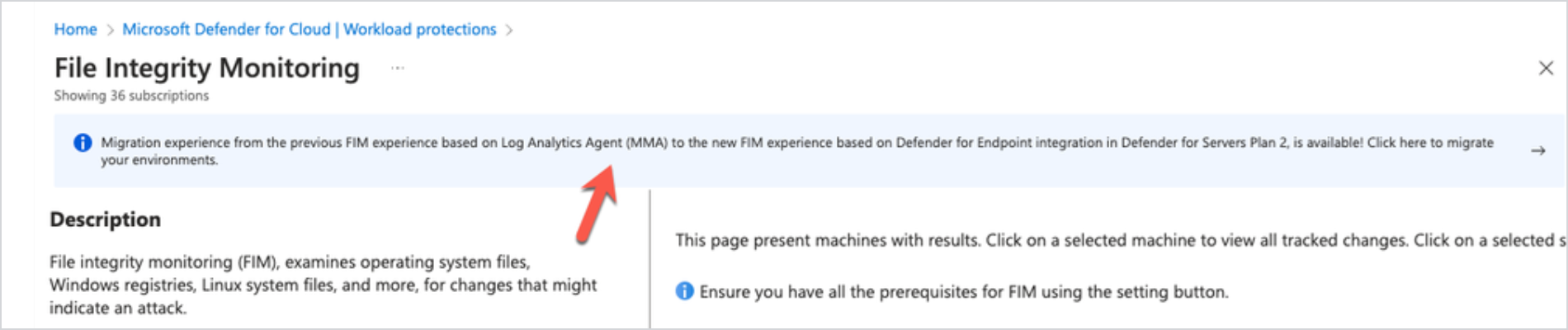

W Defender dla Chmury >Ochrona obciążeń otwórz pozycję Monitorowanie integralności plików.

W komunikacie baneru wybierz pozycję Kliknij tutaj, aby przeprowadzić migrację środowisk.

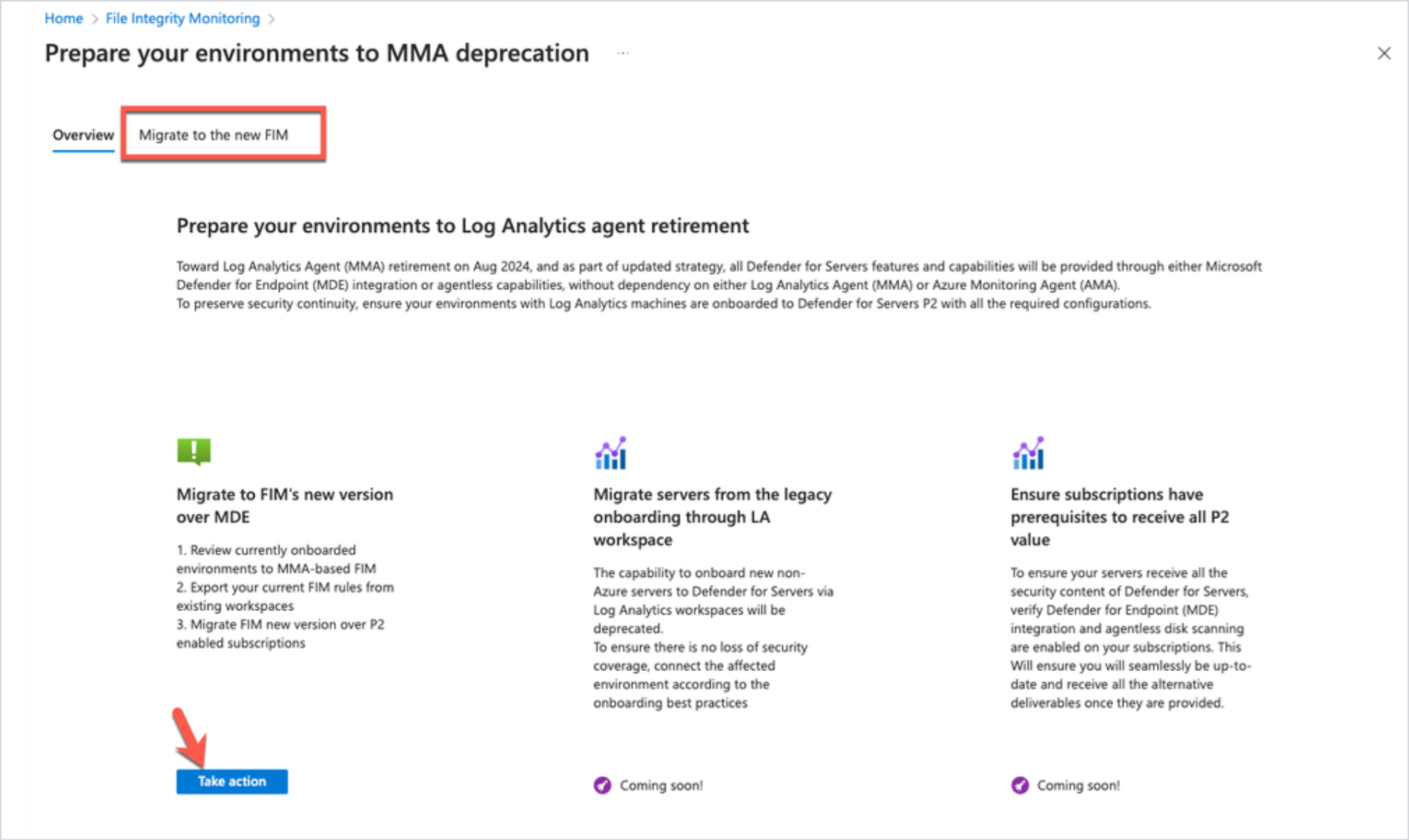

Na stronie Przygotowywanie środowisk do wycofania programu MMA rozpocznij migrację.

Na karcie Migrowanie do nowej wersji programu FIM w obszarze Migrowanie do nowej wersji programu FIM za pośrednictwem rozwiązania MDE wybierz pozycję Podejmij akcję.

Na karcie Migrowanie do nowej karty programu FIM można wyświetlić wszystkie subskrypcje hostujące maszyny z włączonym starszym monitorowaniem integralności plików.

- Łączna liczba maszyn w subskrypcji pokazuje wszystkie maszyny wirtualne platformy Azure i maszyny wirtualne z obsługą usługi Azure Arc w ramach subskrypcji.

- Maszyny skonfigurowane dla programu FIM pokazują liczbę maszyn z włączonym starszym monitorowaniem integralności plików.

W kolumnie Akcja obok każdej subskrypcji wybierz pozycję Migruj.

W obszarze Aktualizacja subskrypcji>Przejrzyj maszyny subskrypcji zostanie wyświetlona lista maszyn, na których włączono starsze monitorowanie integralności plików oraz powiązany z nimi obszar roboczy usługi Log Analytics. Wybierz Dalej.

Na karcie Ustawienia migracji wybierz obszar roboczy jako źródło migracji.

Przejrzyj konfigurację obszaru roboczego, w tym rejestr systemu Windows i pliki systemu Windows/Linux. Istnieje wskazanie, czy można migrować ustawienia i pliki.

Jeśli masz pliki i ustawienia, których nie można migrować, możesz wybrać pozycję Zapisz ustawienia obszaru roboczego jako plik.

W obszarze Wybierz docelowy obszar roboczy do przechowywania danych programu FIM określ obszar roboczy usługi Log Analytics, w którym chcesz przechowywać zmiany przy użyciu nowego środowiska monitorowania integralności plików. Możesz użyć tego samego obszaru roboczego lub wybrać inny raz.

Wybierz Dalej.

Na karcie Przeglądanie i zatwierdzanie przejrzyj podsumowanie migracji. Wybierz pozycję Migruj , aby rozpocząć proces migracji.

Po zakończeniu migracji subskrypcja zostanie usunięta z kreatora migracji i zostaną zastosowane reguły monitorowania integralności plików zmigrowanych.

Wyłączanie starszego rozwiązania MMA

Postępuj zgodnie z tymi instrukcjami, aby ręcznie wyłączyć monitorowanie integralności plików przy użyciu programu MMA.

Usuń rozwiązanie Azure ChangeTracking z obszaru roboczego usługi Log Analytics.

Po usunięciu nie są zbierane żadne nowe zdarzenia monitorowania integralności plików. Zdarzenia historyczne pozostają przechowywane w odpowiednim obszarze roboczym usługi Log Analytics w sekcji Śledzenie zmian w

ConfigurationChangetabeli. Zdarzenia są przechowywane zgodnie z ustawieniami przechowywania danych obszaru roboczego.Jeśli nie potrzebujesz już mma na maszynach, możesz wyłączyć korzystanie z agenta usługi Log Analytics.

- Jeśli nie potrzebujesz agenta na żadnych maszynach, wyłącz automatyczną aprowizację agenta w subskrypcji.

- W przypadku określonej maszyny usuń agenta przy użyciu narzędzia odnajdywania i usuwania usługi Azure Monitor.

Migrowanie z usługi AMA

Postępuj zgodnie z tymi instrukcjami, aby przeprowadzić migrację z monitorowania integralności plików przy użyciu usługi AMA.

Usuń powiązane reguły zbierania danych śledzenia zmian plików (DCR).

W tym celu postępuj zgodnie z instrukcjami w temacie Remove-AzDataCollectionRuleAssociation i Remove-AzDataCollectionRule.

Po usunięciu nie są zbierane żadne nowe zdarzenia monitorowania integralności plików. Zdarzenia historyczne pozostają przechowywane w odpowiednim obszarze roboczym w tabeli

ConfigurationChangew sekcji Śledzenie zmian. Zdarzenia są przechowywane zgodnie z ustawieniami przechowywania danych obszaru roboczego.

Jeśli chcesz nadal używać usługi AMA do korzystania ze zdarzeń monitorowania integralności plików, możesz ręcznie nawiązać połączenie z odpowiednim obszarem roboczym i wyświetlić zmiany w tabeli Change Tracking za pomocą tego zapytania.

ConfigurationChange

| where TimeGenerated > ago(14d)

| where ConfigChangeType in ('Registry', 'Files')

| summarize count() by Computer, ConfigChangeType

Aby kontynuować dołączanie nowego zakresu lub konfigurowanie reguł monitorowania, należy ręcznie pracować z regułami zbierania danych i dostosowywać zbieranie danych.

Następne kroki

Przejrzyj zmiany w monitorowaniu integralności plików.