Włączanie usługi Defender dla relacyjnych baz danych typu open source na platformie AWS (wersja zapoznawcza)

Microsoft Defender dla Chmury wykrywa nietypowe działania w środowisku platformy AWS wskazujące na nietypowe i potencjalnie szkodliwe próby uzyskania dostępu do baz danych lub wykorzystania ich dla następujących typów wystąpień usług pulpitu zdalnego:

- Aurora PostgreSQL

- Aurora MySQL

- PostgreSQL

- MySQL

- MariaDB

Aby uzyskać alerty z planu usługi Microsoft Defender, należy postępować zgodnie z instrukcjami na tej stronie, aby włączyć usługę Defender dla relacyjnych baz danych typu open source na platformie AWS.

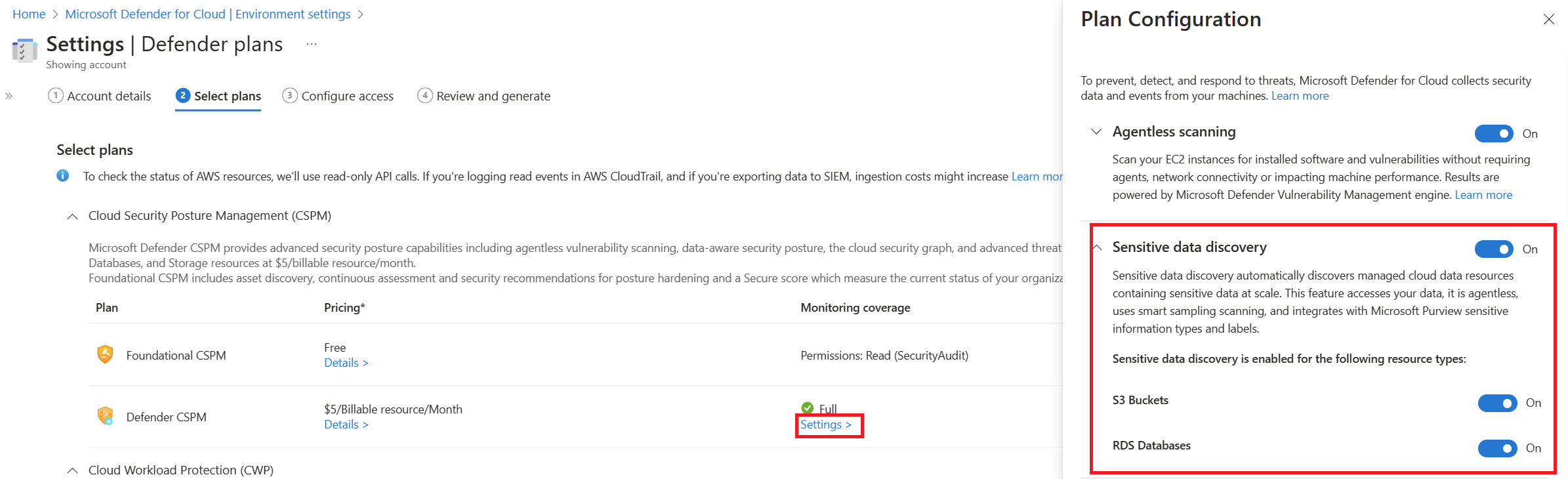

Usługa Defender dla relacyjnych baz danych typu open source na platformie AWS obejmuje również możliwość odnajdywania poufnych danych na koncie i wzbogacania Defender dla Chmury doświadczenia z wynikami. Ta funkcja jest również dołączona do CSPM w usłudze Defender.

Dowiedz się więcej o tym planie usługi Microsoft Defender w temacie Omówienie usługi Microsoft Defender dla relacyjnych baz danych typu open source.

Wymagania wstępne

Potrzebna jest subskrypcja platformy Microsoft Azure. Jeśli nie masz subskrypcji platformy Azure, możesz zarejestrować się w celu uzyskania bezpłatnej subskrypcji.

Musisz włączyć Microsoft Defender dla Chmury w ramach subskrypcji platformy Azure.

Co najmniej jedno połączone konto platformy AWS z wymaganym dostępem i uprawnieniami.

Dostępność regionów: wszystkie publiczne regiony AWS (z wyłączeniem Tel Awiwu, Mediolanu, Dżakarta, Hiszpanii i Bahrajnu).

Włączanie usługi Defender dla relacyjnych baz danych typu open source

Zaloguj się do witryny Azure Portal.

Wyszukaj i wybierz pozycję Microsoft Defender dla Chmury.

Wybierz pozycję Ustawienia środowiska.

Wybierz odpowiednie konto platformy AWS.

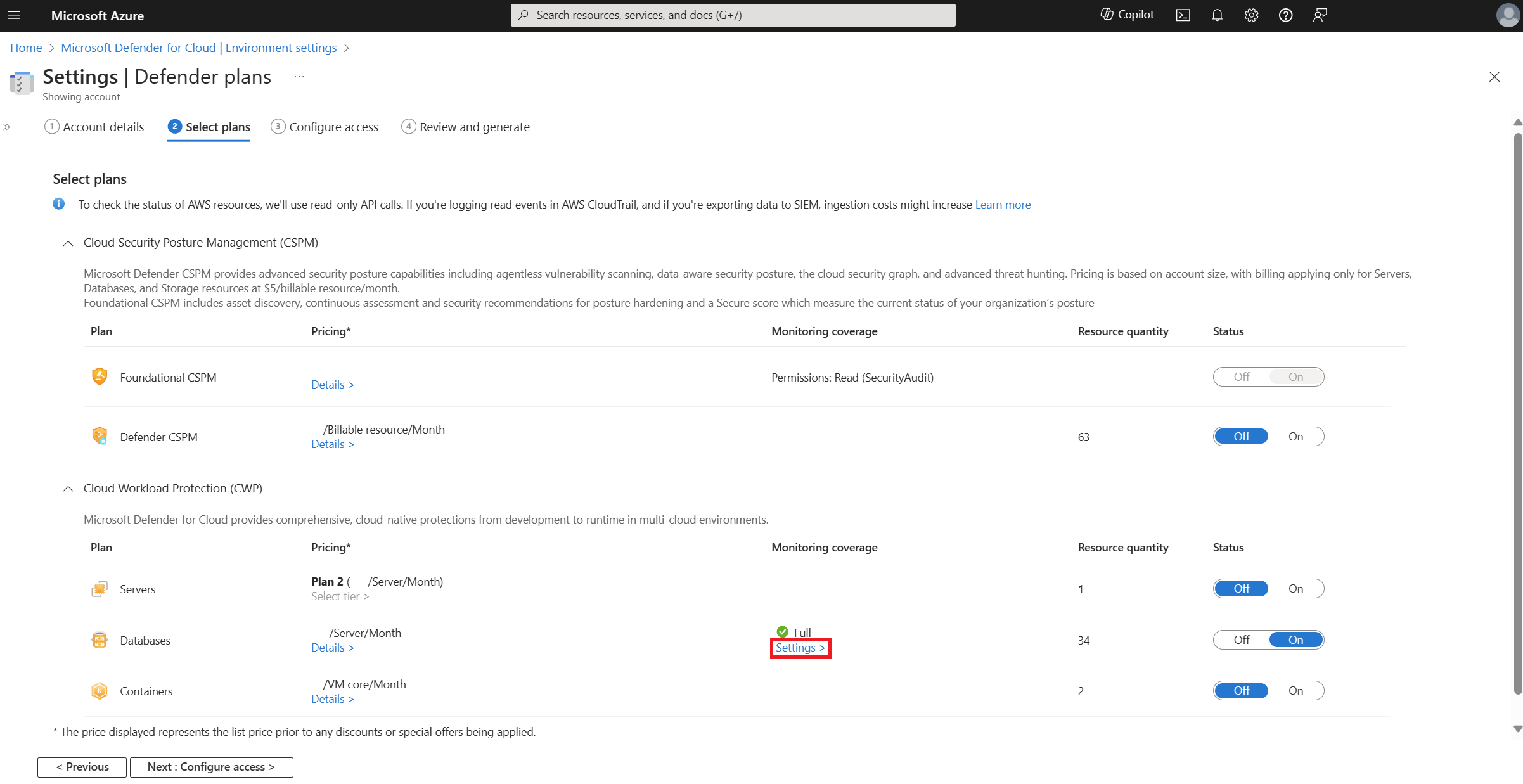

Znajdź plan Bazy danych i wybierz pozycję Ustawienia.

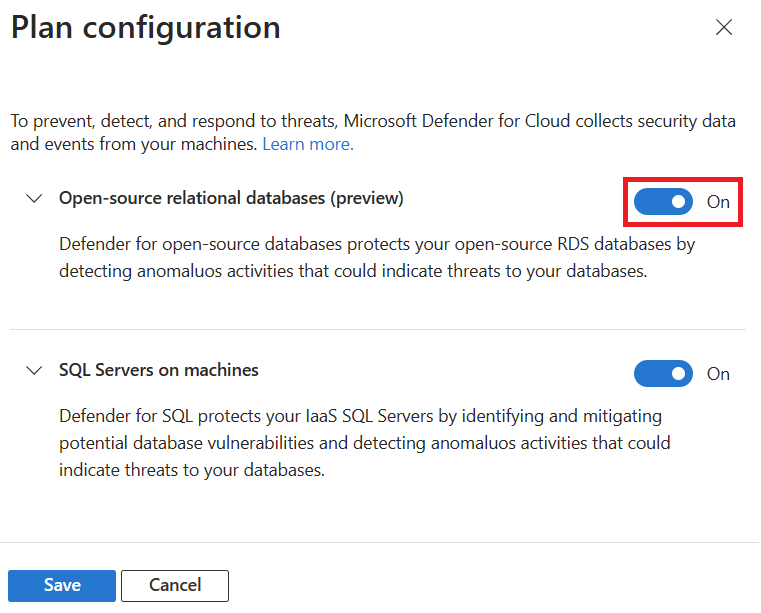

Przełącz bazy danych relacyjnych typu open source na włączone.

Uwaga

Przełączenie relacyjnych baz danych typu open source do polecenia spowoduje również włączenie odnajdywania poufnych danych, które jest funkcją udostępnioną z funkcją odnajdywania poufnych danych CSPM w usłudze Defender dla usługi relacyjnej bazy danych (RDS).

Dowiedz się więcej na temat odnajdywania poufnych danych w wystąpieniach usług AWS RDS.

Wybierz pozycję Konfiguruj dostęp.

W sekcji metoda wdrażania wybierz pozycję Pobierz.

Postępuj zgodnie ze stosem aktualizacji w instrukcjach platformy AWS. Ten proces spowoduje utworzenie lub zaktualizowanie szablonu CloudFormation przy użyciu wymaganych uprawnień.

Zaznacz pole wyboru potwierdzające, że szablon CloudFormation został zaktualizowany w środowisku platformy AWS (Stack).

Wybierz pozycję Przejrzyj i wygeneruj.

Przejrzyj przedstawione informacje i wybierz pozycję Aktualizuj.

Defender dla Chmury automatycznie wprowadzi zmiany w ustawieniach parametru i grupy opcji.

Wymagane uprawnienia dla roli DefenderForCloud-DataThreatProtectionDB

W poniższej tabeli przedstawiono listę wymaganych uprawnień, które zostały nadane roli, która została utworzona lub zaktualizowana po pobraniu szablonu CloudFormation i zaktualizowaniu stosu platformy AWS.

| Dodano uprawnienie | opis |

|---|---|

| rds:AddTagsToResource | aby dodać tag w grupie opcji i utworzonej grupie parametrów |

| rds:DescribeDBClusterParameters | opisywanie parametrów wewnątrz grupy klastrów |

| rds:CreateDBParameterGroup | tworzenie grupy parametrów bazy danych |

| rds:ModifyOptionGroup | modyfikowanie opcji wewnątrz grupy opcji |

| rds:DescribeDBLogFiles | opisywanie pliku dziennika |

| rds:DescribeDBParameterGroups | opisywanie grupy parametrów bazy danych |

| rds:CreateOptionGroup | utwórz grupę opcji |

| rds:ModifyDBParameterGroup | modyfikowanie parametru wewnątrz grupy parametrów baz danych |

| rds:DownloadDBLogFilePortion | pobieranie pliku dziennika |

| rds:DescribeDBInstances | opisywanie bazy danych |

| rds:ModifyDBClusterParameterGroup | modyfikowanie parametru klastra wewnątrz grupy parametrów klastra |

| rds:ModifyDBInstance | modyfikowanie baz danych w celu przypisania grupy parametrów lub grupy opcji w razie potrzeby |

| rds:ModifyDBCluster | modyfikowanie klastra w celu przypisania grupy parametrów klastra w razie potrzeby |

| rds:DescribeDBParameters | opisywanie parametrów wewnątrz grupy baz danych |

| rds:CreateDBClusterParameterGroup | tworzenie grupy parametrów klastra |

| rds:DescribeDBClusters | opisywanie klastra |

| rds:DescribeDBClusterParameterGroups | opisywanie grupy parametrów klastra |

| rds:DescribeOptionGroups | opisywanie grupy opcji |

Ustawienia grupy opcji i parametrów, których dotyczy problem

Po włączeniu usługi Defender dla relacyjnych baz danych typu open source w wystąpieniach usług pulpitu zdalnego Defender dla Chmury automatycznie włącza inspekcję przy użyciu dzienników inspekcji w celu umożliwienia używania i analizowania wzorców dostępu do bazy danych.

Każdy system zarządzania relacyjnymi bazami danych lub typ usługi ma własne konfiguracje. W poniższej tabeli opisano konfiguracje, których dotyczy Defender dla Chmury (nie trzeba ręcznie ustawiać tych konfiguracji, jest to podane jako odwołanie).

| Typ | Parametr | Wartość |

|---|---|---|

| PostgreSQL i Aurora PostgreSQL | log_connections | 1 |

| PostgreSQL i Aurora PostgreSQL | log_disconnections | 1 |

| Grupa parametrów klastra Aurora MySQL | server_audit_logging | 1 |

| Grupa parametrów klastra Aurora MySQL | server_audit_events | — Jeśli istnieje, rozwiń wartość, aby uwzględnić polecenie CONNECT, QUERY, — Jeśli nie istnieje, dodaj ją z wartością CONNECT, QUERY. |

| Grupa parametrów klastra Aurora MySQL | server_audit_excl_users | Jeśli istnieje, rozwiń go, aby uwzględnić rdsadmin. |

| Grupa parametrów klastra Aurora MySQL | server_audit_incl_users | - Jeśli istnieje z wartością i rdsadmin w ramach dołączania, nie będzie obecny w SERVER_AUDIT_EXCL_USER, a wartość include jest pusta. |

Grupa opcji jest wymagana dla baz danych MySQL i MariaDB z następującymi opcjami dla MARIADB_AUDIT_PLUGIN (jeśli opcja nie istnieje, dodaj opcję. Jeśli opcja istnieje, rozwiń wartości w opcji):

| Nazwa opcji | Wartość |

|---|---|

| SERVER_AUDIT_EVENTS | Jeśli istnieje, rozwiń wartość, aby uwzględnić połączenie Jeśli nie istnieje, dodaj ją z wartością CONNECT. |

| SERVER_AUDIT_EXCL_USER | Jeśli istnieje, rozwiń go, aby uwzględnić rdsadmin. |

| SERVER_AUDIT_INCL_USERS | Jeśli istnieje z wartością, a rdsadmin jest częścią dołączania, nie będzie obecny w SERVER_AUDIT_EXCL_USER, a wartość include jest pusta. |

Ważne

Aby zastosować zmiany, może być konieczne ponowne uruchomienie wystąpień.

Jeśli używasz domyślnej grupy parametrów, zostanie utworzona nowa grupa parametrów zawierająca wymagane zmiany parametrów z prefiksem defenderfordatabases*.

Jeśli utworzono nową grupę parametrów lub zaktualizowano parametry statyczne, nie zostaną one zastosowane do momentu ponownego uruchomienia wystąpienia.

Uwaga

Jeśli grupa parametrów już istnieje, zostanie ona odpowiednio zaktualizowana.

program MARIADB_AUDIT_PLUGIN jest obsługiwany w wersjach MariaDB 10.2 i nowszych, MySQL 8.0.25 i nowszych 8.0 oraz wszystkich wersjach programu MySQL 5.7.

Zmiany MARIADB_AUDIT_PLUGIN dla wystąpień programu MySQL są dodawane do następnego okna obsługi.

Powiązana zawartość

- To, co jest obsługiwane w odnajdywanie danych poufnych.

- Odnajdywanie poufnych danych w wystąpieniach usług AWS RDS.