Wykrywanie uwidocznionych przez Internet adresów IP

Microsoft Defender dla Chmury zapewnia organizacjom możliwość przeprowadzania skanowania zewnętrznego obszaru ataków (poza) w celu poprawy stanu zabezpieczeń dzięki integracji z usługą Defender External Attack Surface Management. skanowanie zewnętrznego obszaru ataków Defender dla Chmury korzysta z informacji dostarczonych przez integrację z usługą Defender External Attack Surface Management w celu zapewnienia praktycznych zaleceń i wizualizacji ścieżek ataków w celu zmniejszenia ryzyka wykorzystywania internetowych uwidocznionych adresów IP przez podmioty atakujące.

Korzystając z eksploratora zabezpieczeń w chmurze Defender dla Chmury, zespoły ds. zabezpieczeń mogą tworzyć zapytania i aktywnie polować na zagrożenia bezpieczeństwa. Zespoły ds. zabezpieczeń mogą również użyć analizy ścieżki ataku, aby zwizualizować potencjalne ścieżki ataku, których osoba atakująca może użyć do uzyskania dostępu do krytycznych zasobów.

Wymagania wstępne

Potrzebna jest subskrypcja platformy Microsoft Azure. Jeśli nie masz subskrypcji platformy Azure, możesz zarejestrować się w celu uzyskania bezpłatnej subskrypcji.

Należy włączyć plan zarządzania stanem zabezpieczeń w chmurze w usłudze Defender (CSPM).

Wykrywanie uwidocznionych w Internecie adresów IP za pomocą eksploratora zabezpieczeń w chmurze

Eksplorator zabezpieczeń w chmurze umożliwia tworzenie zapytań, takich jak skanowanie zewnętrzne, które może aktywnie polować na zagrożenia bezpieczeństwa w środowiskach, w tym adresy IP, które są narażone na Internet.

Zaloguj się w witrynie Azure Portal.

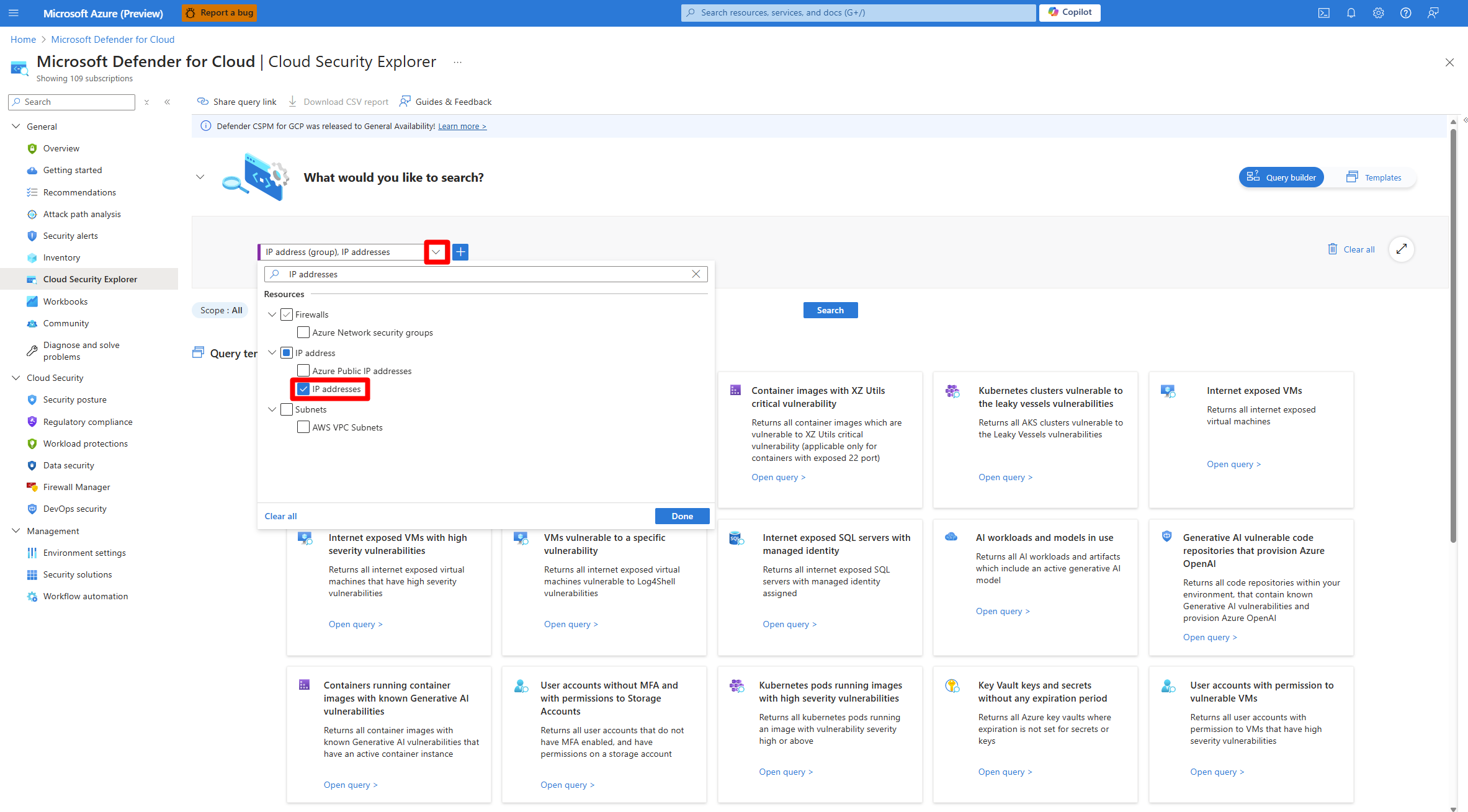

Wyszukaj i wybierz pozycję Microsoft Defender dla Chmury> Cloud Security Explorer.

W menu rozwijanym wyszukaj i wybierz pozycję Adresy IP.

Wybierz pozycję Gotowe.

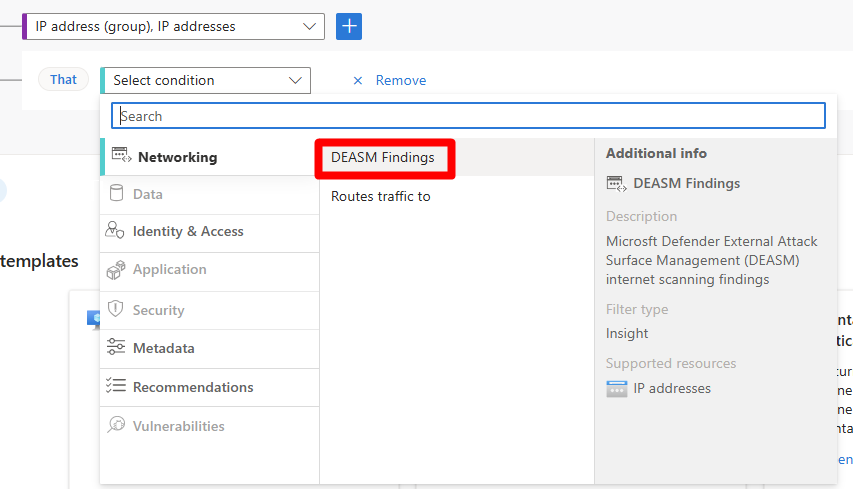

Wybierz opcję +.

W menu rozwijanym Wybierz warunek wybierz pozycję Wyniki DEASM.

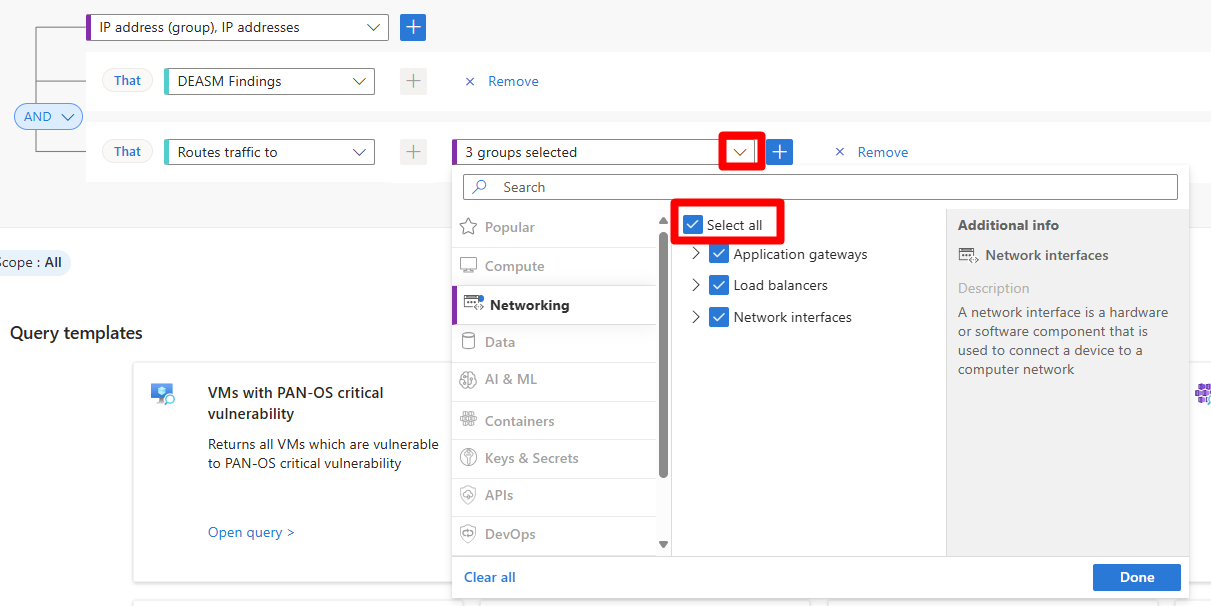

Wybierz przycisk +.

W menu rozwijanym Wybierz warunek wybierz pozycję Kieruje ruch do.

Z menu rozwijanego Wybierz typ zasobu wybierz pozycję Wybierz wszystko.

Wybierz pozycję Gotowe.

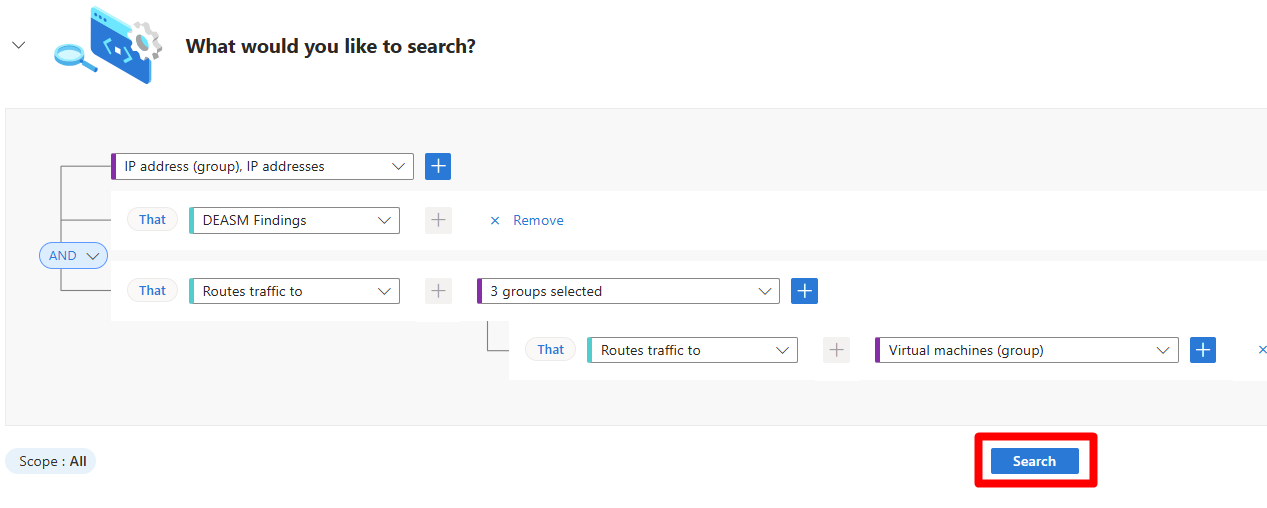

Wybierz przycisk +.

W menu rozwijanym Wybierz warunek wybierz pozycję Kieruje ruch do.

W menu rozwijanym Wybierz typ zasobu wybierz pozycję Maszyna wirtualna.

Wybierz pozycję Gotowe.

Wybierz Wyszukaj.

Wybierz wynik, aby przejrzeć wyniki.

Wykrywanie uwidocznionych adresów IP za pomocą analizy ścieżki ataku

Korzystając z analizy ścieżki ataku, można wyświetlić wizualizację ścieżek ataku, których osoba atakująca może użyć do uzyskania dostępu do krytycznych zasobów.

Zaloguj się w witrynie Azure Portal.

Wyszukaj i wybierz pozycję Microsoft Defender dla Chmury Attack path analysis (Analiza ścieżki narzędzia Microsoft Defender dla Chmury> Attack).

Wyszukaj uwidocznione w Internecie.

Przejrzyj i wybierz wynik.

Korygowanie ścieżki ataku.