Włączanie usługi Defender dla serwerów SQL Na maszynach

Plan usługi Defender for SQL Servers on Machines jest jednym z planów usługi Defender for Databases w Microsoft Defender dla Chmury. Usługa Defender dla serwerów SQL na maszynach umożliwia ochronę baz danych programu SQL Server hostowanych na maszynach wirtualnych platformy Azure i maszynach wirtualnych z obsługą usługi Azure Arc.

Wymagania wstępne

| Wymaganie | Szczegóły |

|---|---|

| Uprawnienia | Aby wdrożyć plan w ramach subskrypcji, w tym usługi Azure Policy, musisz mieć uprawnienia właściciela subskrypcji. Użytkownik systemu Windows na maszynie wirtualnej SQL musi mieć rolę Sysadmin w bazie danych. |

| Maszyny wielochmurowe | Maszyny wielochmurowe (AWS i GCP) muszą być dołączone jako maszyny wirtualne z obsługą usługi Azure Arc. Można je automatycznie dołączać jako maszyny usługi Azure Arc podczas dołączania do łącznika. Dołącz łącznik platformy AWS i automatycznie aprowizuj usługę Azure Arc. Dołącz łącznik GCP i automatycznie aprowizuj usługę Azure Arc. |

| Maszyny lokalne | Maszyny lokalne muszą być dołączone jako maszyny wirtualne z obsługą usługi Azure Arc. Dołączanie maszyn lokalnych i instalowanie usługi Azure Arc. |

| Azure Arc | Zapoznaj się z wymaganiami dotyczącymi wdrażania usługi Azure Arc - Planowanie i wdrażanie serwerów z włączoną obsługą usługi Azure Arc - Wymagania wstępne dotyczące agenta Connected Machine - Wymagania dotyczące sieci agenta połączonej maszyny - Role specyficzne dla programu SQL Server włączone przez usługę Azure Arc |

| Rozszerzenia | Upewnij się, że te rozszerzenia nie są blokowane w danym środowisku. |

| Defender for SQL (IaaS i Arc) | — Wydawca: Microsoft.Azure.AzureDefenderForSQL - Typ: AdvancedThreatProtection.Windows |

| Rozszerzenie IaaS sql (IaaS) | — Wydawca: Microsoft.SqlServer.Management - Typ: SqlIaaSAgent |

| Rozszerzenie IaaS sql (Arc) | — Wydawca: Microsoft.AzureData - Typ: WindowsAgent.SqlServer |

| Rozszerzenie AMA (IaaS i Arc) | — Wydawca: Microsoft.Azure.Monitor - Typ: AzureMonitorWindowsAgent |

| Wymaganie dotyczące regionu | Po włączeniu planu grupa zasobów zostanie utworzona w regionie Wschodnie stany USA. Upewnij się, że ten region nie jest zablokowany w twoim środowisku. |

| Konwencje nazewnictwa zasobów | Usługa Defender for SQL używa następującej konwencji nazewnictwa podczas tworzenia zasobów: - Reguła zbierania danych: MicrosoftDefenderForSQL--dcr - DCRA: /Microsoft.Insights/MicrosoftDefenderForSQL-RulesAssociation - Grupa zasobów: DefaultResourceGroup- — Obszar roboczy usługi Log Analytics: D4SQL-- — Usługa Defender for SQL używa atrybutu MicrosoftDefenderForSQL jako tagu bazy danych createdBy . Upewnij się, że zasady odmowy nie blokują tej konwencji nazewnictwa. |

| Systemy operacyjne | Obsługiwane są maszyny z systemem Windows Server 2012 R2 lub nowszym. Program SQL Server 2012 R2 lub nowszy jest obsługiwany w przypadku wystąpień SQL. |

Włączanie planu

W witrynie Azure Portal wyszukaj i wybierz pozycję Microsoft Defender dla Chmury.

W menu Defender dla Chmury wybierz pozycję Ustawienia środowiska.

Wybierz odpowiednią subskrypcję.

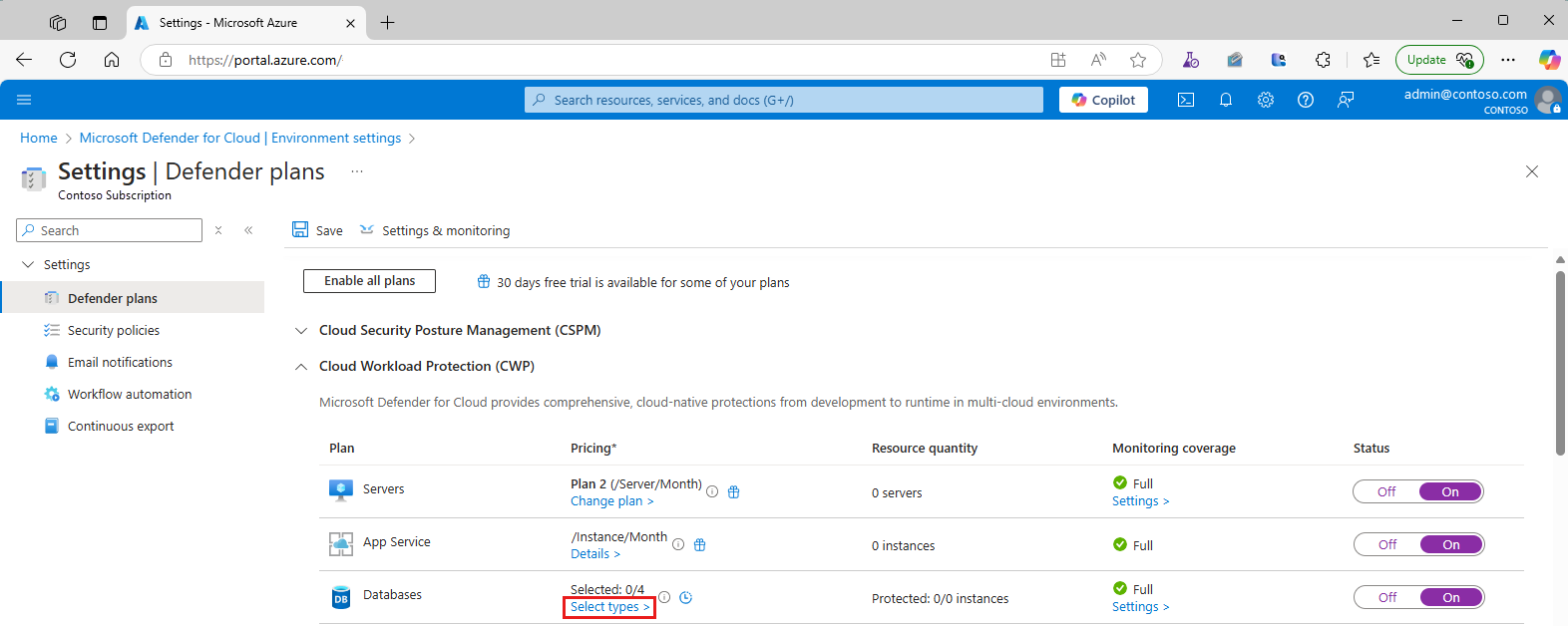

Na stronie Plany usługi Defender znajdź plan Bazy danych i wybierz pozycję Wybierz typy.

W oknie Wyboru Typy zasobów przełącz serwery SQL na maszynach , które mają być włączone.

Wybierz pozycję Kontynuuj>zapisywanie.

Wybieranie obszaru roboczego

Wybierz obszar roboczy usługi Log Analytics, aby pracować z planem usługi Defender for SQL on Machines.

Na stronie Plany usługi Defender w obszarze Bazy danych wybierz pozycję Ustawienia w kolumnie Monitorowanie pokrycia.

W sekcji Azure Monitoring Agent for SQL Server on machines (Agent monitorowania platformy Azure dla programu SQL Server na maszynach) w kolumnie Configurations (Konfiguracje) wybierz pozycję Edit configurations (Edytuj konfiguracje).

Na stronie Konfiguracja automatycznej aprowizacji wybierz domyślny obszar roboczy lub określ niestandardowy obszar roboczy.

W usłudze automatycznej rejestracji programu SQL Server upewnij się, że pozostawisz opcję Rejestrowania wystąpień programu Azure SQL Server, włączając opcję automatycznej rejestracji rozszerzenia IaaS programu SQL.

Rejestracja gwarantuje, że wszystkie wystąpienia SQL można odnaleźć i skonfigurować poprawnie.

Wybierz Zastosuj.

Sprawdź, czy maszyny są chronione

W zależności od środowiska odnajdywanie i ochrona wystąpień SQL może potrwać kilka godzin. W ostatnim kroku należy sprawdzić, czy wszystkie maszyny są chronione. Nie pomijaj tego kroku, ponieważ ważne jest, aby sprawdzić, czy wdrożenie jest chronione.