Reagowanie na alerty usługi Defender for Resource Manager

Po otrzymaniu alertu z usługi Microsoft Defender dla usługi Resource Manager zalecamy zbadanie alertu i reagowanie na nie zgodnie z poniższym opisem. Usługa Defender for Resource Manager chroni wszystkie połączone zasoby, więc nawet jeśli znasz aplikację lub użytkownika, który wyzwolił alert, ważne jest zweryfikowanie sytuacji związanej z każdym alertem.

Kontakt biznesowy

- Skontaktuj się z właścicielem zasobu, aby ustalić, czy zachowanie było oczekiwane, czy zamierzone.

- Jeśli działanie jest oczekiwane, odrzuć alert.

- Jeśli działanie jest nieoczekiwane, traktuj powiązane konta użytkowników, subskrypcje i maszyny wirtualne jako naruszone i zniweluj je zgodnie z opisem w poniższym kroku.

Badanie alertów z usługi Microsoft Defender dla usługi Resource Manager

Alerty zabezpieczeń z usługi Defender dla usługi Resource Manager są oparte na zagrożeniach wykrytych przez monitorowanie operacji usługi Azure Resource Manager. Defender dla Chmury używa wewnętrznych źródeł dzienników usługi Azure Resource Manager, a także dziennika aktywności platformy Azure, dziennika platformy Azure, który zapewnia wgląd w zdarzenia na poziomie subskrypcji.

Usługa Defender dla usługi Resource Manager zapewnia wgląd w działania pochodzące od dostawców usług innych niż Microsoft, którzy delegowali dostęp w ramach alertów usługi Resource Manager. Na przykład Azure Resource Manager operation from suspicious proxy IP address - delegated access.

Delegated accessodnosi się do dostępu za pomocą usługi Azure Lighthouse lub z uprawnieniami administracji delegowanej.

Alerty, które pokazują Delegated access , obejmują również dostosowany opis i kroki korygowania.

Dowiedz się więcej o dzienniku aktywności platformy Azure.

Aby zbadać alerty zabezpieczeń z usługi Defender dla usługi Resource Manager:

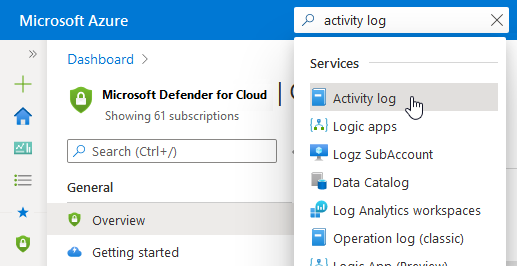

Otwórz dziennik aktywności platformy Azure.

Filtruj zdarzenia do:

- Subskrypcja wymieniona w alercie

- Przedział czasu wykrytego działania

- Powiązane konto użytkownika (jeśli ma to zastosowanie)

Wyszukaj podejrzane działania.

Napiwek

Aby uzyskać lepsze, bogatsze środowisko badania, przesyłaj strumieniowo dzienniki aktywności platformy Azure do usługi Microsoft Sentinel zgodnie z opisem w artykule Łączenie danych z dziennika aktywności platformy Azure.

Natychmiast zniweluj

Koryguj naruszone konta użytkowników:

- Jeśli nie są one nieznane, usuń je tak, jak mogły zostać utworzone przez aktora zagrożeń

- Jeśli są znane, zmień poświadczenia uwierzytelniania

- Przejrzyj wszystkie działania wykonywane przez użytkownika za pomocą dzienników aktywności platformy Azure i zidentyfikuj podejrzane

Korygowanie naruszonych subskrypcji:

- Usuwanie nieznanych elementów Runbook z konta usługi Automation z naruszonym naruszeniem zabezpieczeń

- Przejrzyj uprawnienia IAM dla subskrypcji i usuń uprawnienia dla dowolnego nieznanego konta użytkownika

- Przejrzyj wszystkie zasoby platformy Azure w subskrypcji i usuń wszystkie nieznane zasoby platformy Azure

- Przejrzyj i zbadaj wszelkie alerty zabezpieczeń dla subskrypcji w Microsoft Defender dla Chmury

- Przejrzyj wszystkie działania wykonywane w ramach subskrypcji za pomocą dzienników aktywności platformy Azure i zidentyfikuj wszystkie podejrzane działania

Korygowanie naruszonych maszyn wirtualnych

- Zmienianie haseł dla wszystkich użytkowników

- Uruchamianie pełnego skanowania oprogramowania chroniącego przed złośliwym kodem na maszynie

- Odtwarzaj obraz maszyny ze źródła bez złośliwego oprogramowania

Następne kroki

Na tej stronie wyjaśniono proces reagowania na alert z usługi Defender for Resource Manager. Aby uzyskać powiązane informacje, zobacz następujące strony: