Wykrywanie dryfu binarnego

Dryf binarny występuje, gdy kontener uruchamia plik wykonywalny, który nie pochodzi z oryginalnego obrazu. Może to być celowe i uzasadnione lub może wskazywać na atak. Ponieważ obrazy kontenerów powinny być niezmienne, wszystkie procesy uruchamiane z plików binarnych, które nie zostały uwzględnione w oryginalnym obrazie, powinny być oceniane jako podejrzane działania.

Funkcja wykrywania dryfu binarnego powiadamia o różnicy między obciążeniem pochodzącym z obrazu a obciążeniem uruchomionym w kontenerze. Ostrzega o potencjalnych zagrożeniach bezpieczeństwa, wykrywając nieautoryzowane procesy zewnętrzne w kontenerach. Zasady dryfu można zdefiniować w celu określenia warunków, w których powinny być generowane alerty, co ułatwia rozróżnienie między uzasadnionymi działaniami a potencjalnymi zagrożeniami.

Wykrywanie dryfu binarnego jest zintegrowane z planem usługi Defender for Containers i jest dostępne dla chmur platformy Azure (AKS), Amazon (EKS) i Google (GKE).

Wymagania wstępne

- Aby użyć wykrywania dryfu binarnego, należy uruchomić czujnik defender for Container, który jest dostępny dla chmur AWS, GCP i AKS.

- Czujnik usługi Defender for Container musi być włączony w subskrypcjach i łącznikach.

- Aby utworzyć i zmodyfikować zasady dryfu, musisz mieć uprawnienia administratora zabezpieczeń lub wyższego poziomu w dzierżawie. Aby wyświetlić zasady dryfu, musisz mieć uprawnienia czytelnika zabezpieczeń lub wyższego poziomu w dzierżawie.

Składniki

Następujące składniki są częścią wykrywania dryfu binarnego:

- ulepszony czujnik zdolny do wykrywania dryfu binarnego

- opcje konfiguracji zasad

- nowy alert dryfu binarnego

Konfigurowanie zasad dryfu

Utwórz zasady dryfu, aby określić, kiedy powinny być generowane alerty. Każda zasada składa się z reguł definiujących warunki, w których powinny być generowane alerty. Dzięki temu można dostosować funkcję do konkretnych potrzeb, zmniejszając liczbę wyników fałszywie dodatnich. Wykluczenia można tworzyć, ustawiając reguły o wyższym priorytcie dla określonych zakresów lub klastrów, obrazów, zasobników, etykiet Kubernetes lub przestrzeni nazw.

Aby utworzyć i skonfigurować zasady, wykonaj następujące kroki:

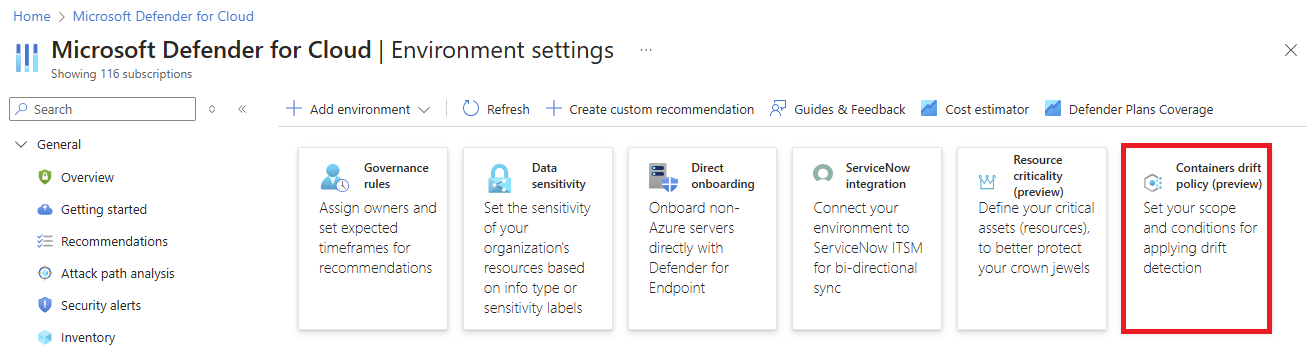

W Microsoft Defender dla Chmury przejdź do pozycji Ustawienia środowiska. Wybierz pozycję Zasady dryfu kontenerów.

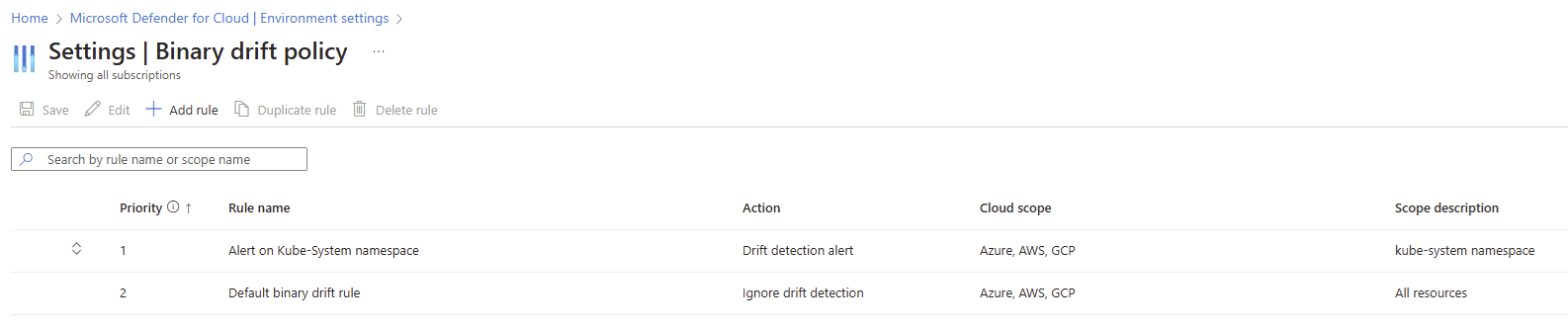

Otrzymasz dwie reguły gotowe do użycia: regułę alertu dotyczącego przestrzeni nazw Kube-System i domyślną regułę dryfu binarnego. Reguła domyślna to specjalna reguła, która ma zastosowanie do wszystkiego, jeśli żadna inna reguła nie zostanie dopasowana. Możesz zmodyfikować jego akcję tylko w celu alertu wykrywania dryfu lub zwrócić go do domyślnego ignorowania wykrywania dryfu. Reguła alertu dotyczącego przestrzeni nazw Kube-System jest sugestią wbudowaną i może być modyfikowana tak samo jak każda inna reguła.

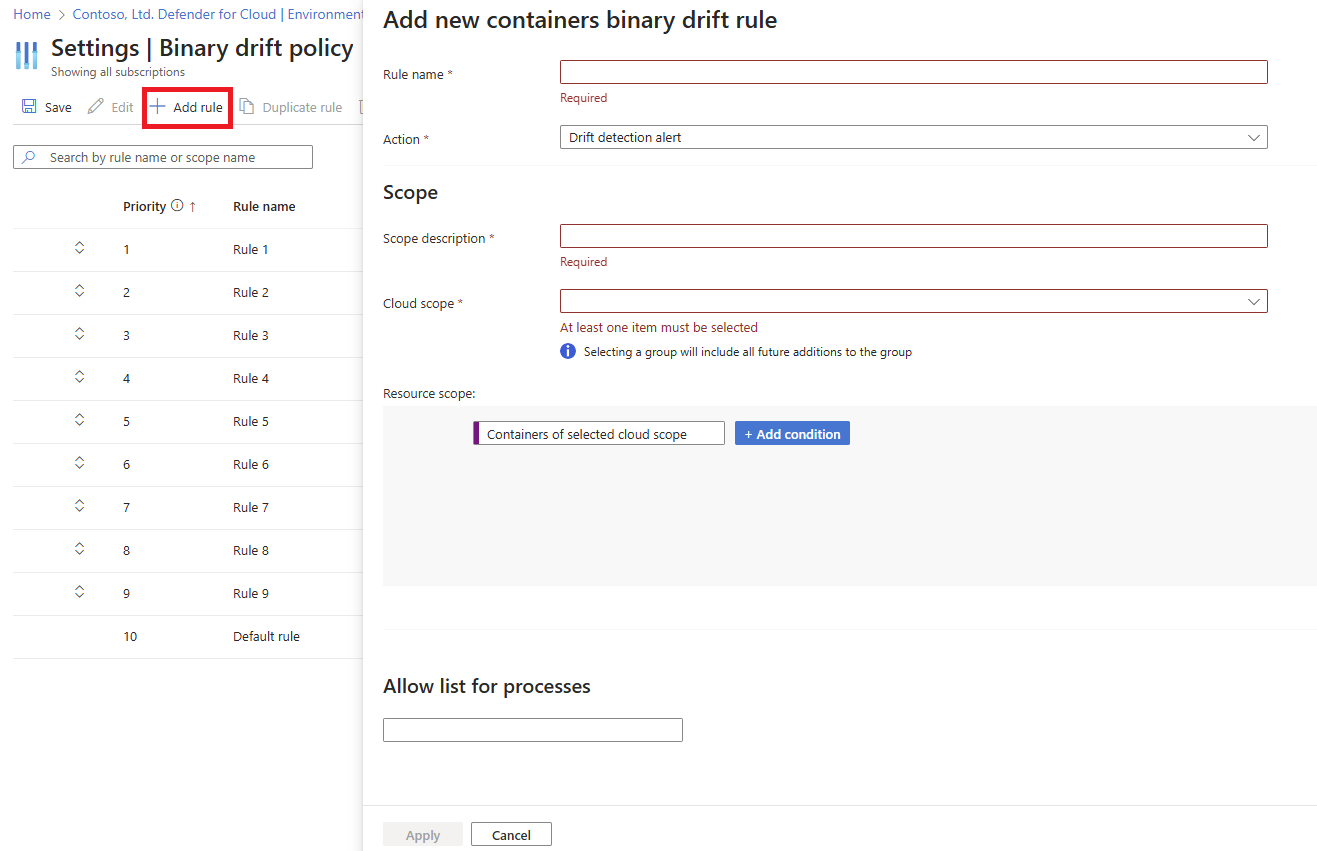

Aby dodać nową regułę, wybierz pozycję Dodaj regułę. Zostanie wyświetlony panel boczny, w którym można skonfigurować regułę.

Aby skonfigurować regułę, zdefiniuj następujące pola:

- Nazwa reguły: opisowa nazwa reguły.

- Akcja: wybierz alert wykrywania dryfu, jeśli reguła powinna wygenerować alert lub Zignorować wykrywanie dryfu, aby wykluczyć go z generowania alertów.

- Opis zakresu: opis zakresu, do którego ma zastosowanie reguła.

- Zakres chmury: dostawca usług w chmurze, do którego ma zastosowanie reguła. Możesz wybrać dowolną kombinację platformy Azure, platformy AWS lub platformy GCP. Jeśli rozszerzysz dostawcę usług w chmurze, możesz wybrać określoną subskrypcję. Jeśli nie wybierzesz całego dostawcy usług w chmurze, nowe subskrypcje dodane do dostawcy usług w chmurze nie zostaną uwzględnione w regule.

- Zakres zasobów: w tym miejscu można dodać warunki na podstawie następujących kategorii: Nazwa kontenera, Nazwa obrazu, Przestrzeń nazw, Etykiety zasobników, Nazwa zasobnika lub Nazwa klastra. Następnie wybierz operator: Rozpoczyna się od, Kończy się na, Równa lub Zawiera. Na koniec wprowadź wartość, która ma być zgodna. Możesz dodać dowolną liczbę warunków, wybierając pozycję +Dodaj warunek.

- Lista dozwolonych procesów: lista procesów, które mogą być uruchamiane w kontenerze. Jeśli zostanie wykryty proces, który nie znajduje się na tej liście, zostanie wygenerowany alert.

Oto przykład reguły, która umożliwia

dev1.exeuruchamianie procesu w kontenerach w zakresie chmury platformy Azure, których nazwy obrazów zaczynają się od test123 lub env123:Wybierz pozycję Zastosuj , aby zapisać regułę.

Po skonfigurowaniu reguły wybierz i przeciągnij regułę w górę lub w dół na liście, aby zmienić jej priorytet. Reguła o najwyższym priorytcie jest najpierw oceniana. Jeśli istnieje dopasowanie, generuje alert lub ignoruje go (na podstawie wybranej dla tej reguły) i ocena zostanie zatrzymana. Jeśli nie zostanie znalezione dopasowanie, zostanie obliczona następna reguła. Jeśli żadna reguła nie jest zgodna, zostanie zastosowana reguła domyślna.

Aby edytować istniejącą regułę, wybierz regułę i wybierz pozycję Edytuj. Spowoduje to otwarcie panelu bocznego, w którym można wprowadzić zmiany w regule.

Możesz wybrać opcję Duplikuj regułę , aby utworzyć kopię reguły. Może to być przydatne, jeśli chcesz utworzyć podobną regułę tylko z drobnymi zmianami.

Aby usunąć regułę, wybierz pozycję Usuń regułę.

Po skonfigurowaniu reguł wybierz pozycję Zapisz , aby zastosować zmiany i utworzyć zasady.

W ciągu 30 minut czujniki w chronionych klastrach są aktualizowane przy użyciu nowych zasad.

Monitorowanie alertów i zarządzanie nimi

System alertów jest przeznaczony do powiadamiania o wszelkich dryfach binarnych, pomagając zachować integralność obrazów kontenerów. Jeśli zostanie wykryty nieautoryzowany proces zewnętrzny zgodny ze zdefiniowanymi warunkami zasad, zostanie wygenerowany alert o wysokiej ważności, aby przejrzeć.

Dostosowywanie zasad zgodnie z potrzebami

Na podstawie otrzymywanych alertów i ich przeglądu może być konieczne dostosowanie reguł w zasadach dryfu binarnego. Może to obejmować uściślenie warunków, dodawanie nowych reguł lub usuwanie tych, które generują zbyt wiele wyników fałszywie dodatnich. Celem jest zapewnienie, że zdefiniowane zasady dryfu binarnego z ich regułami skutecznie równoważą potrzeby zabezpieczeń z wydajnością operacyjną.

Skuteczność wykrywania dryfu binarnego zależy od aktywnego zaangażowania w konfigurowanie, monitorowanie i dostosowywanie zasad zgodnie z unikatowymi wymaganiami środowiska.