Samouczek: wdrażanie modułów HSM w istniejącej sieci wirtualnej przy użyciu interfejsu wiersza polecenia platformy Azure

Dedykowany moduł HSM platformy Azure udostępnia urządzenie fizyczne do wyłącznego użytku przez klienta. Daje on pełną kontrolę administracyjną, ale przenosi na klienta pełną odpowiedzialność za zarządzanie. Używanie urządzeń fizycznych powoduje konieczność kontrolowania przez firmę Microsoft przydzielania urządzeń w celu zapewnienia efektywnego zarządzania pojemnością. W związku z tym w ramach subskrypcji platformy Azure dedykowana usługa HSM nie będzie zwykle widoczna dla aprowizacji zasobów. Każdy klient platformy Azure, który potrzebuje dostępu do usługi dedykowanego modułu HSM, musi najpierw skontaktować się z pracownikiem odpowiedzialnym za kontakty z klientami w firmie Microsoft w celu zażądania rejestracji w ramach usługi dedykowanego modułu HSM. Aprowizacja będzie możliwa tylko po pomyślnym zakończeniu tego procesu.

W tym samouczku przedstawiono typowy proces aprowizacji, w którym:

- klient ma już sieć wirtualną,

- klient ma maszynę wirtualną,

- klient potrzebuje dodać zasoby modułu HSM do tego istniejącego środowiska.

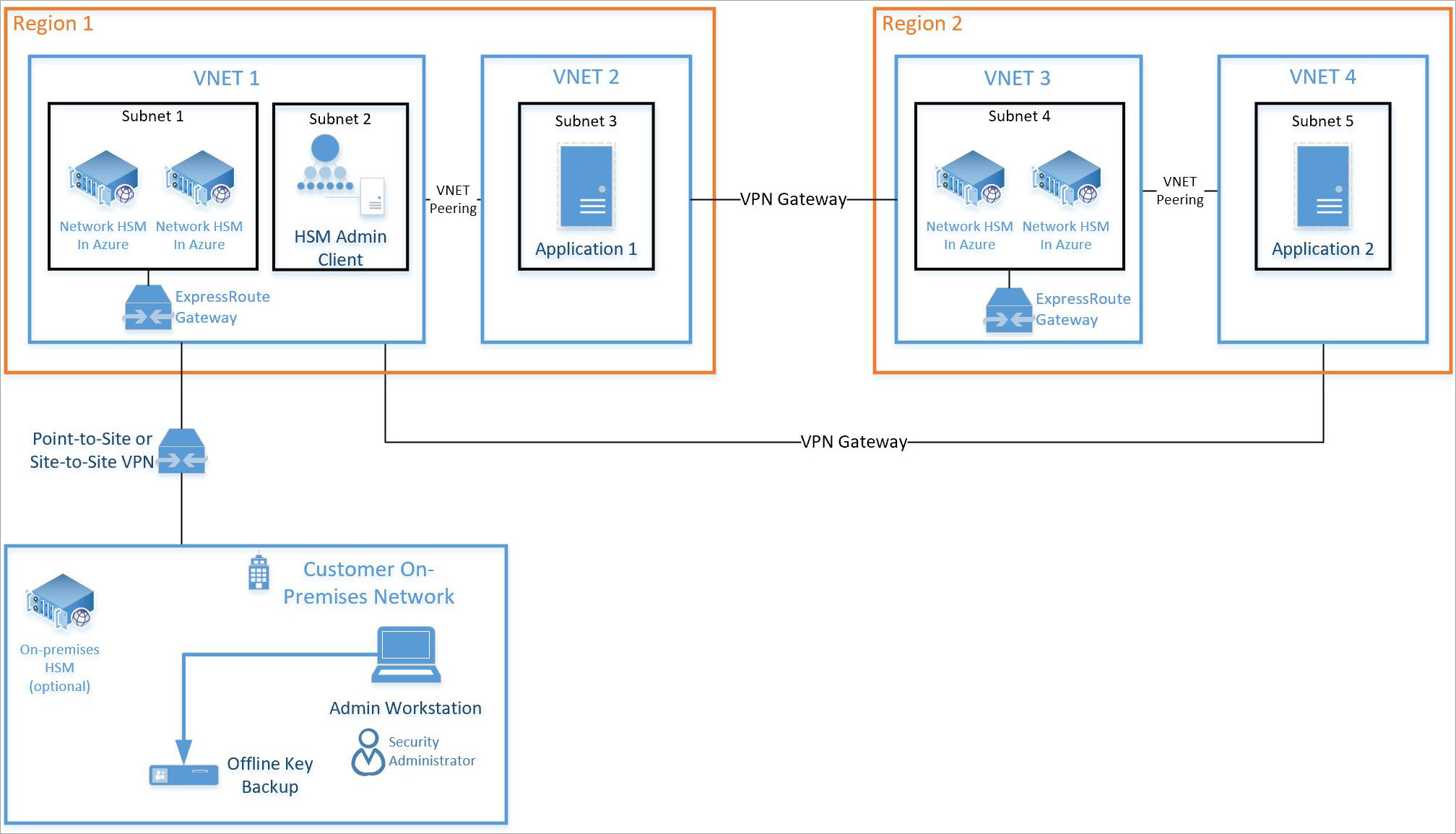

Typowa architektura wdrożenia w wielu regionach o wysokiej dostępności może wyglądać następująco:

Ten samouczek koncentruje się na połączeniu modułów HSM i wymaganej bramy usługi ExpressRoute (zobacz podsieć 1 powyżej) zintegrowanej z istniejącą siecią wirtualną (zobacz sieć wirtualna 1 powyżej). Wszystkie inne zasoby to standardowe zasoby platformy Azure. Ten sam proces integracji może zostać użyty dla modułów HSM w podsieci 4 w sieci wirtualnej 3 powyżej.

Wymagania wstępne

Dedykowany moduł HSM platformy Azure nie jest obecnie dostępny w witrynie Azure Portal. Wszystkie interakcje z usługą będą miały miejsce za pośrednictwem wiersza polecenia lub programu PowerShell. W tym samouczku będzie używany interfejs wiersza polecenia w usłudze Azure Cloud Shell. Jeśli dopiero zaczynasz korzystać z interfejsu wiersza polecenia platformy Azure, postępuj zgodnie z instrukcjami w artykule Wprowadzenie do interfejsu wiersza polecenia platformy Azure w wersji 2.0.

Założenia:

- Masz przypisanego Menedżera kont Microsoft i spełniasz wymagania pieniężne w wysokości pięciu milionów USD (5 mln USD) lub większego całkowitego zatwierdzonego przychodu platformy Azure rocznie, aby kwalifikować się do dołączania i korzystania z dedykowanego modułu HSM platformy Azure.

- Masz za sobą proces rejestracji dedykowanego modułu HSM platformy Azure i masz zezwolenie na korzystanie z usługi. Jeśli tak nie jest, skontaktuj się z przedstawicielem firmy Microsoft, aby uzyskać szczegółowe informacje.

- Masz utworzoną grupę zasobów dla tych zasobów i nowe zasoby wdrożone w ramach tego samouczka zostaną dołączone do tej grupy.

- Masz utworzoną wymaganą sieć wirtualną, podsieć i maszyny wirtualne zgodnie z powyższym diagramem. Teraz chcesz zintegrować z tym wdrożeniem 2 moduły HSM.

We wszystkich poniższych instrukcjach założono, że masz już dostęp do witryny Azure Portal i otwarto usługę Cloud Shell (wybierz pozycję ">_" w prawym górnym rogu portalu).

Aprowizowanie dedykowanego modułu HSM

Aprowizowanie modułów HSM i integrowanie ich z istniejącą siecią wirtualną za pośrednictwem bramy usługi ExpressRoute zostanie zweryfikowane przy użyciu protokołu SSH. Taka weryfikacja pomaga zapewnić osiągalność i podstawową dostępność urządzenia HSM dla wszelkich dalszych działań konfiguracyjnych.

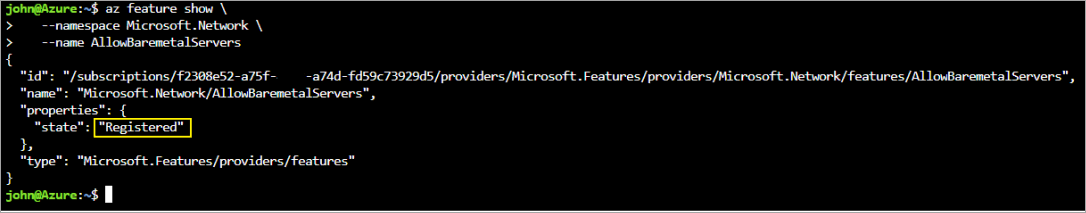

Weryfikowanie rejestracji funkcji

Jak wspomniano powyżej, wszelkie działania związane z aprowizacją wymagają, aby usługa dedykowanego modułu HSM była zarejestrowana dla Twojej subskrypcji. Aby to sprawdzić, uruchom następujące polecenia w usłudze Cloud Shell w witrynie Azure Portal.

az feature show \

--namespace Microsoft.HardwareSecurityModules \

--name AzureDedicatedHSM

Polecenia powinny zwracać stan "Zarejestrowane" (jak pokazano poniżej). Jeśli polecenia nie zwracają "Zarejestrowane", musisz zarejestrować się w tej usłudze, kontaktując się z przedstawicielem konta Microsoft.

Tworzenie zasobów modułu HSM

Przed utworzeniem zasobów modułu HSM potrzebne są pewne zasoby wstępnie wymagane. Należy mieć sieć wirtualną z zakresami adresów na potrzeby obliczeń, modułów HSM i bramy. Następujące polecenia przedstawiają przykładowy sposób tworzenia takiej sieci wirtualnej.

az network vnet create \

--name myHSM-vnet \

--resource-group myRG \

--address-prefix 10.2.0.0/16 \

--subnet-name compute \

--subnet-prefix 10.2.0.0/24

az network vnet subnet create \

--vnet-name myHSM-vnet \

--resource-group myRG \

--name hsmsubnet \

--address-prefixes 10.2.1.0/24 \

--delegations Microsoft.HardwareSecurityModules/dedicatedHSMs

az network vnet subnet create \

--vnet-name myHSM-vnet \

--resource-group myRG \

--name GatewaySubnet \

--address-prefixes 10.2.255.0/26

Uwaga

Najważniejszą konfiguracją dla sieci wirtualnej jest to, że podsieć urządzenia HSM musi mieć delegowanie ustawione na "Microsoft.HardwareSecurityModules/dedicatedHSMs". Aprowizacja modułu HSM nie będzie możliwa bez ustawienia tej opcji.

Po skonfigurowaniu sieci użyj tych poleceń interfejsu wiersza polecenia platformy Azure, aby aprowizować moduły HSM.

Użyj polecenia az dedicated-hsm create, aby aprowizować pierwszy moduł HSM. Moduł HSM nosi nazwę hsm1. Zastąp subskrypcję:

az dedicated-hsm create --location westus --name hsm1 --resource-group myRG --network-profile-network-interfaces \ /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myRG/providers/Microsoft.Network/virtualNetworks/MyHSM-vnet/subnets/MyHSM-vnetUkończenie tego wdrożenia powinno potrwać od około 25 do 30 minut, a większość tego czasu to urządzenia HSM.

Aby wyświetlić bieżący moduł HSM, uruchom polecenie az dedicated-hsm show :

az dedicated-hsm show --resource group myRG --name hsm1Aprowizacja drugiego modułu HSM przy użyciu tego polecenia:

az dedicated-hsm create --location westus --name hsm2 --resource-group myRG --network-profile-network-interfaces \ /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myRG/providers/Microsoft.Network/virtualNetworks/MyHSM-vnet/subnets/MyHSM-vnetUruchom polecenie az dedicated-hsm list, aby wyświetlić szczegółowe informacje o bieżących modułach HSM:

az dedicated-hsm list --resource-group myRG

Istnieją inne polecenia, które mogą być przydatne. Użyj polecenia az dedicated-hsm update, aby zaktualizować moduł HSM:

az dedicated-hsm update --resource-group myRG –-name hsm1

Aby usunąć moduł HSM, użyj polecenia az dedicated-hsm delete :

az dedicated-hsm delete --resource-group myRG –-name hsm1

Weryfikowanie wdrożenia

Aby zweryfikować, czy urządzenia zostały zaaprowizowane, i wyświetlić atrybuty urządzeń, uruchom następujący zestaw poleceń. Upewnij się, że grupa zasobów została odpowiednio ustawiona, a nazwa zasobu jest dokładnie taka sama jak w pliku parametrów.

subid=$(az account show --query id --output tsv)

az resource show \

--ids /subscriptions/$subid/resourceGroups/myRG/providers/Microsoft.HardwareSecurityModules/dedicatedHSMs/HSM1

az resource show \

--ids /subscriptions/$subid/resourceGroups/myRG/providers/Microsoft.HardwareSecurityModules/dedicatedHSMs/HSM2

Dane wyjściowe wyglądają podobnie do następujących danych wyjściowych:

{

"id": n/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/HSM-RG/providers/Microsoft.HardwareSecurityModules/dedicatedHSMs/HSMl",

"identity": null,

"kind": null,

"location": "westus",

"managedBy": null,

"name": "HSM1",

"plan": null,

"properties": {

"networkProfile": {

"networkInterfaces": [

{

"id": n/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/HSM-RG/providers/Microsoft.Network/networkInterfaces/HSMl_HSMnic", "privatelpAddress": "10.0.2.5",

"resourceGroup": "HSM-RG"

}

L

"subnet": {

"id": n/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/HSM-RG/providers/Microsoft.Network/virtualNetworks/demo-vnet/subnets/hsmsubnet", "resourceGroup": "HSM-RG"

}

},

"provisioningState": "Succeeded",

"stampld": "stampl",

"statusMessage": "The Dedicated HSM device is provisioned successfully and ready to use."

},

"resourceGroup": "HSM-RG",

"sku": {

"capacity": null,

"family": null,

"model": null,

"name": "SafeNet Luna Network HSM A790",

"size": null,

"tier": null

},

"tags": {

"Environment": "prod",

"resourceType": "Hsm"

},

"type": "Microsoft.HardwareSecurityModules/dedicatedHSMs"

}

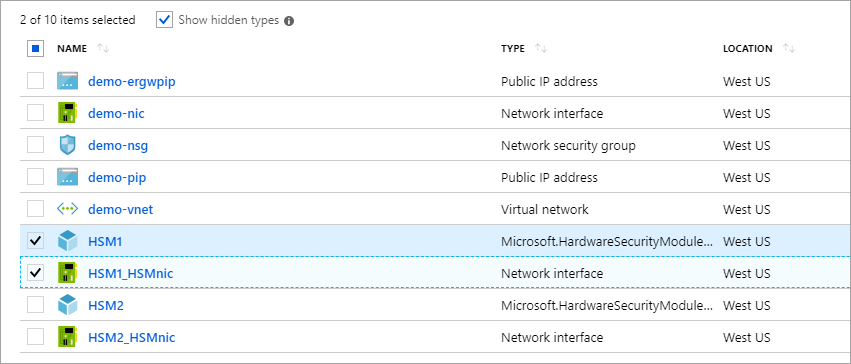

Teraz będzie można również zobaczyć zasoby przy użyciu Eksploratora zasobów platformy Azure. Po przejściu do eksploratora rozwiń węzeł "subskrypcje" po lewej stronie, rozwiń konkretną subskrypcję dedykowanego modułu HSM, rozwiń węzeł "grupy zasobów", rozwiń użytą grupę zasobów, a na koniec wybierz element "resources".

Testowanie wdrożenia

Testowanie wdrożenia polega na nawiązaniu połączenia z maszyną wirtualną, która ma dostęp do modułów HSM, a następnie bezpośrednim nawiązaniu połączenia z urządzeniem HSM. Za pomocą tych akcji można potwierdzić, czy moduł HSM jest osiągalny. Narzędzie SSH jest używane do nawiązywania połączenia z maszyną wirtualną. Polecenie będzie podobne do poniższego, ale zostanie użyta nazwa administratora i nazwa serwera DNS określona w parametrze.

ssh adminuser@hsmlinuxvm.westus.cloudapp.azure.com

W powyższym poleceniu adres IP maszyny wirtualnej może również zostać użyty zamiast nazwy DNS. Jeśli polecenie zakończy się pomyślnie, zostanie wyświetlony monit o podanie hasła i należy go wprowadzić. Po zalogowaniu się do maszyny wirtualnej możesz zalogować się do modułu HSM przy użyciu prywatnego adresu IP znalezionego w portalu dla zasobu interfejsu sieciowego skojarzonego z modułem HSM.

Uwaga

Zwróć uwagę na pole wyboru "Pokaż ukryte typy", które po wybraniu spowoduje wyświetlenie zasobów modułu HSM.

Na powyższym zrzucie ekranu kliknięcie "HSM1_HSMnic" lub "HSM2_HSMnic" spowoduje wyświetlenie odpowiedniego prywatnego adresu IP. W innym przypadku użyte powyżej polecenie az resource show to sposób identyfikacji poprawnego adresu IP.

Jeśli masz poprawny adres IP, uruchom następujące polecenie, zastępując poniższy adres:

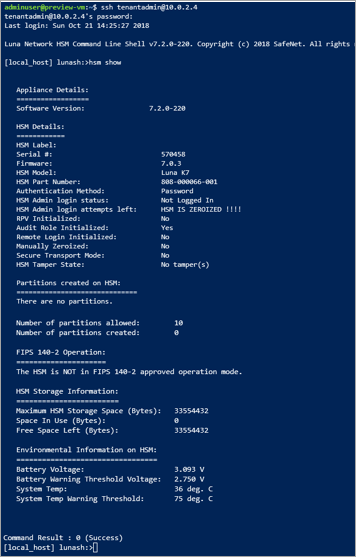

ssh tenantadmin@10.0.2.4

W przypadku pomyślnego wyświetlenia monitu o podanie hasła. Domyślne hasło to PASSWORD. Moduł HSM najpierw wyświetli monit o zmianę hasła. Ustaw silne hasło i skorzystaj z dowolnego mechanizmu, który jest preferowany w Twojej organizacji do przechowywania hasła i zapobiegania jego utracie.

Ważne

Jeśli hasło zostanie utracone, konieczne będzie zresetowanie modułu HSM, co spowoduje utratę kluczy.

Po nawiązaniu połączenia z modułem HSM przy użyciu protokołu ssh uruchom następujące polecenie, aby upewnić się, że moduł HSM działa.

hsm show

Dane wyjściowe powinny wyglądać jak te na poniższym obrazie:

W tym momencie przydzielono wszystkie zasoby na potrzeby wdrożenia o wysokiej dostępności, dwóch modułów HSM oraz zweryfikowanego dostępu i stanu operacyjnego. Dalsze czynności związane z konfiguracją lub testowaniem obejmują dodatkową pracę z samym modułem HSM. W tym celu należy postępować zgodnie z instrukcjami w przewodniku administracyjnym modułu HSM Thales Luna 7, aby zainicjować moduł HSM i utworzyć partycje. Cała dokumentacja i oprogramowanie są dostępne bezpośrednio z firmy Thales do pobrania po zarejestrowaniu się w portalu pomocy technicznej klienta firmy Thales i mają identyfikator klienta. Pobierz oprogramowanie klienckie w wersji 7.2, aby uzyskać wszystkie wymagane składniki.

Usuwanie lub czyszczenie zasobów

Jeśli skończysz z tylko urządzeniem HSM, można go usunąć jako zasób i wrócić do bezpłatnej puli. Poważnym problemem w takim przypadku są jakiekolwiek poufne dane klienta znajdujące się na urządzeniu. Najlepszym sposobem na "zerowanie" urządzenia jest trzykrotne pobranie hasła administratora modułu HSM (uwaga: nie jest to administrator urządzenia, jest to rzeczywisty administrator HSM). Jako środek bezpieczeństwa w celu ochrony materiału klucza nie można usunąć urządzenia jako zasobu platformy Azure, dopóki nie będzie w stanie zerowanym.

Uwaga

Jeśli masz problem z konfiguracją urządzenia firmy Thales, skontaktuj się z pomocą techniczną firmy Thales.

Jeśli wszystkie zasoby w tej grupie zasobów zostały ukończone, możesz je usunąć za pomocą następującego polecenia:

az group delete \

--resource-group myRG \

--name HSMdeploy \

--verbose

Następne kroki

Po wykonaniu kroków opisanych w samouczku zasoby dedykowanego modułu HSM są aprowikowane i masz sieć wirtualną z niezbędnymi modułami HSM oraz dalsze składniki sieciowe umożliwiające komunikację z modułem HSM. Teraz jesteś w stanie uzupełnić to wdrożenie większą ilością zasobów zgodnie z wymaganiami preferowanej architektury wdrażania. Więcej informacji na temat ułatwiania planowania wdrożenia możesz znaleźć w dokumentach z pojęciami. Zalecany jest projekt z dwoma modułami HSM w regionie podstawowym służącym do zapewnienia dostępności na poziomie regału sprzętowego i dwoma modułami HSM w regionie pomocniczym służącym do zapewnienia dostępności regionalnej.