Funkcje usługi Azure DDoS Protection

W poniższych sekcjach opisano najważniejsze funkcje usługi Azure DDoS Protection.

Monitorowanie ruchu zawsze włączone

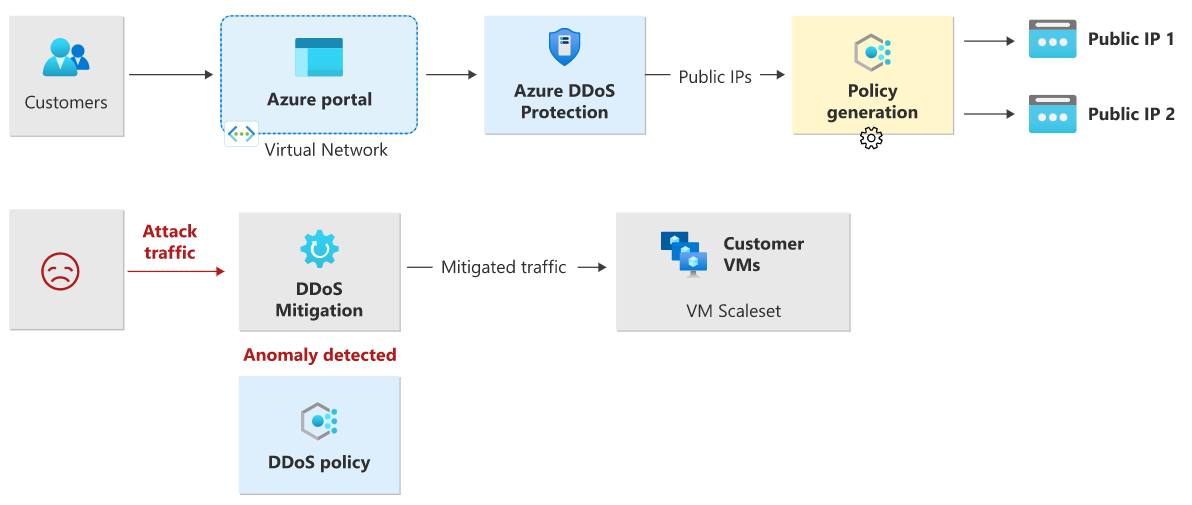

Usługa Azure DDoS Protection monitoruje rzeczywiste wykorzystanie ruchu i stale porównuje je z progami zdefiniowanymi w zasadach DDoS. Po przekroczeniu progu ruchu środki zaradcze DDoS są inicjowane automatycznie. Gdy ruch powraca poniżej progów, środki zaradcze są zatrzymywane.

Podczas ograniczania ryzyka ruch wysyłany do chronionego zasobu jest przekierowywany przez usługę ochrony przed atakami DDoS, a kilka kontroli jest wykonywanych, takich jak:

- Upewnij się, że pakiety są zgodne ze specyfikacjami internetowymi i nie są źle sformułowane.

- Wchodzenie w interakcję z klientem w celu określenia, czy ruch jest potencjalnie sfałszowany pakiet (na przykład: uwierzytelnianie SYN lub plik cookie SYN, lub upuszczając pakiet dla źródła, aby go ponownie przesłać).

- Pakiety limitu szybkości, jeśli nie można wykonać żadnej innej metody wymuszania.

Usługa Azure DDoS Protection odrzuca ruch atakujący i przekazuje pozostały ruch do zamierzonego miejsca docelowego. W ciągu kilku minut od wykrycia ataku otrzymasz powiadomienie za pomocą metryk usługi Azure Monitor. Konfigurując rejestrowanie danych telemetrycznych usługi DDoS Protection, można zapisać dzienniki w celu uzyskania dostępnych opcji na potrzeby przyszłej analizy. Dane metryk w usłudze Azure Monitor dla usługi DDoS Protection są przechowywane przez 30 dni.

Adaptacyjne dostrajanie w czasie rzeczywistym

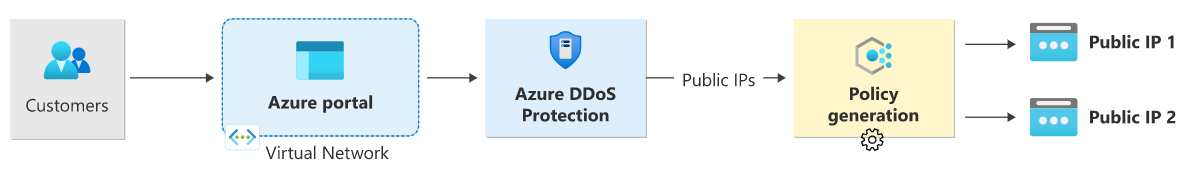

Złożoność ataków (na przykład ataki DDoS wielowektorowe) i zachowania specyficzne dla aplikacji dzierżawy wymagają dostosowanych zasad ochrony dla poszczególnych klientów. Usługa wykonuje to za pomocą dwóch szczegółowych informacji:

Automatyczne uczenie wzorców ruchu dla poszczególnych klientów (na publiczny adres IP) dla warstwy 3 i 4.

Minimalizacja wyników fałszywie dodatnich, biorąc pod uwagę, że skala platformy Azure umożliwia jej absorbowanie znacznej ilości ruchu.

Telemetria, monitorowanie i alerty usługi DDoS Protection

Usługa Azure DDoS Protection uwidacznia zaawansowane dane telemetryczne za pośrednictwem usługi Azure Monitor. Możesz skonfigurować alerty dla dowolnych metryk usługi Azure Monitor używanych przez usługę DDoS Protection. Rejestrowanie można zintegrować z rozwiązaniem Splunk (Azure Event Hubs), dziennikami usługi Azure Monitor i usługą Azure Storage w celu przeprowadzenia zaawansowanej analizy za pośrednictwem interfejsu diagnostyki usługi Azure Monitor.

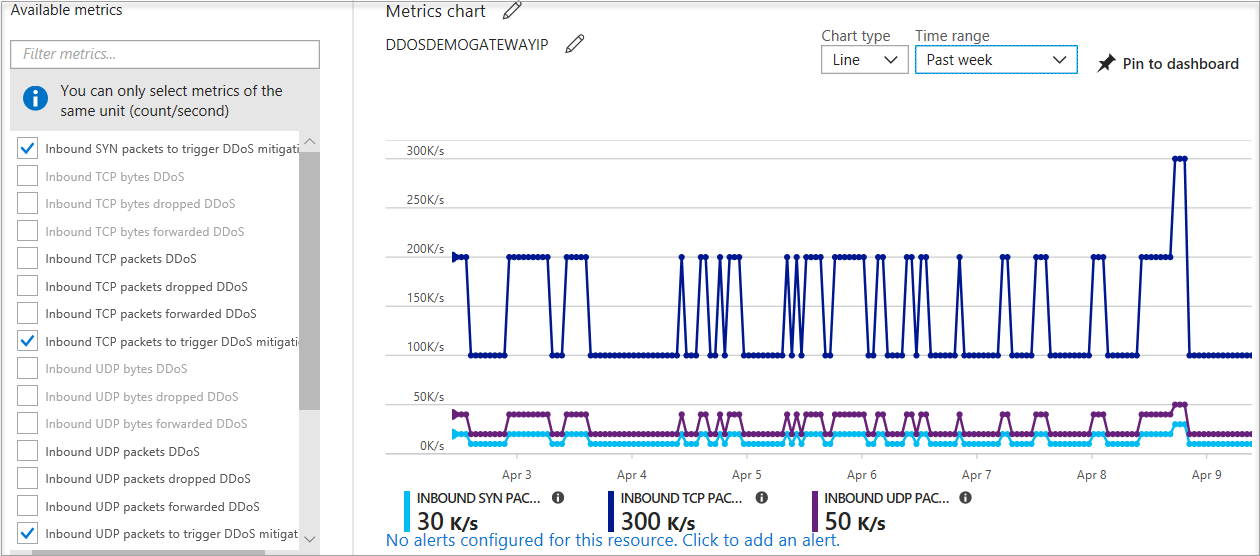

Zasady ograniczania ryzyka usługi Azure DDoS Protection

W witrynie Azure Portal wybierz pozycję Monitoruj>metryki. W okienku Metryki wybierz grupę zasobów, wybierz typ zasobu Publiczny adres IP i wybierz publiczny adres IP platformy Azure. Metryki DDoS są widoczne w okienku Dostępne metryki .

Usługa DDoS Protection stosuje trzy automatycznie dostrojone zasady ograniczania ryzyka (TCP SYN, TCP i UDP) dla każdego publicznego adresu IP chronionego zasobu w sieci wirtualnej z włączoną funkcją DDoS. Progi zasad można wyświetlić, wybierając metryki Pakiety przychodzące, aby wyzwolić ograniczenie ryzyka ataków DDoS.

Progi zasad są konfigurowane automatycznie za pośrednictwem profilowania ruchu sieciowego opartego na uczeniu maszynowym. Ograniczenie ryzyka ataków DDoS występuje dla adresu IP objętego atakiem tylko wtedy, gdy próg zasad zostanie przekroczony.

Aby uzyskać więcej informacji, zobacz Wyświetlanie i konfigurowanie telemetrii usługi DDoS Protection.

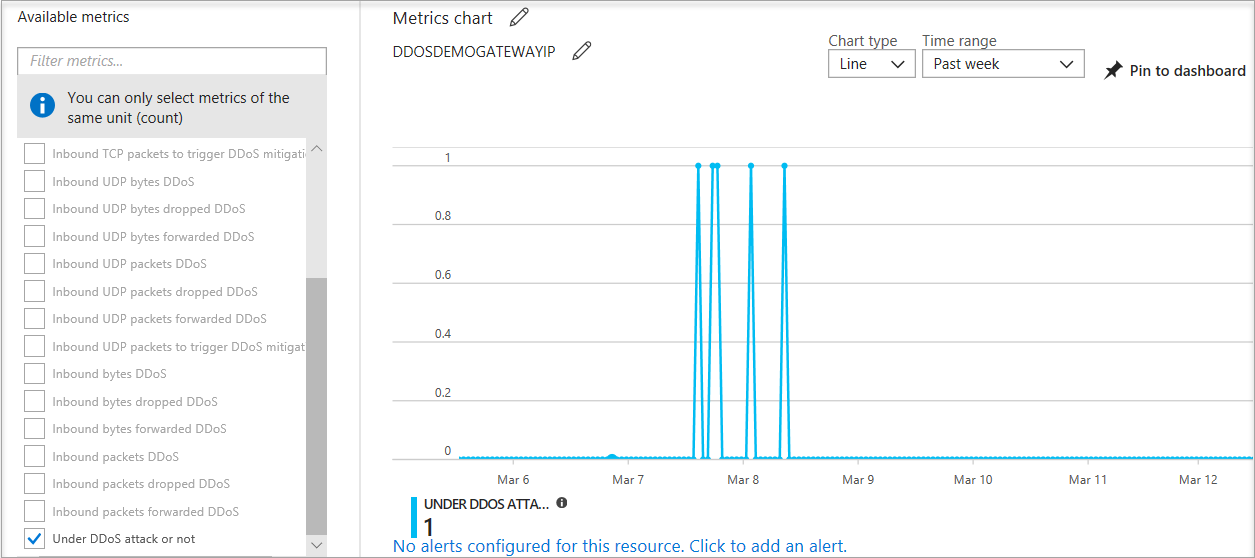

Metryka adresu IP w ramach ataku DDoS

Jeśli publiczny adres IP jest atakowany, wartość metryki Atak DDoS lub nie zmienia się na 1, ponieważ usługa DDoS Protection ogranicza ryzyko ataku.

Zalecamy skonfigurowanie alertu dotyczącego tej metryki. Otrzymasz powiadomienie, gdy wystąpi aktywne ograniczenie ryzyka ataków DDoS wykonywane na publicznym adresie IP.

Aby uzyskać więcej informacji, zobacz Zarządzanie usługą Azure DDoS Protection przy użyciu witryny Azure Portal.

Zapora aplikacji internetowej na potrzeby ataków na zasoby

Specyficzne dla ataków na zasoby w warstwie aplikacji należy skonfigurować zaporę aplikacji internetowej (WAF), aby ułatwić zabezpieczanie aplikacji internetowych. Zapora aplikacji internetowej sprawdza przychodzący ruch internetowy w celu blokowania iniekcji SQL, skryptów między witrynami, ataków DDoS i innych ataków warstwy 7. Platforma Azure udostępnia zaporę aplikacji internetowej jako funkcję usługi Application Gateway w celu scentralizowanej ochrony aplikacji internetowych przed typowymi lukami w zabezpieczeniach i lukami w zabezpieczeniach. Istnieją inne oferty zapory aplikacji internetowej dostępne od partnerów platformy Azure, które mogą być bardziej odpowiednie dla Twoich potrzeb za pośrednictwem witryny Azure Marketplace.

Nawet zapory aplikacji internetowej są podatne na ataki wyczerpania woluminów i stanu. Zdecydowanie zalecamy włączenie usługi DDoS Protection w sieci wirtualnej zapory aplikacji internetowej w celu ochrony przed atakami woluminowymi i protokołami. Aby uzyskać więcej informacji, zobacz sekcję Architektury referencyjne usługi Azure DDoS Protection.

Planowanie ochrony

Planowanie i przygotowanie ma kluczowe znaczenie dla zrozumienia, jak system będzie działał podczas ataku DDoS. Projektowanie planu reagowania na zarządzanie zdarzeniami jest częścią tego nakładu pracy.

Jeśli masz ochronę przed atakami DDoS, upewnij się, że jest ona włączona w sieci wirtualnej punktów końcowych mających połączenie z Internetem. Konfigurowanie alertów DDoS pomaga stale obserwować wszelkie potencjalne ataki na infrastrukturę.

Niezależnie monitoruj aplikacje. Omówienie normalnego zachowania aplikacji. Przygotuj się do działania, jeśli aplikacja nie działa zgodnie z oczekiwaniami podczas ataku DDoS.

Dowiedz się, jak usługi będą reagować na atak, testując je za pomocą symulacji DDoS.

Następne kroki

- Dowiedz się więcej o architekturach referencyjnych.