Konfigurowanie podwójnego szyfrowania dla głównego systemu plików DBFS

Uwaga

Ta funkcja jest dostępna tylko w planie Premium.

System plików usługi Databricks (DBFS, Databricks File System) to rozproszony system plików zainstalowany w obszarze roboczym usługi Azure Databricks i dostępny w klastrach usługi Azure Databricks. System plików DBFS jest implementowany jako konto magazynu w zarządzanej grupie zasobów obszaru roboczego usługi Azure Databricks. Domyślna lokalizacja w systemie DBFS jest znana jako katalog główny systemu plików DBFS.

Usługa Azure Storage automatycznie szyfruje wszystkie dane na koncie magazynu obszaru roboczego, w tym magazyn główny systemu plików DBFS, na poziomie usługi przy użyciu 256-bitowego szyfrowania AES. Jest to jeden z najsilniejszych dostępnych szyfrów blokowych i jest zgodny ze standardem FIPS 140-2. Jeśli potrzebujesz wyższego poziomu pewności, że dane są bezpieczne, możesz również włączyć 256-bitowe szyfrowanie AES na poziomie infrastruktury usługi Azure Storage. Po włączeniu szyfrowania infrastruktury dane na koncie magazynu są szyfrowane dwukrotnie, raz na poziomie usługi i raz na poziomie infrastruktury, przy użyciu dwóch różnych algorytmów szyfrowania i dwóch różnych kluczy. Podwójne szyfrowanie danych usługi Azure Storage chroni przed scenariuszem, w którym naruszono bezpieczeństwo jednego z algorytmów szyfrowania lub kluczy. W tym scenariuszu dodatkowa warstwa szyfrowania nadal chroni dane.

W tym artykule opisano sposób tworzenia obszaru roboczego, który dodaje szyfrowanie infrastruktury (i dlatego podwójne szyfrowanie) dla konta magazynu obszaru roboczego. Należy włączyć szyfrowanie infrastruktury podczas tworzenia obszaru roboczego; Nie można dodać szyfrowania infrastruktury do istniejącego obszaru roboczego.

Wymagania

Tworzenie obszaru roboczego z podwójnym szyfrowaniem przy użyciu witryny Azure Portal

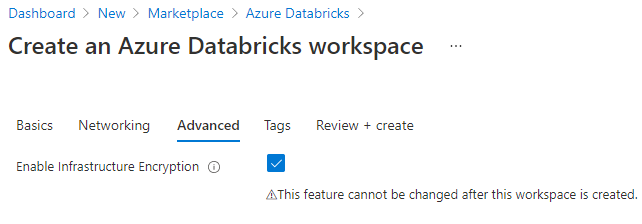

Postępuj zgodnie z instrukcjami dotyczącymi tworzenia obszaru roboczego przy użyciu witryny Azure Portal w przewodniku Szybki start: Uruchamianie zadania spark w obszarze roboczym usługi Azure Databricks przy użyciu witryny Azure Portal, dodając następujące kroki:

W programie PowerShell uruchom następujące polecenia, które umożliwią włączenie szyfrowania infrastruktury w witrynie Azure Portal.

Register-AzProviderFeature -ProviderNamespace Microsoft.Storage -FeatureName AllowRequireInfraStructureEncryption Get-AzProviderFeature -ProviderNamespace Microsoft.Storage -FeatureName AllowRequireInfraStructureEncryptionNa stronie Tworzenie obszaru roboczego usługi Azure Databricks (> analizy zasobów >) kliknij kartę Zaawansowane.

Obok pozycji Włącz szyfrowanie infrastruktury wybierz pozycję Tak.

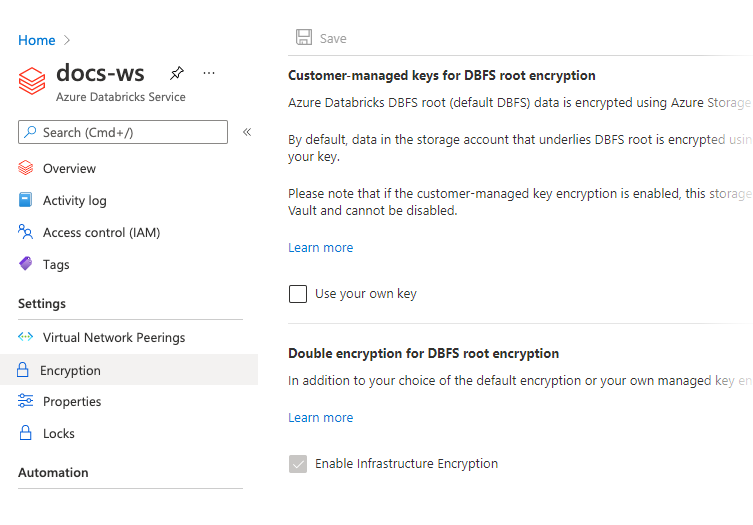

Po zakończeniu konfiguracji obszaru roboczego i utworzeniu obszaru roboczego sprawdź, czy szyfrowanie infrastruktury jest włączone.

Na stronie zasobów obszaru roboczego usługi Azure Databricks przejdź do menu paska bocznego i wybierz pozycję > ustawień. Upewnij się, że wybrano opcję Włącz szyfrowanie infrastruktury.

Tworzenie obszaru roboczego z podwójnym szyfrowaniem przy użyciu programu PowerShell

Postępuj zgodnie z instrukcjami w przewodniku Szybki start: Tworzenie obszaru roboczego usługi Azure Databricks przy użyciu programu PowerShell, dodając opcję -RequireInfrastructureEncryption do polecenia uruchamianego w kroku Tworzenie obszaru roboczego usługi Azure Databricks:

Na przykład:

New-AzDatabricksWorkspace -Name databricks-test -ResourceGroupName testgroup -Location eastus -ManagedResourceGroupName databricks-group -Sku premium -RequireInfrastructureEncryption

Po utworzeniu obszaru roboczego sprawdź, czy szyfrowanie infrastruktury jest włączone, uruchamiając polecenie:

Get-AzDatabricksWorkspace -Name <workspace-name> -ResourceGroupName <resource-group> | fl

RequireInfrastructureEncryption należy ustawić wartość true.

Aby uzyskać więcej informacji na temat poleceń cmdlet programu PowerShell dla obszarów roboczych usługi Azure Databricks, zobacz dokumentację modułu Az.Databricks.

Tworzenie obszaru roboczego z podwójnym szyfrowaniem przy użyciu interfejsu wiersza polecenia platformy Azure

Podczas tworzenia obszaru roboczego przy użyciu interfejsu wiersza polecenia platformy Azure dołącz opcję --require-infrastructure-encryption.

Na przykład:

az databricks workspace create --name <workspace-name> --location <workspace-location> --resource-group <resource-group> --sku premium --require-infrastructure-encryption

Po utworzeniu obszaru roboczego sprawdź, czy szyfrowanie infrastruktury jest włączone, uruchamiając polecenie:

az databricks workspace show --name <workspace-name> --resource-group <resource-group>

Pole requireInfrastructureEncryption powinno znajdować się we właściwości szyfrowania i ustawić wartość true.

Aby uzyskać więcej informacji na temat poleceń interfejsu wiersza polecenia platformy Azure dla obszarów roboczych usługi Azure Databricks, zobacz dokumentację poleceń az databricks workspace.