Włączanie kluczy zarządzanych przez klienta przez moduł HSM dla usług zarządzanych

Uwaga

Ta funkcja wymaga planu Premium.

W tym artykule opisano sposób konfigurowania własnego klucza z zarządzanego modułu HSM usługi Azure Key Vault. Aby uzyskać instrukcje dotyczące używania klucza z magazynów usługi Azure Key Vault, zobacz Włączanie kluczy zarządzanych przez klienta dla usług zarządzanych.

Wymagania

Aby użyć interfejsu wiersza polecenia platformy Azure dla tych zadań, zainstaluj narzędzie interfejsu wiersza polecenia platformy Azure i zainstaluj rozszerzenie usługi Databricks:

az extension add --name databricksAby użyć programu PowerShell dla tych zadań, zainstaluj program Azure PowerShell i zainstaluj moduł Programu PowerShell usługi Databricks. Musisz również zalogować się:

Connect-AzAccountAby zalogować się do konta platformy Azure jako użytkownik, zobacz Logowanie programu PowerShell przy użyciu konta użytkownika usługi Azure Databricks. Aby zalogować się do konta platformy Azure jako jednostki usługi, zobacz Logowanie programu PowerShell przy użyciu jednostki usługi Microsoft Entra ID.

Krok 1. Tworzenie zarządzanego modułu HSM usługi Azure Key Vault i klucza HSM

Możesz użyć istniejącego zarządzanego modułu HSM usługi Azure Key Vault lub utworzyć i aktywować nowy, postępując zgodnie z przewodnikami Szybki start w dokumentacji zarządzanego modułu HSM. Zobacz Szybki start: aprowizuj i aktywuj zarządzany moduł HSM przy użyciu interfejsu wiersza polecenia platformy Azure. Zarządzany moduł HSM usługi Azure Key Vault musi mieć włączoną ochronę przed przeczyszczeniem .

Ważne

Usługa Key Vault musi znajdować się w tej samej dzierżawie platformy Azure co obszar roboczy usługi Azure Databricks.

Aby utworzyć klucz HSM, wykonaj czynności opisane w sekcji Tworzenie klucza HSM.

Krok 2. Konfigurowanie przypisania roli zarządzanego modułu HSM

Skonfiguruj przypisanie roli dla zarządzanego modułu HSM usługi Key Vault, aby obszar roboczy usługi Azure Databricks miał uprawnienia dostępu do niego. Przypisanie roli można skonfigurować przy użyciu witryny Azure Portal, interfejsu wiersza polecenia platformy Azure lub programu Azure PowerShell.

Korzystanie z witryny Azure Portal

- Przejdź do zasobu zarządzanego modułu HSM w witrynie Azure Portal.

- W menu po lewej stronie, w obszarze Ustawienia, wybierz Lokalny RBAC.

- Kliknij przycisk Dodaj.

- W polu roli wybierz pozycję Użytkownika szyfrowania zarządzanej usługi kryptograficznej HSM.

- W polu Zakres wybierz

All keys (/). - W polu podmiot zabezpieczeń

wpisz i przewiń do wyniku aplikacji dla przedsiębiorstw z identyfikatorem aplikacji i wybierz go. - Kliknij pozycję Utwórz.

- W menu po lewej stronie w obszarze Ustawieniawybierz pozycję Klucze i wybierz klucz.

- W polu identyfikator klucza skopiuj tekst.

Interfejs wiersza polecenia platformy Azure

Pobierz identyfikator obiektu aplikacji AzureDatabricks za pomocą interfejsu wiersza polecenia platformy Azure.

az ad sp show --id "2ff814a6-3304-4ab8-85cb-cd0e6f879c1d" \ --query "id" \ --output tsvSkonfiguruj przypisanie roli zarządzanego modułu HSM. Zastąp

<hsm-name>ciąg nazwą zarządzanego modułu HSM i zastąp<object-id>ciąg identyfikatoremAzureDatabricksobiektu aplikacji z poprzedniego kroku.az keyvault role assignment create --role "Managed HSM Crypto Service Encryption User" --scope "/" --hsm-name <hsm-name> --assignee-object-id <object-id>

Korzystanie z programu Azure PowerShell

Zastąp <hsm-name> ciąg nazwą zarządzanego modułu HSM.

Connect-AzureAD

$managedService = Get-AzureADServicePrincipal \

-Filter "appId eq '2ff814a6-3304-4ab8-85cb-cd0e6f879c1d'"

New-AzKeyVaultRoleAssignment -HsmName <hsm-name> \

-RoleDefinitionName "Managed HSM Crypto Service Encryption User" \

-ObjectId $managedService.ObjectId

Krok 3. Dodawanie klucza do obszaru roboczego

Obszar roboczy można utworzyć lub zaktualizować przy użyciu klucza zarządzanego przez klienta dla usług zarządzanych przy użyciu witryny Azure Portal, interfejsu wiersza polecenia platformy Azure lub programu Azure PowerShell.

Korzystanie z witryny Azure Portal

Kliknij pozycję Utwórz zasób w lewym górnym rogu strony.

Na pasku wyszukiwania wpisz

Azure Databricksi kliknij opcję Azure Databricks .Kliknij pozycję Utwórz w widżecie usługi Azure Databricks.

Wprowadź wartości do pól wejściowych na kartach Basics i Networking.

Po osiągnięciu karty Szyfrowanie :

- Aby utworzyć obszar roboczy, włącz opcję Użyj własnego klucza w sekcji Usługi zarządzane.

- Aby zaktualizować obszar roboczy, włącz usługi zarządzane.

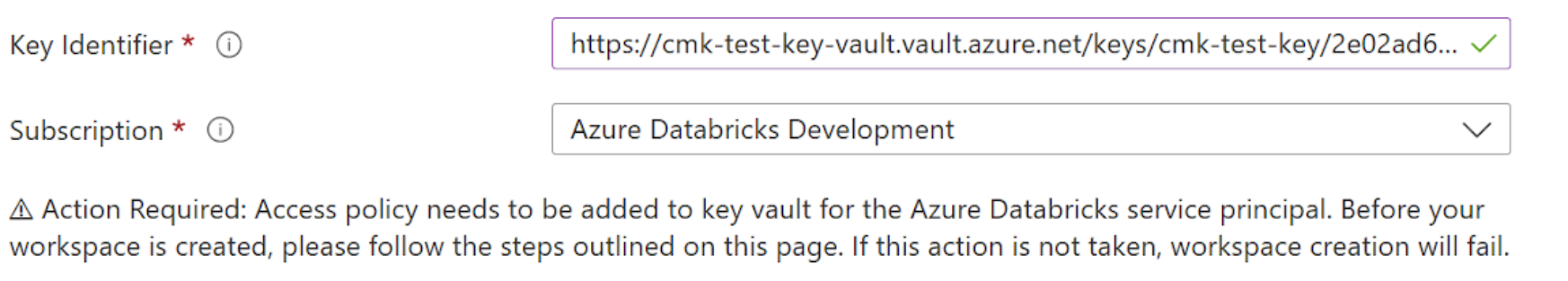

Ustaw pola szyfrowania.

- W polu Key Identifier wklej identyfikator klucza zarządzanego w HSM.

- Na liście rozwijanej Subskrypcja wprowadź nazwę subskrypcji klucza usługi Azure Key Vault.

Wypełnij pozostałe karty i kliknij pozycję Przejrzyj i utwórz (dla nowego obszaru roboczego) lub Zapisz (w celu zaktualizowania obszaru roboczego).

Korzystanie z interfejsu wiersza polecenia platformy Azure

Tworzenie lub aktualizowanie obszaru roboczego:

W przypadku tworzenia i aktualizowania dodaj następujące pola do polecenia :

-

managed-services-key-name: Nazwa zarządzanego modułu HSM -

managed-services-key-vault: Identyfikator URI zarządzanego modułu HSM -

managed-services-key-version: zarządzana wersja modułu HSM. Użyj określonej wersji klucza, a nielatest.

Przykład tworzenia obszaru roboczego przy użyciu następujących pól:

az databricks workspace create --name <workspace-name> \

--resource-group <resource-group-name> \

--location <location> \

--sku premium \

--managed-services-key-name <hsm-name> \

--managed-services-key-vault <hsm-uri> \

--managed-services-key-version <hsm-version>

Przykładowa aktualizacja obszaru roboczego przy użyciu następujących pól:

az databricks workspace update --name <workspace-name> \

--resource-group <resource-group-name> \

--managed-services-key-name <hsm-name> \

--managed-services-key-vault <hsm-uri> \

--managed-services-key-version <hsm-version>

Ważne

Jeśli obrócisz klucz, musisz zachować stary klucz dostępny przez 24 godziny.

Korzystanie z programu PowerShell

Aby utworzyć lub zaktualizować obszar roboczy, dodaj następujące parametry do polecenia dla nowego klucza:

-

ManagedServicesKeyVaultPropertiesKeyName: Nazwa zarządzanego modułu HSM -

ManagedServicesKeyVaultPropertiesKeyVaultUri: Identyfikator URI zarządzanego modułu HSM -

ManagedServicesKeyVaultPropertiesKeyVersion: zarządzana wersja modułu HSM. Użyj określonej wersji klucza, a nielatest.

Przykładowe tworzenie obszaru roboczego z następującymi polami:

New-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-location $keyVault.Location \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $hsm.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $hsm.Uri \

-ManagedServicesKeyVaultPropertiesKeyVersion $hsm.Version

Przykładowa aktualizacja obszaru roboczego przy użyciu następujących pól:

Update-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $hsm.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $hsm.VaultUri \

-ManagedServicesKeyVaultPropertiesKeyVersion $hsm.Version

Ważne

Jeśli obrócisz klucz, musisz zachować stary klucz dostępny przez 24 godziny.

Krok 4 (opcjonalnie): Ponowne importowanie notesów

Po pierwszym dodaniu klucza dla usług zarządzanych dla istniejącego obszaru roboczego tylko przyszłe operacje zapisu używają klucza. Istniejące dane nie są ponownie szyfrowane.

Możesz wyeksportować wszystkie notesy, a następnie zaimportować je ponownie, aby klucz, który szyfruje dane, jest chroniony i kontrolowany przez klucz. Możesz użyć interfejsów API Eksportowanie i importowanie obszaru roboczego.

Obracanie klucza w późniejszym czasie

Jeśli używasz już klucza zarządzanego przez klienta dla usług zarządzanych, możesz zaktualizować obszar roboczy przy użyciu nowej wersji klucza lub zupełnie nowego klucza. Jest to nazywane rotacją kluczy.

Utwórz nowy klucz lub obróć istniejący klucz w zarządzanym magazynie HSM.

Upewnij się, że nowy klucz ma odpowiednie uprawnienia.

Zaktualizuj obszar roboczy przy użyciu nowego klucza przy użyciu portalu, interfejsu wiersza polecenia lub programu PowerShell. Zobacz Krok 3. Dodawanie klucza do obszaru roboczego i postępuj zgodnie z instrukcjami dotyczącymi aktualizacji obszaru roboczego. Upewnij się, że używasz tych samych wartości dla nazwy grupy zasobów i nazwy obszaru roboczego, aby zaktualizować istniejący obszar roboczy, zamiast tworzyć nowy obszar roboczy. Poza zmianami w parametrach związanych z kluczami, należy użyć tych samych parametrów, które zostały użyte do utworzenia obszaru roboczego.

Ważne

Jeśli obrócisz klucz, musisz zachować stary klucz dostępny przez 24 godziny.

Opcjonalnie wyeksportuj i ponownie zaimportuj istniejące notesy, aby upewnić się, że wszystkie istniejące notesy używają nowego klucza.