Konfiguracja poświadczeń Git & połącz zdalne repozytorium z usługą Azure Databricks

W tym artykule opisano sposób konfigurowania poświadczeń usługi Git w usłudze Databricks, aby można było połączyć repozytorium zdalne przy użyciu folderów Git usługi Databricks (dawniej Repos).

Aby uzyskać listę obsługiwanych dostawców usługi Git (w chmurze i lokalnie), przeczytaj Obsługiwane dostawcy usługi Git.

- Uwierzytelnianie konta usługi GitHub przy użyciu protokołu OAuth 2.0

- Uwierzytelnianie konta usługi GitHub przy użyciu tokenu pat

- Authnticate a GitHub account using a fine-grained PAT

- Uwierzytelnianie konta usługi GitLab przy użyciu tokenu pat

- Uwierzytelnianie dostępu do repozytorium usługi Microsoft Azure DevOps

- Uwierzytelnianie dostępu do repozytorium Atlassian BitBucket

GitHub i GitHub AE

Poniższe informacje dotyczą użytkowników usług GitHub i GitHub AE.

Dlaczego warto używać aplikacji GitHub usługi Databricks zamiast pat?

Foldery Git usługi Databricks umożliwiają wybranie aplikacji GitHub usługi Databricks do uwierzytelniania użytkowników zamiast paT, jeśli używasz hostowanego konta usługi GitHub. Korzystanie z aplikacji GitHub zapewnia następujące korzyści w przypadku paT:

- Używa protokołu OAuth 2.0 do uwierzytelniania użytkowników. Ruch repozytorium OAuth 2.0 jest szyfrowany pod kątem silnych zabezpieczeń.

- Łatwiej jest zintegrować (zobacz poniższe kroki) i nie wymaga indywidualnego śledzenia tokenów.

- Odnawianie tokenu jest obsługiwane automatycznie.

- Integracja może być ograniczona do określonych dołączonych repozytoriów Git, co pozwala na bardziej szczegółową kontrolę nad dostępem.

Ważne

Zgodnie ze standardową integracją protokołu OAuth 2.0 usługa Databricks przechowuje tokeny dostępu użytkownika i odświeżania — wszystkie inne kontrole dostępu są obsługiwane przez usługę GitHub. Tokeny dostępu i odświeżania są zgodne z domyślnymi regułami wygasania usługi GitHub z tokenami dostępu wygasanymi po 8 godzinach (co minimalizuje ryzyko w przypadku wycieku poświadczeń). Tokeny odświeżania mają okres istnienia 6 miesięcy, jeśli nie są używane. Połączone poświadczenia wygasają po upływie 6 miesięcy braku aktywności, co wymaga ponownej konfiguracji użytkownika.

Opcjonalnie możesz szyfrować tokeny usługi Databricks przy użyciu kluczy zarządzanych przez klienta (CMK).

Łączenie konta usługi GitHub przy użyciu aplikacji GitHub usługi Databricks

Uwaga

- Ta funkcja nie jest obsługiwana w usłudze GitHub Enterprise Server. Zamiast tego użyj osobistego tokenu dostępu.

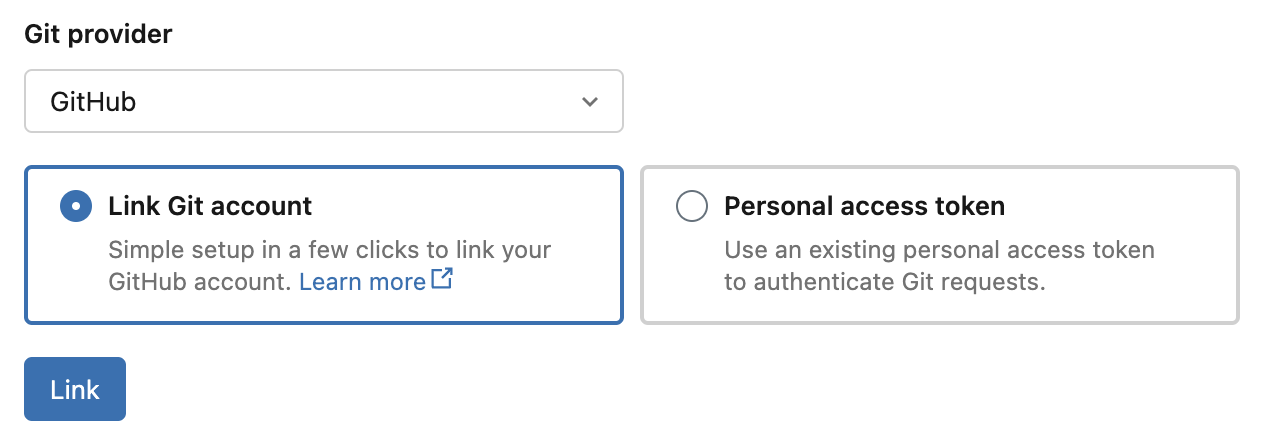

W usłudze Azure Databricks połącz konto usługi GitHub na stronie Ustawienia użytkownika:

W prawym górnym rogu dowolnej strony kliknij swoją nazwę użytkownika, a następnie wybierz pozycję Ustawienia.

Kliknij kartę Połączone konta .

Zmień dostawcę na GitHub, wybierz opcję Połącz konto Git, i kliknij opcję Połącz.

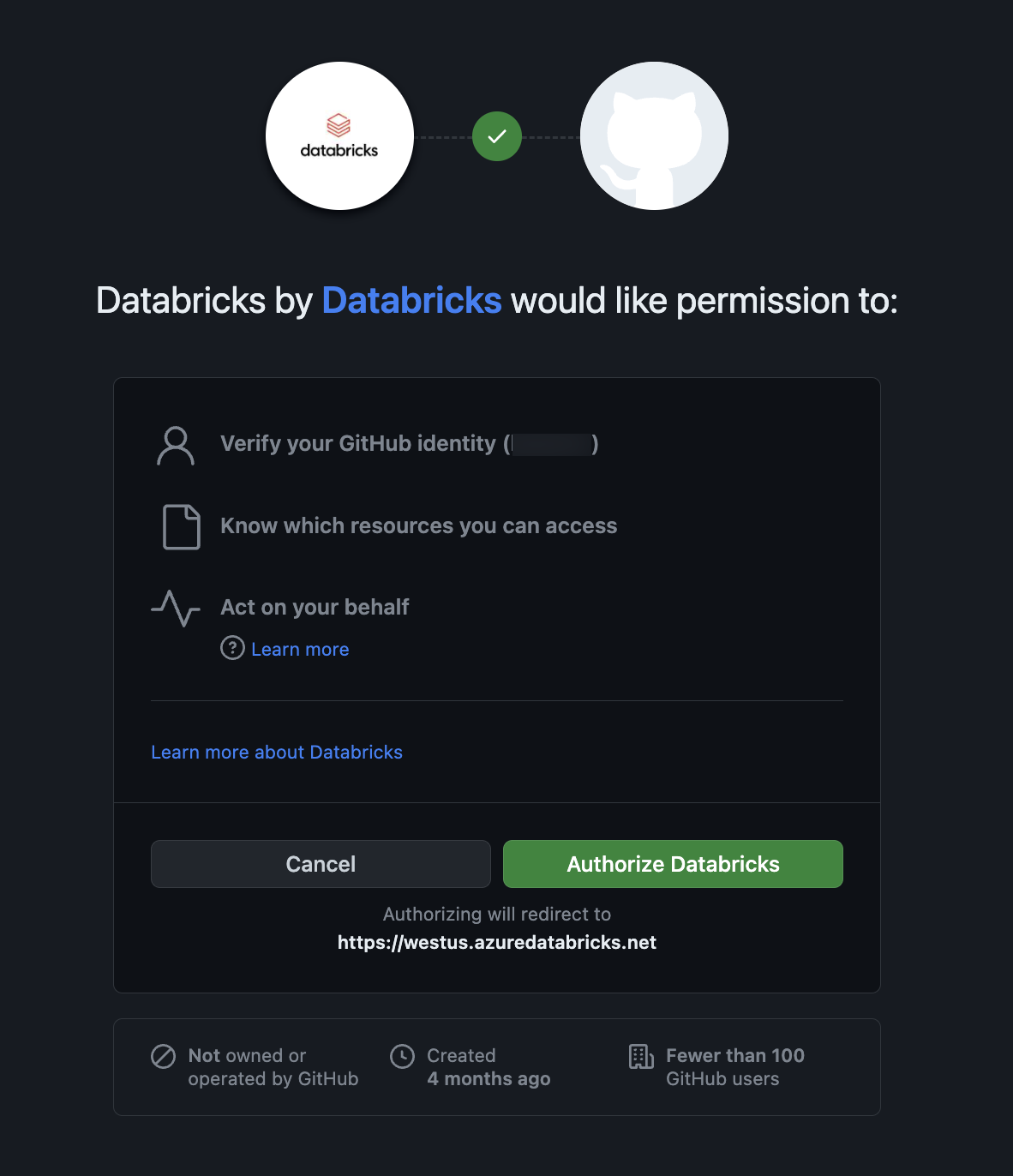

Zostanie wyświetlona strona autoryzacji aplikacji Usługi GitHub usługi Databricks. Autoryzuj aplikację GitHub do ukończenia konfiguracji, która umożliwia usłudze Databricks działanie w Twoim imieniu podczas wykonywania operacji usługi Git w folderach Git (takich jak klonowanie repozytorium). Aby uzyskać więcej informacji na temat autoryzacji aplikacji, zobacz dokumentację usługi GitHub.

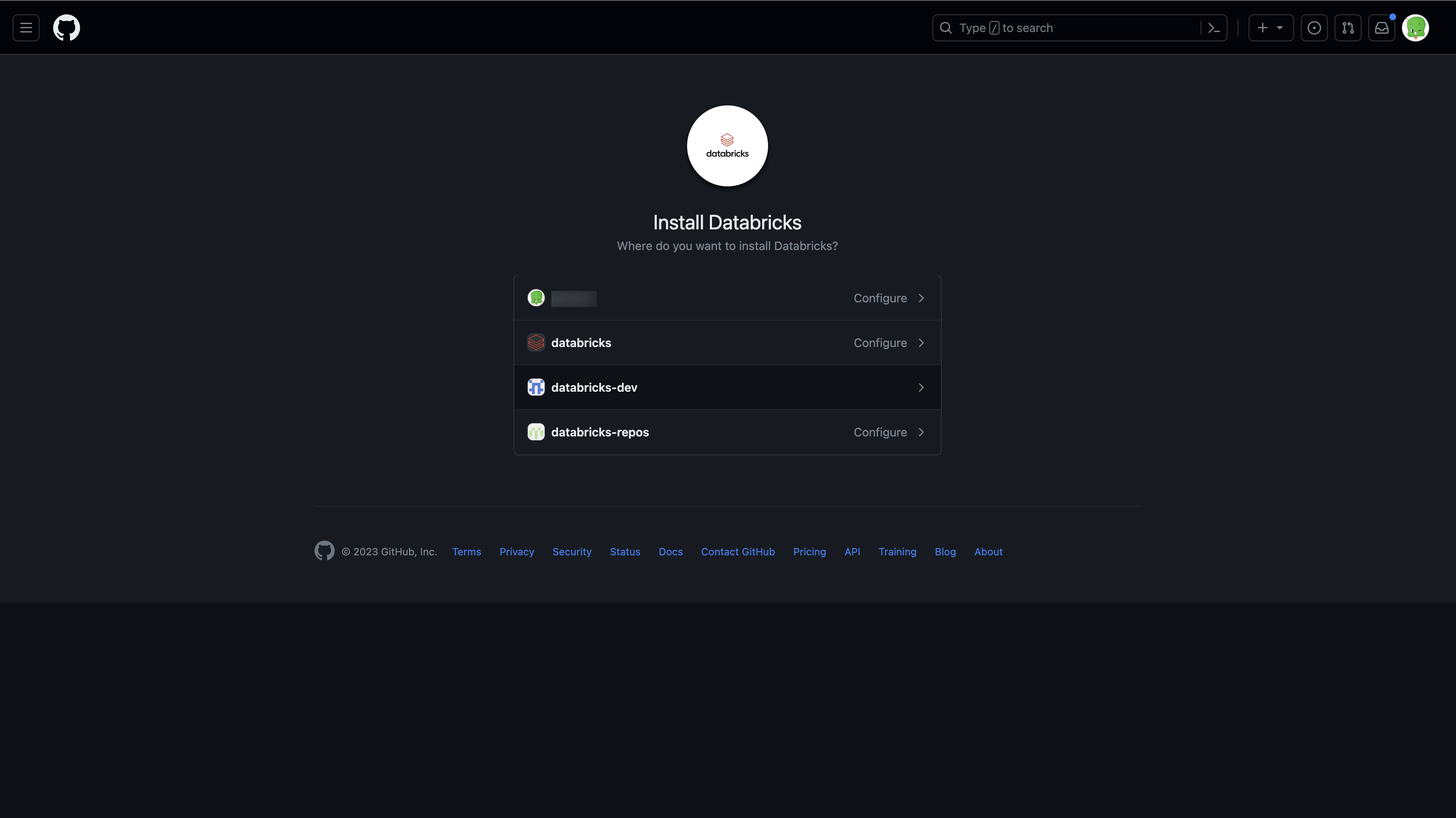

Aby zezwolić na dostęp do repozytoriów GitHub, wykonaj poniższe kroki, aby zainstalować i skonfigurować aplikację GitHub usługi Databricks.

Instalowanie i konfigurowanie aplikacji GitHub usługi Databricks w celu umożliwienia dostępu do repozytoriów

Aplikację GitHub usługi Databricks można zainstalować i skonfigurować w repozytoriach GitHub, do których chcesz uzyskać dostęp z folderów git usługi Databricks. Aby uzyskać więcej informacji na temat instalacji aplikacji, zobacz dokumentację usługi GitHub.

Otwórz stronę instalacji aplikacji GitHub usługi Databricks.

Wybierz konto, które jest właścicielem repozytoriów, do których chcesz uzyskać dostęp.

Jeśli nie jesteś właścicielem konta, musisz zainstalować i skonfigurować aplikację jako właściciel konta.

Jeśli jesteś właścicielem konta, zainstaluj aplikację GitHub. Zainstalowanie go zapewnia dostęp do odczytu i zapisu w kodzie. Dostęp do kodu jest uzyskiwany tylko w imieniu użytkowników (na przykład gdy użytkownik klonuje repozytorium w folderach Git usługi Databricks).

Opcjonalnie możesz udzielić dostępu tylko do podzbioru repozytoriów, wybierając opcję Wybierz tylko repozytoria.

Nawiązywanie połączenia z repozytorium GitHub przy użyciu osobistego tokenu dostępu

W usłudze GitHub wykonaj następujące kroki, aby utworzyć osobisty token dostępu umożliwiający dostęp do repozytoriów:

- W prawym górnym rogu dowolnej strony kliknij swoje zdjęcie profilowe, a następnie kliknij pozycję Ustawienia.

- Kliknij pozycję Ustawienia dewelopera.

- Kliknij kartę Osobiste tokeny dostępu w okienku po lewej stronie, a następnie pozycję Tokeny (klasyczne).

- Kliknij przycisk Generuj nowy token.

- Wprowadź opis tokenu.

- Wybierz zakres repozytorium

i zakres przepływu pracy , a następnie kliknij przycisk Generuj token . Zakres przepływu pracy jest wymagany w przypadku, gdy repozytorium ma przepływy pracy funkcji GitHub Action. - Skopiuj token do schowka. Ten token należy wprowadzić w usłudze Azure Databricks w obszarze Ustawienia > użytkownika Połączone konta.

Aby użyć logowania jednokrotnego, zobacz Autoryzowanie osobistego tokenu dostępu do użycia z logowaniem jednokrotnym SAML.

Uwaga

Masz problem z zainstalowaniem aplikacji Databricks Github na swoim koncie lub w organizacji? Aby uzyskać wskazówki dotyczące rozwiązywania problemów, zobacz dokumentację instalacji aplikacji GitHub.

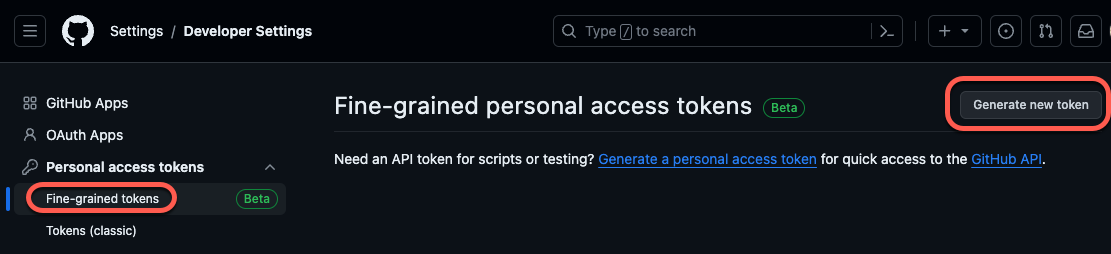

Nawiązywanie połączenia z repozytorium GitHub przy użyciu szczegółowego osobistego tokenu dostępu

Najlepszym rozwiązaniem jest użycie szczegółowego patu, który udziela dostępu tylko do zasobów, do których będziesz uzyskiwać dostęp w projekcie. W usłudze GitHub wykonaj następujące kroki, aby utworzyć precyzyjny token dostępu, który umożliwia dostęp do repozytoriów:

W prawym górnym rogu dowolnej strony kliknij swoje zdjęcie profilowe, a następnie kliknij pozycję Ustawienia.

Kliknij pozycję Ustawienia dewelopera.

Kliknij kartę Osobiste tokeny dostępu w okienku po lewej stronie, a następnie pozycję Szczegółowe tokeny.

Kliknij przycisk Wygeneruj nowy token w prawym górnym rogu strony, aby otworzyć stronę Nowy szczegółowy osobisty token dostępu.

tokenu usługi GitHub

tokenu usługi GitHubSkonfiguruj nowy szczegółowe tokeny z następujących ustawień:

Nazwa tokenu: podaj unikatową nazwę tokenu. Zapisz go gdzieś, aby nie zapominać lub tracić go!

Wygasanie: Wybierz okres wygaśnięcia tokenu. Wartość domyślna to "30 dni".

Opis: Dodaj krótki tekst opisujący przeznaczenie tokenu.

Właściciel zasobu: wartość domyślna to bieżący identyfikator usługi GitHub. Ustaw tę opcję na organizację GitHub, która jest właścicielem repozytoriów, do których będziesz mieć dostęp.

W obszarze Dostęp do repozytorium wybierz zakres dostępu dla tokenu. Najlepszym rozwiązaniem jest wybranie tylko tych repozytoriów, których będziesz używać do kontroli wersji folderu Git.

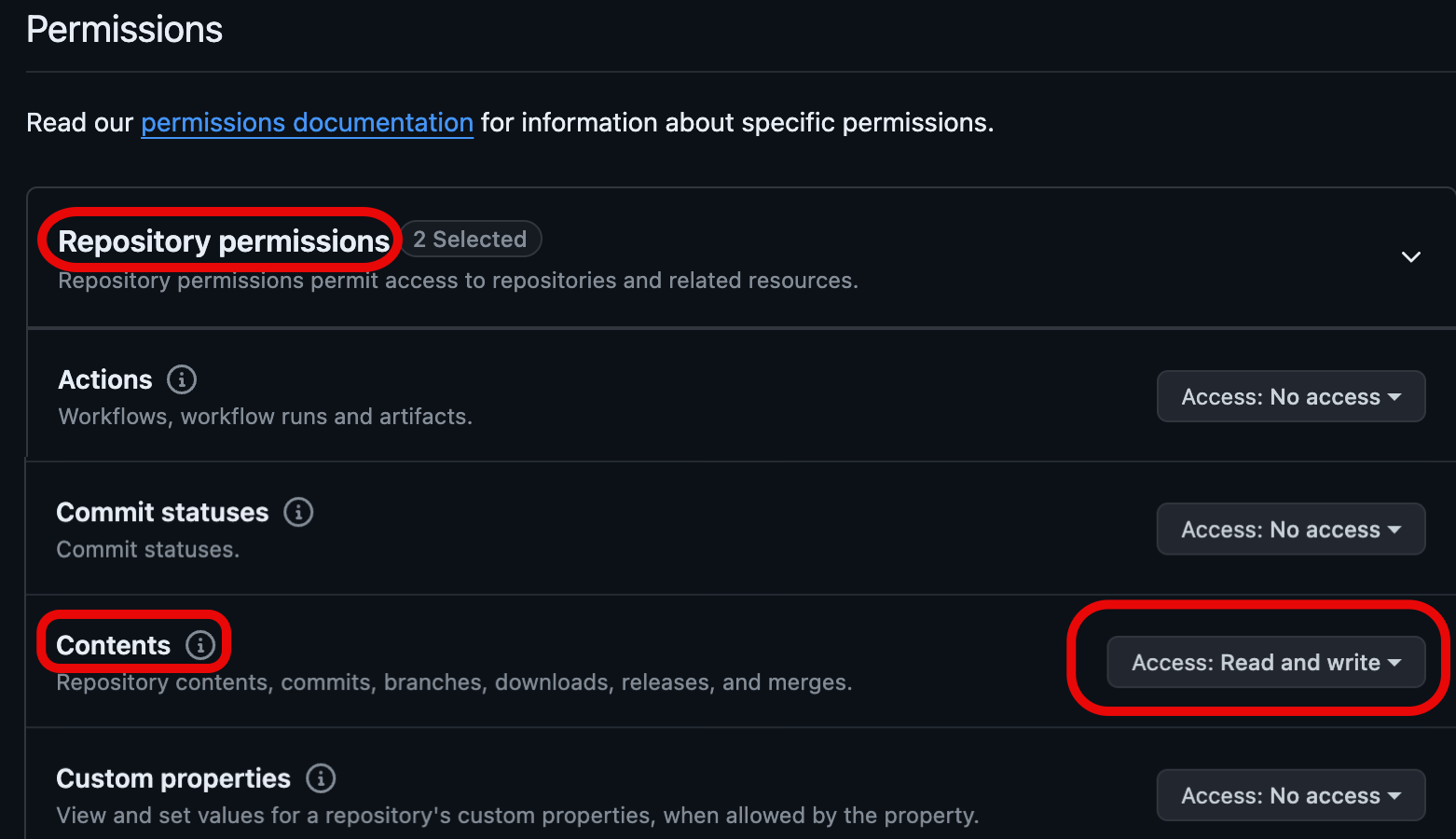

W obszarze Uprawnienia skonfiguruj określone poziomy dostępu przyznane przez ten token dla repozytoriów i konta, z którym będziesz pracować. Aby uzyskać więcej informacji na temat grup uprawnień, przeczytaj uprawnienia wymagane do szczegółowego osobistego tokenu dostępu w dokumentacji usługi GitHub.

Ustaw uprawnienia dostępu dla Contents na Odczyt i zapis. (Zakres zawartości znajduje się w obszarze Uprawnienia repozytorium). Aby uzyskać szczegółowe informacje na temat tego zakresu, zobacz dokumentację usługi GitHub dotyczącą zakresu zawartości.

Naciśnij przycisk Generuj token.

Skopiuj token do schowka. Ten token należy wprowadzić w usłudze Azure Databricks w obszarze Ustawienia > użytkownika Połączone konta.

GitLab

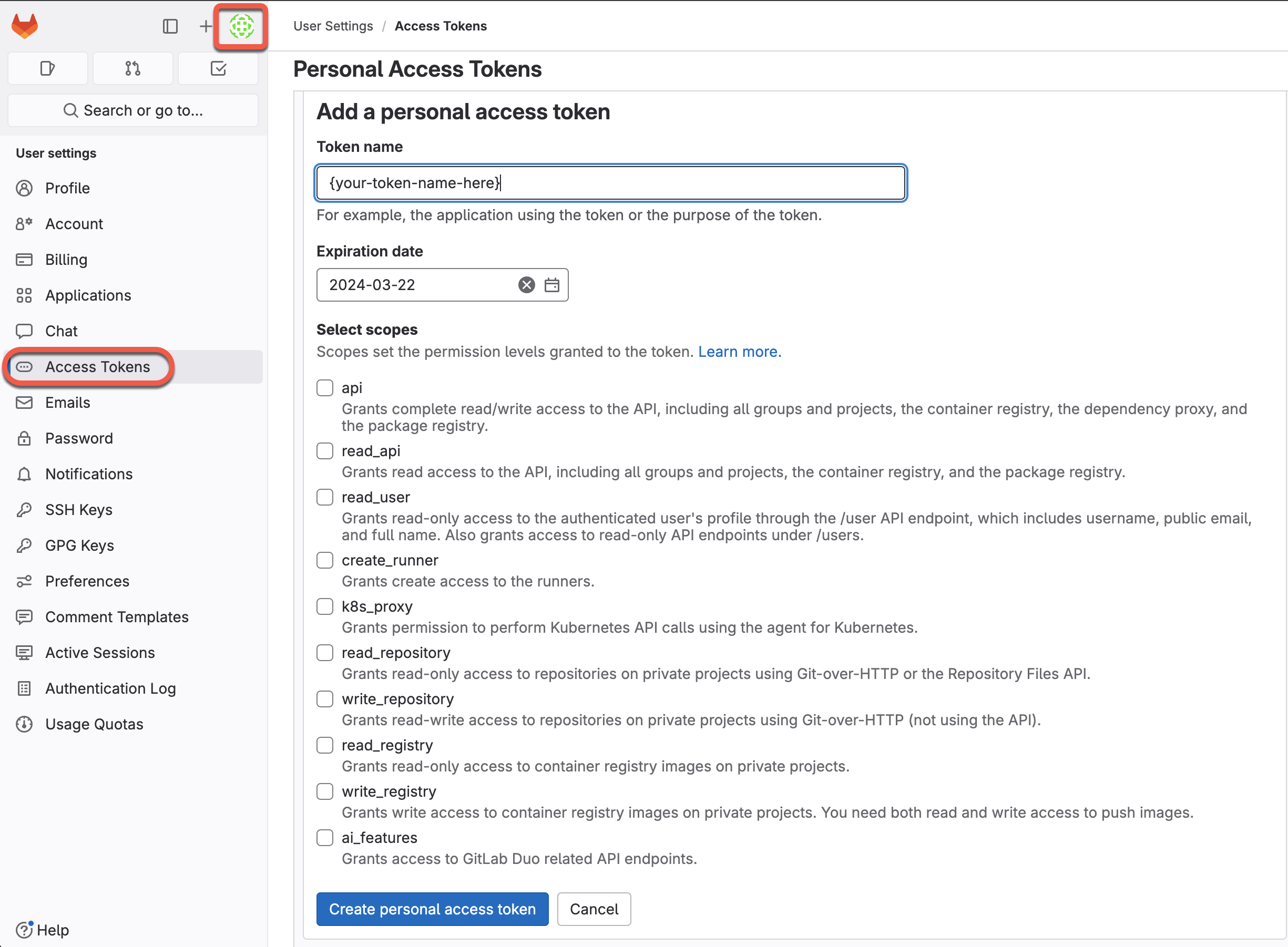

W narzędziu GitLab wykonaj następujące kroki, aby utworzyć osobisty token dostępu umożliwiający dostęp do repozytoriów:

W GitLab kliknij ikonę użytkownika w lewym górnym rogu ekranu i wybierz pozycję Preferencje.

Kliknij pozycję Tokeny dostępu na pasku bocznym.

Kliknij pozycję Dodaj nowy token w sekcji Osobiste tokeny dostępu na stronie.

Wprowadź nazwę tokenu.

Wybierz określone zakresy, aby zapewnić dostęp, zaznaczając pola dla żądanych poziomów uprawnień. Aby uzyskać więcej informacji na temat opcji zakresu, zapoznaj się z dokumentacją usługi GitLab dotyczącą zakresów pat.

Kliknij pozycję Utwórz osobisty token dostępu.

Skopiuj token do schowka. Wprowadź ten token w usłudze Azure Databricks w obszarze > ustawień użytkownika.

Zapoznaj się z dokumentacją usługi GitLab, aby dowiedzieć się więcej na temat tworzenia osobistych tokenów dostępu i zarządzania nimi.

Narzędzie GitLab zapewnia również obsługę szczegółowego dostępu przy użyciu funkcji "Tokeny dostępu do projektu". Tokeny dostępu programu Project umożliwiają określanie zakresu dostępu do projektu GitLab. Aby uzyskać więcej informacji, przeczytaj dokumentację narzędzia GitLab dotyczącą tokenów dostępu do projektu.

Azure DevOps Services

Nawiązywanie połączenia z repozytorium Usługi Azure DevOps przy użyciu identyfikatora Entra firmy Microsoft

Uwierzytelnianie za pomocą usługi Azure DevOps Services odbywa się automatycznie podczas uwierzytelniania przy użyciu identyfikatora Entra firmy Microsoft. Organizacja usługi Azure DevOps Services musi być połączona z tą samą dzierżawą identyfikatora Entra firmy Microsoft co usługa Databricks. Punkt końcowy usługi dla identyfikatora Entra firmy Microsoft musi być dostępny zarówno z prywatnych, jak i publicznych podsieci obszaru roboczego usługi Databricks. Aby uzyskać więcej informacji, zobacz Wdrażanie usługi Azure Databricks w sieci wirtualnej platformy Azure (iniekcja sieci wirtualnej).

W usłudze Azure Databricks ustaw dostawcę Git na usługę Azure DevOps Services na stronie Ustawienia użytkownika:

W prawym górnym rogu dowolnej strony kliknij swoją nazwę użytkownika, a następnie wybierz pozycję Ustawienia.

Kliknij kartę Połączone konta .

Zmień dostawcę na Azure DevOps Services.

Nawiązywanie połączenia z repozytorium usługi Azure DevOps przy użyciu tokenu

W poniższych krokach pokazano, jak połączyć repozytorium usługi Azure Databricks z repozytorium usługi Azure DevOps, gdy nie są one w tej samej dzierżawie identyfikatora Entra firmy Microsoft.

Punkt końcowy usługi dla identyfikatora Entra firmy Microsoft musi być dostępny z prywatnej i publicznej podsieci obszaru roboczego usługi Databricks. Aby uzyskać więcej informacji, zobacz Wdrażanie usługi Azure Databricks w sieci wirtualnej platformy Azure (iniekcja sieci wirtualnej).

Uzyskaj token dostępu dla repozytorium w usłudze Azure DevOps:

- Przejdź do dev.azure.com, a następnie zaloguj się do organizacji DevOps zawierającej repozytorium, z którym chcesz połączyć usługę Azure Databricks.

- W prawym górnym rogu kliknij ikonę Ustawienia użytkownika i wybierz pozycję osobiste tokeny dostępu.

- Kliknij pozycję + New Token (Nowy token).

- Wprowadź informacje w formularzu:

- Nadaj tokenowi nazwę.

- Wybierz nazwę organizacji, czyli nazwę repozytorium.

- Ustaw datę wygaśnięcia.

- Wybierz wymagany zakres, na przykład Pełny dostęp.

- Skopiuj wyświetlony token dostępu.

- Wprowadź ten token w usłudze Azure Databricks w obszarze > ustawień użytkownika.

- W polu Nazwa użytkownika lub adres e-mail dostawcy usługi Git wprowadź adres e-mail używany do logowania się do organizacji DevOps.

Bitbucket

Uwaga

Usługa Databricks nie obsługuje tokenów dostępu do repozytorium Bitbucket ani tokenów dostępu do projektu.

W aplikacji Bitbucket wykonaj następujące kroki, aby utworzyć hasło aplikacji umożliwiające dostęp do repozytoriów:

- Przejdź do usługi Bitbucket Cloud i utwórz hasło aplikacji, które umożliwia dostęp do repozytoriów. Zapoznaj się z dokumentacją usługi Bitbucket Cloud.

- Zapisz hasło w bezpieczny sposób.

- W usłudze Azure Databricks wprowadź to hasło w obszarze Ustawienia > użytkownika Połączone konta.

Inni dostawcy usługi Git

Jeśli dostawca usługi Git nie znajduje się na liście, wybierz pozycję "GitHub" i podaj identyfikator PAT uzyskany od dostawcy usługi Git często działa, ale nie ma gwarancji, że działa.