Automatyczne synchronizowanie użytkowników i grup z identyfikatora Entra firmy Microsoft

Ważny

Ta funkcja jest dostępna w publicznej wersji zapoznawczej. Aby dołączyć do tej wersji zapoznawczej, skontaktuj się z zespołem ds. kont usługi Azure Databricks.

W tym artykule opisano sposób konfigurowania usługi Azure Databricks w celu synchronizowania użytkowników, jednostek usługi i grup z poziomu identyfikatora Entra firmy Microsoft przy użyciu automatycznego zarządzania tożsamościami.

Jak użytkownicy i grupy są automatycznie synchronizowani z identyfikatorem Entra firmy Microsoft?

Możesz dodawać użytkowników, jednostki usługi i grupy z identyfikatora Entra firmy Microsoft do usługi Azure Databricks bez konfigurowania aplikacji w usłudze Microsoft Entra ID przy użyciu automatycznego zarządzania tożsamościami. Po włączeniu automatycznego zarządzania tożsamościami można bezpośrednio wyszukiwać w obszarach roboczych federacji tożsamości użytkowników, podmiotów zabezpieczeń i grup Microsoft Entra ID i dodawać je do swojego obszaru roboczego. Usługa Databricks używa Microsoft Entra ID jako głównego źródła danych, więc wszelkie zmiany członkostwa w grupach są respektowane w usłudze Azure Databricks.

Użytkownicy usunięci z Microsoft Entra ID wyświetlają się jako Deactivated w Azure Databricks. Dezaktywowane użytkownicy nie mogą logować się do usługi Azure Databricks ani uwierzytelniać się w interfejsach API usługi Azure Databricks. Najlepszym rozwiązaniem w zakresie zabezpieczeń jest odwołanie osobistych tokenów dostępu dla tych użytkowników.

Użytkownicy mogą również udostępniać pulpity nawigacyjne dowolnemu użytkownikowi, jednostce usługi lub grupie w Microsoft Entra ID. Ci użytkownicy są automatycznie dodawani do konta usługi Azure Databricks podczas logowania. Nie są one dodawane jako członkowie do obszaru roboczego, w ramach którego znajduje się pulpit nawigacyjny. Członkowie Microsoft Entra ID, którzy nie mają dostępu do obszaru roboczego, otrzymują dostęp do wersji pulpitu nawigacyjnego w trybie tylko do odczytu, opublikowanej z wykorzystaniem osadzonych poświadczeń. Aby uzyskać więcej informacji na temat udostępniania pulpitu nawigacyjnego, zobacz Udostępnianie pulpitu nawigacyjnego.

Zarządzanie tożsamościami w sposób automatyczny nie jest obsługiwane w federacyjnych obszarach roboczych, które nie używają tożsamości. Aby uzyskać więcej informacji na temat federacji tożsamości, zobacz Włącz federację tożsamości.

Automatyczne zarządzanie tożsamościami vs aprowizacja SCIM

Po włączeniu automatycznego zarządzania tożsamościami wszyscy użytkownicy, grupy oraz członkowie grup synchronizują się z Microsoft Entra ID do Azure Databricks, więc aprowizacja SCIM nie jest potrzebna. Jeśli aplikacja SCIM dla przedsiębiorstw działa równolegle, aplikacja SCIM będzie nadal zarządzać użytkownikami i grupami skonfigurowanymi w aplikacji dla przedsiębiorstw microsoft Entra ID. Nie zarządza tożsamościami Microsoft Entra ID, które nie zostały dodane przy użyciu prowizjonowania SCIM.

Usługa Databricks zaleca korzystanie z automatycznego zarządzania tożsamościami. W poniższej tabeli porównaliśmy funkcje automatycznego zarządzania tożsamościami z funkcjami aprowizacji SCIM.

| Funkcje | Automatyczne zarządzanie tożsamościami | Inicjowanie obsługi administracyjnej rozwiązania SCIM |

|---|---|---|

| Synchronizowanie użytkowników | ✓ | ✓ |

| Grupy synchronizacji | ✓ | ✓ (Tylko bezpośredni członkowie) |

| Synchronizowanie zagnieżdżonych grup | ✓ | |

| Synchronizuj obiekty usługowe | ✓ | |

| Konfigurowanie aplikacji Microsoft Entra ID i zarządzanie nią | ✓ | |

| Wymaga wersji Premium microsoft Entra ID | ✓ | |

| Wymaga roli Administratora aplikacji chmurowych Microsoft Entra ID. | ✓ | |

| Wymaga federacji tożsamości | ✓ |

Notatka

W publicznej wersji zapoznawczej grupy zagnieżdżone nie są wymienione w interfejsie użytkownika usługi Azure Databricks. Zobacz Ograniczenia interfejsu użytkownika automatycznego zarządzania tożsamościami w publicznej wersji zapoznawczej.

Włączanie automatycznego zarządzania tożsamościami

Aby włączyć automatyczne zarządzanie tożsamościami, skontaktuj się z zespołem konta usługi Azure Databricks. Po włączeniu konta, aby dodać i usunąć użytkowników, główne usługi i grupy z Microsoft Entra ID, postępuj zgodnie z poniższymi instrukcjami:

- Zarządzanie użytkownikami na koncie

- Zarządzanie jednostkami usługi na koncie

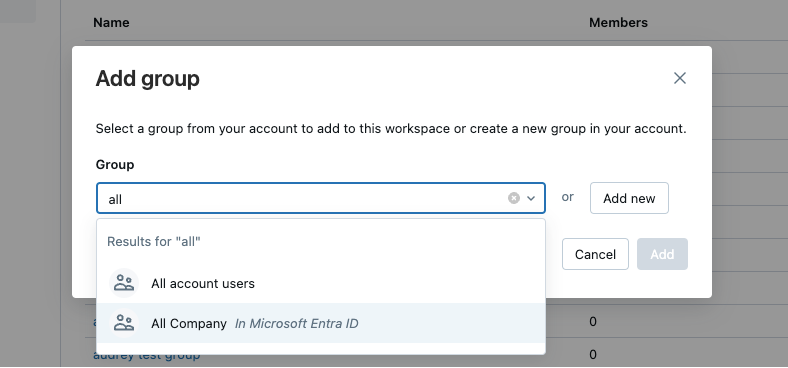

- Dodawanie grup do konta przy użyciu konsoli konta

Po włączeniu automatycznego zarządzania tożsamościami administratorzy kont mogą je wyłączyć, korzystając ze strony Podglądy.

- Jako administrator konta zaloguj się do konsoli konta.

- Na pasku bocznym kliknij pozycję Podglądy.

- Przełącz automatyczne zarządzanie tożsamościami na Wyłączone.

Po wyłączeniu użytkownicy, jednostki usługi i grupy, które zostały wcześniej aprowizowane, pozostają w usłudze Azure Databricks, ale nie są już synchronizowane z platformą Microsoft Entra ID. Możesz usunąć lub dezaktywować tych użytkowników w konsoli konta.

Inspekcja logowań użytkowników

Możesz wysłać zapytanie do tabeli system.access.audit, aby sprawdzić, którzy użytkownicy zalogowali się do obszaru roboczego. Na przykład:

SELECT

DISTINCT user_identity.email

FROM

system.access.audit

WHERE

action_name = "aadBrowserLogin"

Aby uzyskać więcej informacji na temat tabeli system.access.audit, zobacz odniesienie do tabeli systemu dzienników inspekcji .

ograniczenia interfejsu użytkownika automatycznego zarządzania tożsamościami w publicznej wersji zapoznawczej

Strony szczegółów użytkowników są niedostępne w interfejsie użytkownika obszaru roboczego usługi Azure Databricks, dopóki użytkownik się nie zaloguje.

Gdy użytkownik zostanie dodany do obszaru roboczego przy użyciu automatycznego zarządzania tożsamościami, jego kolumna źródłowa jest wyświetlana jako "Databricks" zamiast "Zewnętrzne", dopóki nie zaloguje się.

Strony szczegółów użytkowników, jednostek usługi i grup nie są dostępne w interfejsie użytkownika obszaru roboczego usługi Azure Databricks, jeśli są pośrednio przypisane do obszaru roboczego za pośrednictwem członkostwa w grupie.

Jeśli użytkownik, jednostka usługi lub grupa zostanie dodany do usługi Azure Databricks przy użyciu automatycznego zarządzania tożsamościami, a także dodany do usługi Azure Databricks lub innej metody, takiej jak aprowizowanie rozwiązania SCIM, może zostać wyświetlony dwukrotnie, a jedna lista będzie wyświetlana jako nieaktywna. Użytkownik nie jest nieaktywny i może zalogować się w usłudze Azure Databricks.

Notatka

W takim przypadku można scalić zduplikowanych użytkowników, jednostki usługi i grupy, podając identyfikator zewnętrzny w usłudze Azure Databricks. Użyj interfejsu API Account Users, Account Service Principalslub Account Groups, aby zaktualizować podmiot główny i dodać identyfikator Microsoft Entra ID (objectId) w polu

externalId.Strony z informacjami o grupach podrzędnych nie są dostępne w UI obszaru roboczego Azure Databricks.

Nie można dodać użytkowników identyfikatora Entra firmy Microsoft, jednostek usługi i grup bezpośrednio do konsoli konta przy użyciu interfejsu użytkownika konsoli konta. Jednak tożsamości Microsoft Entra ID, które są dodawane do obszarów roboczych usługi Azure Databricks, są automatycznie dodawane do konta.