Przechowywanie i używanie własnych kluczy licencji

Usługa Azure Data Manager for Agriculture obsługuje szereg łączników ruchu przychodzącego danych w celu scentralizowanego fragmentowania kont. Te połączenia wymagają, aby klient wypełnił swoje poświadczenia w modelu ByOL (Bring Your Own License), aby menedżer danych mógł pobrać dane w imieniu klienta.

Uwaga

Program Microsoft Azure Data Manager for Agriculture jest obecnie w wersji zapoznawczej. Aby uzyskać postanowienia prawne dotyczące funkcji, które są w wersji beta, w wersji zapoznawczej lub w inny sposób nie zostały jeszcze wydane w wersji ogólnodostępnej, zobacz Dodatkowe warunki użytkowania dla wersji zapoznawczych platformy Microsoft Azure.

Program Microsoft Azure Data Manager for Agriculture wymaga rejestracji i jest dostępny tylko dla zatwierdzonych klientów i partnerów w okresie obowiązywania wersji zapoznawczej. Aby poprosić o dostęp do programu Microsoft Data Manager for Agriculture w okresie obowiązywania wersji zapoznawczej, użyj tego formularza.

Wymagania wstępne

Aby korzystać z rozwiązania BYOL, potrzebna jest subskrypcja platformy Azure. Jeśli nie masz jeszcze subskrypcji, przed rozpoczęciem utwórz bezpłatne konto .

Omówienie

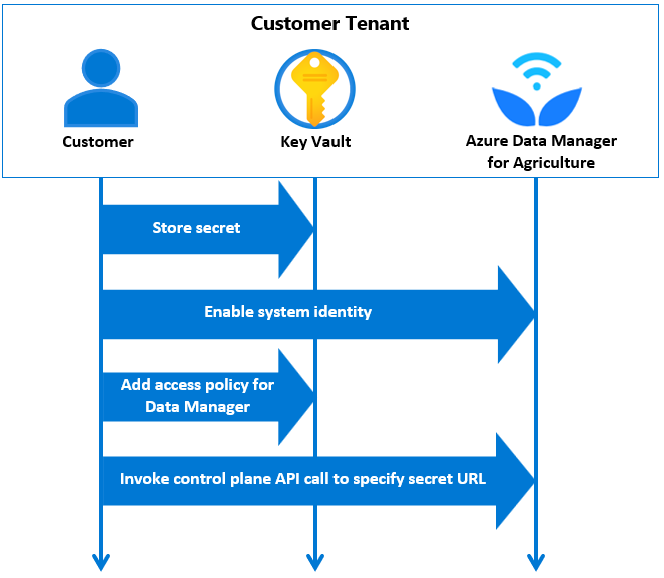

W modelu BYOL odpowiadasz za udostępnianie własnych licencji na łączniki danych satelickich i pogodowych. W tym modelu przechowujesz wpisów tajnych część poświadczeń w usłudze Azure Key Vault zarządzanej przez klienta. Identyfikator URI wpisu tajnego musi być udostępniony wystąpieniu usługi Azure Data Manager for Agriculture. Wystąpienie usługi Azure Data Manager for Agriculture powinno mieć uprawnienia do odczytu wpisów tajnych, aby interfejsy API mogły bezproblemowo działać. Ten proces jest jednorazową konfiguracją dla każdego łącznika. Następnie nasz menedżer danych odwołuje się do i odczytuje wpis tajny z magazynu kluczy klientów w ramach wywołania interfejsu API bez ujawnienia wpisu tajnego.

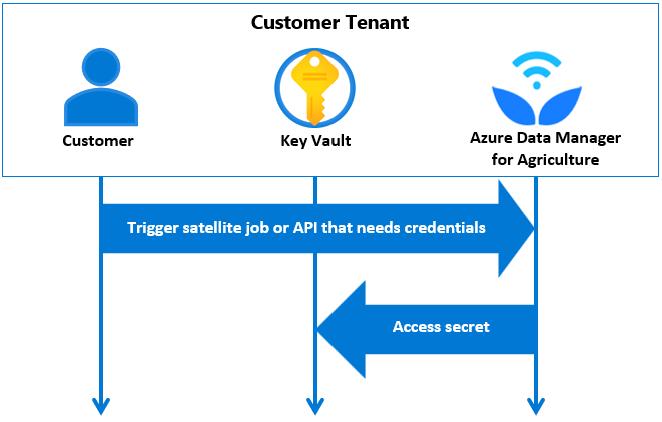

Diagram przepływu przedstawiający tworzenie i udostępnianie poświadczeń.

Klient może opcjonalnie zastąpić poświadczenia, które mają być używane na potrzeby żądania płaszczyzny danych, podając poświadczenia w ramach żądania interfejsu API płaszczyzny danych.

Sekwencja kroków konfigurowania łączników

Krok 1. Tworzenie lub używanie istniejącej usługi Key Vault

Klienci mogą utworzyć magazyn kluczy lub użyć istniejącego magazynu kluczy, aby udostępnić poświadczenia licencji dla satelity (Sentinel Hub) i pogody (IBM Weather). Klient tworzy usługę Azure Key Vault lub ponownie używa istniejącego magazynu kluczy.

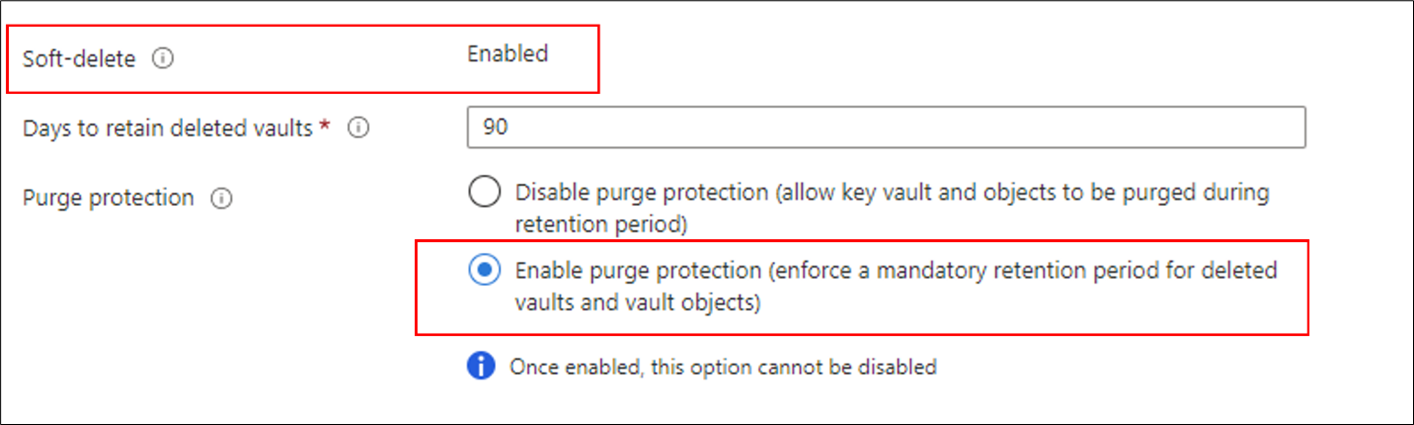

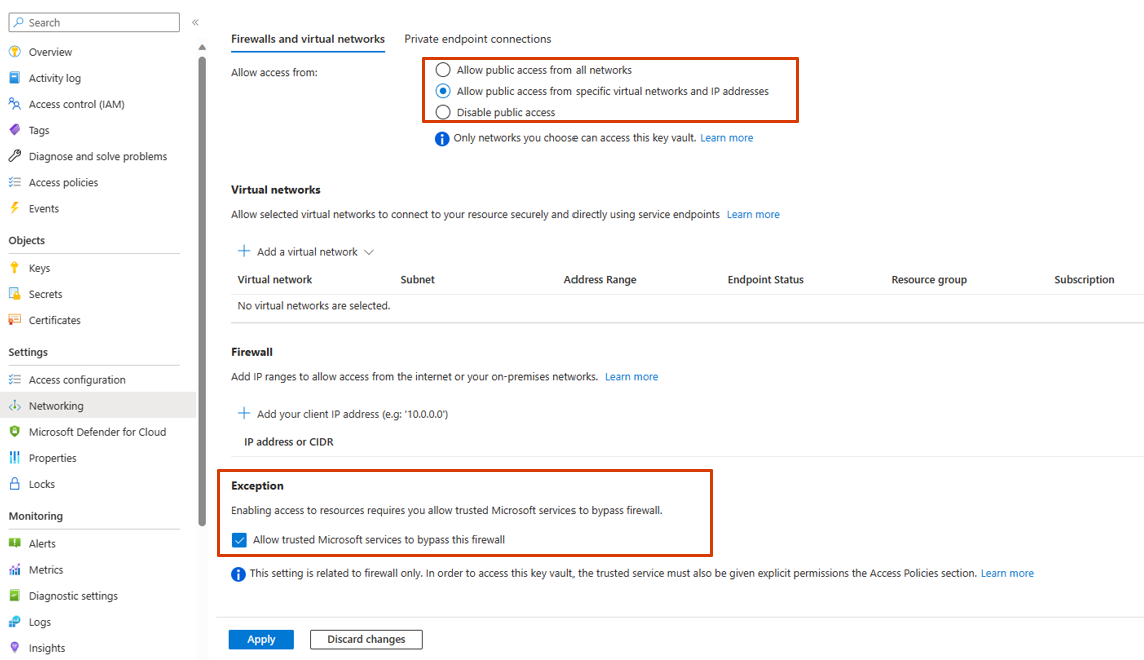

Włącz następujące właściwości:

Menedżer danych dla rolnictwa to zaufana usługa firmy Microsoft i obsługuje magazyny kluczy sieci prywatnej oprócz publicznie dostępnych magazynów kluczy. Jeśli umieścisz magazyn kluczy za siecią wirtualną, musisz wybrać “Allow trusted Microsoft services to bypass this firewall."

Krok 2. Przechowywanie wpisu tajnego w usłudze Azure Key Vault

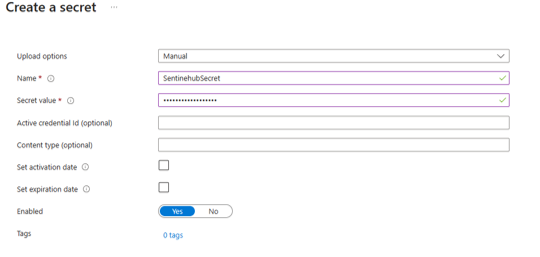

Aby udostępnić poświadczenia usługi satelitarnej lub pogodowej, zapisz wpisów tajnych część poświadczeń w magazynie kluczy, na przykład ClientSecret dla SatelliteSentinelHub i APIKey dla WeatherIBMelementu . Klienci kontrolują nazwę wpisu tajnego i rotację.

Zapoznaj się z tym wskazówkami, aby przechowywać i pobierać wpis tajny z magazynu.

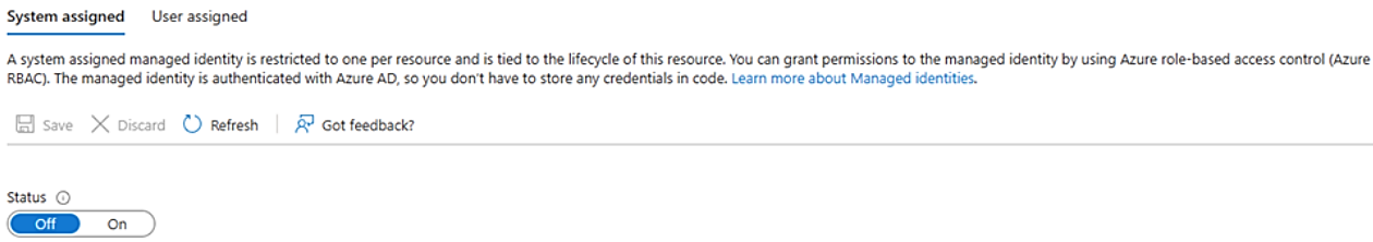

Krok 3. Włączanie tożsamości systemu

Jako klient musisz włączyć tożsamość systemową dla wystąpienia usługi Data Manager for Agriculture. Ta tożsamość jest używana podczas udzielania uprawnień do odczytu wpisów tajnych dla wystąpienia usługi Azure Data Manager for Agriculture.

Wykonaj jedną z następujących metod, aby włączyć:

Za pośrednictwem interfejsu użytkownika witryny Azure Portal

Za pośrednictwem interfejsu wiersza polecenia platformy Azure

az rest --method patch --url /subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.AgFoodPlatform/farmBeats/{ADMA_instance_name}?api-version=2023-06-01-preview --body "{'identity': {'type': 'SystemAssigned'}}"

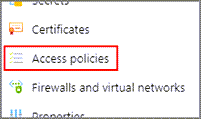

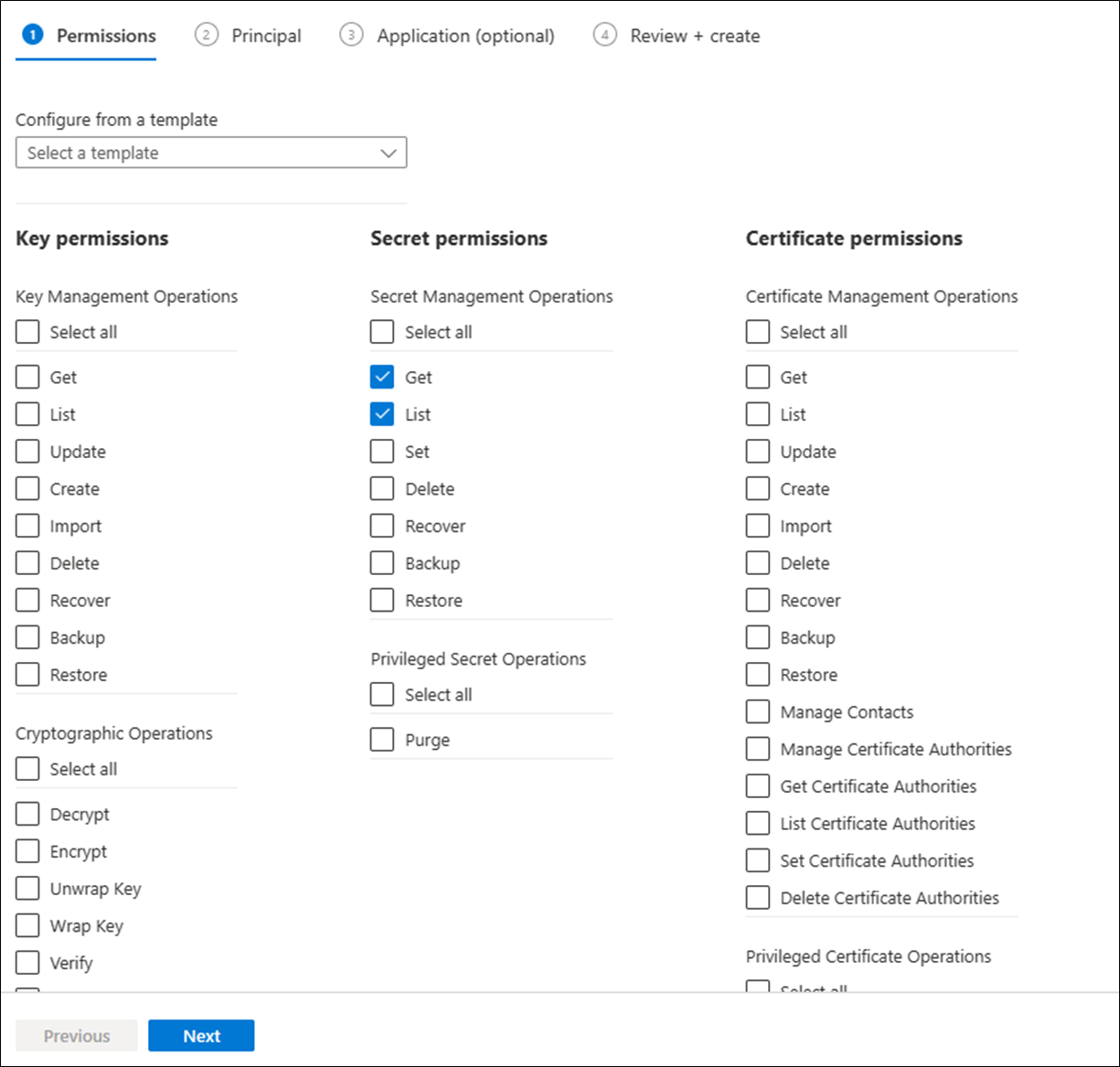

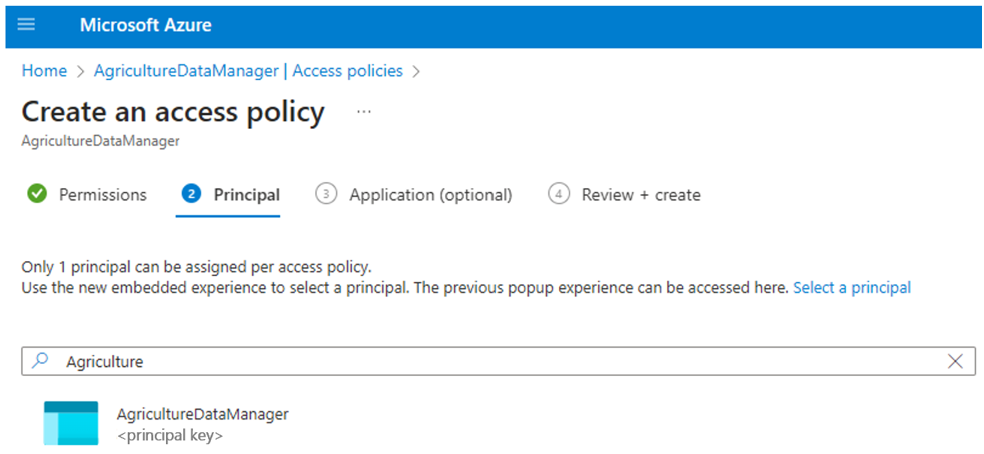

Krok 4. Zasady dostępu

Dodaj zasady dostępu w magazynie kluczy dla wystąpienia usługi Data Manager for Agriculture.

Przejdź do karty zasady dostępu w magazynie kluczy.

Wybierz pozycję Tajne uprawnienia GET i LIST.

Wybierz następną kartę, a następnie wybierz pozycję Menedżer danych dla nazwy wystąpienia rolnictwa, a następnie wybierz kartę Przeglądanie i tworzenie, aby utworzyć zasady dostępu.

Krok 5. Wywoływanie wywołania interfejsu API płaszczyzny sterowania

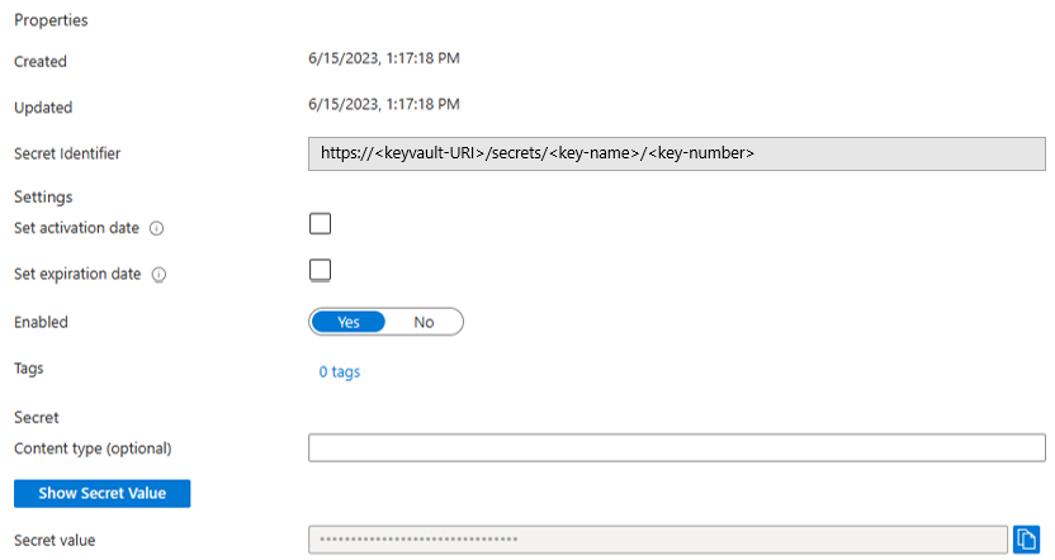

Użyj wywołania interfejsu API, aby określić poświadczenia łącznika. Identyfikator URI magazynu kluczy/nazwa klucza/wersja klucza można znaleźć po utworzeniu wpisu tajnego, jak pokazano na poniższym rysunku.

Uwaga

Do wykonywania wywołań płaszczyzny sterowania potrzebny jest dostęp właściciela do zakresu zasobów ADMA.

Następujące wartości powinny być używane dla łączników podczas wywoływania powyższych interfejsów API:

| Scenariusz | DataConnectorName | Referencja |

|---|---|---|

| Dla łącznika Satellite SentinelHub | SatelliteSentinelHub | OAuthClientCredentials |

| Łącznik Weather IBM | WeatherIBM | Interfejsy APIKeyAuthCredential |

Zastępowanie szczegółów łącznika

W ramach interfejsów API płaszczyzny danych klient może zastąpić szczegóły łącznika, które muszą być używane dla tego żądania.

Klient może zapoznać się z dokumentacją wersji 2023-06-01-preview interfejsu API, w której interfejsy API płaszczyzny danych dla satelity i pogody przyjmują poświadczenia w ramach treści żądania.

Jak usługa Azure Data Manager for Agriculture uzyskuje dostęp do wpisu tajnego

Poniższy przepływ pokazuje, jak usługa Azure Data Manager for Agriculture uzyskuje dostęp do wpisu tajnego.

Jeśli wyłączysz i ponownie włączysz tożsamość systemową, musisz usunąć zasady dostępu w magazynie kluczy i dodać je ponownie.

Podsumowanie

Klucze licencji można bezpiecznie używać, przechowując wpisy tajne w usłudze Azure Key Vault, włączając tożsamość systemu i zapewniając dostęp do odczytu do naszego menedżera danych. Rozwiązania niezależnego dostawcy oprogramowania dostępne w naszym Menedżerze danych również używają tych poświadczeń.

Możesz użyć naszych interfejsów API płaszczyzny danych i odwołać się do kluczy licencji w magazynie kluczy. Możesz również zastąpić domyślne poświadczenia licencji dynamicznie w wywołaniach interfejsu API płaszczyzny danych. Nasz menedżer danych wykonuje podstawowe weryfikacje, w tym sprawdzanie, czy może uzyskać dostęp do wpisu tajnego określonego w obiekcie poświadczeń, czy nie.

Następne kroki

- Przetestuj nasze interfejsy API tutaj.