Obracanie i odwoływanie klucza zarządzanego przez klienta

Ten artykuł jest trzecią częścią czteroczęściowej serii samouczków. Część pierwsza zawiera omówienie kluczy zarządzanych przez klienta, ich funkcji i zagadnień przed włączeniem ich w rejestrze. W drugiej części dowiesz się, jak włączyć klucz zarządzany przez klienta przy użyciu interfejsu wiersza polecenia platformy Azure, witryny Azure Portal lub szablonu usługi Azure Resource Manager. W tym artykule opisano rotację, aktualizowanie i odwołowanie klucza zarządzanego przez klienta.

Rotacja klucza zarządzanego przez klienta

Aby obrócić klucz, możesz zaktualizować wersję klucza w usłudze Azure Key Vault lub utworzyć nowy klucz. Podczas rotacji klucza można określić tę samą tożsamość, która była używana do utworzenia rejestru.

Opcjonalnie:

- Skonfiguruj nową tożsamość przypisaną przez użytkownika, aby uzyskać dostęp do klucza.

- Włącz i określ tożsamość przypisaną przez system rejestru.

Uwaga

Aby włączyć tożsamość przypisaną przez system rejestru w portalu, wybierz pozycję Ustawienia>Tożsamość i ustaw stan tożsamości przypisanej przez system na Wł.

Upewnij się, że dla tożsamości skonfigurowanej na potrzeby dostępu do klucza ustawiono wymagany dostęp do magazynu kluczy.

Tworzenie lub aktualizowanie wersji klucza przy użyciu interfejsu wiersza polecenia platformy Azure

Aby utworzyć nową wersję klucza, uruchom polecenie az keyvault key create :

# Create new version of existing key

az keyvault key create \

--name <key-name> \

--vault-name <key-vault-name>

Jeśli skonfigurujesz rejestr w celu wykrywania aktualizacji wersji klucza, klucz zarządzany przez klienta zostanie automatycznie zaktualizowany w ciągu jednej godziny.

Jeśli skonfigurujesz rejestr na potrzeby ręcznego aktualizowania nowej wersji klucza, uruchom polecenie az-acr-encryption-rotate-key . Przekaż nowy identyfikator klucza i tożsamość, którą chcesz skonfigurować.

Napiwek

Po uruchomieniu az-acr-encryption-rotate-keypolecenia można przekazać identyfikator klucza w wersji lub niewersjętowany identyfikator klucza. Jeśli używasz niewersyjnego identyfikatora klucza, rejestr zostanie skonfigurowany do automatycznego wykrywania aktualizacji wersji klucza.

Aby ręcznie zaktualizować wersję klucza zarządzanego przez klienta, dostępne są trzy opcje:

- Obracanie klucza i używanie identyfikatora klienta tożsamości zarządzanej.

Jeśli używasz klucza z innego magazynu kluczy, sprawdź, czy identity element ma getuprawnienia , wrapi unwrap w tym magazynie kluczy.

az acr encryption rotate-key \

--name <registry-name> \

--key-encryption-key <new-key-id> \

--identity <client ID of a managed identity>

- Obracanie klucza i używanie tożsamości przypisanej przez użytkownika.

Przed użyciem tożsamości przypisanej przez użytkownika sprawdź, czy getdo niej przypisano uprawnienia , wrapi unwrap .

az acr encryption rotate-key \

--name <registry-name> \

--key-encryption-key <new-key-id> \

--identity <id of user assigned identity>

- Obróć klucz i użyj tożsamości przypisanej przez system.

Przed użyciem tożsamości przypisanej przez system sprawdź, czy getprzypisano do niej uprawnienia , wrapi unwrap .

az acr encryption rotate-key \

--name <registry-name> \

--key-encryption-key <new-key-id> \

--identity [system]

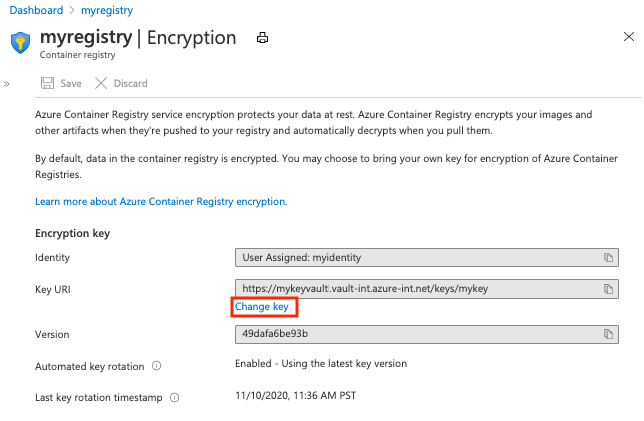

Tworzenie lub aktualizowanie wersji klucza przy użyciu witryny Azure Portal

Użyj ustawień szyfrowania rejestru, aby zaktualizować magazyn kluczy, klucz lub ustawienia tożsamości dla klucza zarządzanego przez klienta.

Aby na przykład skonfigurować nowy klucz:

W portalu przejdź do rejestru.

W obszarze Ustawienia wybierz pozycję Klucz zmiany szyfrowania>.

W obszarze Szyfrowanie wybierz jedną z następujących opcji:

- Wybierz pozycję Wybierz z usługi Key Vault, a następnie wybierz istniejący magazyn kluczy i klucz lub wybierz pozycję Utwórz nowy. Wybrany klucz jest niewersjowany i włącza automatyczną rotację kluczy.

- Wybierz pozycję Wprowadź identyfikator URI klucza i podaj identyfikator klucza bezpośrednio. Można podać identyfikator URI klucza w wersji (dla klucza, który musi być obracany ręcznie) lub niewersyjowany identyfikator URI klucza (który umożliwia automatyczne obracanie kluczy).

Ukończ wybór klucza, a następnie wybierz pozycję Zapisz.

Odwoływanie klucza zarządzanego przez klienta

Klucz szyfrowania zarządzanego przez klienta można odwołać, zmieniając zasady dostępu, zmieniając uprawnienia w magazynie kluczy lub usuwając klucz.

Aby zmienić zasady dostępu tożsamości zarządzanej używanej przez rejestr, uruchom polecenie az-keyvault-delete-policy :

az keyvault delete-policy \

--resource-group <resource-group-name> \

--name <key-vault-name> \

--object-id <key-vault-key-id>

Aby usunąć poszczególne wersje klucza, uruchom polecenie az-keyvault-key-delete . Ta operacja wymaga uprawnień kluczy/usuwania .

az keyvault key delete \

--name <key-vault-name> \

--

--object-id $identityPrincipalID \

Uwaga

Odwołanie klucza zarządzanego przez klienta spowoduje zablokowanie dostępu do wszystkich danych rejestru. Jeśli włączysz dostęp do klucza lub przywrócisz usunięty klucz, rejestr wybierze klucz i będzie można odzyskać kontrolę nad dostępem do zaszyfrowanych danych rejestru.

Następne kroki

Przejdź do następnego artykułu , aby rozwiązać typowe problemy, takie jak błędy podczas usuwania tożsamości zarządzanej, błędów 403 i przypadkowego usunięcia klucza.