Poufne kontenery (wersja zapoznawcza) w usłudze Azure Kubernetes Service

Wraz ze wzrostem tworzenia aplikacji natywnych dla chmury zwiększa się potrzeba ochrony obciążeń działających również w środowiskach chmury. Konteneryzowanie obciążenia stanowi kluczowy składnik dla tego modelu programowania, a następnie ochrona kontenera ma kluczowe znaczenie dla poufnego działania w chmurze.

Kontenery poufne w usłudze Azure Kubernetes Service (AKS) umożliwiają izolację na poziomie kontenera w obciążeniach platformy Kubernetes. Jest to dodatek do pakietu platformy Azure poufnych produktów obliczeniowych i używa szyfrowania pamięci AMD SEV-SNP w celu ochrony kontenerów w czasie wykonywania.

Poufne kontenery są atrakcyjne dla scenariuszy wdrażania, które obejmują dane poufne (na przykład dane osobowe lub dowolne dane z silnymi zabezpieczeniami wymaganymi do zapewnienia zgodności z przepisami).

Co sprawia, że kontener jest poufny?

Zgodnie z wytycznymi określonymi przez Confidential Computing Consortium, że firma Microsoft jest członkiem założyciela, poufne kontenery muszą spełnić następujące wymagania :

- Przezroczystość: poufne środowisko kontenera, w którym jest udostępniana wrażliwa aplikacja, można zobaczyć i sprawdzić, czy jest bezpieczna. Wszystkie składniki zaufanej bazy obliczeniowej (TCB) mają być typu open source.

- Inspekcja: masz możliwość zweryfikowania i sprawdzenia, jaka wersja pakietu środowiska CoCo, w tym system operacyjny gościa systemu Linux i wszystkie składniki są aktualne. Firma Microsoft loguje się do środowiska uruchomieniowego systemu operacyjnego gościa i kontenera w celu weryfikacji za pośrednictwem zaświadczania. Zwalnia również bezpieczny algorytm wyznaczania wartości skrótu (SHA) kompilacji systemu operacyjnego gościa w celu utworzenia scenariusza słyszalności i kontroli ciągu.

- Pełne zaświadczanie: Wszystkie elementy, które są częścią TEE, są w pełni mierzone przez procesor z możliwością zdalnego weryfikowania. Raport sprzętowy z procesora AMD SEV-SNP odzwierciedla warstwy kontenera i skrót konfiguracji środowiska uruchomieniowego kontenera za pośrednictwem oświadczeń zaświadczania. Aplikacja może pobrać raport sprzętowy lokalnie, w tym raport, który odzwierciedla obraz systemu operacyjnego gościa i środowisko uruchomieniowe kontenera.

- Integralność kodu: wymuszanie środowiska uruchomieniowego jest zawsze dostępne za pośrednictwem zasad zdefiniowanych przez klienta dla kontenerów i konfiguracji kontenerów, takich jak niezmienne zasady i podpisywanie kontenerów.

- Izolacja od operatora: Projekty zabezpieczeń, które zakładają najmniejsze uprawnienia i najwyższą ochronę izolacji od wszystkich niezaufanych stron, w tym administratorów klientów/dzierżaw. Obejmuje on wzmocnienie zabezpieczeń istniejącego dostępu do płaszczyzny kontroli kubernetes (kubelet) do poufnych zasobników.

Jednak dzięki tym funkcjom poufności produkt powinien dodatkowo ułatwić korzystanie z niego: obsługuje wszystkie niezmodyfikowane kontenery systemu Linux z wysoką zgodnością funkcji Kubernetes. Ponadto obsługuje heterogeniczne pule węzłów (gpu, węzły ogólnego przeznaczenia) w jednym klastrze w celu optymalizacji pod kątem kosztów.

Jakie formularze są poufne kontenery w usłudze AKS?

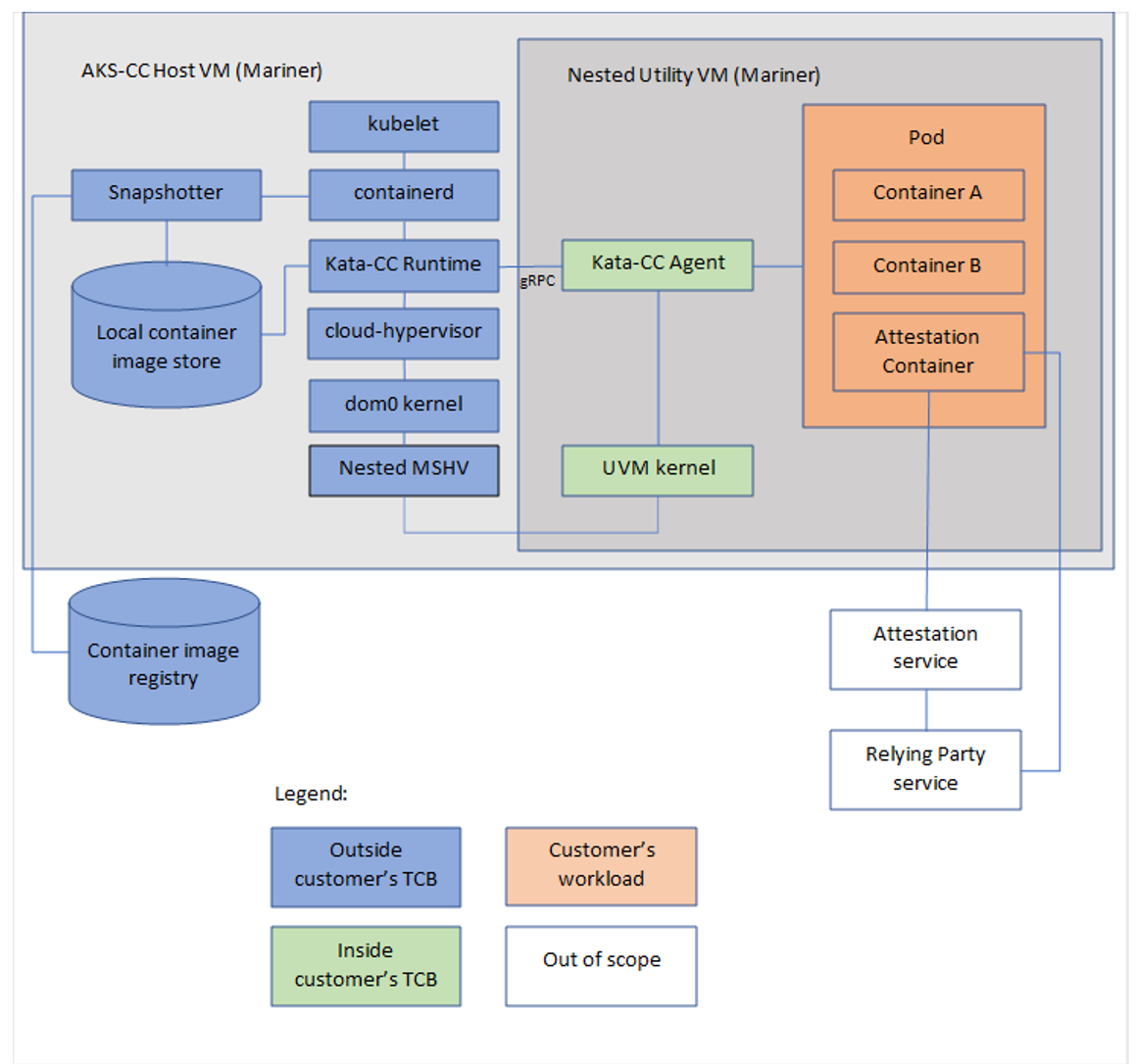

Zgodnie z zobowiązaniem firmy Microsoft do społeczności open source, bazowy stos dla kontenerów poufnych używa agenta Kata CoCo jako agenta uruchomionego w węźle, który hostuje zasobnik z uruchomionym poufnym obciążeniem. W przypadku wielu technologii TEE wymagających granicy między hostem a gościem kontenery Kata są podstawą początkowej pracy Kata CoCo. Firma Microsoft również przyczyniła się do społeczności Kata Coco w celu zasilania kontenerów działających wewnątrz poufnej maszyny wirtualnej narzędzia.

Poufny kontener Kata znajduje się w ramach hosta kontenera usługi Azure Linux AKS. Azure Linux i Cloud Hypervisor VMM (Virtual Machine Monitor) to oprogramowanie przeznaczone dla użytkowników końcowych/miejsce użytkownika używane do tworzenia i zarządzania okresem istnienia maszyn wirtualnych.

Izolacja na poziomie kontenera w usłudze AKS

Domyślnie wszystkie obciążenia usługi AKS współdzielą to samo jądro i ten sam administrator klastra. W wersji zapoznawczej piaskownicy zasobników w usłudze AKS izolacja rosła wyższa z możliwością zapewnienia izolacji jądra dla obciążeń w tym samym węźle usługi AKS. Więcej informacji na temat funkcji można znaleźć tutaj. Poufne kontenery to kolejny krok tej izolacji i korzysta z funkcji szyfrowania pamięci podstawowych rozmiarów maszyn wirtualnych AMD SEV-SNP. Te maszyny wirtualne to DCa_cc i ECa_cc rozmiary z możliwością tworzenia głównego zaufania sprzętu do wdrożonych na nim zasobników.

Rozpocznij

Aby rozpocząć pracę i dowiedzieć się więcej na temat obsługiwanych scenariuszy, zapoznaj się z naszą dokumentacją usługi AKS tutaj.