Modele wdrażania w przetwarzaniu poufnym

Poufne przetwarzanie na platformie Azure obsługuje wiele modeli wdrażania. Te modele obsługują szeroką gamę wymagań dotyczących zabezpieczeń klientów dla nowoczesnego przetwarzania w chmurze.

Infrastruktura jako usługa

W ramach modelu wdrażania infrastruktury jako usługi (IaaS) w przetwarzaniu w chmurze można użyć:

- Poufne maszyny wirtualne oparte na technologii AMD SEV-SNP lub Intel TDX na potrzeby izolacji maszyn wirtualnych.

- Enklawy aplikacji z funkcją Intel SGX na potrzeby izolacji aplikacji.

Te opcje zapewniają organizacjom różne modele wdrażania, w zależności od granicy zaufania lub żądanej łatwości wdrażania.

Model wdrażania IaaS udziela dostępu do skalowalnych zasobów obliczeniowych (takich jak serwery, magazyn, sieć i wirtualizacja) na żądanie. Przyjmując model wdrażania IaaS, organizacje mogą wyprzeć proces pozyskiwania, konfigurowania i zarządzania własną infrastrukturą. Zamiast tego płacą tylko za używane zasoby. Dzięki temu usługa IaaS jest opłacalnym rozwiązaniem.

W domenie przetwarzania w chmurze model wdrażania IaaS umożliwia firmom wynajmowanie poszczególnych usług od dostawców usług w chmurze (CSP), takich jak platforma Azure. Platforma Azure ponosi odpowiedzialność za zarządzanie infrastrukturą i jej konserwowanie, aby organizacje mogły skoncentrować się na instalowaniu, konfigurowaniu i zarządzaniu swoim oprogramowaniem. Platforma Azure oferuje również dodatkowe usługi, takie jak kompleksowe zarządzanie rozliczeniami, rejestrowanie, monitorowanie, odporność magazynu i zabezpieczenia.

Skalowalność to kolejna zaleta modelu wdrażania IaaS w przetwarzaniu w chmurze. Przedsiębiorstwa mogą szybko skalować swoje zasoby w górę i w dół zgodnie z ich wymaganiami. Ta elastyczność ułatwia szybsze cykle rozwoju, skracając czas obrotu nowymi produktami i pomysłami. Model wdrażania IaaS pomaga również zapewnić niezawodność, eliminując pojedyncze punkty awarii. Nawet jeśli składnik sprzętowy ulegnie awarii, usługa pozostaje dostępna.

Podsumowując, model wdrażania IaaS w połączeniu z poufnymi obliczeniami platformy Azure oferuje korzyści, takie jak oszczędności kosztów, zwiększona wydajność, możliwości innowacji, niezawodność i wysoka skalowalność. Korzysta z niezawodnego i kompleksowego rozwiązania zabezpieczeń, które zostało zaprojektowane w celu ochrony wysoce poufnych danych.

Platforma jako usługa

W przypadku platformy jako usługi (PaaS) można używać poufnych kontenerów w przetwarzaniu poufnym. Ta oferta obejmuje kontenery obsługujące enklawy w usłudze Azure Kubernetes Service (AKS).

Wybór odpowiedniego modelu wdrażania zależy od wielu czynników. Może być konieczne rozważenie istnienia starszych aplikacji, możliwości systemu operacyjnego i migracji z sieci lokalnych.

Mimo że nadal istnieje wiele powodów używania maszyn wirtualnych, kontenery zapewniają dodatkową elastyczność w wielu środowiskach oprogramowania nowoczesnego IT. Kontenery mogą obsługiwać aplikacje, które:

- Uruchamianie w wielu chmurach.

- Nawiązywanie połączenia z mikrousługami.

- Użyj różnych języków programowania i struktur.

- Użyj automatyzacji i usługi Azure Pipelines, w tym ciągłej integracji i ciągłego wdrażania (CI/CD).

Kontenery zwiększają również przenośność aplikacji i zwiększają użycie zasobów, stosując elastyczność chmury platformy Azure.

Zwykle rozwiązanie można wdrożyć na poufnych maszynach wirtualnych, jeśli:

- Masz starsze aplikacje, których nie można modyfikować ani konteneryzować. Jednak nadal trzeba wprowadzić ochronę danych w pamięci podczas przetwarzania danych.

- Uruchamiasz wiele aplikacji, które wymagają różnych systemów operacyjnych w ramach jednej infrastruktury.

- Chcesz emulować całe środowisko obliczeniowe, w tym wszystkie zasoby systemu operacyjnego.

- Migrujesz istniejące maszyny wirtualne ze środowiska lokalnego do platformy Azure.

Możesz zdecydować się na poufne podejście oparte na kontenerach, gdy:

- Martwisz się o alokację kosztów i zasobów. Potrzebujesz jednak bardziej elastycznej platformy do wdrażania zastrzeżonych aplikacji i zestawów danych.

- Tworzysz nowoczesne rozwiązanie natywne dla chmury. Masz również pełną kontrolę nad kodem źródłowym i procesem wdrażania.

- Potrzebna jest obsługa wielu chmur.

Obie opcje oferują najwyższy poziom zabezpieczeń dla usług platformy Azure.

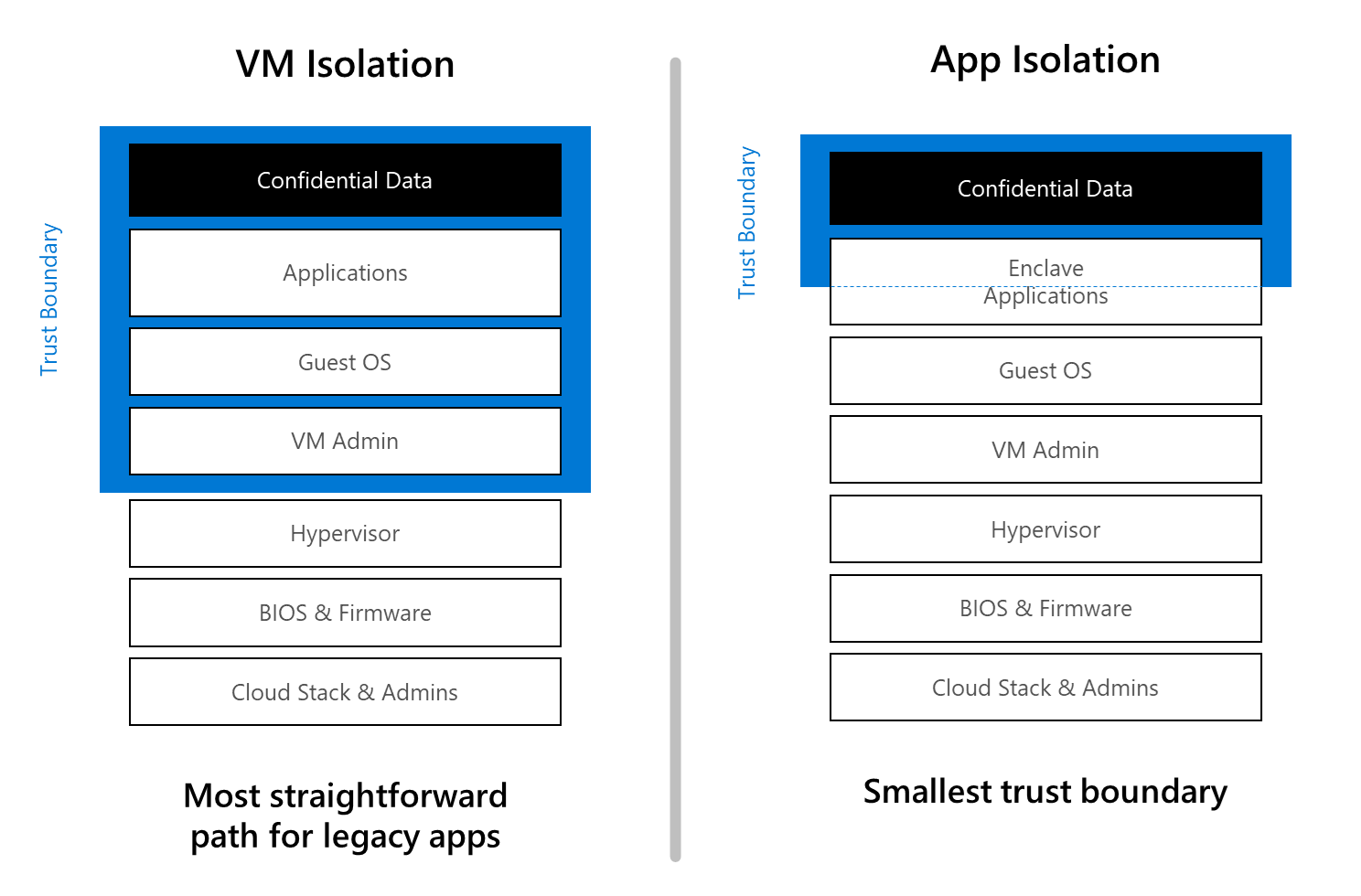

Porównanie granic zabezpieczeń

Istnieją pewne różnice w poziomie zabezpieczeń poufnych maszyn wirtualnych i poufnych kontenerów.

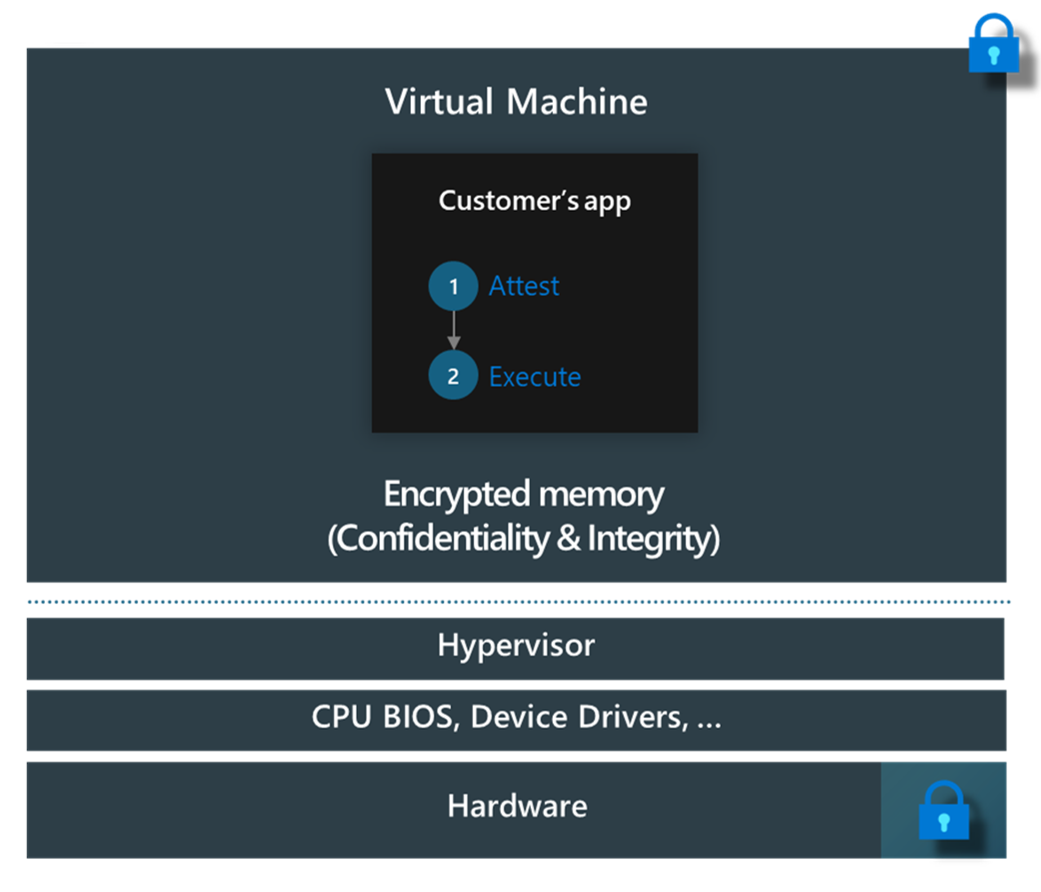

Poufne maszyny wirtualne

Poufne maszyny wirtualne oferują zaszyfrowaną sprzętowo ochronę całej maszyny wirtualnej przed nieautoryzowanym dostępem przez administratora hosta. Ten poziom zazwyczaj obejmuje funkcję hypervisor, którą zarządza dostawca CSP. Tego typu poufnej maszyny wirtualnej można użyć, aby uniemożliwić dostawcy CSP uzyskiwanie dostępu do danych i kodu wykonywanego na maszynie wirtualnej.

Administratorzy maszyn wirtualnych lub inne aplikacje lub usługi działające wewnątrz maszyny wirtualnej działają poza granicami chronionymi. Ci użytkownicy i usługi mogą uzyskiwać dostęp do danych i kodu na maszynie wirtualnej.

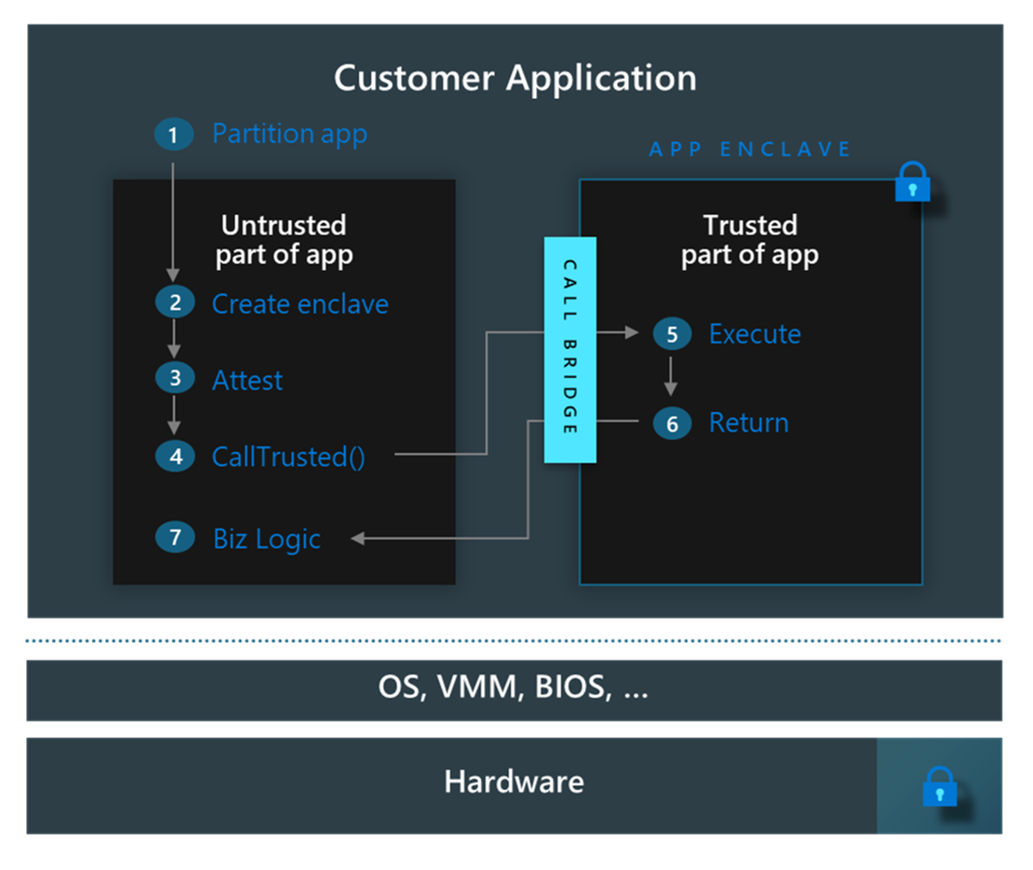

Enklawy aplikacji

Enklawy aplikacji pomagają chronić przestrzenie pamięci wewnątrz maszyny wirtualnej przy użyciu szyfrowania opartego na sprzęcie. Granica zabezpieczeń enklaw aplikacji jest bardziej ograniczona niż granica dla poufnych maszyn wirtualnych. W przypadku intel SGX granica zabezpieczeń ma zastosowanie do części pamięci na maszynie wirtualnej. Administratorzy gości, aplikacje i usługi uruchomione wewnątrz maszyny wirtualnej nie mogą uzyskać dostępu do żadnych danych i kodu w wykonaniu wewnątrz enklawy.

Technologia Intel SGX zwiększa bezpieczeństwo aplikacji przez izolowanie używanych danych. Tworzy bezpieczne enklawy, które uniemożliwiają modyfikacje wybranego kodu i danych, dzięki czemu tylko autoryzowany kod może uzyskać do nich dostęp. Nawet w przypadku uprawnień wysokiego poziomu jednostki spoza enklawy (w tym systemu operacyjnego i funkcji hypervisor) nie mogą uzyskać dostępu do pamięci enklawy za pośrednictwem wywołań standardowych. Uzyskiwanie dostępu do funkcji enklawy wymaga określonych instrukcji procesora CPU Intel SGX, które obejmują wiele kontroli zabezpieczeń.