Stosowanie rozszerzenia maszyny wirtualnej (VM) usługi Key Vault do usług Azure Cloud Services (rozszerzona pomoc techniczna)

Ten artykuł zawiera podstawowe informacje o rozszerzeniu maszyny wirtualnej usługi Azure Key Vault dla systemu Windows i pokazano, jak ją włączyć w usługach Azure Cloud Services.

Co to jest rozszerzenie maszyny wirtualnej usługi Key Vault?

Rozszerzenie maszyny wirtualnej usługi Key Vault zapewnia automatyczne odświeżanie certyfikatów przechowywanych w magazynie kluczy platformy Azure. W szczególności rozszerzenie monitoruje listę obserwowanych certyfikatów przechowywanych w magazynach kluczy. Gdy rozszerzenie wykryje zmianę, pobiera i instaluje odpowiednie certyfikaty. Aby uzyskać więcej informacji, zobacz Rozszerzenie maszyny wirtualnej usługi Key Vault dla systemu Windows.

Co nowego w rozszerzeniu maszyny wirtualnej usługi Key Vault?

Rozszerzenie maszyny wirtualnej usługi Key Vault jest teraz obsługiwane na platformie Azure Cloud Services (wsparcie dodatkowe), aby umożliwić kompleksowe zarządzanie certyfikatami. Rozszerzenie może teraz ściągać certyfikaty ze skonfigurowanego magazynu kluczy w wstępnie zdefiniowanym interwale sondowania i instalować je do użycia przez usługę.

Jak mogę użyć rozszerzenia maszyny wirtualnej usługi Key Vault?

Poniższa procedura przedstawia sposób instalowania rozszerzenia maszyny wirtualnej usługi Key Vault w usługach Azure Cloud Services przez najpierw utworzenie certyfikatu bootstrap w magazynie w celu uzyskania tokenu z identyfikatora Entra firmy Microsoft. Ten token pomaga w uwierzytelnianiu rozszerzenia za pomocą magazynu. Po skonfigurowaniu procesu uwierzytelniania i zainstalowaniu rozszerzenia wszystkie najnowsze certyfikaty zostaną automatycznie pobrane w regularnych odstępach czasu sondowania.

Uwaga

Rozszerzenie maszyny wirtualnej usługi Key Vault pobiera wszystkie certyfikaty w magazynie certyfikatów systemu Windows do lokalizacji udostępnionej certificateStoreLocation przez właściwość w ustawieniach rozszerzenia maszyny wirtualnej. Obecnie rozszerzenie maszyny wirtualnej usługi Key Vault udziela dostępu do klucza prywatnego certyfikatu tylko do lokalnego konta administratora systemu.

Wymagania wstępne

Aby użyć rozszerzenia maszyny wirtualnej usługi Azure Key Vault, musisz mieć dzierżawę firmy Microsoft Entra. Aby uzyskać więcej informacji, zobacz Szybki start: konfigurowanie dzierżawy.

Włączanie rozszerzenia maszyny wirtualnej usługi Azure Key Vault

Wygeneruj certyfikat w magazynie i pobierz plik .cer dla tego certyfikatu.

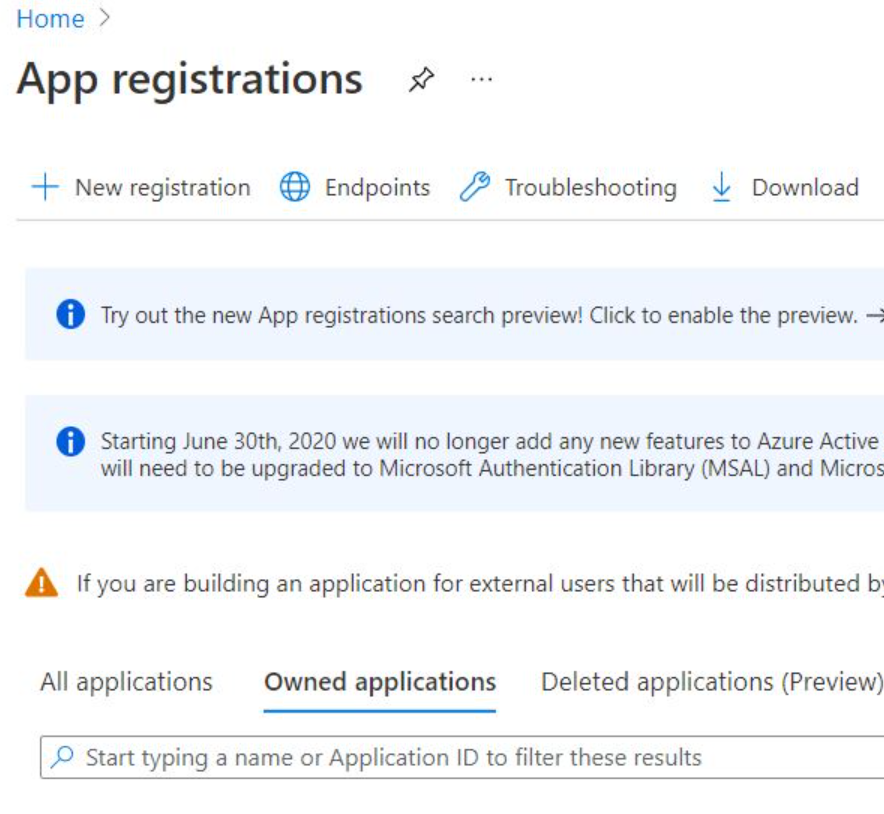

W witrynie Azure Portal przejdź do Rejestracje aplikacji.

Na stronie Rejestracji aplikacji wybierz pozycję Nowa rejestracja.

Na następnej stronie wypełnij formularz i ukończ tworzenie aplikacji.

Przekaż plik .cer certyfikatu do portalu aplikacji Microsoft Entra.

Opcjonalnie możesz użyć funkcji powiadomień usługi Azure Event Grid dla usługi Key Vault , aby przekazać certyfikat.

Udziel uprawnień wpisu tajnego aplikacji Microsoft Entra w usłudze Key Vault:

- Jeśli używasz wersji zapoznawczej kontroli dostępu opartej na rolach (RBAC), wyszukaj nazwę utworzonej aplikacji Microsoft Entra i przypisz ją do roli Użytkownik wpisów tajnych usługi Key Vault (wersja zapoznawcza).

- Jeśli używasz zasad dostępu do magazynu, przypisz uprawnienia Secret-Get do utworzonej aplikacji Microsoft Entra. Aby uzyskać więcej informacji, zobacz Przypisywanie zasad dostępu.

Zainstaluj rozszerzenie maszyny wirtualnej usługi Key Vault przy użyciu fragmentu szablonu usługi Azure Resource Manager dla

cloudServicezasobu:{ "osProfile": { "secrets": [ { "sourceVault": { "id": "[parameters('sourceVaultValue')]" }, "vaultCertificates": [ { "certificateUrl": "[parameters('bootstrpCertificateUrlValue')]" } ] } ] }, "extensionProfile": { "extensions": [ { "name": "KVVMExtensionForPaaS", "properties": { "type": "KeyVaultForPaaS", "autoUpgradeMinorVersion": true, "typeHandlerVersion": "1.0", "publisher": "Microsoft.Azure.KeyVault", "settings": { "secretsManagementSettings": { "pollingIntervalInS": "3600", "certificateStoreName": "My", "certificateStoreLocation": "LocalMachine", "linkOnRenewal": false, "requireInitialSync": false, "observedCertificates": "[parameters('keyVaultObservedCertificates']" }, "authenticationSettings": { "clientId": "Your AAD app ID", "clientCertificateSubjectName": "Your boot strap certificate subject name [Do not include the 'CN=' in the subject name]" } } } } ] } }Może być konieczne określenie magazynu certyfikatów dla certyfikatu bootstrap w pliku ServiceDefinition.csdef:

<Certificates> <Certificate name="bootstrapcert" storeLocation="LocalMachine" storeName="My" /> </Certificates>

Następne kroki

Dalsze ulepszanie wdrożenia przez włączenie monitorowania w usługach Azure Cloud Services (rozszerzona pomoc techniczna).