Dyscypliny ładu dla oprogramowania SAP na platformie Azure

SAP to powszechna technologia, która jest obecnie używana przez wiele organizacji w swoich najważniejszych obciążeniach. Podczas planowania architektury SAP należy zwrócić szczególną uwagę na zapewnienie, że architektura jest niezawodna i bezpieczna. Celem tego artykułu jest udokumentowanie kryteriów projektowania zabezpieczeń, zgodności i ładu dla oprogramowania SAP w skali przedsiębiorstwa na platformie Azure. W tym artykule omówiono zalecenia dotyczące projektowania, najlepsze rozwiązania i zagadnienia dotyczące projektowania specyficzne dla wdrożenia platformy SAP na platformie Azure. Aby w pełni przygotować się do zapewnienia ładu w rozwiązaniu przedsiębiorstwa, należy zapoznać się ze wskazówkami w obszarze projektowania strefy docelowej platformy Azure w celu zapewnienia ładu i zgodności z zabezpieczeniami

Rozwiązania w chmurze początkowo hostowane pojedynczo, stosunkowo izolowane aplikacje. Ponieważ korzyści wynikające z rozwiązań w chmurze stały się jasne, chmura hostowała wiele obciążeń na większą skalę, takich jak SAP na platformie Azure. Rozwiązywanie problemów z zabezpieczeniami, niezawodnością, wydajnością i kosztami wdrożeń w co najmniej jednym regionie stało się istotne w całym cyklu życia usług w chmurze.

Wizją zabezpieczeń, zgodności i ładu w strefie docelowej SAP w skali przedsiębiorstwa na platformie Azure jest zapewnienie organizacjom narzędzi i procesów w celu zapobiegania ryzyku i podejmowania skutecznych decyzji. Strefa docelowa w skali przedsiębiorstwa definiuje role i obowiązki dotyczące ładu i zgodności zabezpieczeń, dzięki czemu każdy wie, czego oczekuje się od nich.

Wspólna odpowiedzialność

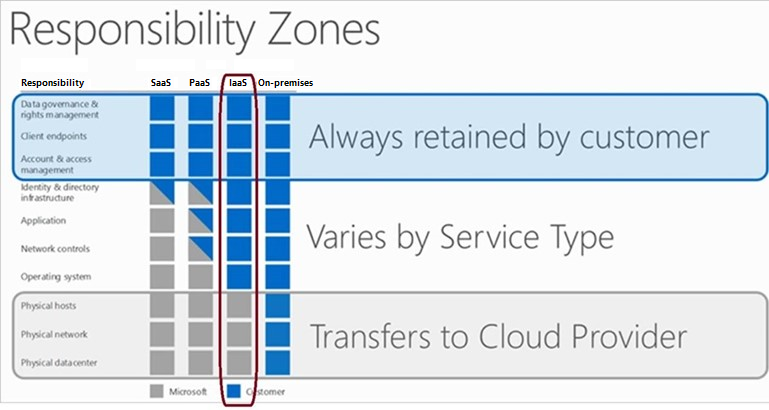

Ocenianie usług w chmurze publicznej ma kluczowe znaczenie dla zrozumienia zadań dostawcy usług w chmurze w porównaniu z obsługą klienta. W ramach modelu wspólnej odpowiedzialności podział obowiązków między dostawcą usług w chmurze a jego klientami zależy od modelu hostingu w chmurze obciążenia: oprogramowania jako usługi (SaaS), platformy jako usługi (PaaS) lub infrastruktury jako usługi (IaaS). Jako klient zawsze odpowiadasz za dane, punkty końcowe i zarządzanie dostępem, niezależnie od modelu wdrażania w chmurze.

Na poniższym diagramie przedstawiono podział zadań między strefami odpowiedzialności w modelu wspólnej odpowiedzialności w chmurze firmy Microsoft:

Aby uzyskać więcej informacji na temat modelu wspólnej odpowiedzialności, zobacz Wspólna odpowiedzialność w chmurze.

Zalecenia dotyczące projektowania zabezpieczeń

Zabezpieczenia to wspólna odpowiedzialność między firmą Microsoft a klientami. Możesz przekazać własną maszynę wirtualną i obrazy bazy danych na platformę Azure lub użyć obrazów z witryny Azure Marketplace. Jednak te obrazy wymagają mechanizmów kontroli zabezpieczeń spełniających wymagania aplikacji i organizacji. Należy zastosować mechanizmy kontroli zabezpieczeń specyficzne dla klienta do systemu operacyjnego, danych i warstwy aplikacji SAP.

Aby uzyskać ogólnie akceptowane wskazówki dotyczące zabezpieczeń, zapoznaj się z najlepszymi rozwiązaniami dotyczącymi cyberbezpieczeństwa w Centrum zabezpieczeń internetowych (CIS).

Strefy docelowe platformy Azure mają konkretne wskazówki dotyczące zabezpieczeń sieci opartych na zerowym zaufaniu w celu zabezpieczenia obwodu sieci i przepływów ruchu. Aby uzyskać więcej informacji, zobacz Strategie zabezpieczeń sieci na platformie Azure.

Włączanie Microsoft Defender dla Chmury

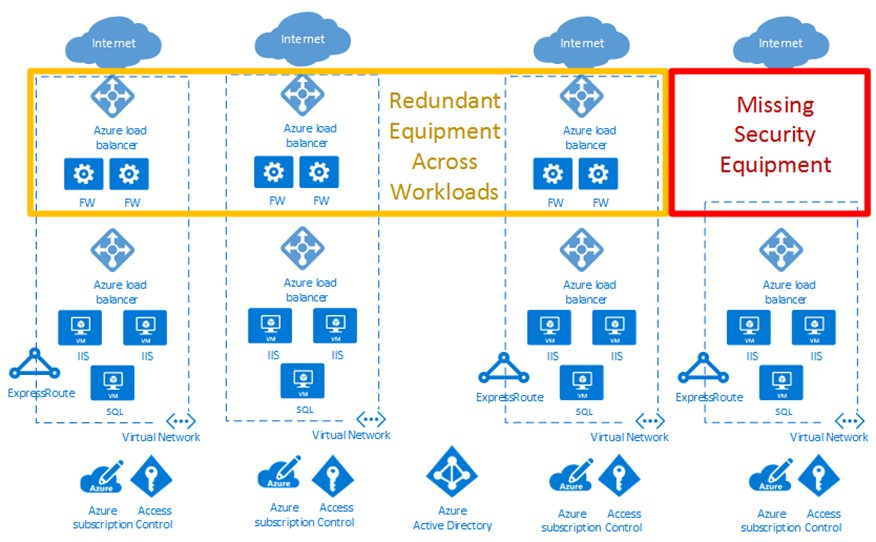

Przedsiębiorstwa korzystające z topologii sieci piasty i szprych często wdrażają wzorce architektury chmury w wielu subskrypcjach platformy Azure. Na poniższym diagramie wdrażania w chmurze czerwone pole wyróżnia lukę zabezpieczeń. Żółte pole przedstawia możliwość optymalizacji wirtualnych urządzeń sieciowych między obciążeniami i subskrypcjami.

Microsoft Defender dla Chmury zapewnia ochronę przed zagrożeniami i zapewnia całościowy widok całego stanu zabezpieczeń przedsiębiorstwa.

Włącz Microsoft Defender dla Chmury Standard dla oprogramowania SAP w subskrypcjach platformy Azure w celu:

Wzmocnienie poziomu zabezpieczeń centrów danych i zapewnienie zaawansowanej ochrony przed zagrożeniami dla obciążeń lokalnych i hybrydowych na platformie Azure i innych chmurach.

Zobacz stan zabezpieczeń wszystkich systemów SAP w subskrypcjach platformy Azure i zobacz higienę zabezpieczeń zasobów na maszynach wirtualnych, dyskach i aplikacjach SAP.

Delegowanie roli niestandardowej administratora SAP przy użyciu dostępu just in time.

Po włączeniu Microsoft Defender dla Chmury Standard dla systemu SAP upewnij się, że serwery baz danych SAP są wykluczane z dowolnych zasad, które instalują program Endpoint Protection.

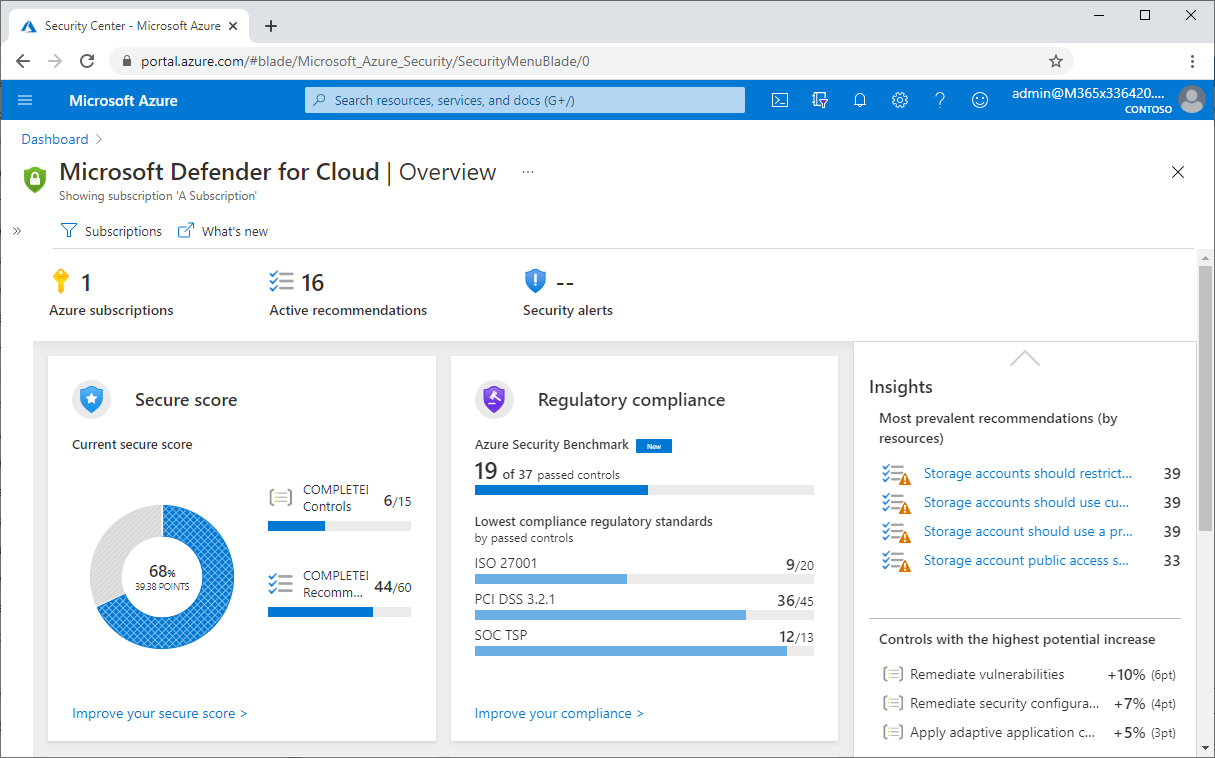

Poniższy zrzut ekranu przedstawia pulpit nawigacyjny ochrony obciążenia w witrynie Azure Portal:

Włączanie usługi Microsoft Sentinel

Microsoft Sentinel to skalowalne, natywne dla chmury rozwiązanie do zarządzania zdarzeniami zabezpieczeń (SIEM) i automatyczne reagowanie na orkiestrację zabezpieczeń (SOAR). Usługa Microsoft Sentinel zapewnia inteligentną analizę zabezpieczeń i analizę zagrożeń w całym przedsiębiorstwie, zapewniając jedno rozwiązanie do wykrywania alertów, widoczności zagrożeń, proaktywnego wyszukiwania zagrożeń i reagowania na zagrożenia.

Bezpieczne uwierzytelnianie

Logowanie jednokrotne (SSO) jest podstawą integracji produktów SAP i Microsoft. Tokeny Kerberos z usługi Active Directory w połączeniu z produktami zabezpieczeń innych firm umożliwiły tę funkcję zarówno w przypadku aplikacji sap GUI, jak i aplikacji opartych na przeglądarce internetowej od lat. Gdy użytkownik loguje się do stacji roboczej i pomyślnie uwierzytelnia się, usługa Active Directory wystawia im token Kerberos. Następnie produkt zabezpieczający innej firmy używa tokenu Kerberos do obsługi uwierzytelniania w aplikacji SAP bez konieczności ponownego uwierzytelniania użytkownika.

Możesz również szyfrować dane przesyłane z frontonu użytkownika w kierunku aplikacji SAP, integrując produkt zabezpieczeń innej firmy z bezpiecznymi komunikacjami sieciowymi (SNC) dla DIAG (SAP GUI), RFC i SPNEGO dla protokołu HTTPS.

Identyfikator Entra firmy Microsoft z językiem SAML 2.0 może również zapewnić logowanie jednokrotne do wielu aplikacji i platform SAP, takich jak SAP NetWeaver, SAP HANA i SAP Cloud Platform.

Wzmacnianie zabezpieczeń systemów operacyjnych

Upewnij się, że system operacyjny został wzmocniony w celu wyeliminowania luk w zabezpieczeniach, które mogą prowadzić do ataków na bazę danych SAP.

Kilka dodatkowych kontroli zapewnia bezpieczną instalację bazową:

- Regularnie sprawdzaj integralność plików systemowych.

- Ogranicz dostęp do systemu operacyjnego.

- Ogranicz fizyczny dostęp do serwera.

- Ochrona dostępu do serwera na poziomie sieci.

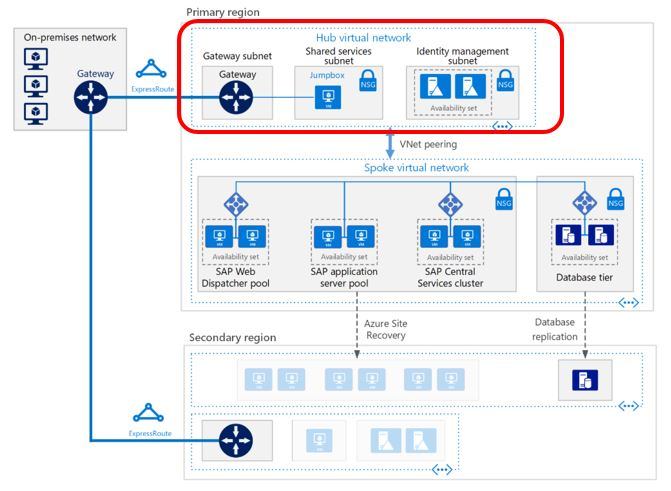

Izolowanie sieci wirtualnych

Izolowanie i ograniczanie dostępu do usług sieciowych i protokołów. W celu zapewnienia ściślejszej kontroli można zabezpieczyć zalecaną architekturę sieci piasty i szprych przy użyciu kilku mechanizmów zabezpieczeń platformy Azure:

Izolowanie serwerów aplikacji SAP i baz danych z Internetu lub sieci lokalnej przez przekazywanie całego ruchu przez sieć wirtualną koncentratora, która jest połączona z siecią szprych przez komunikację równorzędną sieci wirtualnych. Równorzędne sieci wirtualne gwarantują, że rozwiązanie SAP na platformie Azure jest odizolowane od publicznego Internetu.

Monitorowanie i filtrowanie ruchu przy użyciu usługi Azure Monitor, sieciowych grup zabezpieczeń platformy Azure lub grup zabezpieczeń aplikacji.

Użyj usługi Azure Firewall lub dowolnego z dostępnych na rynku wirtualnych urządzeń sieciowych (WUS).

Aby uzyskać bardziej zaawansowane środki zabezpieczeń sieci, zaimplementuj strefę DMZ sieci. Aby uzyskać więcej informacji, zobacz Implementowanie strefy DMZ między platformą Azure i lokalnym centrum danych.

Izolowanie stref DMZ i urządzeń WUS z pozostałej części majątku SAP, konfigurowanie usługi Azure Private Link oraz bezpieczne zarządzanie oprogramowaniem SAP w zasobach platformy Azure i kontrolowanie ich.

Poniższy diagram architektoniczny przedstawia sposób administrowania topologią sieci wirtualnej platformy Azure z izolacją i ograniczeniem usług sieciowych i protokołów za pośrednictwem sieciowych grup zabezpieczeń. Upewnij się, że zabezpieczenia sieciowe są również zgodne z wymaganiami zasad zabezpieczeń organizacji.

Aby uzyskać więcej informacji na temat zabezpieczeń sieci sap na platformie Azure, zobacz Operacje zabezpieczeń sap na platformie Azure.

Szyfrowanie danych magazynowanych

Dane magazynowane to informacje w magazynie trwałym na nośnikach fizycznych w dowolnym formacie cyfrowym. Nośnik może zawierać pliki na nośnikach magnetycznych lub optycznych, zarchiwizowanych danych i kopiach zapasowych danych. Platforma Azure oferuje różne rozwiązania magazynu danych, w tym pliki, dyski, obiekty blob i tabele. Niektóre magazynowane szyfrowanie danych usługi Azure Storage jest domyślnie wykonywane z opcjonalną konfiguracją klienta. Aby uzyskać więcej informacji, zobacz Magazynowane szyfrowanie danych platformy Azure i Omówienie usługi Azure Encryption.

Szyfrowanie po stronie serwera (SSE) dla oprogramowania SAP na maszynach wirtualnych platformy Azure chroni dane i pomaga spełnić wymagania organizacji dotyczące zabezpieczeń i zgodności. Funkcja SSE automatycznie szyfruje dane magazynowane na dyskach systemu operacyjnego i danych zarządzanych przez platformę Azure podczas utrwalania danych w chmurze. Funkcja SSE szyfruje dane dysku zarządzanego platformy Azure w sposób niewidoczny przy użyciu 256-bitowego szyfrowania AES, jednego z najsilniejszych dostępnych szyfrów blokowych i jest zgodny ze standardem FIPS 140-2. Funkcja SSE nie ma wpływu na wydajność dysku zarządzanego i nie ma dodatkowych kosztów. Aby uzyskać więcej informacji na temat modułów kryptograficznych bazowych dysków zarządzanych przez platformę Azure, zobacz Cryptography API: next generation (Interfejs API kryptografii: następna generacja).

Szyfrowanie usługi Azure Storage jest włączone dla wszystkich kont usługi Azure Resource Manager i klasycznych kont magazynu i nie można ich wyłączyć. Ponieważ dane są domyślnie szyfrowane, nie trzeba modyfikować kodu ani aplikacji w celu korzystania z szyfrowania usługi Azure Storage.

W przypadku szyfrowania serwera bazy danych SAP użyj natywnej technologii szyfrowania SAP HANA. Jeśli używasz usługi Azure SQL Database, użyj funkcji Transparent Data Encryption (TDE) oferowanej przez dostawcę DBMS, aby zabezpieczyć pliki danych i dzienników, a następnie upewnij się, że kopie zapasowe są również szyfrowane.

Zabezpieczanie danych podczas przesyłania

Dane są przesyłane lub przesyłane w locie, gdy przechodzą z jednej lokalizacji do innej, wewnętrznie lub w obrębie platformy Azure lub zewnętrznie, podobnie jak w Internecie do użytkownika końcowego. Platforma Azure oferuje kilka mechanizmów utrzymywania prywatności danych podczas przesyłania. Wszystkie mechanizmy mogą używać metod ochrony, takich jak szyfrowanie. Te mechanizmy to m.in.:

- Komunikacja za pośrednictwem wirtualnych sieci prywatnych (VPN) przy użyciu szyfrowania IPsec/IKE

- Transport Layer Security (TLS) 1.2 lub nowszy za pośrednictwem składników platformy Azure, takich jak aplikacja systemu Azure Gateway lub Azure Front Door

- Protokoły dostępne na maszynach wirtualnych platformy Azure, takie jak Protokół IPsec systemu Windows lub SMB

Szyfrowanie przy użyciu protokołu MACsec , standard IEEE w warstwie łącza danych, jest automatycznie włączone dla całego ruchu platformy Azure między centrami danych platformy Azure. To szyfrowanie zapewnia poufność i integralność danych klienta. Aby uzyskać więcej informacji, zobacz Ochrona danych klientów platformy Azure.

Zarządzanie kluczami i wpisami tajnymi

Aby kontrolować i zarządzać kluczami szyfrowania dysków oraz wpisami tajnymi dla systemów operacyjnych innych niż HANA i innych niż Windows, użyj usługi Azure Key Vault. Usługa Key Vault ma możliwości aprowizowania certyfikatów SSL/TLS i zarządzania nimi. Można również chronić wpisy tajne za pomocą sprzętowych modułów zabezpieczeń (HSM). Platforma SAP HANA nie jest obsługiwana w usłudze Azure Key Vault, dlatego należy użyć alternatywnych metod, takich jak sap ABAP lub klucze SSH.

Zabezpieczanie aplikacji internetowych i mobilnych

W przypadku aplikacji dostępnych z Internetu, takich jak SAP Fiori, upewnij się, że obciążenie na wymagania aplikacji jest dystrybuowane przy zachowaniu poziomów zabezpieczeń. W przypadku zabezpieczeń warstwy 7 można użyć zapory aplikacji internetowej innej firmy dostępnej w witrynie Azure Marketplace.

W przypadku aplikacji mobilnych pakiet Microsoft Enterprise Mobility + Security może integrować aplikacje internetowe sap, ponieważ pomaga chronić i zabezpieczać organizację oraz umożliwia pracownikom pracę w nowy i elastyczny sposób.

Bezpieczne zarządzanie ruchem

W przypadku aplikacji dostępnych z Internetu należy upewnić się, że obciążenie poszczególnych aplikacji jest dystrybuowane przy zachowaniu poziomów zabezpieczeń. Równoważenie obciążenia to rozkład obciążeń w wielu zasobach obliczeniowych. Równoważenie obciążenia ma na celu optymalizację użycia zasobów, zmaksymalizowanie przepływności, zminimalizowanie czasu odpowiedzi i uniknięcie przeciążenia dowolnego pojedynczego zasobu. Równoważenie obciążenia może również zwiększyć dostępność, współdzieląc obciążenie między nadmiarowymi zasobami obliczeniowymi.

Moduły równoważenia obciążenia kierują ruch do maszyn wirtualnych w podsieci aplikacji. W przypadku wysokiej dostępności w tym przykładzie użyto narzędzia SAP Web Dispatcher i usługi Azure usługa Load Balancer w warstwie Standardowa. Te dwie usługi obsługują również rozszerzenie pojemności przez skalowanie w górę. Możesz również użyć usługi aplikacja systemu Azure Gateway lub innych produktów partnerskich, w zależności od typu ruchu i wymaganych funkcji, takich jak kończenie i przekazywanie protokołu SSL (Secure Sockets Layer).

Usługi równoważenia obciążenia platformy Azure można skategoryzować na poziomie globalnym i regionalnym i regionalnym i http/S, a nie-HTTP/S.

Globalne usługi równoważenia obciążenia dystrybuują ruch między regionalnymi zapleczami, chmurami lub hybrydowymi usługami lokalnymi. Te usługi kierują ruch użytkowników końcowych do najbliższego dostępnego zaplecza. Te usługi maksymalizują również dostępność i wydajność, reagując na zmiany w niezawodności lub wydajności usługi. Te usługi można traktować jako systemy, które równoważą obciążenie między sygnaturami aplikacji, punktami końcowymi lub jednostkami skalowania hostowanymi w różnych regionach lub lokalizacjach geograficznych.

Regionalne usługi równoważenia obciążenia dystrybuują ruch w sieciach wirtualnych między maszynami wirtualnymi lub strefowo nadmiarowymi punktami końcowymi usługi w regionie. Te usługi można traktować jako systemy, które równoważą obciążenie między maszynami wirtualnymi, kontenerami lub klastrami w regionie w sieci wirtualnej.

Usługi równoważenia obciążenia HTTP/S to moduły równoważenia obciążenia warstwy 7, które akceptują tylko ruch HTTP/S i są przeznaczone dla aplikacji internetowych lub innych punktów końcowych HTTP/S. Usługi równoważenia obciążenia HTTP/S obejmują funkcje, takie jak odciążanie protokołu SSL, zapora aplikacji internetowej, równoważenie obciążenia oparte na ścieżkach i koligacja sesji.

Usługi równoważenia obciążenia inne niż HTTP/S, które mogą obsługiwać ruch inny niż HTTP/S, są zalecane w przypadku obciążeń innych niż internetowe.

Poniższa tabela zawiera podsumowanie usług równoważenia obciążenia platformy Azure według kategorii:

| Usługa | Globalny lub regionalny | Zalecany ruch |

|---|---|---|

| Azure Front Door | Globalnie | HTTP/S |

| Traffic Manager | Globalnie | Inne niż HTTP/S |

| Application Gateway | Regionalne | HTTP/S |

| Azure Load Balancer | Regionalne | Inne niż HTTP/S |

Usługa Front Door to sieć dostarczania aplikacji, która zapewnia globalne równoważenie obciążenia i usługę przyspieszania witryn dla aplikacji internetowych. Usługa Front Door oferuje funkcje warstwy 7, takie jak odciążanie protokołu SSL, routing oparty na ścieżkach, szybkie przechodzenie w tryb failover i buforowanie w celu zwiększenia wydajności i dostępności aplikacji.

Traffic Manager to oparty na systemie DNS moduł równoważenia obciążenia ruchu, który umożliwia optymalną dystrybucję ruchu do usług w globalnych regionach świadczenia usługi Azure, zapewniając jednocześnie wysoką dostępność i czas odpowiedzi. Ponieważ usługa Traffic Manager jest usługą równoważenia obciążenia opartą na systemie DNS, ładuje równoważenie obciążenia tylko na poziomie domeny. Z tego powodu nie może przejść w tryb failover tak szybko, jak usługa Front Door, ze względu na typowe wyzwania związane z buforowaniem DNS i systemami, które nie honoruje czasu wygaśnięcia DNS.

Usługa Application Gateway udostępnia zarządzany kontroler dostarczania aplikacji z różnymi funkcjami równoważenia obciążenia warstwy 7. Za pomocą usługi Application Gateway można zoptymalizować produktywność farmy internetowej, odciążając kończenie żądań SSL intensywnie korzystających z procesora CPU do bramy.

Usługa Azure Load Balancer to usługa o wysokiej wydajności, bardzo małych opóźnieniach w warstwie 4 dla ruchu przychodzącego i wychodzącego równoważenia obciążenia dla wszystkich protokołów UDP i TCP. Usługa Load Balancer obsługuje miliony żądań na sekundę. Usługa Load Balancer jest strefowo nadmiarowa, zapewniając wysoką dostępność w Strefy dostępności.

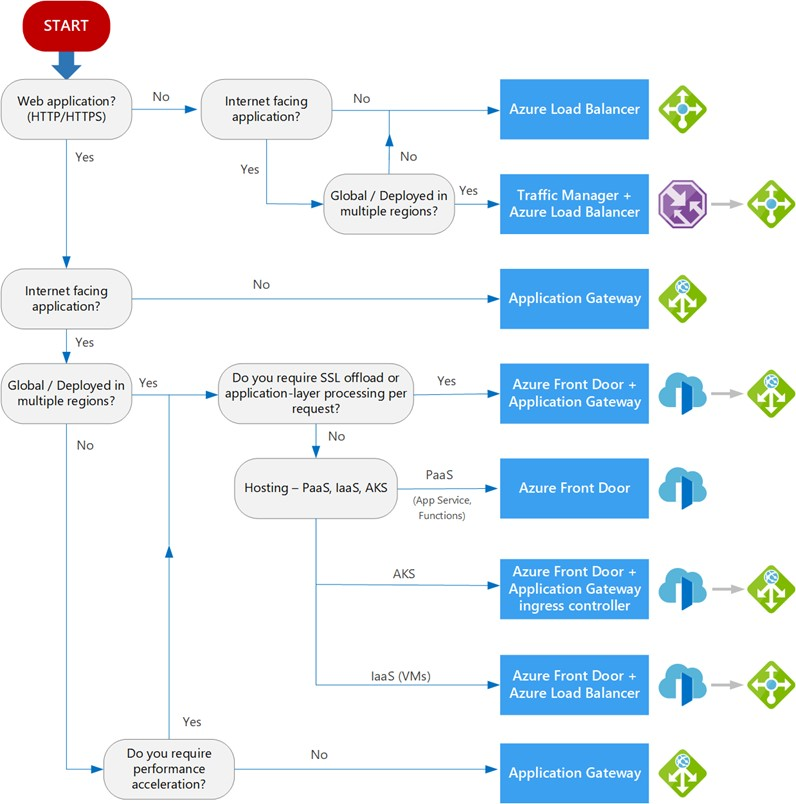

Zapoznaj się z następującym drzewem decyzyjnym, aby podejmować decyzje dotyczące równoważenia obciążenia aplikacji platformy Azure:

Każda aplikacja SAP ma unikatowe wymagania, dlatego należy traktować powyższy wykres blokowy i rekomendację jako punkty początkowe w celu bardziej szczegółowej oceny. Jeśli aplikacja SAP składa się z wielu obciążeń, oceń każde obciążenie oddzielnie. Kompletne rozwiązanie może obejmować co najmniej dwa rozwiązania do równoważenia obciążenia.

Monitorowanie zabezpieczeń

Azure Monitor dla rozwiązań SAP to natywny produkt do monitorowania platformy Azure dla środowisk SAP, który współpracuje zarówno z oprogramowaniem SAP w usłudze Azure Virtual Machines, jak i z dużymi wystąpieniami platformy HANA. Dzięki Azure Monitor dla rozwiązań SAP można zbierać dane telemetryczne z infrastruktury i baz danych platformy Azure w jednej centralnej lokalizacji i wizualnie korelować dane telemetryczne w celu szybszego rozwiązywania problemów.

Decyzje określające zakres zabezpieczeń

Poniższe zalecenia dotyczą różnych scenariuszy zabezpieczeń. Wymagania dotyczące zakresu dotyczą rozwiązania zabezpieczeń, które ma być ekonomiczne i skalowalne.

| Zakres (scenariusz) | Zalecenie | Uwagi |

|---|---|---|

| Zobacz skonsolidowany widok zabezpieczeń platformy Azure i lokalnego stanu zabezpieczeń. | Microsoft Defender dla Chmury Standard | Microsoft Defender dla Chmury Standard ułatwia dołączanie maszyn z systemami Windows i Linux ze środowiska lokalnego i chmury oraz pokazuje skonsolidowany stan zabezpieczeń. |

| Szyfruj wszystkie bazy danych SAP na platformie Azure, aby spełnić wymagania prawne. | Szyfrowanie natywne sap HANA i szyfrowanie TDE SQL | W przypadku baz danych użyj natywnej technologii szyfrowania SAP HANA. Jeśli używasz usługi SQL Database, włącz funkcję TDE. |

| Zabezpieczanie aplikacji SAP Fiori dla użytkowników globalnych przy użyciu ruchu HTTPS. | Azure Front Door | Usługa Front Door to sieć dostarczania aplikacji, która zapewnia globalne równoważenie obciążenia i usługę przyspieszania witryn dla aplikacji internetowych. |

Zalecenia dotyczące projektowania zgodności i ładu

Usługa Azure Advisor jest bezpłatna i ułatwia uzyskanie skonsolidowanego widoku dla oprogramowania SAP w subskrypcjach platformy Azure. Zapoznaj się z zaleceniami usługi Azure Advisor dotyczącymi niezawodności, odporności, zabezpieczeń, wydajności, kosztów i doskonałości operacyjnej.

Korzystanie z usługi Azure Policy

Usługa Azure Policy pomaga wymuszać standardy organizacyjne i oceniać zgodność na dużą skalę za pomocą pulpitu nawigacyjnego zgodności. Usługa Azure Policy udostępnia zagregowany widok umożliwiający ocenę ogólnego stanu środowiska z możliwością przechodzenia do szczegółów poszczególnych zasobów i szczegółowości poszczególnych zasad.

Usługa Azure Policy pomaga również zapewnić zgodność zasobów dzięki zbiorczemu korygowaniu istniejących zasobów i automatycznemu korygowaniu nowych zasobów. Przykładowe zasady platformy Azure stosują dozwolone lokalizacje do grupy zarządzania, wymagają tagu i jej wartości w zasobach, tworzenia maszyny wirtualnej przy użyciu dysku zarządzanego lub zasad nazewnictwa.

Zarządzanie kosztami oprogramowania SAP na platformie Azure

Zarządzanie kosztami jest bardzo ważne. Firma Microsoft oferuje różne sposoby optymalizacji kosztów, takich jak rezerwacje, ustalanie rozmiaru i denozowanie. Ważne jest, aby zrozumieć i ustawić alerty dotyczące limitów wydatków związanych z kosztami. Możesz rozszerzyć to monitorowanie, aby zintegrować je z ogólnym rozwiązaniem do zarządzania usługami IT (ITSM).

Automatyzowanie wdrożeń sap

Oszczędzaj czas i zmniejszaj błędy, automatyzując wdrożenia sap. Wdrażanie złożonych środowisk SAP w chmurze publicznej nie jest łatwym zadaniem. Podstawowe zespoły SAP mogą być bardzo znane z tradycyjnych zadań instalowania i konfigurowania lokalnych systemów SAP. Projektowanie, kompilowanie i testowanie wdrożeń w chmurze często wymaga dodatkowej wiedzy na temat domeny. Aby uzyskać więcej informacji, zobacz Automatyzacja platformy SAP w skali przedsiębiorstwa i Metodyka DevOps.

Blokowanie zasobów dla obciążeń produkcyjnych

Utwórz wymagane zasoby platformy Azure na początku projektu SAP. Po zakończeniu wszystkich dodatków, przenoszenia i zmian, a wdrożenie sap na platformie Azure działa, zablokuj wszystkie zasoby. Tylko administrator super może następnie odblokować i zezwolić na modyfikację zasobu, takiego jak maszyna wirtualna. Aby uzyskać więcej informacji, zobacz Blokowanie zasobów w celu uniemożliwienia nieoczekiwanych zmian.

Implementowanie kontroli dostępu opartej na rolach

Dostosuj role kontroli dostępu opartej na rolach (RBAC) dla systemu SAP w subskrypcjach szprych platformy Azure, aby uniknąć przypadkowych zmian związanych z siecią. Możesz zezwolić członkom zespołu ds. infrastruktury platformy Azure na wdrażanie maszyn wirtualnych w sieci wirtualnej platformy Azure i ograniczyć ich zmianę w sieci wirtualnej równorzędnej do subskrypcji centrum. Z drugiej strony można zezwolić członkom zespołu ds. sieci na tworzenie i konfigurowanie sieci wirtualnych, ale uniemożliwia im wdrażanie lub konfigurowanie maszyn wirtualnych w sieciach wirtualnych, w których działają aplikacje SAP.

Korzystanie z usługi Azure Połączenie or dla oprogramowania SAP LaMa

W typowej infrastrukturze SAP często wdrażanych jest kilka poziomów aplikacji, takich jak ERP, SCM i BW, i istnieje ciągła potrzeba wykonania kopii systemu SAP i odświeżeń systemu SAP. Przykłady to tworzenie nowych projektów SAP dla wersji technicznych lub aplikacji albo okresowe odświeżanie systemów QA z kopii produkcyjnych. Pełny proces kopiowania i odświeżania systemu SAP może być czasochłonny i pracochłonny.

Rozwiązanie SAP Landscape Management (LaMa) Enterprise Edition może obsługiwać wydajność operacyjną, automatyzując kilka kroków związanych z kopiowaniem lub odświeżaniem systemu SAP. Usługa Azure Połączenie or for LaMa umożliwia szybkie kopiowanie, usuwanie i przenoszenie dysków zarządzanych przez platformę Azure, co ułatwia zespołowi operacyjnemu SAP szybkie wykonywanie kopii systemu SAP i odświeżania systemu, co zmniejsza nakład pracy ręcznej.

W przypadku operacji maszyn wirtualnych usługa Azure Połączenie or dla usługi LaMa może zmniejszyć koszty uruchamiania dla majątku SAP na platformie Azure. Możesz zatrzymać lub cofnąć przydział i uruchomić maszyny wirtualne SAP, co umożliwia uruchamianie niektórych obciążeń przy użyciu profilu ograniczonego wykorzystania. Na przykład za pośrednictwem interfejsu LaMa możesz zaplanować, aby maszyna wirtualna z piaskownicą SAP S/4HANA mogła być w trybie online od 08:00 do 18:00, 10 godzin dziennie, zamiast działać 24 godziny. Usługa Azure Połączenie or for LaMa umożliwia również zmianę rozmiaru maszyn wirtualnych, gdy zapotrzebowanie na wydajność występuje bezpośrednio z poziomu usługi LaMa.

Decyzje określające zakres dotyczące zgodności i ładu

Poniższe zalecenia dotyczą różnych scenariuszy zgodności i ładu. Wymagania dotyczące zakresu są przeznaczone dla rozwiązania jako ekonomicznego i skalowalnego.

| Zakres (scenariusz) | Zalecenie | Uwagi |

|---|---|---|

| Skonfiguruj model ładu pod kątem standardowych konwencji nazewnictwa i ściągaj raporty na podstawie centrum kosztów. | Tagi usługi Azure Policy i platformy Azure | Użyj usługi Azure Policy i tagowania razem, aby spełnić wymagania. |

| Unikaj przypadkowego usunięcia zasobów platformy Azure. | Blokady zasobów platformy Azure | Blokady zasobów platformy Azure uniemożliwiają przypadkowe usunięcie zasobów. |

| Uzyskiwanie skonsolidowanego widoku obszarów szans sprzedaży na potrzeby optymalizacji kosztów, odporności, zabezpieczeń, doskonałości operacyjnej i wydajności oprogramowania SAP w zasobach platformy Azure | Azure Advisor | Usługa Azure Advisor jest bezpłatna i ułatwia uzyskanie skonsolidowanego widoku oprogramowania SAP w subskrypcjach platformy Azure. |

Następne kroki

- Wprowadzenie do zabezpieczeń platformy Azure

- Przewodnik po architekturze oprogramowania SAP na platformie Azure

- Obciążenia SAP na platformie Azure: lista kontrolna planowania i wdrażania

- Najlepsze rozwiązania dotyczące migrowania aplikacji SAP na platformę Azure, część 1

- OPROGRAMOWANIE SAP na platformie Azure: projektowanie pod kątem wydajności i operacji

- Planowanie i implementacja usługi Azure Virtual Machines dla oprogramowania SAP NetWeaver