Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Twoja organizacja musi zaprojektować odpowiednie mechanizmy kontroli dostępu w celu zabezpieczenia środowisk hybrydowych przy użyciu lokalnych i opartych na chmurze systemów zarządzania tożsamościami.

Te systemy zarządzania tożsamościami odgrywają ważną rolę. Ułatwiają one projektowanie i implementowanie niezawodnych mechanizmów kontroli zarządzania dostępem na potrzeby zabezpieczania infrastruktury serwerów z obsługą usługi Azure Arc.

Tożsamość zarządzana

Podczas tworzenia, tożsamość przypisana przez system Microsoft Entra ID może być używana tylko do aktualizowania stanu serwerów obsługiwanych przez Azure Arc, na przykład „ostatnio widzianego” pulsu. Przyznaj dostęp tożsamości do zasobów platformy Azure, aby umożliwić aplikacjom na serwerze dostęp do zasobów Azure, na przykład w celu żądania tajemnic z usługi Azure Key Vault. Należy:

- Rozważ, które uzasadnione przypadki użycia istnieją dla aplikacji serwerowych, aby uzyskać tokeny dostępu i uzyskać dostęp do zasobów platformy Azure, a także planowanie kontroli dostępu tych zasobów.

- Kontrolowanie ról uprzywilejowanych użytkowników na serwerach z włączoną usługą Azure Arc, w tym członków grupy lokalnych administratorów lub grupy Aplikacje rozszerzeń agentów hybrydowych w systemie Windows oraz członków grupy himds w systemie Linux, aby zapobiegać niewłaściwemu użyciu tożsamości zarządzanych przez system w celu uzyskania nieautoryzowanego dostępu do zasobów platformy Azure.

- Użyj Azure RBAC do kontrolowania i zarządzania uprawnieniami dla tożsamości zarządzanych serwerów skonfigurowanych z Azure Arc oraz przeprowadzaj okresowe przeglądy dostępu dla tych tożsamości.

Kontrola dostępu oparta na rolach (RBAC)

Po zasady najniższych uprawnień, użytkowników, grup lub aplikacji przypisanych z rolami takimi jak "współautor" lub "właściciel" lub "Administrator zasobów połączonej maszyny platformy Azure" mogą wykonywać operacje, takie jak wdrażanie rozszerzeń, skutecznie delegowanie dostępu głównego lub administratora na serwerach z obsługą usługi Azure Arc. Te role powinny być używane z ostrożnością, aby ograniczyć możliwy promień wybuchu lub ostatecznie zamienić je na role niestandardowe.

Aby ograniczyć uprawnienia użytkownika, pozwalając im wyłącznie na dołączanie serwerów do platformy Azure, rola Azure Connected Machine Onboarding jest odpowiednia. Tej roli można używać tylko do dołączania serwerów i nie można ponownie dołączyć ani usunąć zasobu serwera. Aby uzyskać więcej informacji na temat kontroli dostępu, zapoznaj się z omówieniem zabezpieczeń serwerów obsługujących Azure Arc .

Należy również wziąć pod uwagę poufne dane, które mogą być wysyłane do obszaru roboczego usługi Azure Monitor Log Analytics — ta sama zasada RBAC powinna być stosowana do samych danych. Dostęp do odczytu do serwerów z obsługą usługi Azure Arc może zapewnić dostęp do danych dzienników zebranych przez agenta usługi Log Analytics przechowywanych w skojarzonym obszarze roboczym usługi Log Analytics. Zobacz, jak zaimplementować szczegółowy dostęp do obszaru roboczego usługi Log Analytics w projektowania dokumentacji wdrażania dzienników usługi Azure Monitor.

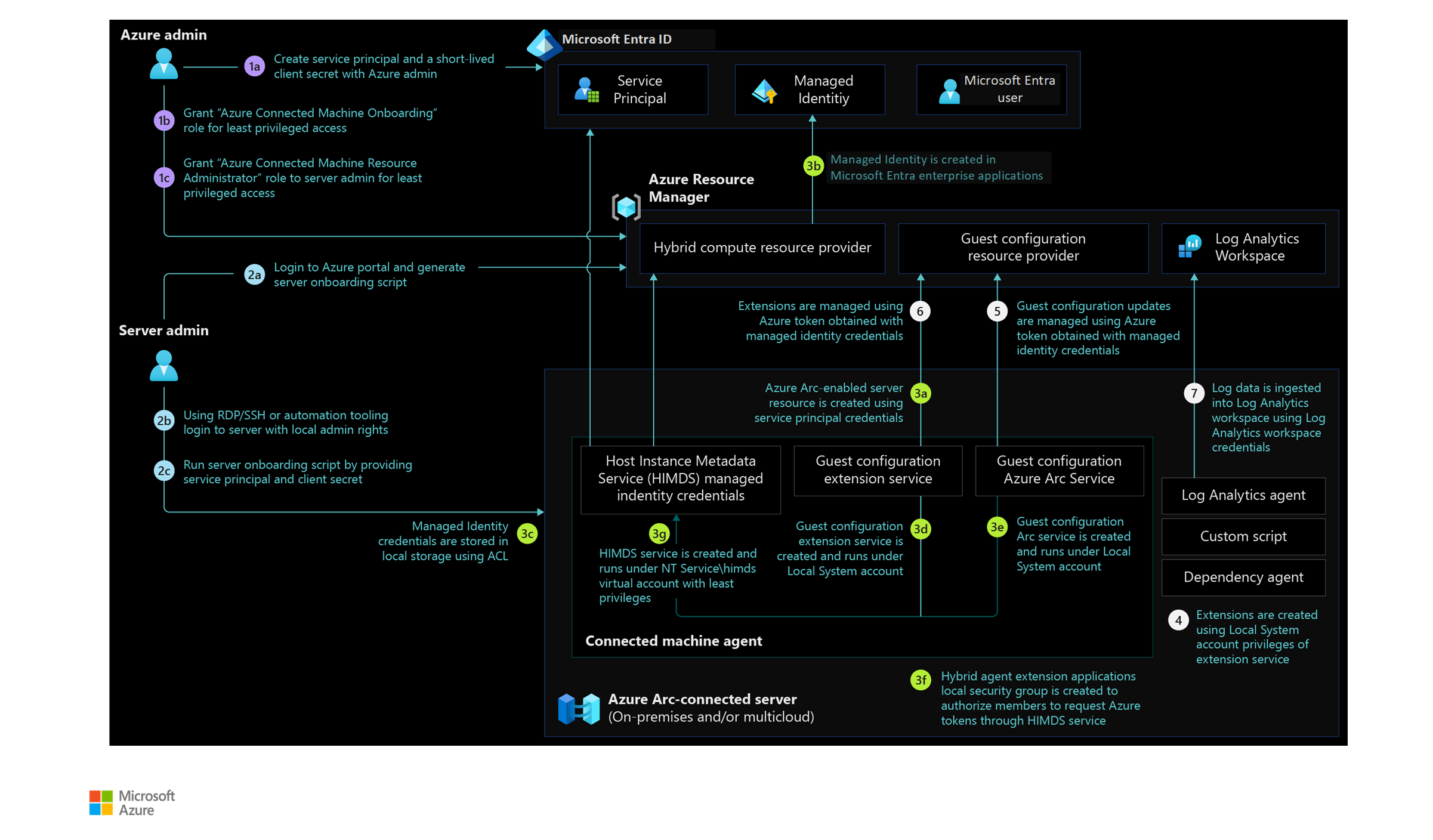

Architektura

Na poniższym diagramie przedstawiono architekturę referencyjną, która demonstruje role, uprawnienia i przepływ akcji dla serwerów z obsługą usługi Azure Arc:

Zagadnienia dotyczące projektowania

- Zdecyduj, kto z Twojej organizacji powinien mieć dostęp do serwerów wdrażania, aby ustawić wymagane uprawnienia na tych serwerach i na platformie Azure.

- Zdecyduj, kto powinien zarządzać serwerami z obsługą usługi Azure Arc. Następnie zdecyduj, kto może wyświetlać swoje dane z usług platformy Azure i innych środowisk w chmurze.

- Zdecyduj, ile jednostek usługi Arc jest potrzebnych. Wiele z tych tożsamości może służyć do dołączania serwerów należących do różnych funkcji biznesowych lub jednostek w przedsiębiorstwie, które są oparte na odpowiedzialności operacyjnej i własności.

- Przejrzyj obszar projektowania zarządzania tożsamościami i dostępem strefy docelowej platformy Azure w skali przedsiębiorstwa. Przeanalizuj obszar działania, aby ocenić wpływ serwerów z obsługą Azure Arc na ogólny model tożsamości i dostępu.

Zalecenia dotyczące projektowania

-

Wprowadzanie i administracja serwera

- Użyj grup zabezpieczeń, aby przypisać uprawnienia administratora lokalnego do zidentyfikowanych użytkowników lub kont usług na serwerach, aby dołączyć do usługi Azure Arc na dużą skalę.

- Użyj jednostki usługi Microsoft Entra, aby dołączyć serwery do usługi Azure Arc. Rozważ użycie wielu jednostek usługi Firmy Microsoft Entra w zdecentralizowanym modelu operacyjnym, w którym serwery są zarządzane przez różne zespoły IT.

- Użyj krótkotrwałego pryncypała usługi Microsoft Entra tajnych danych klienta.

- Przypisz rolę dołączania maszyny połączonej platformy Azure

na poziomie grupy zasobów. - Użyj grup zabezpieczeń firmy Microsoft Entra i przyznaj roli administratora zasobów serwera hybrydowego. Przyznaj rolę zespołom i osobom fizycznym, które będą zarządzać zasobami serwera z obsługą usługi Azure Arc na platformie Azure.

-

dostęp do zasobów chronionych przez Microsoft Entra ID

- Użyj tożsamości zarządzanych dla aplikacji działających na serwerach lokalnych (i innych środowiskach w chmurze), aby zapewnić dostęp do zasobów w chmurze chronionych przez identyfikator Firmy Microsoft Entra.

- Ogranicz dostęp do tożsamości zarządzanych, aby zezwalać aplikacjom autoryzowanym przy użyciu uprawnień aplikacji Firmy Microsoft Entra.

- Użyj lokalnej grupy zabezpieczeń

Hybrid agent extension applicationsw systemie Windows lub grupy w systemie Linux, aby umożliwić użytkownikom żądanie tokenów dostępu do zasobów platformy Azure z serwerów obsługujących Azure Arc.

Następne kroki

Aby uzyskać więcej wskazówek dotyczących podróży po wdrożeniu chmury hybrydowej, zapoznaj się z następującymi zasobami:

- Przejrzyj scenariusze Azure Arc Jumpstart.

- Zapoznaj się z wymaganiami wstępnymi dla serwerów obsługiwanych przez Azure Arc.

- Planowanie wdrożenia na dużą skalę serwerów z obsługą usługi Azure Arc.

- Dowiedz się więcej o usłudze Azure Arc za pośrednictwem ścieżki szkoleniowej Azure Arc.