Przykładowe architektury dla rozwiązania Azure VMware Solution

Podczas ustanawiania strefy docelowej usługi Azure VMware Solution należy najpierw zaprojektować i wdrożyć możliwości sieciowe. Produkty i usługi sieciowe platformy Azure obsługują kilka scenariuszy sieciowych. W tym artykule opisano cztery najbardziej typowe scenariusze sieciowe.

- Scenariusz 1: zabezpieczony koncentrator wirtualnej sieci WAN z intencją routingu

- Scenariusz 2: wirtualne urządzenie sieciowe (WUS) w usłudze Azure Virtual Network sprawdza cały ruch sieciowy

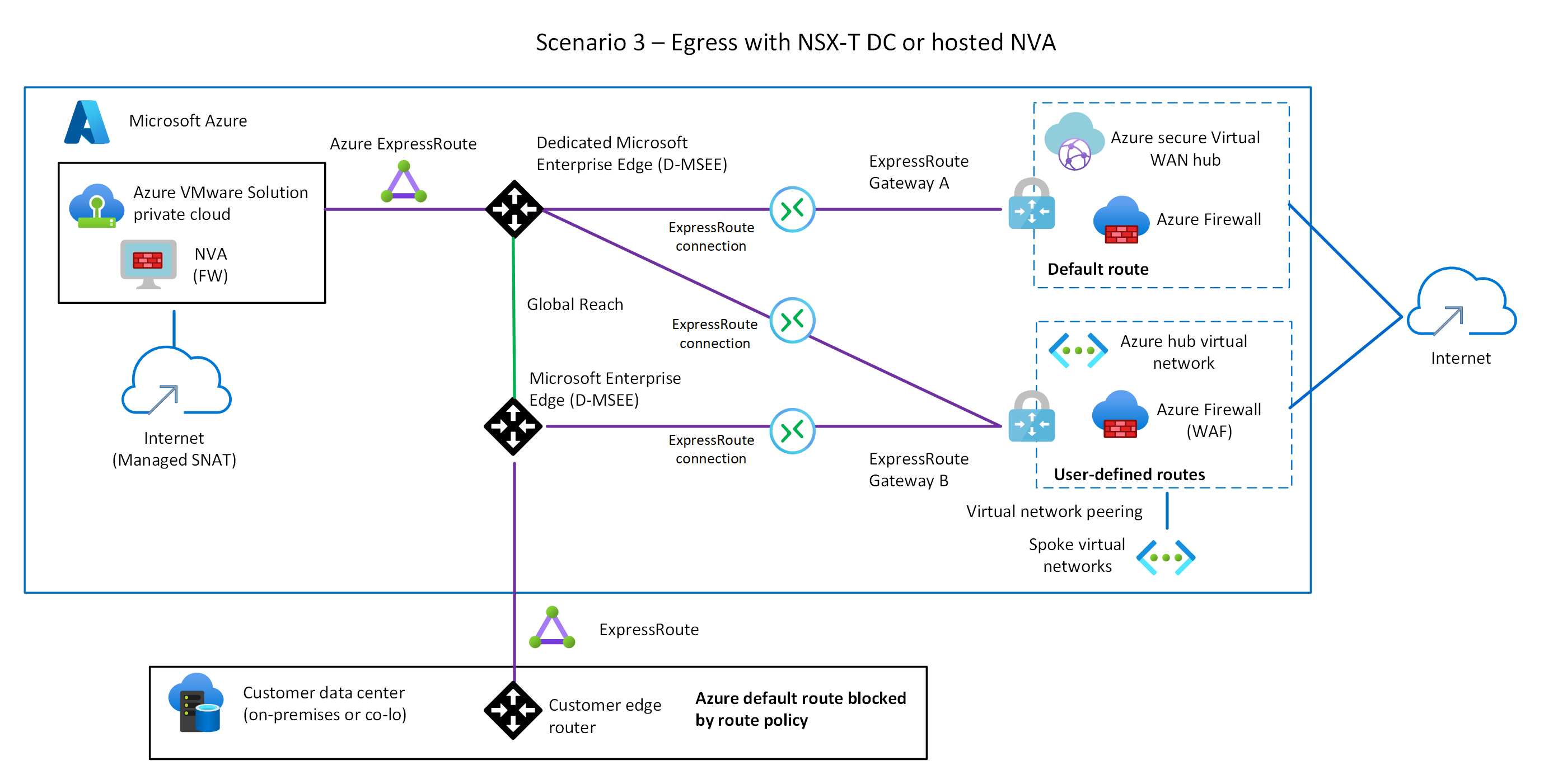

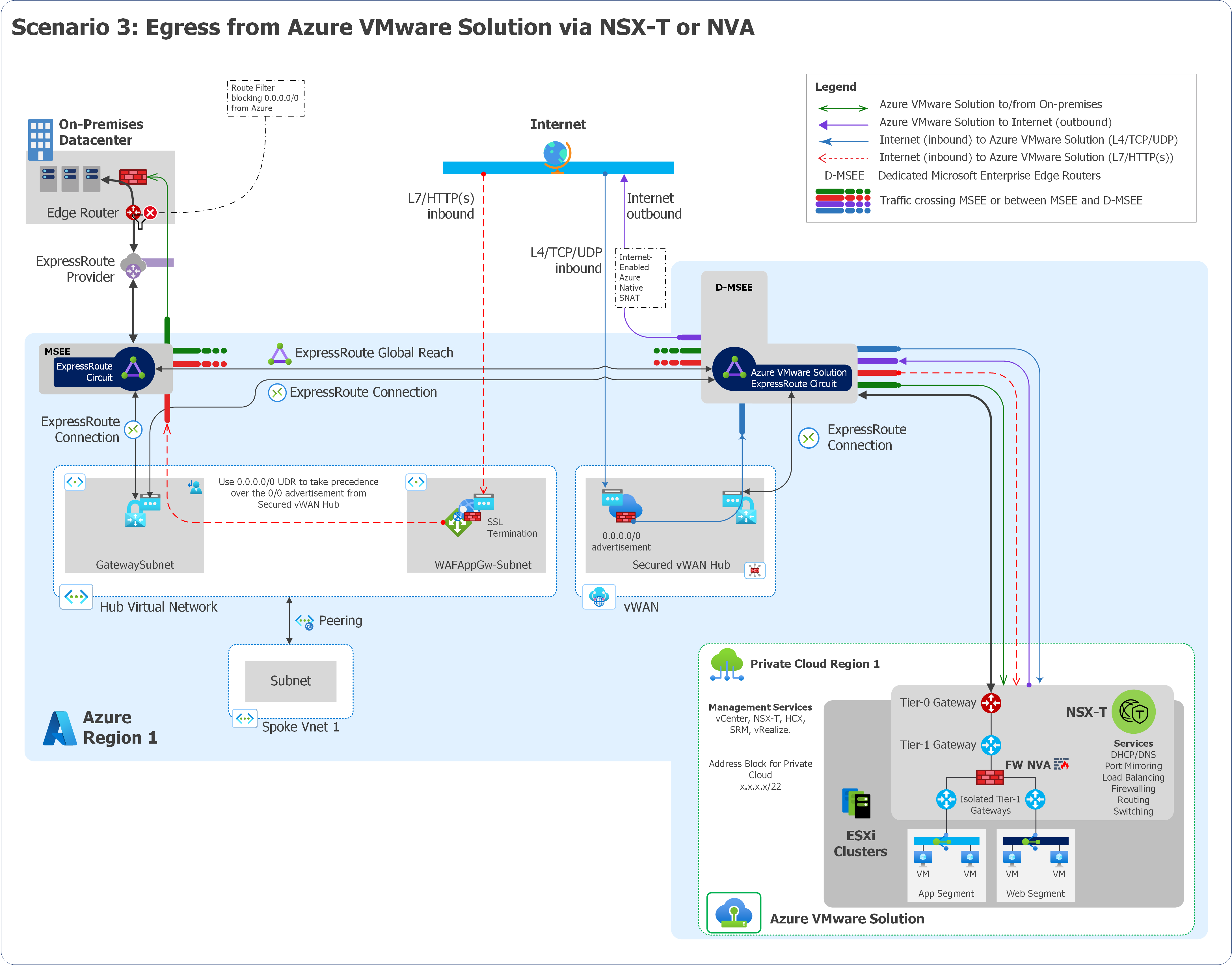

- Scenariusz 3: ruch wychodzący z rozwiązania Azure VMware Solution z NSX-T lub bez NSX-T lub urządzeń WUS

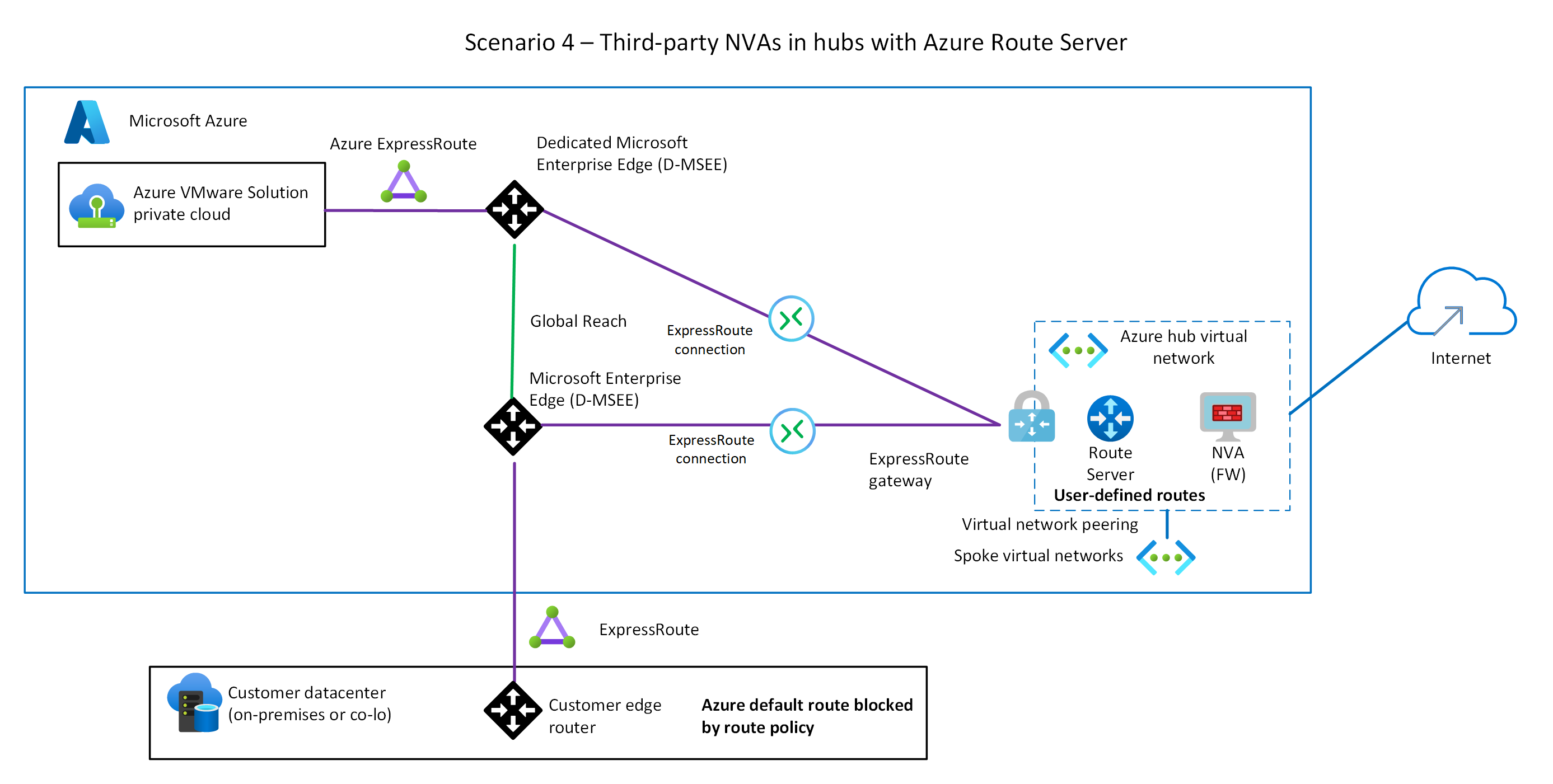

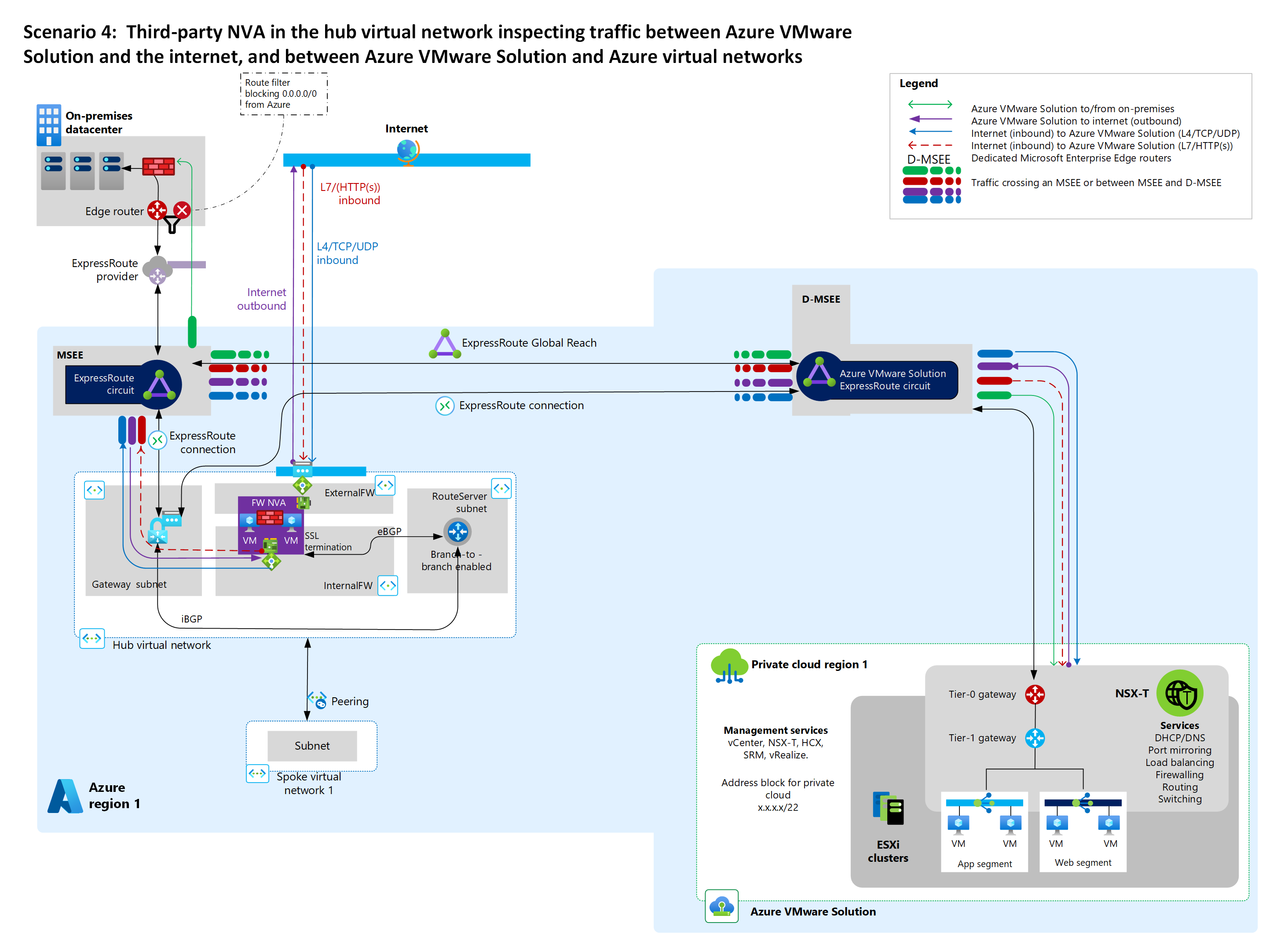

- Scenariusz 4: rozwiązania zapór innych niż Microsoft w sieci wirtualnej koncentratora z usługą Azure Route Server

Aby wybrać odpowiednią architekturę i zaplanować strukturę usług, oceń obciążenia, zarządzanie i wymagania organizacji.

Zagadnienia dotyczące scenariusza

Przed wybraniem scenariusza wdrażania rozwiązania Azure VMware Solution zapoznaj się z poniższymi zagadnieniami i kluczowymi wymaganiami.

Wymagania dotyczące ruchu internetowego, który wpływa do aplikacji usługi Azure VMware Solution

Rozważania dotyczące ścieżki ruchu internetowego wychodzącego z aplikacji usługi Azure VMware Solution

Rozszerzenie L2 sieci na potrzeby migracji

Użycie NVA w bieżącej architekturze

Łączność usługi Azure VMware Solution z siecią wirtualną koncentratora standardowego lub koncentratorem Azure Virtual WAN

Łączność usługi Azure ExpressRoute z lokalnych centrów danych do rozwiązania Azure VMware Solution

Korzystanie z usługi ExpressRoute Global Reach

Wymagania dotyczące inspekcji ruchu dla:

- Dostęp do Internetu do aplikacji usługi Azure VMware Solution

- Dostęp usługi Azure VMware Solution do Internetu

- Dostęp usługi Azure VMware Solution do lokalnych centrów danych

- Dostęp do usługi Azure VMware Solution do sieci wirtualnej

- Ruch w chmurze prywatnej usługi Azure VMware Solution

W poniższej tabeli opisano zalecenia i zagadnienia dotyczące inspekcji ruchu w usłudze Azure VMware Solution dla każdego scenariusza.

| Scenariusz | Wymagania dotyczące inspekcji ruchu | Zalecany projekt rozwiązania | Zagadnienia dotyczące |

|---|---|---|---|

| 1 | - Z Internetu Do internetu |

Użyj zabezpieczonego koncentratora wirtualnej sieci rozległej (Virtual WAN), który ma domyślną propagację bramy. Użyj usługi Azure Application Gateway dla ruchu HTTP lub HTTPS. Użyj usługi Azure Firewall dla ruchu innego niż HTTP lub HTTPS. Wdróż zabezpieczony koncentrator Virtual WAN, który ma cel routingu. |

Ta opcja używa funkcji Global Reach, która nie jest skuteczna w przypadku filtrowania lokalnego, ponieważ pomija koncentratory usługi Virtual WAN. |

| 2 | - Z Internetu - Do Internetu - Do lokalnego centrum danych - Do sieci wirtualnej |

Używaj rozwiązań NVA (wirtualne urządzenia sieciowe) zapory innych niż Microsoft w sieci wirtualnej koncentratora z serwisem Route Server. Nie używaj usługi Global Reach. Użyj usługi Application Gateway dla ruchu HTTP lub HTTPS. Użyj zapory NVA niezwiązanej z Microsoftem w usłudze Azure dla ruchu, który nie jest HTTP ani HTTPS. |

Wybierz tę opcję, jeśli chcesz skorzystać z istniejącego NVA i scentralizować całą inspekcję ruchu w koncentratorowej sieci wirtualnej. |

| 3 | - Z Internetu - Do internetu - Do lokalnego centrum danych - Do sieci wirtualnej — W rozwiązaniu Azure VMware Solution |

Użyj centrum danych NSX-T lub niezwiązanego z Microsoft zapory NVA w rozwiązaniu Azure VMware Solution. Użyj usługi Application Gateway dla ruchu HTTPS. Użyj usługi Azure Firewall dla ruchu innego niż HTTPS. Wdróż zabezpieczony koncentrator usługi Wirtualna Sieć WAN i włącz publiczny adres IP w rozwiązaniu Azure VMware Solution. |

Wybierz tę opcję, jeśli chcesz sprawdzić ruch z co najmniej dwóch chmur prywatnych usługi Azure VMware Solution. Użyj tej opcji, aby skorzystać z funkcji natywnych NSX-T. Możesz również połączyć tę opcję z NVAs działającymi w usłudze Azure VMware Solution. |

| 4 | - Z Internetu - Do internetu - Do lokalnego centrum danych - Do sieci wirtualnej |

Używaj rozwiązań zapory innych niż Microsoft w sieci wirtualnej koncentratora, która ma serwer Route Server. Użyj usługi Application Gateway dla ruchu HTTP lub HTTPS. Użyj zapory NVA innej niż Microsoft na platformie Azure do obsługi ruchu nie-HTTP lub nie-HTTPS. Użyj lokalnego wirtualnego urządzenia sieciowego, które jest zaporą ogniową innej niż Microsoft. Wdróż rozwiązania zapory innej niż Microsoft w sieci wirtualnej koncentratora z usługą Route Server. |

Wybierz tę opcję, aby reklamować trasę 0.0.0.0/0 z NVA w wirtualnej sieci centrum w Azure do Azure VMware Solution. |

Należy wziąć pod uwagę następujące kluczowe kwestie dotyczące scenariuszy sieciowych:

Wszystkie scenariusze mają podobne wzorce ruchu przychodzącego za pośrednictwem usługi Application Gateway i usługi Azure Firewall.

Rozwiązania do równoważenia obciążenia od L4 do L7 można używać w usłudze Azure VMware Solution.

W dowolnym z tych scenariuszy można użyć zapory rozproszonej NSX-T.

W poniższych sekcjach opisano wzorce architektury chmur prywatnych usługi Azure VMware Solution. Aby uzyskać więcej informacji, zobacz koncepcje sieciowe i łączności w usłudze Azure VMware Solution.

Scenariusz 1. Zabezpieczone koncentrator usługi Virtual WAN z intencją routingu

Ten scenariusz obejmuje następujące składniki i zagadnienia dotyczące architektury.

Kiedy należy użyć tego scenariusza

Użyj tego scenariusza, jeśli:

Nie wymagasz inspekcji ruchu między usługą Azure VMware Solution i lokalnymi centrami danych.

Wymagana jest inspekcja ruchu między obciążeniami rozwiązania Azure VMware Solution a Internetem.

Musisz zabezpieczyć publiczny ruch przychodzący do zasobów usługi Azure VMware Solution.

Należy również wziąć pod uwagę następujące inne czynniki:

W tym scenariuszu można być właścicielem publicznych adresów IP. Aby uzyskać więcej informacji, zobacz niestandardowy prefiks adresu IP.

W razie potrzeby możesz dodać publiczne usługi przychodzące L4 lub L7.

Być może nie masz jeszcze łączności usługi ExpressRoute między lokalnymi centrami danych a platformą Azure.

Przegląd

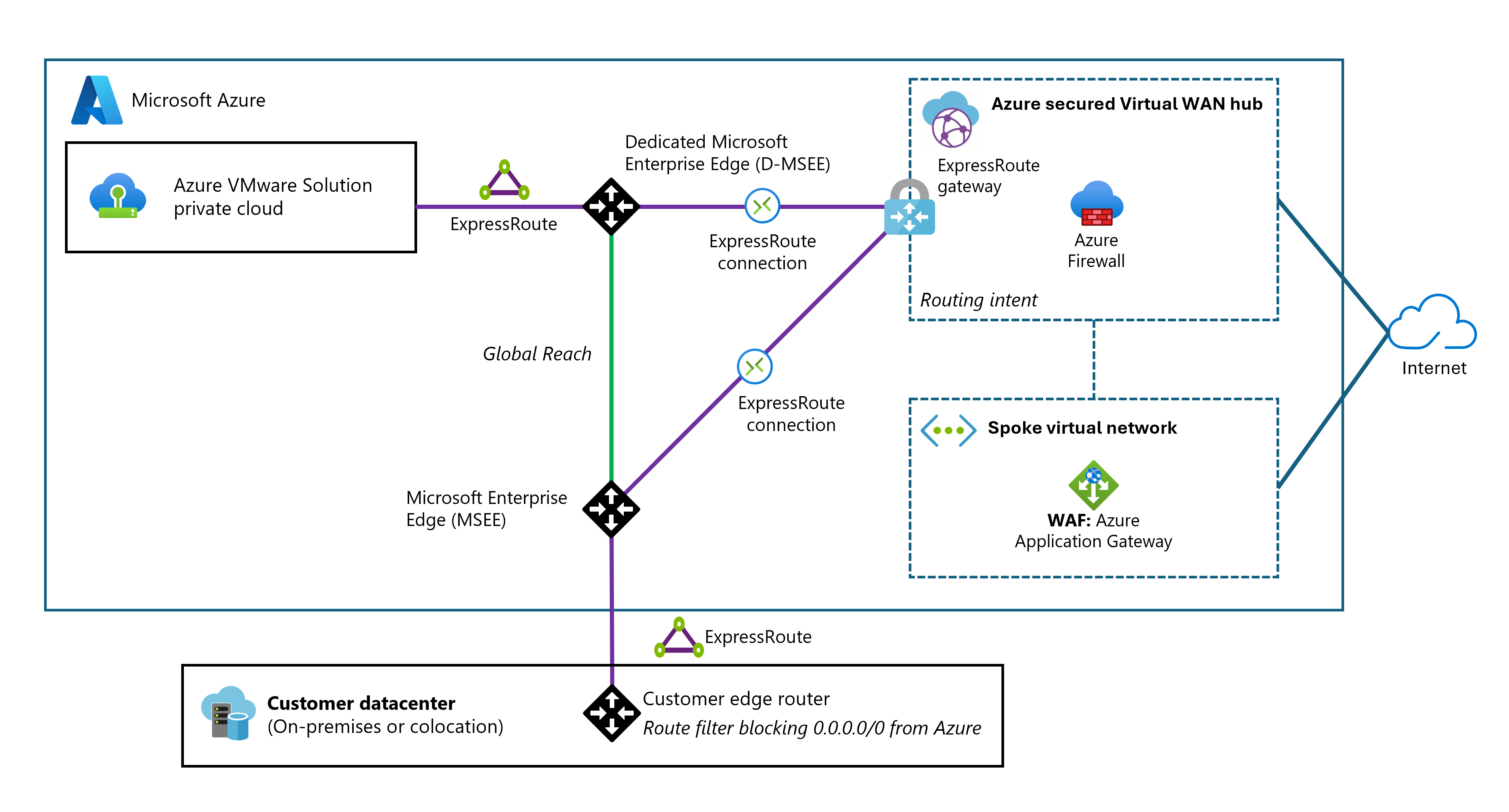

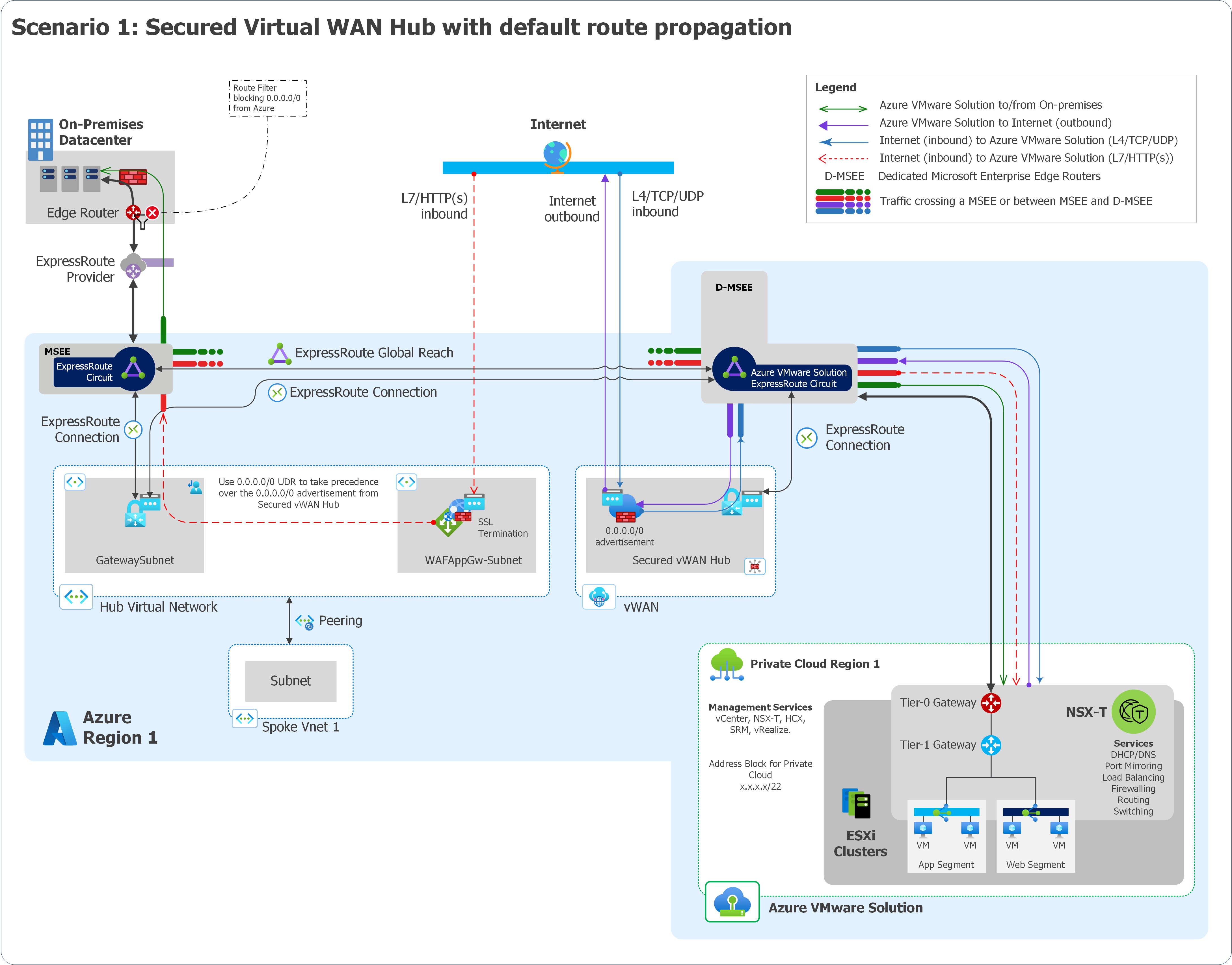

Poniższy diagram zawiera ogólne omówienie scenariusza 1.

Pobierz plik programu PowerPoint tej architektury.

Składniki

Ten scenariusz składa się z następujących składników:

Usługa Azure Firewall w zabezpieczonym hubie Virtual WAN dla zapór sieciowych

Usługa Application Gateway do równoważenia obciążenia L7 i Azure Web Application Firewall

Tłumaczenie docelowych adresów sieciowych L4 (DNAT) za pomocą usługi Azure Firewall w celu translacji i filtrowania ruchu przychodzącego do sieci.

Wychodzący ruch internetowy przez Azure Firewall w centrum usługi Virtual WAN

EXR, VPN lub SD-WAN na potrzeby łączności między lokalnymi centrami danych i rozwiązaniem Azure VMware Solution

Pobierz plik programu Visio tej architektury.

Zagadnienia dotyczące

Azure Firewall w zabezpieczonym koncentratorze usługi Virtual WAN ogłasza trasę

0.0.0.0/0do rozwiązania Azure VMware Solution. Ta trasa jest również anonsowana lokalnie za pośrednictwem usługi Global Reach. Możesz użyć SD-WAN lub sieci VPN, aby zaimplementować filtr tras na miejscu, zapobiegając uczeniu się tras0.0.0.0/0.Nawiązane połączenia sieci VPN, usługi ExpressRoute lub sieci wirtualnej z bezpiecznym koncentratorem usługi Virtual WAN, choć nie wymagają reklamy

0.0.0.0/0, mimo wszystko ją otrzymują. Aby zapobiec tej akcji, możesz wykonać następujące czynności:Użyj lokalnego urządzenia brzegowego, aby odfiltrować trasę

0.0.0.0/0.Wyłącz propagację

0.0.0.0/0na określonych połączeniach.- Rozłącz połączenia usługi ExpressRoute, sieci VPN lub sieci wirtualnej.

- Włącz propagację

0.0.0.0/0. - Wyłącz propagację

0.0.0.0/0dla tych określonych połączeń. - Połącz ponownie te połączenia.

Usługę Application Gateway można hostować w sieci wirtualnej typu szprychowego, która łączy się z koncentratorem usługi Virtual WAN.

Włączanie rozwiązania Azure VMware Solution do inspekcji ruchu lokalnego za pośrednictwem usługi Azure Firewall

Aby umożliwić usłudze Azure VMware Solution inspekcję ruchu lokalnego za pośrednictwem usługi Azure Firewall, wykonaj następujące czynności:

- Usuń połączenie Global Reach między rozwiązaniem Azure VMware Solution i lokalnym.

- Otwórz zgłoszenie do pomocy technicznej Microsoft, aby włączyć łączność tranzytową ExpressRoute-to-ExpressRoute za pośrednictwem urządzenia Azure Firewall w centrum skonfigurowanym z prywatnymi zasadami routingu.

Scenariusz 2: Urządzenie NVA w sieci wirtualnej monitoruje cały ruch sieciowy.

Ten scenariusz obejmuje następujące składniki i zagadnienia dotyczące architektury.

Kiedy należy użyć tego scenariusza

Użyj tego scenariusza, jeśli:

Musisz użyć wirtualnych urządzeń NVA zapory innych niż Microsoft w sieci wirtualnej centrum, aby inspekcjonować cały ruch, i nie możesz używać połączenia Global Reach z przyczyn geopolitycznych lub innych powodów.

- Masz łączność między lokalnymi centrami danych i rozwiązaniem Azure VMware Solution.

- Masz łączność między siecią wirtualną i usługą Azure VMware Solution.

- Potrzebujesz dostępu do Internetu z usługi Azure VMware Solution.

- Potrzebujesz dostępu do Internetu do usługi Azure VMware Solution.

Potrzebujesz szczegółowej kontroli nad zaporami, które znajdują się poza chmurą prywatną usługi Azure VMware Solution.

Potrzebujesz wielu publicznych adresów IP dla usług przychodzących i potrzebujesz bloku wstępnie zdefiniowanych adresów IP na platformie Azure. W tym scenariuszu nie masz publicznych adresów IP.

W tym scenariuszu przyjęto założenie, że masz łączność usługi ExpressRoute między lokalnymi centrami danych i platformą Azure.

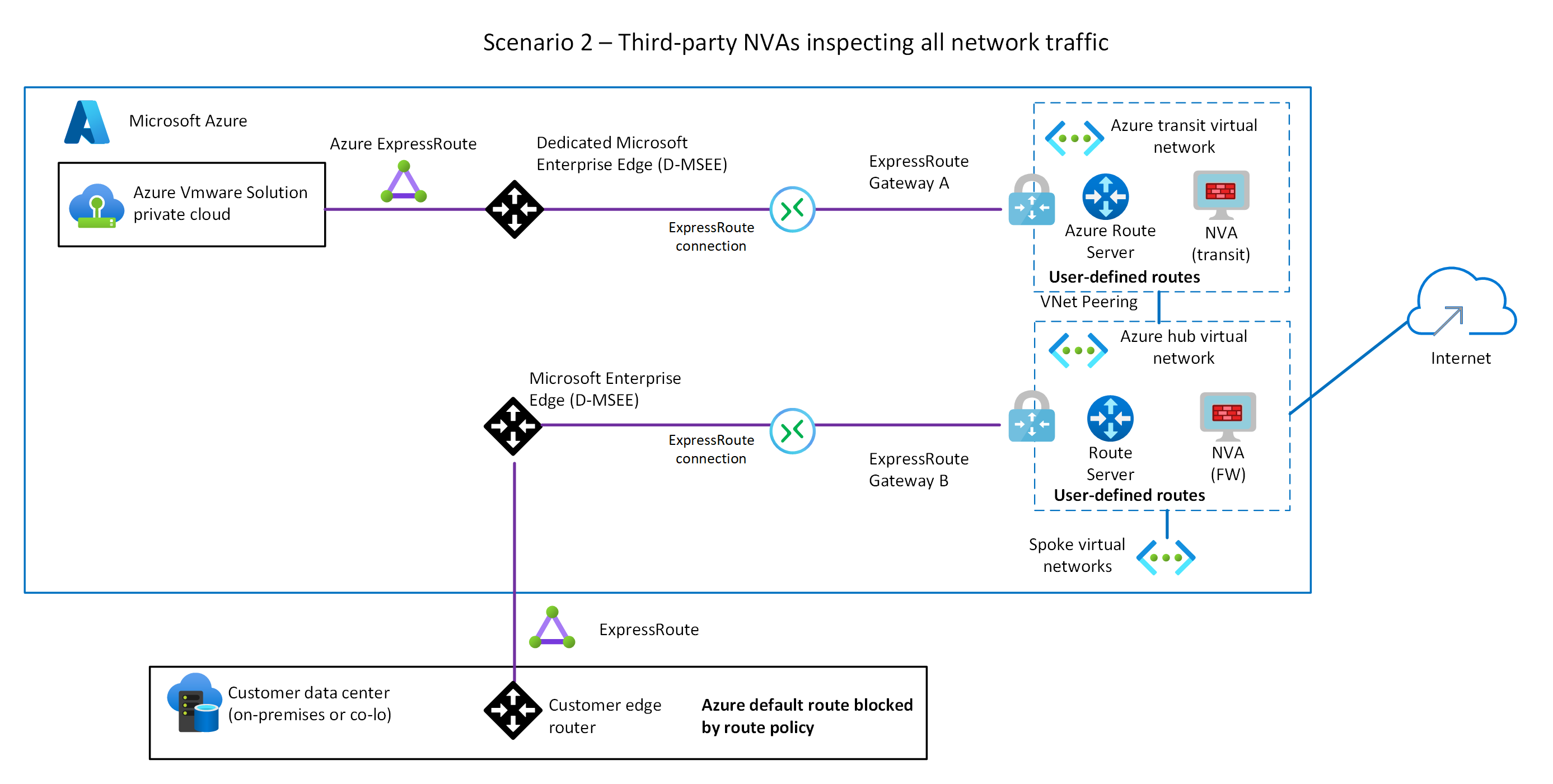

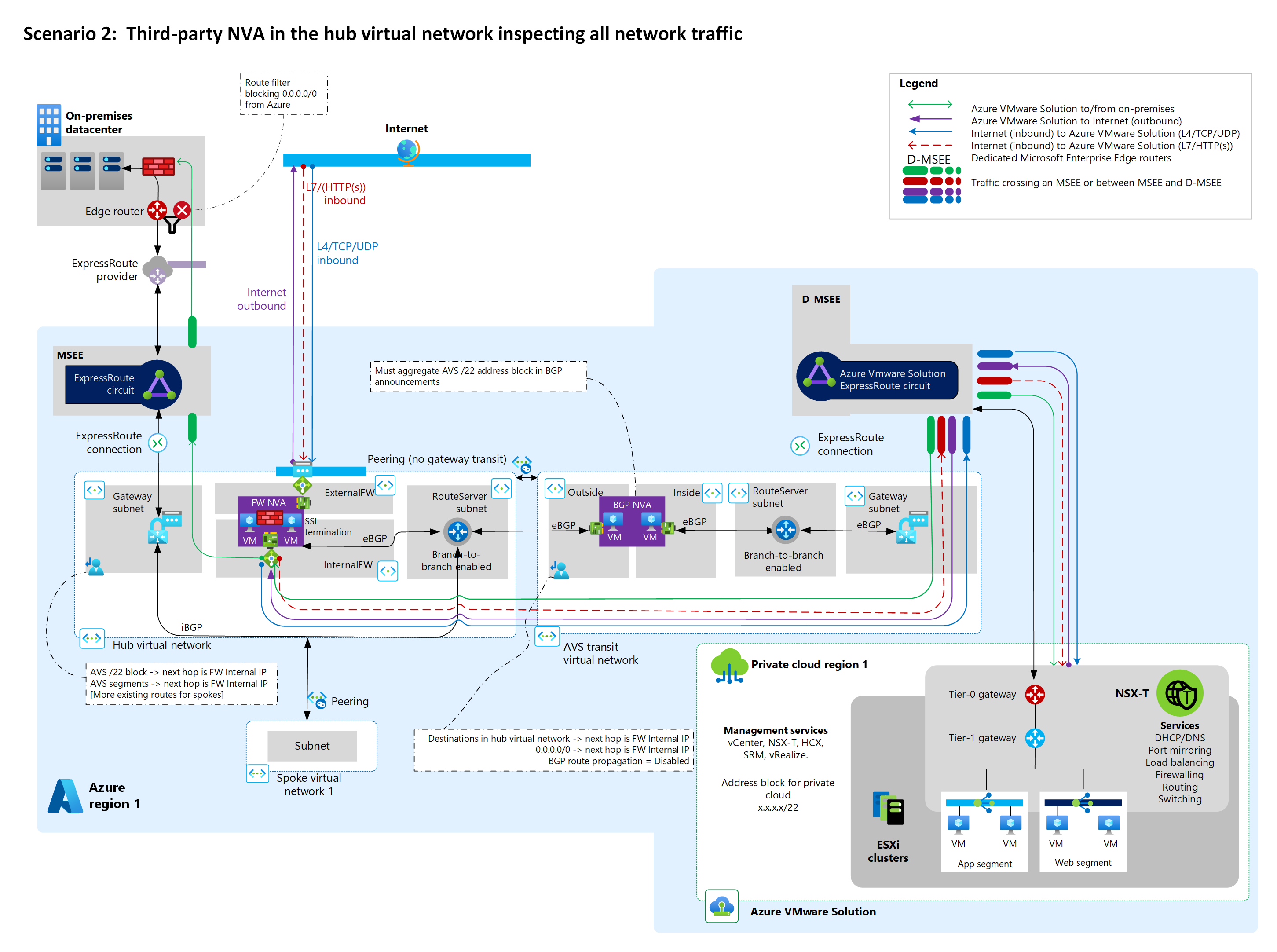

Przegląd

Na poniższym diagramie przedstawiono ogólny przegląd scenariusza 2.

Pobierz plik programu Visio tej architektury.

Składniki

Ten scenariusz składa się z następujących składników:

Urządzenia sieciowe typu NVA, które nie są produktami Microsoft, a są hostowane w sieci wirtualnej w celu zapewnienia inspekcji ruchu i realizacji innych funkcji sieciowych.

Serwer Tras będzie kierować ruchem między usługą Azure VMware Solution, lokalnymi centrami danych a sieciami wirtualnymi.

Application Gateway zapewnia równoważenie obciążenia L7 dla protokołów HTTP lub HTTPS.

W tym scenariuszu należy wyłączyć usługę ExpressRoute Global Reach. Urządzenia NVA innych niż Microsoft umożliwiają wychodzący dostęp do internetu dla usługi Azure VMware Solution.

Pobierz plik programu Visio tej architektury.

Zagadnienia dotyczące

Nie konfiguruj usługi ExpressRoute Global Reach dla tego scenariusza, ponieważ ruch usługi Azure VMware Solution przepływa bezpośrednio między routerami usługi ExpressRoute microsoft Enterprise Edge (MSEE). Ruch przechodzi obok sieci wirtualnej koncentratora.

Wdróż serwer Route Server w sieci wirtualnej koncentratora. Serwer trasowy musi być zestawiony jako równorzędny z NVAs przy użyciu BGP (Border Gateway Protocol) w tranzytowej sieci wirtualnej. Skonfiguruj Route Server, aby zezwolić na łączność między oddziałami .

Użyj niestandardowych tabel tras i tras zdefiniowanych przez użytkownika, aby kierować ruch w obu kierunkach między usługą Azure VMware Solution a modułem równoważenia obciążenia urządzeń zapory NVAs innej firmy niż Microsoft. Ta konfiguracja obsługuje wszystkie tryby wysokiej dostępności, w tym aktywne/aktywne i aktywne/wstrzymanie, i pomaga zapewnić symetrię routingu.

Jeśli potrzebujesz wysokiej dostępności dla urządzeń WUS, zapoznaj się z dokumentacją dostawcy urządzenia WUS i wdrożyć urządzenia WUS o wysokiej dostępności.

Scenariusz 3. Ruch wychodzący z rozwiązania Azure VMware Solution z lub bez NSX-T i NVAs

Ten scenariusz obejmuje następujące składniki i zagadnienia dotyczące architektury.

Kiedy należy użyć tego scenariusza

Użyj tego scenariusza, jeśli:

Używasz natywnej platformy NSX-T Data Center, więc potrzebujesz wdrożenia platformy jako usługi (PaaS) dla rozwiązania Azure VMware Solution.

Potrzebujesz urządzenia NVA z licencją 'bring-your-own-license' (BYOL) w usłudze Azure VMware Solution do inspekcji ruchu.

Potrzebujesz przychodzących usług HTTP, HTTPS lub L4.

Być może nie masz jeszcze łączności usługi ExpressRoute między lokalnymi centrami danych a platformą Azure. Cały ruch z usługi Azure VMware Solution do sieci wirtualnej, z usługi Azure VMware Solution do Internetu i z usługi Azure VMware Solution do lokalnych centrów danych jest kierowany przez bramy NSX-T Data Center Tier-0 lub Tier-1 lub NVA.

Przegląd

Poniższy diagram zawiera ogólne omówienie scenariusza 3.

Pobierz plik programu Visio przedstawiający tę architekturę.

Składniki

Ten scenariusz składa się z następujących składników:

- Rozproszona zapora NSX lub wirtualne urządzenie sieciowe (NVA) za warstwą-1 w rozwiązaniu Azure VMware Solution.

- Usługa Application Gateway do zapewnienia równoważenia obciążenia na poziomie L7.

- L4 DNAT za pośrednictwem usługi Azure Firewall.

- Przerwa internetowa z usługi Azure VMware Solution.

Pobierz plik programu Visio tej architektury.

Zagadnienia dotyczące

Włącz dostęp do Internetu w witrynie Azure Portal. W tym scenariuszu adres IP ruchu wychodzącego może ulec zmianie i nie jest deterministyczny. Publiczne adresy IP znajdują się poza urządzeniem NVA. Niepubliczne urządzenie wirtualne (NVA) w rozwiązaniu Azure VMware Solution nadal korzysta z prywatnych adresów IP i nie określa publicznego adresu IP dla ruchu wychodzącego.

NVA to BYOL, co oznacza, że musisz dostarczyć licencję i zaimplementować wysoką dostępność dla NVA.

Zobacz dokumentację VMware dotyczącą opcji umiejscowienia urządzeń NVA oraz informacji o ograniczeniu VMware dotyczącym ośmiu wirtualnych kart sieciowych na maszynie wirtualnej. Aby uzyskać więcej informacji, zobacz Integracja zapory sieciowej w usłudze Azure VMware Solution.

Scenariusz 4. Rozwiązania zapory firm trzecich, niebędących Microsoftem, w sieci wirtualnej koncentratora z Route Server

Ten scenariusz obejmuje następujące składniki i zagadnienia dotyczące architektury.

Kiedy należy użyć tego scenariusza

Użyj tego scenariusza, jeśli:

Chcesz włączyć ruch internetowy wychodzący rozwiązania Azure VMware Solution za pośrednictwem nie-Microsoftowego wirtualnego urządzenia sieciowego (NVA) w koncentratorze sieci wirtualnej platformy Azure. Chcesz również sprawdzić ruch między usługą Azure VMware Solution i siecią wirtualną.

Chcesz sprawdzić ruch między lokalnymi centrami danych a platformą Azure za pośrednictwem lokalnego, nie-Microsoftowego wirtualnego urządzenia sieciowego (NVA).

Potrzebujesz wielu publicznych adresów IP dla usług przychodzących i potrzebujesz bloku wstępnie zdefiniowanych adresów IP na platformie Azure. W tym scenariuszu nie masz publicznych adresów IP.

Potrzebujesz szczegółowej kontroli nad zaporami spoza chmury prywatnej usługi Azure VMware Solution.

Przegląd

Na poniższym diagramie przedstawiono ogólny przegląd scenariusza 4.

Pobierz plik programu Visio tej architektury.

Składniki

Ten scenariusz składa się z następujących składników:

Urządzenia wirtualne inne niż Microsoft, skonfigurowane w trybie aktywnym/aktywnym lub aktywnym/rezerwowym, które są hostowane w sieci wirtualnej w celu wykonywania funkcji zapory i innych funkcji sieciowych.

Route Server do wymiany tras między usługą Azure VMware Solution, lokalnymi centrami danych i sieciami wirtualnymi.

Urządzenia NVA inne niż Microsoft w centrum sieci wirtualnej platformy Azure w celu zapewnienia dostępu do Internetu wychodzącego dla rozwiązania Azure VMware Solution.

Usługa ExpressRoute na potrzeby łączności między lokalnymi centrami danych i rozwiązaniem Azure VMware Solution.

Pobierz plik Visio dla tej architektury.

Zagadnienia dotyczące

W tym scenariuszu wychodzące publiczne adresy IP są przypisywane do urządzeń NVA w sieci wirtualnej platformy Azure.

Urządzenia NVAs innych niż Microsoft w koncentratorze sieci wirtualnej są skonfigurowane do połączenia z usługą Route Service za pośrednictwem protokołu BGP i routingu wielościeżkowego (ECMP) Equal-Cost. Te urządzenia WUS reklamują trasę domyślną

0.0.0.0/0do rozwiązania Azure VMware Solution.Domyślna trasa

0.0.0.0/0jest również reklamowana na miejscu za pośrednictwem sieci Global Reach. Zaimplementuj filtr tras na miejscu, aby zapobiec uczeniu się domyślnej trasy0.0.0.0/0.Ruch między rozwiązaniem Azure VMware Solution a siecią lokalną przepływa za pośrednictwem usługi ExpressRoute Global Reach. Aby uzyskać dodatkowe informacje, zapoznaj się z Peer on-premises environments do rozwiązania Azure VMware. Lokalne urządzenie NVA spoza firmy Microsoft przeprowadza inspekcję ruchu między lokalną infrastrukturą a rozwiązaniem Azure VMware Solution, zamiast urządzeń NVA innych niż Microsoft w koncentratorze sieci wirtualnej platformy Azure.

Usługę Application Gateway można hostować w sieci wirtualnej typu szprychowego, która łączy się z siecią centralną, lub w samej sieci centralnej.

Następne kroki

integrowanie rozwiązania Azure VMware Solution w architekturze piasty i szprych

Konfigurowanie składników sieciowych NSX przy użyciu usługi Azure VMware Solution

Aby dowiedzieć się więcej o zasadach architektury strefy docelowej w skali przedsiębiorstwa, różnych zagadnieniach projektowych i najlepszych rozwiązaniach dotyczących rozwiązania Azure VMware Solution, zobacz następny artykuł z tej serii: