Zagadnienia dotyczące zarządzania tożsamościami i dostępem w systemie Red Hat Enterprise Linux na platformie Azure

W tym artykule opisano zagadnienia dotyczące zarządzania tożsamościami i dostępem (IAM) dotyczące wdrożenia akceleratora strefy docelowej usługi Azure Red Hat Enterprise Linux (RHEL). Zarządzanie dostępem i tożsamościami jest kluczową częścią ustawień zabezpieczeń organizacji. System operacyjny RHEL i aplikacje działające na nim muszą korzystać z tożsamości zewnętrznych w celu skalowania operacji. Starannie zaprojektuj implementację hybrydowego zarządzania dostępem i tożsamościami w chmurze, aby zapewnić bezproblemową integrację wystąpienia i zarządzanie nim w chmurze platformy Azure. Firmy Red Hat i Microsoft współpracują ze sobą, aby zapewnić natywną integrację systemów RHEL, Windows Server Active Directory i Microsoft Entra Privileged Identity Management (PIM).

Uwagi dotyczące projektowania

Zaimplementuj te zagadnienia i zalecenia dotyczące projektowania, aby utworzyć plan IAM spełniający wymagania organizacji dotyczące wdrożenia systemu Azure RHEL.

Ogólnie rzecz biorąc, wdrożenie RHEL w środowisku chmury hybrydowej powinno:

- Użyj scentralizowanego urzędu tożsamości systemu Linux, który integruje się z podsystemem zabezpieczeń systemu operacyjnego, w miarę możliwości, aby zwiększyć wydajność operacyjną i widoczność kontroli dostępu. Użyj scentralizowanego urzędu tożsamości systemu Linux, aby umożliwić:

- Zarządzanie autoryzacją specyficzną dla hosta dla systemu operacyjnego Linux.

- Osiągnij spójność we wdrożeniach hybrydowych.

- Delegowanie uwierzytelniania do źródeł zewnętrznych.

- Usprawnij proces przeglądu kontroli dostępu.

- Zapewnij jednolitość.

- Przyspieszanie procesu implementacji.

- Ulepszanie struktury zabezpieczeń infrastruktury chmury hybrydowej systemu Linux.

- Stosowanie zasad jednolicie do wielu wystąpień jednocześnie. Użyj tego podejścia, aby nie trzeba było używać automatyzacji do modyfikowania każdego wystąpienia w infrastrukturze w przypadku zmiany.

- Obsługa scentralizowanej, bezpiecznej, zróżnicowanej kontroli dostępu na poziomie wystąpienia przy użyciu kontroli dostępu opartej na hoście, delegowania i innych reguł.

- Centralnie zarządzaj regułami eskalacji uprawnień na poziomie systemu w urzędzie tożsamości. Zastosuj te zasady spójnie w poszczególnych wystąpieniach i grupach wystąpień w środowisku.

- Obsługa lub udostępnianie nowoczesnych funkcji narzędzi automatyzacji w celu testowania i spójnego implementowania konfiguracji zabezpieczeń we wszystkich flotach systemów. Od początku należy zaprojektować automatyzację zabezpieczeń w ramach wdrożenia chmury hybrydowej.

- Obsługa integracji istniejących starszych funkcji logowania jednokrotnego przedsiębiorstwa w celu ułatwienia obciążeń związanych z migracją, utrzymania spójności operacji zabezpieczeń i obsługi nowoczesnych integracji wdrożeń opartych na chmurze.

Implementowanie uwierzytelniania

Wdrożenia systemu Linux mają tendencję do implementowania lokalnych środowisk uwierzytelniania użytkowników na poziomie systemu operacyjnego. Uwierzytelnianie i autoryzacja na poziomie systemu, własność obiektu, uprawnienia obiektu i integracje aplikacji są oparte na tym modelu. Aplikacje systemu operacyjnego używają tych tożsamości na wiele sposobów. Na przykład:

- Procesy aplikacji są uruchamiane w ramach niektórych tożsamości użytkowników.

- Procesy aplikacji tworzą pliki przypisane określonym użytkownikom i grupom lub uzyskują do niej dostęp.

- Zestaw grup, do których należy użytkownik, jest naprawiony podczas logowania. Zmiany członkostwa są stosowane tylko do nowych sesji.

- Przepływ uwierzytelniania i autoryzacji użytkownika jest bezpośrednio powiązany z sesją logowania, która jest aktywna w wyniku uwierzytelniania.

Wcześniej sesje powłoki inicjowane przez użytkownika, które były oparte na tych tożsamościach, były podstawowym sposobem interakcji z aplikacjami w systemie Linux. W przypadku przechodzenia do sieci Web, urządzeń przenośnych i interfejsów użytkownika zorientowanych na chmurę aplikacje korzystające z tego wzorca obsługi tożsamości są mniej powszechne.

Obecnie te tożsamości są zwykle mechanizmem obsługi podczas uruchamiania izolowanych aplikacji lub usług w systemie operacyjnym. Tożsamości na poziomie aplikacji nie muszą być takie same jak użytkownicy na poziomie systemu. Jednak tożsamość na poziomie systemu nadal ma kluczowe znaczenie dla wydajnego uruchamiania i zabezpieczania infrastruktury systemu Linux działającej na dużą skalę w środowisku chmury.

W przypadku małych wdrożeń w chmurze lub wdrożeń pilotażowych te tradycyjne metodologie zarządzania dostępem i tożsamościami zapewniają prosty sposób rozpoczęcia pracy. W miarę skalowania środowiska te mechanizmy są trudniejsze do zarządzania, nawet jeśli używasz automatyzacji. Wraz ze wzrostem liczby punktów dotykowych zwiększa się również ilość danych konfiguracji, rejestrowanie danych, dryfowanie danych i wymagana analiza. Aby zarządzać tą złożonością, możesz scentralizować zarządzanie dostępem i tożsamościami.

Można użyć różnych narzędzi zapewniających scentralizowane zabezpieczenia w środowisku systemu Linux. Upewnij się, że narzędzie spełnia Wymagania biznesowe i techniczne. System RHEL ma szeroką listę zgodności oprogramowania na potrzeby zabezpieczeń. Zabezpieczenia na poziomie aplikacji można zintegrować przy użyciu natywnego dla platformy Azure rozwiązania microsoft Entra ID, komercyjnego oprogramowania typu open source, takich jak Okta, SailPoint lub JumpCloud, albo rozwiązań projektów typu open source, takich jak Keycloak. Istnieją również różne rozwiązania zabezpieczeń na poziomie systemu operacyjnego. W chmurze można wdrożyć kilka rozwiązań komercyjnych i projektów oprogramowania typu open source.

Zalecenia dotyczące projektowania zarządzania tożsamościami w usłudze Red Hat

W tej sekcji opisano zalecenia projektowe dotyczące zarządzania dostępem i tożsamościami w strefach docelowych platformy Azure dla systemu RHEL podczas korzystania z usługi Red Hat Identity Management (IdM) i logowania jednokrotnego w systemie Red Hat. Te usługi są zgodne z rozwiązaniem Cloud Adoption Framework dla platformy Azure i standardowego modelu wdrażania infrastruktury Red Hat. Zalecenia rozszerzają zasady używane do implementowania wdrożenia chmury hybrydowej.

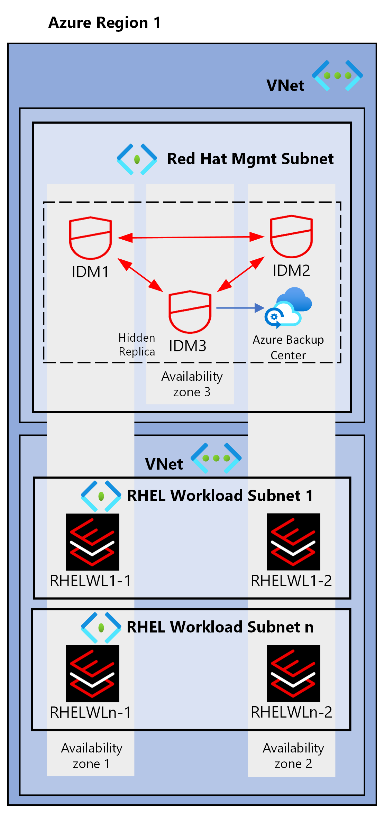

Rozwiązanie Red Hat IdM zapewnia scentralizowany sposób zarządzania magazynami tożsamości, uwierzytelnianiem, zasadami i autoryzacją w domenie opartej na systemie Linux. Rozwiązanie Red Hat IdM natywnie integruje się z usługą Active Directory systemu Windows Server i identyfikatorem Microsoft Entra ID i jest dołączone do systemu RHEL. Jeśli rozszerzysz lokalna usługa Active Directory na platformę Azure, możesz skorzystać z funkcji zaufania usługi Active Directory systemu Windows Server natywnej dla oprogramowania Red Hat IdM. Podobnie, jeśli adoptujesz identyfikator Entra firmy Microsoft lub używasz alternatywnego dostawcy tożsamości, możesz użyć usługi Red Hat IdM i red hat SSO w celu bezproblemowej integracji. Red Hat SSO to obsługiwana implementacja przedsiębiorstwa projektu open source Keycloak. Nie jest on dostępny bez dodatkowych kosztów z różnymi subskrypcjami oprogramowania Red Hat, w tym red hat ansible Automation Platform. Firma Red Hat zaleca zaimplementowanie rozwiązania Red Hat IdM we wdrożeniu systemu RHEL na platformie Azure. Na poniższym diagramie przedstawiono wdrożenie subskrypcji zarządzania RHEL.

Składniki zarządzania dostępem i tożsamościami dla wdrożenia oprogramowania Red Hat na platformie Azure używają modelu skalowania subskrypcji, aby zapewnić dodatkową kontrolę i izolację narzędzi do zarządzania. Podstawowe systemy i repliki oprogramowania Red Hat IdM oraz wystąpienia logowania jednokrotnego oprogramowania Red Hat znajdują się w subskrypcji usługi Red Hat Management z innymi narzędziami. Subskrypcja udostępnia grupy zasobów, których można używać w całej implementacji w celu zapewnienia zlokalizowanych usług i wysokiej dostępności.

Na poniższym diagramie przedstawiono architekturę wdrożenia strefowego rozwiązania Red Hat IdM.

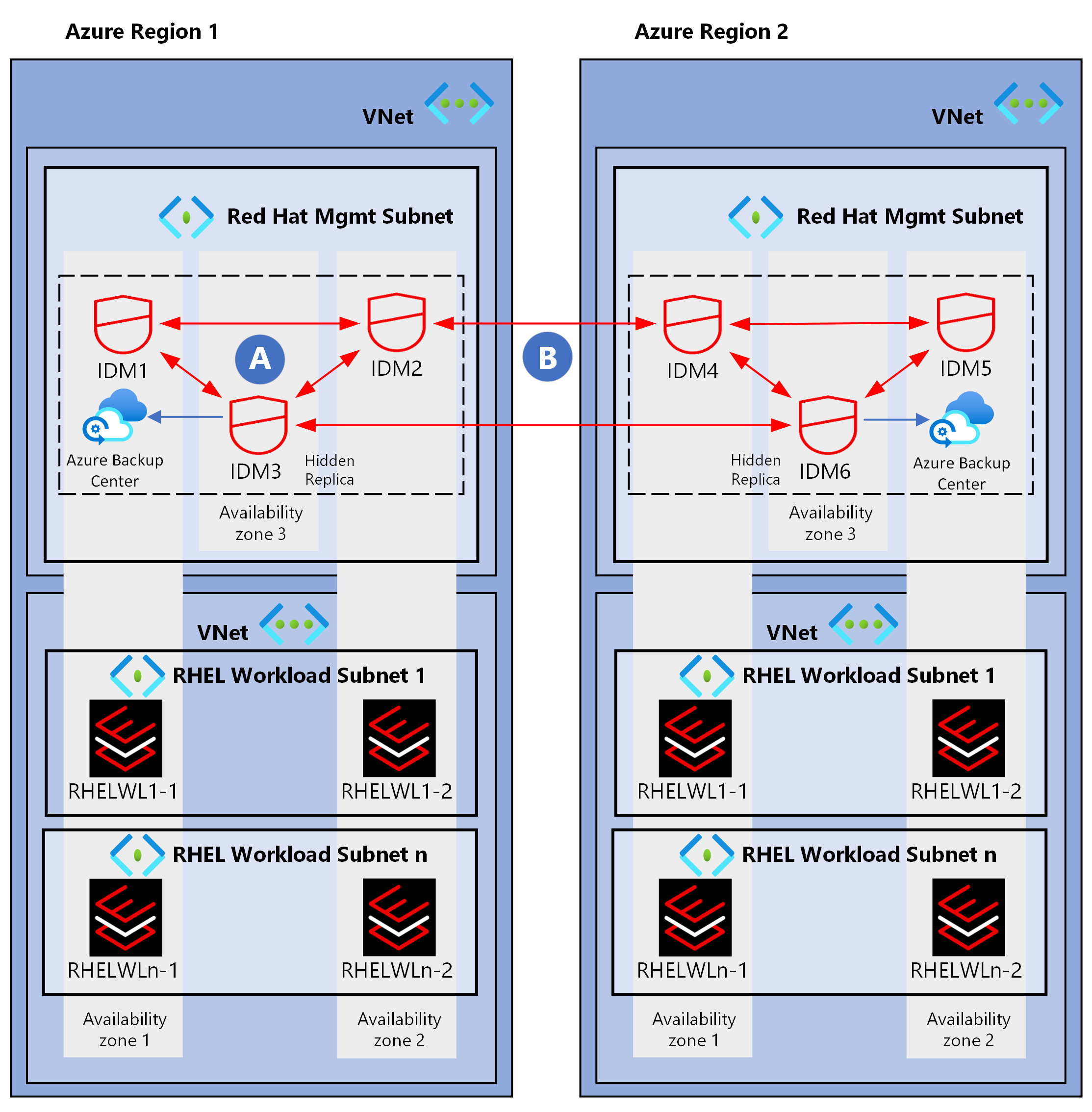

Na poniższym diagramie przedstawiono wdrożenie rozwiązania Red Hat IdM o wysokiej dostępności w różnych regionach i strefach dostępności.

Ta architektura ma serwery IdM w każdym regionie, które są replikowane do siebie i do ukrytej repliki. Istnieją co najmniej dwa łącza replikacji między regionami. Ukryte repliki służą jako punkty kopii zapasowej, ponieważ można je przejąć w tryb offline jako pełne kopie zapasowe bez wpływu na dostępność.

Klienci idM mogą równoważyć obciążenie i przejść w tryb failover między serwerami IdM na podstawie odnajdywania rekordów usługi lub za pośrednictwem listy serwerów w pliku sssd.conf . Nie używaj zewnętrznego równoważenia obciążenia ani konfiguracji wysokiej dostępności z użyciem identyfikatora.

Weź pod uwagę następujące krytyczne zalecenia projektowe dotyczące wdrożenia rozwiązania Red Hat IdM.

Zaimplementuj automatyzację infrastruktury jako kodu (IaC) na potrzeby wdrażania, konfiguracji i operacji typu day-2 w rozwiązaniu Red Hat IdM. Aby zautomatyzować usługę Red Hat IdM, możesz użyć certyfikowanej kolekcji ansible redhat.rhel_idm za pośrednictwem rozwiązania Ansible Automation Hub. Aby zautomatyzować logowanie jednokrotne red hat, możesz użyć kolekcji Ansible z certyfikatem redhat.sso .

Implementowanie obsługi tożsamości przedsiębiorstwa i aplikacji. Dowiedz się, które usługi są uwidocznione przez wystąpienia i które usługi wymagają uwierzytelniania na poziomie systemu operacyjnego i na poziomie aplikacji. Użyj programu Red Hat IdM, aby zaimplementować zabezpieczenia warstwy systemu operacyjnego, reguły kontroli dostępu oparte na hoście i reguły zarządzania eskalacjami uprawnień, takie jak sudo. Możesz również użyć rozwiązania Red Hat IdM do mapowania zasad SELinux i mapowania tożsamości dla starszych systemów. Użyj logowania jednokrotnego red hat, aby zintegrować źródła uwierzytelniania przedsiębiorstwa z aplikacjami internetowymi.

Użyj scentralizowanego zarządzania tożsamościami na potrzeby reagowania na zagrożenia. Możesz natychmiast unieważnić lub obrócić naruszone poświadczenia w ramach wdrożeń w skali chmury.

Określ początkową ścieżkę integracji dla dostawców tożsamości natywnych dla platformy Azure, takich jak Windows Server Active Directory i Microsoft Entra ID. Rozwiązanie Red Hat IdM obsługuje kilka opcji integracji. Możesz dodawać i usuwać integracje w usłudze IdM, ale należy ocenić istniejące wymagania, efekty migracji i koszt zmian w czasie.

Skonfiguruj podstawowe wdrożenia i wdrożenia replik systemu Red Hat IdM, aby zmniejszyć opóźnienia i upewnić się, że w replikacji nie ma żadnego pojedynczego punktu awarii. Wdrożenia geograficzne wystąpień systemu RHEL mają wpływ na infrastrukturę rozwiązania Red Hat IdM. Za pomocą rozwiązania Red Hat IdM można wdrożyć wiele replik Red Hat IdM, co zapewnia lepszą wydajność, równoważenie obciążenia, tryb failover i wysoką dostępność. Wdrożenia mogą składać się z maksymalnie 60 replik. Wdrożenia replik powinny zapewnić, że systemy obejmują domeny błędów. Zarządzanie aktualizacjami repliki Red Hat IdM za pośrednictwem automatyzacji w celu zapewnienia spójności replikacji. Użyj topologii replikacji zalecanej przez rozwiązanie Red Hat.

Upewnij się, że prawidłowo skonfigurowaliśmy konfigurację zaufania usługi Active Directory systemu Windows Server i konfigurację systemu nazw domen (DNS). Podczas konfigurowania usług Red Hat IdM i Windows Server Active Directory zarówno serwery lokalna usługa Active Directory, jak i serwery Red Hat IdM muszą znajdować się we własnych domenach DNS lub domenach podrzędnych. To wymaganie jest spowodowane rekordami usługi Kerberos i odnajdywaniem usługi Kerberos. Przewodnik Cloud Adoption Framework zaleca rozpoznawanie prywatnych adresów IP DNS dla wystąpień opartych na platformie Azure.

Skonfiguruj integrację rozwiązania Red Hat Satellite for Red Hat IdM, aby zautomatyzować zadania zarządzania, takie jak strefy przesyłania dalej i odwrotnego systemu DNS, rejestracja hosta i generowanie kluczy Secure Shell (SSH) i rejestracja w ramach rozwiązania Red Hat IdM. Usługa Red Hat IdM zapewnia zintegrowaną usługę DNS. Połącz tę integrację z relacją zaufania usługi Active Directory systemu Windows Server, aby użytkownicy usługi Active Directory systemu Windows Server mogli bezproblemowo logować się do systemów I usług RHEL za pośrednictwem logowania jednokrotnego.

Wykonaj kopię zapasową zasobów Red Hat IdM. Zazwyczaj program Red Hat IdM jest wdrażany w konfiguracji z wieloma głównymi replikami zarządzanymi samodzielnie, ale należy również upewnić się, że masz odpowiednie kopie zapasowe systemu i danych. Użyj ukrytych replik Red Hat IdM, aby zaimplementować pełne kopie zapasowe offline bez przerywania dostępności usługi. Użyj usługi Azure Backup dla szyfrowanego obiektu kopii zapasowej.

Posiadanie zewnętrznego urzędu certyfikacji, urzędu certyfikacji firmowego lub urzędu certyfikacji partnera podpisywania certyfikatu głównego Red Hat IdM podczas wdrażania systemu RHEL ze zintegrowanym urzędem certyfikacji.

Integrowanie usług Red Hat Identity z innymi produktami Red Hat. Rozwiązania Red Hat IdM i Red Hat SSO integrują się z platformą Ansible Automation Platform, platformą kontenerów OpenShift, platformą OpenStack, satelitą i narzędziami programistycznymi.

Skorzystaj z przewodnika Planowania zarządzania tożsamościami, aby zaplanować infrastrukturę i zintegrować usługi dla wdrożenia rozwiązania Red Hat IdM. Zapoznaj się z konkretnym przewodnikiem dotyczącym wersji systemu operacyjnego RHEL, na której planujesz wdrożyć rozwiązanie Red Hat IdM.

Zalecenia dotyczące projektowania zarządzania tożsamościami natywnymi na platformie Azure

Użyj maszyn wirtualnych usługi Azure RHEL z identyfikatorem Entra firmy Microsoft, aby ograniczyć prawa użytkownika i zminimalizować liczbę użytkowników, którzy mają uprawnienia administratora. Ogranicz prawa użytkownika, aby chronić dostęp do konfiguracji i wpisów tajnych. Aby uzyskać więcej informacji, zobacz Wbudowane role platformy Azure na potrzeby obliczeń.

Postępuj zgodnie z zasadą najniższych uprawnień i przypisz minimalne uprawnienia wymagane przez użytkowników do autoryzowanych zadań. Zapewnij pełny dostęp i dostęp just in time tylko zgodnie z potrzebami. Używaj usługi Microsoft Entra PIM i IAM w strefach docelowych platformy Azure.

Użyj tożsamości zarządzanych, aby uzyskać dostęp do chronionych zasobów RHEL identyfikatora Entra firmy Microsoft bez konieczności zarządzania wpisami tajnymi dla obciążeń uruchamianych na platformie Azure.

Rozważ użycie identyfikatora Entra firmy Microsoft jako podstawowej platformy uwierzytelniania i urzędu certyfikacji do protokołu SSH na maszynie wirtualnej z systemem Linux.

Ochrona poufnych informacji, takich jak klucze, wpisy tajne i certyfikaty. Aby uzyskać więcej informacji, zobacz Cloud Adoption Framework na potrzeby szyfrowania i zarządzania kluczami na platformie Azure.

Zaimplementuj logowanie jednokrotne przy użyciu usług Active Directory systemu Windows Server, Microsoft Entra ID lub Active Directory Federation Services (AD FS). Wybierz usługę na podstawie typu dostępu. Użyj logowania jednokrotnego, aby użytkownicy mogli łączyć się z aplikacjami RHEL bez identyfikatora użytkownika i hasła po pomyślnym uwierzytelnieniu przez centralnego dostawcę tożsamości.

Użyj rozwiązania, takiego jak rozwiązanie LAPS (Local Administrator Password Solution), aby często wymieniać hasła administratora lokalnego. Aby uzyskać więcej informacji, zobacz Ocena zabezpieczeń: użycie rozwiązania Microsoft LAPS.