Grupy zarządzania

Użyj grup zarządzania, aby organizować subskrypcje platformy Azure i zarządzać nimi. Wraz ze wzrostem liczby subskrypcji grupy zarządzania zapewniają strukturę krytyczną dla środowiska platformy Azure i ułatwiają zarządzanie subskrypcjami. Skorzystaj z poniższych wskazówek, aby ustanowić efektywną hierarchię grup zarządzania i zorganizować subskrypcje zgodnie z najlepszymi rozwiązaniami.

Zagadnienia dotyczące projektowania grupy zarządzania

Struktury grup zarządzania w ramach dzierżawy firmy Microsoft Entra obsługują mapowanie organizacyjne. Należy dokładnie rozważyć strukturę grupy zarządzania, gdy organizacja planuje wdrożenie platformy Azure na dużą skalę.

Określ, w jaki sposób organizacja oddziela usługi, które są właścicielami określonych zespołów lub działają.

Ustal, czy masz określone funkcje, które należy zachować oddzielnie z powodów, takich jak wymagania biznesowe, wymagania operacyjne, wymagania prawne, miejsce przechowywania danych, bezpieczeństwo danych lub zgodność niezależności danych.

Użyj grup zarządzania do agregowania przypisań zasad i inicjatyw za pośrednictwem usługi Azure Policy.

Włącz autoryzację kontroli dostępu opartej na rolach (RBAC) platformy Azure dla operacji grupy zarządzania, aby zastąpić domyślną autoryzację. Domyślnie każda jednostka główna użytkownika lub jednostka usługi w dzierżawie firmy Microsoft Entra może tworzyć nowe grupy zarządzania. Aby uzyskać więcej informacji, zobacz Jak chronić hierarchię zasobów.

Należy również wziąć pod uwagę następujące czynniki:

Drzewo grupy zarządzania może obsługiwać maksymalnie sześć poziomów głębokości. Ten limit nie obejmuje poziomu głównego dzierżawy lub poziomu subskrypcji.

Wszystkie nowe subskrypcje są domyślnie umieszczane w głównej grupie zarządzania dzierżawy.

Aby uzyskać więcej informacji, zobacz Grupy zarządzania.

Zalecenia dotyczące grupy zarządzania

Zachowaj hierarchię grup zarządzania dość płaską, najlepiej z maksymalnie trzema do czterech poziomów. To ograniczenie zmniejsza nakłady pracy związane z zarządzaniem i złożonością.

Nie duplikuj struktury organizacyjnej do głęboko zagnieżdżonej hierarchii grup zarządzania. Użyj grup zarządzania na potrzeby przypisywania zasad w porównaniu z rozliczeniami. W tym podejściu użyj grup zarządzania do zamierzonego celu w architekturze koncepcyjnej strefy docelowej platformy Azure. Ta architektura zapewnia zasady platformy Azure dla obciążeń, które wymagają tego samego typu zabezpieczeń i zgodności na tym samym poziomie grupy zarządzania.

Utwórz grupy zarządzania w grupie zarządzania na poziomie głównym, aby reprezentować typy hostów obciążeń. Te grupy są oparte na wymaganiach dotyczących zabezpieczeń, zgodności, łączności i funkcji obciążeń. Dzięki tej strukturze grupowania można zastosować zestaw zasad platformy Azure na poziomie grupy zarządzania. Użyj tej struktury grupowania dla wszystkich obciążeń, które wymagają tych samych ustawień zabezpieczeń, zgodności, łączności i funkcji.

Użyj tagów zasobów, aby wykonywać zapytania i przechodzić w poziomie w hierarchii grup zarządzania. Za pomocą usługi Azure Policy można wymuszać lub dołączać tagi zasobów. Następnie grupuj zasoby na potrzeby wyszukiwania bez konieczności korzystania ze złożonej hierarchii grup zarządzania.

Utwórz grupę zarządzania piaskownicą najwyższego poziomu, aby umożliwić natychmiastowe eksperymentowanie z zasobami przed przeniesieniem ich do środowisk produkcyjnych. Piaskownica zapewnia izolację od środowisk projektowych, testowych i produkcyjnych.

Utwórz grupę zarządzania platformą w głównej grupie zarządzania, aby obsługiwać typowe zasady platformy i przypisania ról platformy Azure. Ta struktura grupowania gwarantuje, że można zastosować różne zasady do subskrypcji w ramach platformy Azure Foundation. Takie podejście umożliwia również scentralizowanie rozliczeń dla typowych zasobów w jednym zestawie podstawowych subskrypcji.

Ogranicz liczbę przypisań usługi Azure Policy w zakresie głównej grupy zarządzania. To ograniczenie minimalizuje dziedziczone zasady debugowania w grupach zarządzania niższego poziomu.

Użyj zasad, aby wymusić wymagania dotyczące zgodności w grupie zarządzania lub zakresie subskrypcji w celu osiągnięcia ładu opartego na zasadach.

Upewnij się, że tylko uprzywilejowani użytkownicy mogą obsługiwać grupy zarządzania w dzierżawie. Włącz autoryzację RBAC platformy Azure w ustawieniach hierarchii grup zarządzania, aby uściślić uprawnienia użytkownika. Domyślnie wszyscy użytkownicy mogą tworzyć własne grupy zarządzania w głównej grupie zarządzania.

Skonfiguruj domyślną dedykowaną grupę zarządzania dla nowych subskrypcji. Ta grupa gwarantuje, że żadna subskrypcja nie jest objęta główną grupą zarządzania. Ta grupa jest szczególnie ważna, jeśli użytkownicy mają korzyści i subskrypcje programu Microsoft Developer Network (MSDN) lub Visual Studio. Dobrym kandydatem dla tego typu grupy zarządzania jest grupa zarządzania piaskownicą. Aby uzyskać więcej informacji, zobacz Ustawianie domyślnej grupy zarządzania.

Nie twórz grup zarządzania dla środowisk produkcyjnych, testowych i programistycznych. W razie potrzeby rozdziel te grupy na różne subskrypcje w tej samej grupie zarządzania. Aby uzyskać więcej informacji, zobacz:

Zalecamy użycie standardowej struktury grupy zarządzania strefami docelowymi platformy Azure dla wdrożeń w wielu regionach. Nie twórz grup zarządzania wyłącznie w celu modelowania różnych regionów świadczenia usługi Azure. Nie zmieniaj ani nie rozszerzaj struktury grupy zarządzania na podstawie użycia regionów lub wielu regionów.

Jeśli masz wymagania prawne oparte na lokalizacji, takie jak miejsce przechowywania danych, bezpieczeństwo danych lub niezależność danych, należy utworzyć strukturę grupy zarządzania na podstawie lokalizacji. Tę strukturę można zaimplementować na różnych poziomach. Aby uzyskać więcej informacji, zobacz Modyfikowanie architektury strefy docelowej platformy Azure.

Grupy zarządzania w akceleratorze strefy docelowej platformy Azure i repozytorium ALZ-Bicep

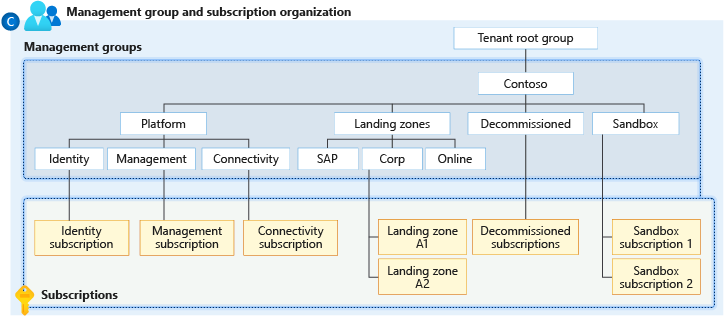

W poniższym przykładzie przedstawiono strukturę grupy zarządzania. Grupy zarządzania w tym przykładzie znajdują się w akceleratorze strefy docelowej platformy Azure i w module grupy zarządzania repozytorium ALZ-Bicep.

Uwaga

Hierarchię grup zarządzania można zmodyfikować w module bicep strefy docelowej platformy Azure, edytując plik managementGroups.bicep.

| Grupa zarządzania | opis |

|---|---|

| Pośrednia główna grupa zarządzania | Ta grupa zarządzania znajduje się bezpośrednio w grupie głównej dzierżawy. Organizacja udostępnia tę grupę zarządzania z prefiksem, aby nie musieli używać grupy głównej. Organizacja może przenieść istniejące subskrypcje platformy Azure do hierarchii. Takie podejście konfiguruje również przyszłe scenariusze. Ta grupa zarządzania jest elementem nadrzędnym dla wszystkich pozostałych grup zarządzania utworzonych przez akcelerator strefy docelowej platformy Azure. |

| Platforma | Ta grupa zarządzania zawiera wszystkie podrzędne grupy zarządzania platformy, takie jak zarządzanie, łączność i tożsamość. |

| Zarządzanie | Ta grupa zarządzania zawiera dedykowaną subskrypcję do zarządzania, monitorowania i zabezpieczeń. Ta subskrypcja hostuje obszar roboczy dzienników usługi Azure Monitor, w tym skojarzone rozwiązania i konto usługi Azure Automation. |

| Łączność | Ta grupa zarządzania zawiera dedykowaną subskrypcję na potrzeby łączności. Ta subskrypcja hostuje zasoby sieciowe platformy Azure, takie jak azure Virtual WAN, Azure Firewall i prywatne strefy usługi Azure DNS, których wymaga platforma. Za pomocą różnych grup zasobów można zawierać zasoby, takie jak sieci wirtualne, wystąpienia zapory i bramy sieci wirtualnej, które są wdrażane w różnych regionach. Niektóre duże wdrożenia mogą mieć ograniczenia limitu przydziału subskrypcji dla zasobów łączności. Możesz tworzyć dedykowane subskrypcje w każdym regionie dla ich zasobów łączności. |

| Tożsamość | Ta grupa zarządzania zawiera dedykowaną subskrypcję tożsamości. Ta subskrypcja jest symbolem zastępczym maszyn wirtualnych usług domena usługi Active Directory Services (AD DS) lub microsoft Entra Domain Services. Za pomocą różnych grup zasobów można zawierać zasoby, takie jak sieci wirtualne i maszyny wirtualne, które są wdrażane w różnych regionach. Subskrypcja umożliwia również AuthN lub AuthZ dla obciążeń w strefach docelowych. Przypisz określone zasady platformy Azure, aby wzmocnić zabezpieczenia zasobów i zarządzać nimi w subskrypcji tożsamości. Niektóre duże wdrożenia mogą mieć ograniczenia limitu przydziału subskrypcji dla zasobów łączności. Możesz tworzyć dedykowane subskrypcje w każdym regionie dla ich zasobów łączności. |

| Strefy docelowe | Nadrzędna grupa zarządzania zawierająca wszystkie grupy zarządzania podrzędne strefy docelowej. Ma przypisane niezależne od obciążenia zasady platformy Azure, aby zapewnić bezpieczeństwo i zgodność obciążeń. |

| Online | Dedykowana grupa zarządzania dla stref docelowych online. Ta grupa dotyczy obciążeń, które mogą wymagać bezpośredniej łączności przychodzącej lub wychodzącej z Internetu lub obciążeń, które mogą nie wymagać sieci wirtualnej. |

| Corp | Dedykowana grupa zarządzania dla firmowych stref docelowych. Ta grupa dotyczy obciążeń wymagających łączności lub łączności hybrydowej z siecią firmową za pośrednictwem centrum w subskrypcji łączności. |

| Piaskownice | Dedykowana grupa zarządzania dla subskrypcji. Organizacja używa piaskownic do testowania i eksploracji. Te subskrypcje są bezpiecznie odizolowane od stref docelowych firmowych i online. Piaskownice mają również mniej restrykcyjny zestaw zasad przypisanych do włączania testowania, eksploracji i konfiguracji usług platformy Azure. |

| Wycofany ze służby | Dedykowana grupa zarządzania dla anulowanych stref docelowych. Anulowano strefy docelowe do tej grupy zarządzania, a następnie platforma Azure usuwa je po upływie 30–60 dni. |

Uwaga

W przypadku wielu organizacji domyślne Corp grupy zarządzania i Online zarządzania stanowią idealny punkt wyjścia.

Niektóre organizacje muszą dodać więcej grup zarządzania.

Jeśli chcesz zmienić hierarchię grup zarządzania, zobacz Dostosowywanie architektury strefy docelowej platformy Azure w celu spełnienia wymagań.

Uprawnienia do akceleratora strefy docelowej platformy Azure

Akcelerator strefy docelowej platformy Azure:

Wymaga dedykowanej nazwy głównej usługi (SPN) do uruchamiania operacji grupy zarządzania, operacji zarządzania subskrypcjami i przypisań ról. Użyj nazwy SPN, aby zmniejszyć liczbę użytkowników z podwyższonym poziomem uprawnień i postępować zgodnie z wytycznymi dotyczącymi najniższych uprawnień.

Wymaga roli Administracja istrator dostępu użytkowników w zakresie głównej grupy zarządzania w celu udzielenia dostępu spN na poziomie głównym. Gdy nazwa SPN ma uprawnienia, możesz bezpiecznie usunąć rolę Administracja istratora dostępu użytkowników. Takie podejście gwarantuje, że tylko nazwa SPN jest połączona z rolą Administracja istrator dostępu użytkowników.

Wymaga roli Współautor dla nazwy SPN wymienionej wcześniej w głównym zakresie grupy zarządzania, co umożliwia wykonywanie operacji na poziomie dzierżawy. Ten poziom uprawnień gwarantuje, że można użyć nazwy SPN do wdrażania zasobów i zarządzania nimi w dowolnej subskrypcji w organizacji.

Następny krok

Dowiedz się, jak używać subskrypcji podczas planowania wdrożenia platformy Azure na dużą skalę.