Tradycyjna topologia sieci platformy Azure

Ważne

Wypróbuj środowisko topologii, które oferuje wizualizację zasobów platformy Azure w celu ułatwienia zarządzania spisem i monitorowania sieci na dużą skalę. Funkcja topologii umożliwia wizualizowanie zasobów i ich zależności między subskrypcjami, regionami i lokalizacjami.

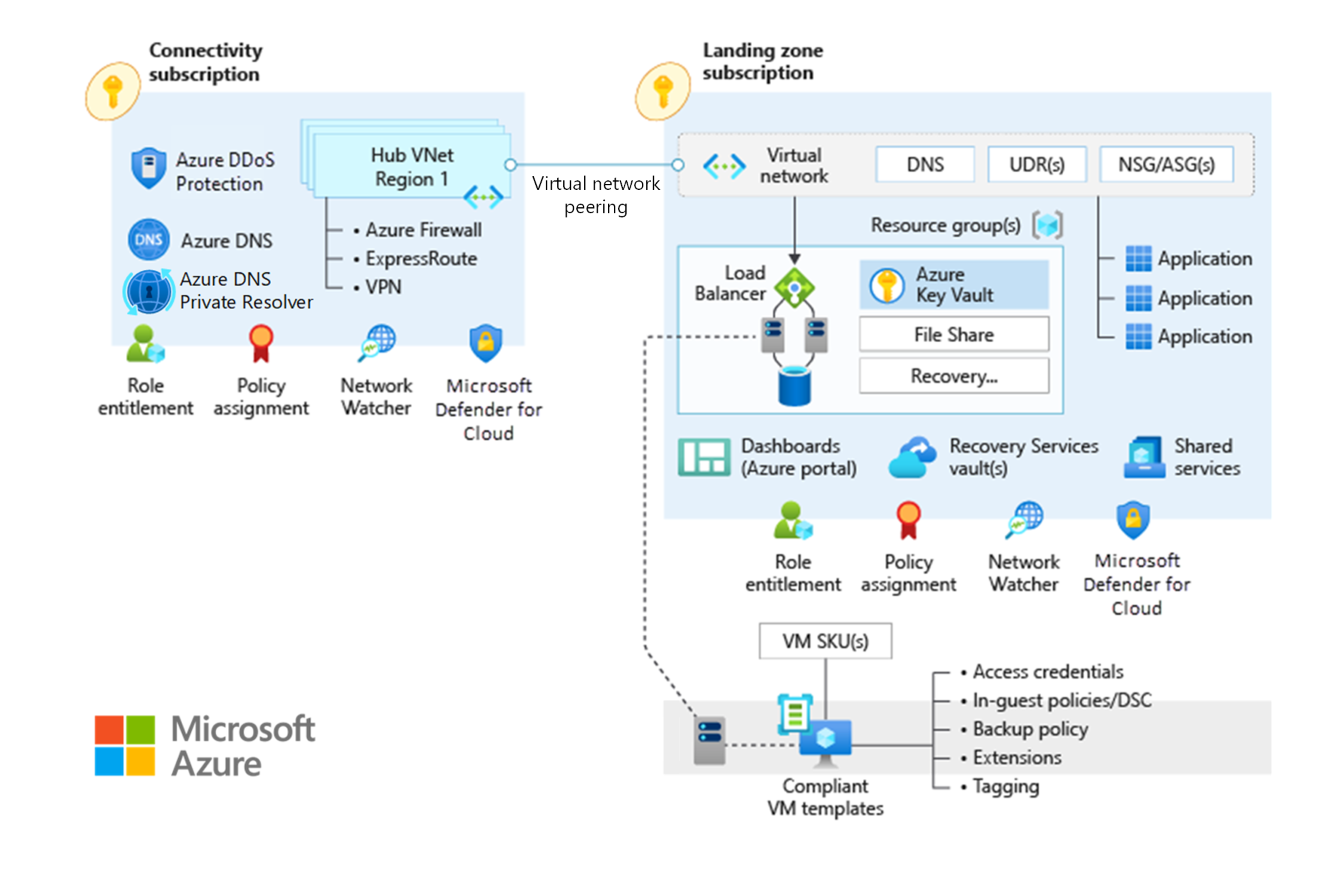

W tym artykule opisano kluczowe zagadnienia dotyczące projektowania i zalecenia dotyczące topologii sieci na platformie Microsoft Azure. Na poniższym diagramie przedstawiono tradycyjną topologię sieci platformy Azure:

Uwagi dotyczące projektowania

Różne topologie sieci mogą łączyć wiele sieci wirtualnych strefy docelowej. Przykłady topologii sieci obejmują topologie piasty i szprych, pełne siatki i topologie hybrydowe. Można również mieć wiele sieci wirtualnych połączonych za pośrednictwem wielu obwodów lub połączeń usługi Azure ExpressRoute.

Sieci wirtualne nie mogą przechodzić przez granice subskrypcji. Można jednak użyć komunikacji równorzędnej sieci wirtualnych, obwodu usługi ExpressRoute lub bram sieci VPN, aby uzyskać łączność między sieciami wirtualnymi w różnych subskrypcjach.

Komunikacja równorzędna sieci wirtualnych to preferowana metoda łączenia sieci wirtualnych na platformie Azure. Komunikację równorzędną sieci wirtualnych można używać do łączenia sieci wirtualnych w tym samym regionie, w różnych regionach świadczenia usługi Azure i w różnych dzierżawach firmy Microsoft Entra.

Komunikacja równorzędna sieci wirtualnych i globalna komunikacja równorzędna sieci wirtualnych nie jest przechodnia. Aby włączyć sieć tranzytową, potrzebujesz tras zdefiniowanych przez użytkownika (UDR) i wirtualnych urządzeń sieciowych (WUS). Aby uzyskać więcej informacji, zobacz Topologia sieci piasty i szprych na platformie Azure.

Plan usługi Azure DDoS Protection można udostępnić we wszystkich sieciach wirtualnych w jednej dzierżawie firmy Microsoft Entra, aby chronić zasoby za pomocą publicznych adresów IP. Aby uzyskać więcej informacji, zobacz DDoS Protection.

Plany usługi DDoS Protection obejmują tylko zasoby z publicznymi adresami IP.

Koszt planu usługi DDoS Protection obejmuje 100 publicznych adresów IP w chronionych sieciach wirtualnych skojarzonych z planem usługi DDoS Protection. Ochrona większej ilości zasobów kosztuje więcej. Aby uzyskać więcej informacji, zobacz Cennik usługi DDoS Protection lub często zadawane pytania.

Przejrzyj obsługiwane zasoby planów usługi DDoS Protection.

Za pomocą obwodów usługi ExpressRoute można ustanowić łączność między sieciami wirtualnymi w tym samym regionie geopolitycznym lub użyć dodatku Premium na potrzeby łączności między regionami geopolitycznymi. Pamiętaj o tych kwestiach:

Ruch sieciowy do sieci może mieć większe opóźnienie, ponieważ ruch musi być przypinany do włosów na routerach brzegowych (MSEE) firmy Microsoft Enterprise.

Jednostka SKU bramy usługi ExpressRoute ogranicza przepustowość.

Wdróż trasy zdefiniowane przez użytkownika i zarządzaj nimi, jeśli musisz sprawdzić lub zarejestrować trasy zdefiniowane przez użytkownika dla ruchu w sieciach wirtualnych.

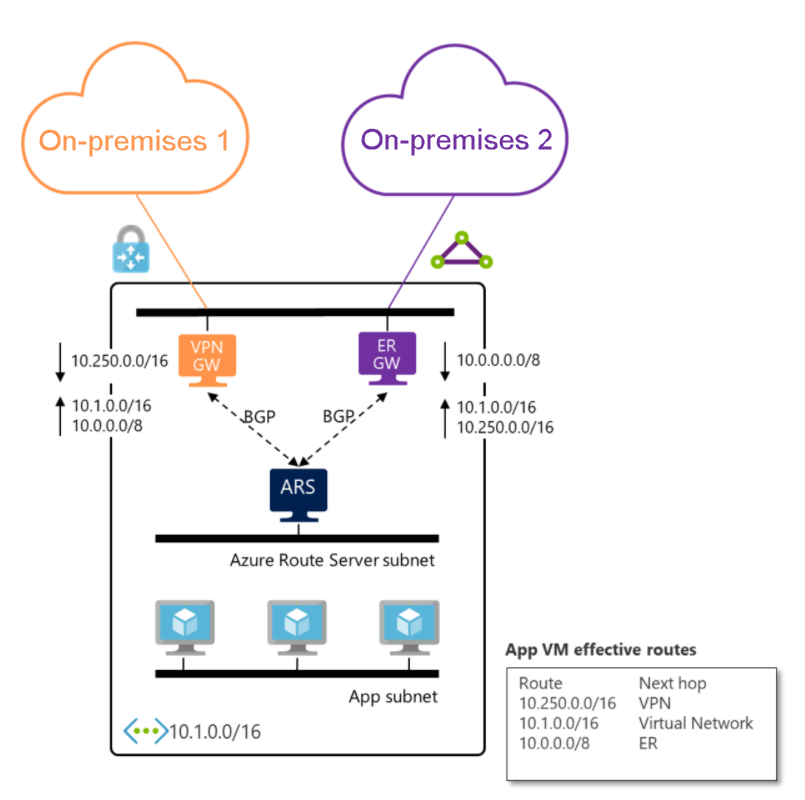

Bramy sieci VPN z protokołem BGP (Border Gateway Protocol) są przechodnie w sieciach platformy Azure i lokalnych, ale domyślnie nie zapewniają przechodniego dostępu do sieci połączonych za pośrednictwem usługi ExpressRoute. Jeśli potrzebujesz przechodniego dostępu do sieci połączonych za pośrednictwem usługi ExpressRoute, rozważ usługę Azure Route Server.

W przypadku łączenia wielu obwodów usługi ExpressRoute z tą samą siecią wirtualną użyj wag połączeń i technik protokołu BGP, aby zapewnić optymalną ścieżkę ruchu między sieciami lokalnymi i platformą Azure. Aby uzyskać więcej informacji, zobacz Optymalizowanie routingu usługi ExpressRoute.

Jeśli używasz metryk protokołu BGP do wpływania na routing usługi ExpressRoute, musisz zmienić konfigurację poza platformą Azure. Twoja organizacja lub dostawca łączności musi odpowiednio skonfigurować routery lokalne.

Obwody usługi ExpressRoute z dodatkami w warstwie Premium zapewniają globalną łączność.

Usługa ExpressRoute ma pewne limity, w tym maksymalną liczbę połączeń usługi ExpressRoute dla każdej bramy usługi ExpressRoute. Prywatna komunikacja równorzędna usługi ExpressRoute ma maksymalny limit liczby tras, które można zidentyfikować z platformy Azure do środowiska lokalnego. Aby uzyskać więcej informacji, zobacz Limity usługi ExpressRoute.

Maksymalna zagregowana przepływność bramy sieci VPN to 10 gigabitów na sekundę. Brama sieci VPN obsługuje maksymalnie 100 tuneli typu lokacja-lokacja lub sieć-sieć.

Jeśli urządzenie WUS jest częścią architektury, rozważ użycie usługi Route Server, aby uprościć routing dynamiczny między urządzeniem WUS a siecią wirtualną. Użyj usługi Route Server, aby wymieniać informacje o routingu bezpośrednio za pośrednictwem protokołu BGP między dowolnym urządzeniem WUS obsługującym protokół BGP i sieć zdefiniowaną programowo (SDN) platformy Azure w sieci wirtualnej platformy Azure. Nie musisz ręcznie konfigurować ani obsługiwać tabel tras przy użyciu tego podejścia.

Zalecenia dotyczące projektowania

Rozważ projekt sieci oparty na tradycyjnej topologii sieci piasty i szprych w następujących scenariuszach:

Architektura sieci wdrożona w jednym regionie świadczenia usługi Azure.

Architektura sieci obejmująca wiele regionów platformy Azure, bez potrzeby przechodniej łączności między sieciami wirtualnymi dla stref docelowych w różnych regionach.

Architektura sieci obejmująca wiele regionów platformy Azure i globalną komunikację równorzędną sieci wirtualnych, która może łączyć sieci wirtualne w różnych regionach świadczenia usługi Azure.

Nie ma potrzeby przechodniej łączności między sieciami VPN i połączeniami usługi ExpressRoute.

Główną metodą łączności hybrydowej jest usługa ExpressRoute, a liczba połączeń sieci VPN jest mniejsza niż 100 na bramę sieci VPN.

Istnieje zależność od scentralizowanych urządzeń WUS i szczegółowego routingu.

W przypadku wdrożeń regionalnych należy używać przede wszystkim topologii piasty i szprych z regionalnym koncentratorem dla każdego regionu świadczenia usługi Azure będącego szprychą. Użyj sieci wirtualnych strefy docelowej aplikacji, które używają komunikacji równorzędnej sieci wirtualnych, aby połączyć się z siecią wirtualną centrum regionalnego w następujących scenariuszach:

Łączność między lokalizacjami za pośrednictwem usługi ExpressRoute, która jest włączona w dwóch różnych lokalizacjach komunikacji równorzędnej. Aby uzyskać więcej informacji, zobacz Projektowanie i tworzenie architektury usługi ExpressRoute pod kątem odporności.

Sieć VPN dla łączności gałęzi.

Łączność szprychy z szprychami za pośrednictwem urządzeń WUS i tras zdefiniowanych przez użytkownika.

Ochrona ruchu wychodzącego z Internetu za pośrednictwem usługi Azure Firewall lub innego urządzenia WUS innego urządzenia innego niż Microsoft.

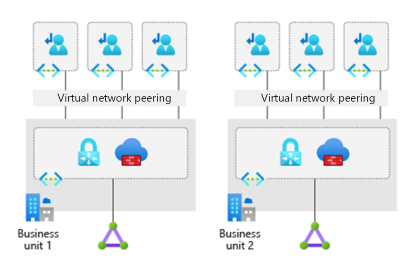

Na poniższym diagramie przedstawiono topologię piasty i szprych. Użyj tej konfiguracji, aby zapewnić odpowiednią kontrolę ruchu i spełnić większość wymagań dotyczących segmentacji i inspekcji.

Użyj topologii, która ma wiele sieci wirtualnych połączonych za pośrednictwem wielu obwodów usługi ExpressRoute w różnych lokalizacjach komunikacji równorzędnej, jeśli:

Potrzebny jest wysoki poziom izolacji. Aby uzyskać więcej informacji, zobacz Projektowanie i tworzenie architektury usługi ExpressRoute pod kątem odporności.

Potrzebujesz dedykowanej przepustowości usługi ExpressRoute dla określonych jednostek biznesowych.

Maksymalna liczba połączeń dla każdej bramy usługi ExpressRoute jest osiągana. Aby określić maksymalną liczbę, zobacz Limity usługi ExpressRoute.

Na poniższym diagramie przedstawiono tę topologię.

W przypadku komunikacji równorzędnej z dwoma domami w tym samym mieście należy rozważyć metro usługi ExpressRoute.

Wdróż usługę Azure Firewall lub partnerskie urządzenia WUS w centralnej sieci wirtualnej koncentratora na potrzeby ochrony ruchu i filtrowania ruchu na wschód/zachód lub południe/północ.

Wdróż zestaw minimalnych usług udostępnionych, w tym bram usługi ExpressRoute, bram sieci VPN (zgodnie z wymaganiami) oraz usług Azure Firewall lub partnerskich urządzeń WUS (zgodnie z wymaganiami) w sieci wirtualnej centrum centralnego. W razie potrzeby należy również wdrożyć kontrolery domeny usługi Active Directory i serwery DNS.

Wdróż pojedynczy plan usługi DDoS Protection w ramach subskrypcji łączności. Użyj tego planu dla wszystkich sieci wirtualnych strefy docelowej i platformy.

Użyj istniejącej sieci, przełączania etykiet wieloprotokolowych (MPLS) i SD-WAN, aby połączyć lokalizacje oddziałów z siedzibą firmy. Jeśli nie używasz usługi Route Server, nie masz obsługi tranzytu na platformie Azure między połączeniami usługi ExpressRoute i bramami sieci VPN.

Wdróż usługę Azure Firewall lub partnerów urządzeń WUS na potrzeby ochrony ruchu wschodniego/zachodniego lub południowego/północnego i filtrowania w sieci wirtualnej centrum centralnego.

Podczas wdrażania technologii sieciowych partnerów lub urządzeń WUS postępuj zgodnie ze wskazówkami dostawcy partnera, aby upewnić się, że:

Dostawca obsługuje wdrożenie.

Wskazówki obsługują wysoką dostępność i maksymalną wydajność.

Nie ma żadnych konfiguracji powodujących konflikt z siecią platformy Azure.

Nie wdrażaj przychodzących urządzeń WUS warstwy 7, takich jak brama aplikacja systemu Azure, jako usługi udostępnionej w sieci wirtualnej centrum centrum. Zamiast tego należy wdrożyć je razem z aplikacją w odpowiednich strefach docelowych.

Wdróż pojedynczy plan ochrony przed atakami DDoS w ramach subskrypcji łączności.

- Wszystkie sieci wirtualne strefy docelowej i platformy powinny używać tego planu.

Użyj istniejącej sieci, przełączania etykiet wieloprotokolowych i SD-WAN, aby połączyć lokalizacje oddziałów z siedzibą firmy. Jeśli nie używasz usługi Route Server, nie ma obsługi tranzytu na platformie Azure między usługą ExpressRoute i bramami sieci VPN.

Jeśli potrzebujesz przechodniości między usługami ExpressRoute i VPN Gateway w scenariuszu piasty i szprych, użyj usługi Route Server. Aby uzyskać więcej informacji, zobacz Obsługa usługi Route Server dla usługi ExpressRoute i sieci VPN platformy Azure.

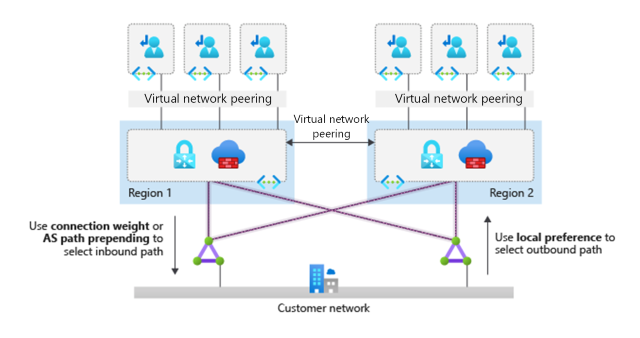

Jeśli masz sieci piasty i szprych w wielu regionach świadczenia usługi Azure i musisz połączyć kilka stref docelowych między regionami, użyj globalnej komunikacji równorzędnej sieci wirtualnych. Możesz bezpośrednio połączyć sieci wirtualne strefy docelowej, które muszą kierować ruch do siebie nawzajem. W zależności od jednostki SKU komunikującej się maszyny wirtualnej globalna komunikacja równorzędna sieci wirtualnych może zapewnić wysoką przepływność sieci. Ruch między bezpośrednio równorzędnymi sieciami wirtualnymi strefy docelowej pomija urządzenia WUS w sieciach wirtualnych koncentratora. Ograniczenia dotyczące globalnej komunikacji równorzędnej sieci wirtualnych mają zastosowanie do ruchu.

Jeśli masz sieci piasty i szprych w wielu regionach świadczenia usługi Azure i musisz połączyć większość stref docelowych między regionami, użyj koncentratorowych urządzeń WUS, aby połączyć sieci wirtualne koncentratora w każdym regionie ze sobą i kierować ruch między regionami. Możesz również użyć tej metody, jeśli nie możesz użyć bezpośredniej komunikacji równorzędnej w celu obejścia urządzeń WUS koncentratora z powodu niezgodności z wymaganiami dotyczącymi zabezpieczeń. Globalna komunikacja równorzędna sieci wirtualnych lub obwody usługi ExpressRoute mogą pomóc w połączeniu sieci wirtualnych koncentratora w następujący sposób:

Globalna komunikacja równorzędna sieci wirtualnych zapewnia małe opóźnienie i połączenie o wysokiej przepływności, ale generuje opłaty za ruch.

W przypadku kierowania przez usługę ExpressRoute możesz zwiększyć opóźnienie ze względu na spinkę do włosów MSEE. Wybrana jednostka SKU bramy usługi ExpressRoute ogranicza przepływność.

Na poniższym diagramie przedstawiono opcje łączności między koncentratorami:

Jeśli musisz połączyć dwa regiony świadczenia usługi Azure, użyj globalnej komunikacji równorzędnej sieci wirtualnych, aby połączyć sieci wirtualne koncentratora w każdym regionie.

Użyj zarządzanej globalnej architektury sieci tranzytowej opartej na usłudze Azure Virtual WAN , jeśli twoja organizacja:

Wymaga architektur sieci piasty i szprych w ponad dwóch regionach świadczenia usługi Azure.

Wymaga globalnej łączności tranzytowej między sieciami wirtualnymi stref docelowych w różnych regionach świadczenia usługi Azure.

Chce zminimalizować obciążenie związane z zarządzaniem siecią.

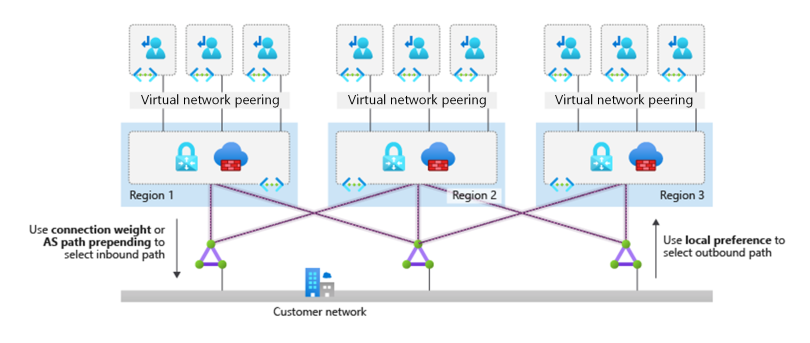

Jeśli musisz połączyć więcej niż dwa regiony świadczenia usługi Azure, zalecamy połączenie sieci wirtualnych koncentratora w każdym regionie z tymi samymi obwodami usługi ExpressRoute. Globalna komunikacja równorzędna sieci wirtualnych wymaga zarządzania dużą liczbą relacji komunikacji równorzędnej i złożonym zestawem tras zdefiniowanych przez użytkownika w wielu sieciach wirtualnych. Na poniższym diagramie przedstawiono sposób łączenia sieci piasty i szprych w trzech regionach:

W przypadku korzystania z obwodów usługi ExpressRoute na potrzeby łączności między regionami szprychy w różnych regionach komunikują się bezpośrednio i pomijają zaporę, ponieważ uczą się za pośrednictwem tras protokołu BGP do szprych zdalnego koncentratora. Jeśli potrzebujesz wirtualnych urządzeń WUS zapory w sieciach wirtualnych koncentratora w celu sprawdzenia ruchu między szprychami, musisz zaimplementować jedną z następujących opcji:

Utwórz bardziej szczegółowe wpisy tras w nazwach zdefiniowanych przez użytkownika szprych dla zapory w lokalnej sieci wirtualnej koncentratora w celu przekierowania ruchu między koncentratorami.

Aby uprościć konfigurację trasy, wyłącz propagację protokołu BGP w tabelach tras szprych.

Jeśli Organizacja wymaga architektur sieci piasty i szprych w ponad dwóch regionach świadczenia usługi Azure i globalnej łączności tranzytowej między sieciami wirtualnymi stref docelowych w regionach świadczenia usługi Azure, a chcesz zminimalizować obciążenie związane z zarządzaniem siecią, zalecamy zarządzaną globalną architekturę sieci tranzytowej opartą na usłudze Virtual WAN.

Wdróż zasoby sieciowe centrum każdego regionu w oddzielnych grupach zasobów i sortuj je w każdym wdrożonym regionie.

Usługa Azure Virtual Network Manager umożliwia zarządzanie łącznością i konfiguracją zabezpieczeń sieci wirtualnych globalnie w ramach subskrypcji.

Szczegółowe informacje o sieci usługi Azure Monitor umożliwiają monitorowanie kompleksowego stanu sieci na platformie Azure.

Podczas łączenia sieci wirtualnych szprych z centralną siecią wirtualną koncentratora należy wziąć pod uwagę następujące dwa limity :

Maksymalna liczba połączeń komunikacji równorzędnej sieci wirtualnych na sieć wirtualną.

Maksymalna liczba prefiksów, które usługa ExpressRoute z prywatną komunikacją równorzędną anonsuje z platformy Azure do środowiska lokalnego.

Upewnij się, że liczba sieci wirtualnych szprych połączonych z siecią wirtualną piasty nie przekracza tych limitów.