Szyfrowanie danych kopii zapasowej w magazynie usługi Backup przy użyciu kluczy zarządzanych przez klienta

Za pomocą usługi Azure Backup można szyfrować dane kopii zapasowej za pomocą kluczy zarządzanych przez klienta zamiast kluczy zarządzanych przez platformę (PMK), które są domyślnie włączone. Klucze do szyfrowania danych kopii zapasowej muszą być przechowywane w usłudze Azure Key Vault.

Klucz szyfrowania używany do szyfrowania kopii zapasowych może różnić się od klucza używanego dla źródła. Klucz szyfrowania danych oparty na protokole AES 256 (DEK) pomaga chronić dane. Klucze szyfrowania kluczy (KEK) z kolei pomagają chronić klucz szyfrowania kluczy. Masz pełną kontrolę nad danymi i kluczami.

Aby zezwolić na szyfrowanie, musisz przyznać tożsamość zarządzaną magazynu kopii zapasowych, której chcesz użyć dla klucza CMK, uprawnienia dostępu do klucza szyfrowania w magazynie kluczy. Klucz można zmienić w razie potrzeby.

Uwaga

Ustawienia szyfrowania i klucz cmK są używane zamiennie.

Obsługiwane regiony

Zestawy CMKs dla magazynów usługi Backup są obecnie dostępne we wszystkich regionach publicznych platformy Azure.

Usługa Key Vault i wymagania dotyczące klucza zarządzanego modułu HSM

Przed włączeniem szyfrowania w magazynie usługi Backup zapoznaj się z następującymi wymaganiami:

Ustawienia szyfrowania używają usługi Azure Key Vault lub klucza zarządzanego sprzętowego modułu zabezpieczeń (HSM) wraz ze szczegółami tożsamości zarządzanej magazynu kopii zapasowych.

Tożsamość zarządzana magazynu kopii zapasowych musi mieć:

- Przypisana wbudowana rola użytkownika szyfrowania usługi kryptograficznej, jeśli magazyn kluczy korzysta z konfiguracji kontroli dostępu opartej na rolach (RBAC), która jest oparta na zarządzaniu tożsamościami i dostępem (IAM).

- Pobieranie, zawijanie i odpakowywanie uprawnień, jeśli magazyn kluczy korzysta z konfiguracji opartej na zasadach dostępu.

- Pobierz, zawijaj i odpakuj uprawnienia przyznane za pośrednictwem lokalnej kontroli dostępu opartej na rolach na kluczu, jeśli używasz zarządzanego modułu HSM. Dowiedz się więcej.

Upewnij się, że masz prawidłowy, włączony klucz usługi Key Vault. Nie używaj wygasłego lub wyłączonego klucza, ponieważ nie można go używać do szyfrowania w spoczynku i spowoduje niepowodzenie operacji tworzenia kopii zapasowych i przywracania. Termin usługi Key Vault wskazuje również zarządzany moduł HSM, jeśli nie zanotujesz go wcześniej.

Usługa Key Vault musi mieć włączoną ochronę przed usuwaniem nietrwałym i przeczyszczeniem.

Ustawienia szyfrowania obsługują klucze RSA i RSA-HSM usługi Azure Key Vault tylko o rozmiarach 2048, 3072 i 4096. Dowiedz się więcej o kluczach. Przed rozważeniem regionów usługi Key Vault dla ustawień szyfrowania zobacz Scenariusze odzyskiwania po awarii usługi Key Vault dla regionalnej obsługi trybu failover.

Kwestie wymagające rozważenia

Przed włączeniem szyfrowania w magazynie usługi Backup zapoznaj się z następującymi zagadnieniami:

Po włączeniu szyfrowania przy użyciu zestawów CMKs dla magazynu usługi Backup nie można powrócić do korzystania z zestawów PMKs (ustawienie domyślne). Możesz zmienić klucze szyfrowania lub tożsamość zarządzaną, aby spełnić wymagania.

Klucz cmK jest stosowany w magazynie usługi Azure Backup i warstwach archiwum magazynu. Nie ma zastosowania do warstwy operacyjnej.

Przenoszenie magazynu kopii zapasowych szyfrowanego kluczem cmK między grupami zasobów i subskrypcjami nie jest obecnie obsługiwane.

Po włączeniu ustawień szyfrowania w magazynie usługi Backup nie wyłączaj ani nie odłączaj tożsamości zarządzanej ani nie usuwaj uprawnień usługi Key Vault używanych na potrzeby ustawień szyfrowania. Te akcje prowadzą do niepowodzenia tworzenia kopii zapasowej, przywracania, obsługi warstw i zadań wygaśnięcia punktu przywracania. Będą one ponosić koszty dla danych przechowywanych w magazynie kopii zapasowych do czasu:

- Przywracasz uprawnienia usługi Key Vault.

- Można ponownie włączyć tożsamość przypisaną przez system, przyznać jej uprawnienia do magazynu kluczy i zaktualizować ustawienia szyfrowania (jeśli użyto tożsamości przypisanej przez system do ustawień szyfrowania).

- Ponownie dołącz tożsamość zarządzaną, aby upewnić się, że ma uprawnienia dostępu do magazynu kluczy i klucza do korzystania z nowej tożsamości przypisanej przez użytkownika.

Ustawienia szyfrowania używają klucza usługi Azure Key Vault i szczegółów tożsamości zarządzanej magazynu kopii zapasowych.

Jeśli używany klucz lub usługa Key Vault zostanie usunięta lub dostęp zostanie odwołany i nie można go przywrócić, utracisz dostęp do danych przechowywanych w magazynie usługi Backup. Upewnij się również, że masz odpowiednie uprawnienia do udostępniania i aktualizowania tożsamości zarządzanej, magazynu kopii zapasowych i szczegółów magazynu kluczy.

Magazyny korzystające z tożsamości zarządzanych przypisanych przez użytkownika na potrzeby szyfrowania CMK nie obsługują używania prywatnych punktów końcowych dla usługi Azure Backup.

Magazyny kluczy, które ograniczają dostęp do określonych sieci, nie są obecnie obsługiwane w przypadku tożsamości zarządzanych przypisanych przez użytkownika na potrzeby szyfrowania cmK.

Włączanie szyfrowania przy użyciu kluczy zarządzanych przez klienta podczas tworzenia magazynu

Podczas tworzenia magazynu kopii zapasowych można włączyć szyfrowanie kopii zapasowych przy użyciu zestawów CMKs. Dowiedz się, jak utworzyć magazyn usługi Backup.

Wybierz klienta:

Aby włączyć szyfrowanie, wykonaj następujące kroki:

W witrynie Azure Portal przejdź do magazynu kopii zapasowych.

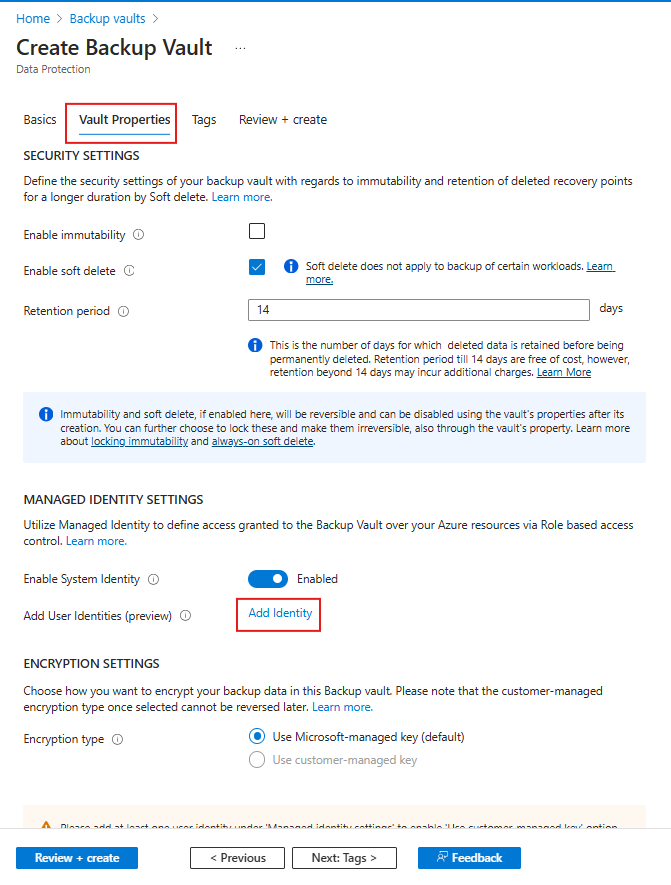

Na karcie Właściwości magazynu wybierz pozycję Dodaj tożsamość.

W bloku Wybierz tożsamość zarządzaną przypisaną przez użytkownika wybierz tożsamość zarządzaną z listy, której chcesz użyć do szyfrowania, a następnie wybierz pozycję Dodaj.

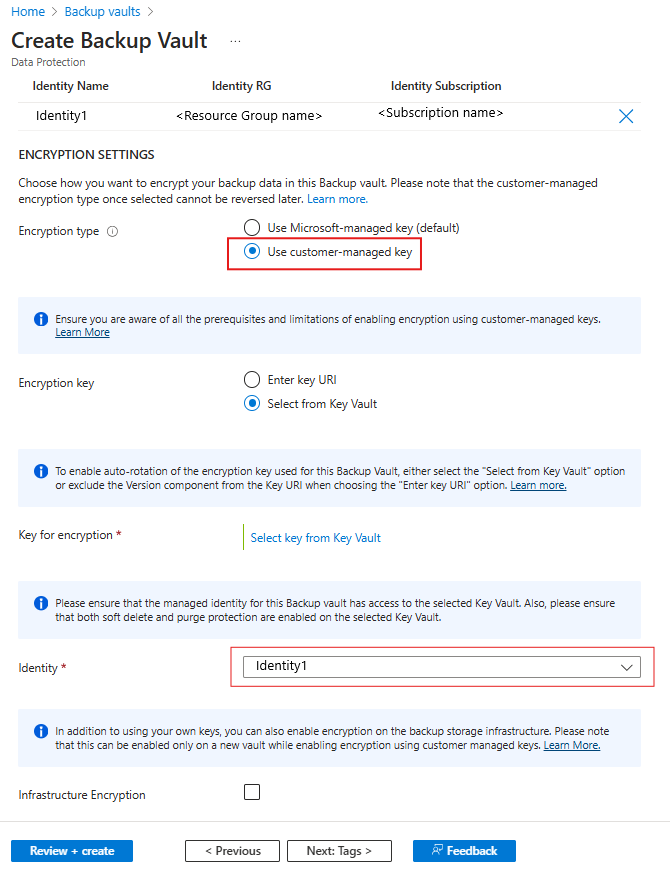

W polu Typ szyfrowania wybierz pozycję Użyj klucza zarządzanego przez klienta.

Aby określić klucz, który ma być używany do szyfrowania, wybierz odpowiednią opcję.

Aby włączyć autorotytację wersji klucza szyfrowania używanej dla magazynu kopii zapasowych, wybierz pozycję Wybierz z usługi Key Vault. Możesz też usunąć składnik wersji z identyfikatora URI klucza, wybierając pozycję Wprowadź identyfikator URI klucza. Dowiedz się więcej o autorotacji.

Podaj identyfikator URI klucza szyfrowania. Możesz również przeglądać i wybierać klucz.

Dodaj tożsamość zarządzaną przypisaną przez użytkownika, aby zarządzać szyfrowaniem za pomocą certyfikatów CMKs.

Podczas tworzenia magazynu można używać tylko tożsamości zarządzanych przypisanych przez użytkownika na potrzeby klucza zarządzanego.

Aby użyć klucza cmK z tożsamością zarządzaną przypisaną przez system, zaktualizuj właściwości magazynu po utworzeniu magazynu.

Aby włączyć szyfrowanie w infrastrukturze magazynu kopii zapasowych, wybierz pozycję Szyfrowanie infrastruktury.

Szyfrowanie infrastruktury można włączyć tylko w nowym magazynie podczas tworzenia i przy użyciu kluczy zarządzanych przez klienta (CMK).

Dodaj tagi (opcjonalnie) i kontynuuj tworzenie magazynu.

Aktualizowanie właściwości magazynu kopii zapasowych w celu szyfrowania przy użyciu kluczy zarządzanych przez klienta

Ustawienia szyfrowania magazynu kopii zapasowych można zmodyfikować w następujących scenariuszach:

- Włącz klucz zarządzany przez klienta dla istniejącego magazynu. W przypadku magazynów kopii zapasowych można włączyć klucz zarządzania kluczami zarządzania przed lub po ochronie elementów w magazynie.

- Zaktualizuj szczegóły w ustawieniach szyfrowania, takich jak tożsamość zarządzana lub klucz szyfrowania.

Włączmy klucz zarządzany przez klienta dla istniejącego magazynu.

Aby skonfigurować magazyn, wykonaj następujące akcje w sekwencji:

Włącz tożsamość zarządzaną dla magazynu usługi Backup.

Przypisz uprawnienia do magazynu kopii zapasowych, aby uzyskać dostęp do klucza szyfrowania w usłudze Azure Key Vault.

Włącz ochronę przed usuwaniem nietrwałym i przeczyszczanie w usłudze Azure Key Vault.

Przypisz klucz szyfrowania do magazynu kopii zapasowych.

W poniższych sekcjach omówiono szczegółowo każdą z tych akcji.

Włączanie tożsamości zarządzanej dla magazynu usługi Backup

Usługa Azure Backup używa tożsamości zarządzanych przypisanych przez system i tożsamości zarządzanych przypisanych przez użytkownika magazynu usługi Backup do uzyskiwania dostępu do kluczy szyfrowania przechowywanych w usłudze Azure Key Vault. Możesz wybrać tożsamość zarządzaną do użycia.

Uwaga

Po włączeniu tożsamości zarządzanej nie można jej wyłączyć (nawet tymczasowo). Wyłączenie tożsamości zarządzanej może prowadzić do niespójnego zachowania.

Ze względów bezpieczeństwa nie można zaktualizować zarówno identyfikatora URI klucza usługi Key Vault, jak i tożsamości zarządzanej w jednym żądaniu. Zaktualizuj jeden atrybut naraz.

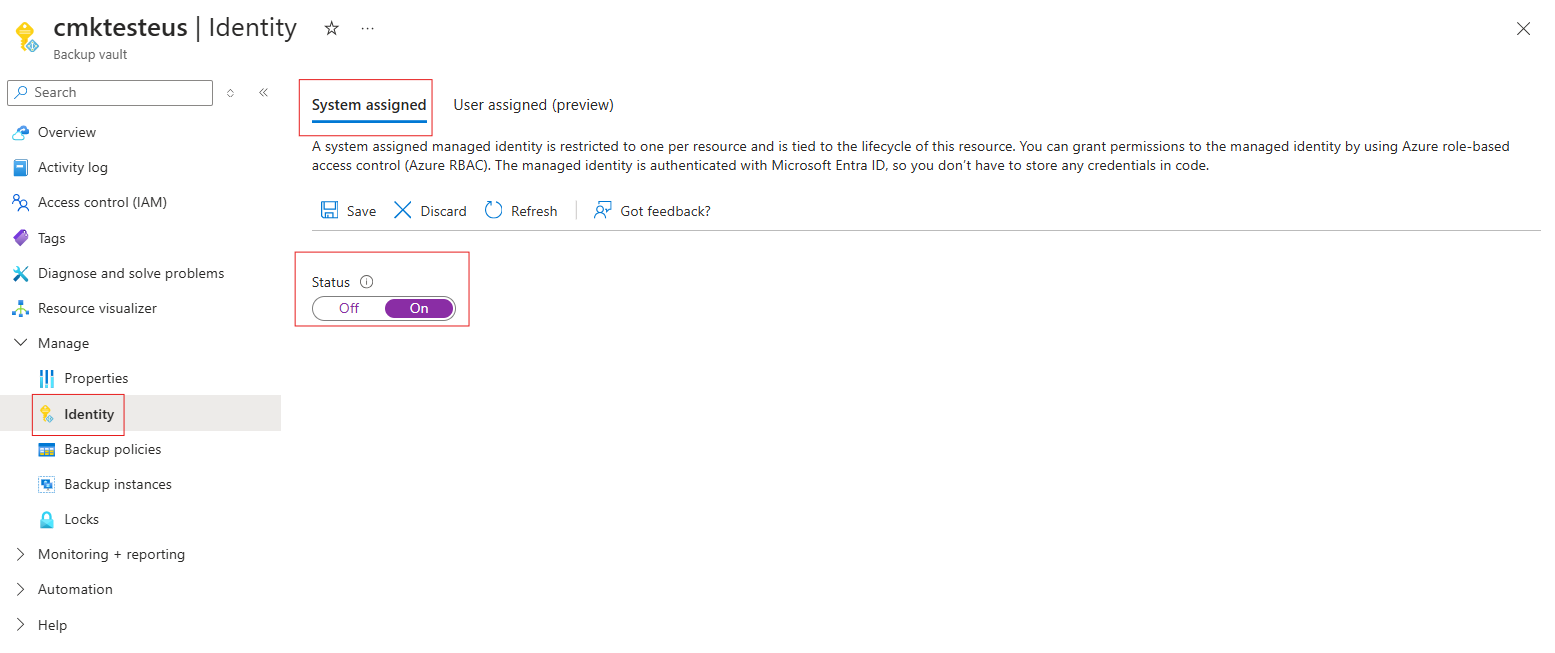

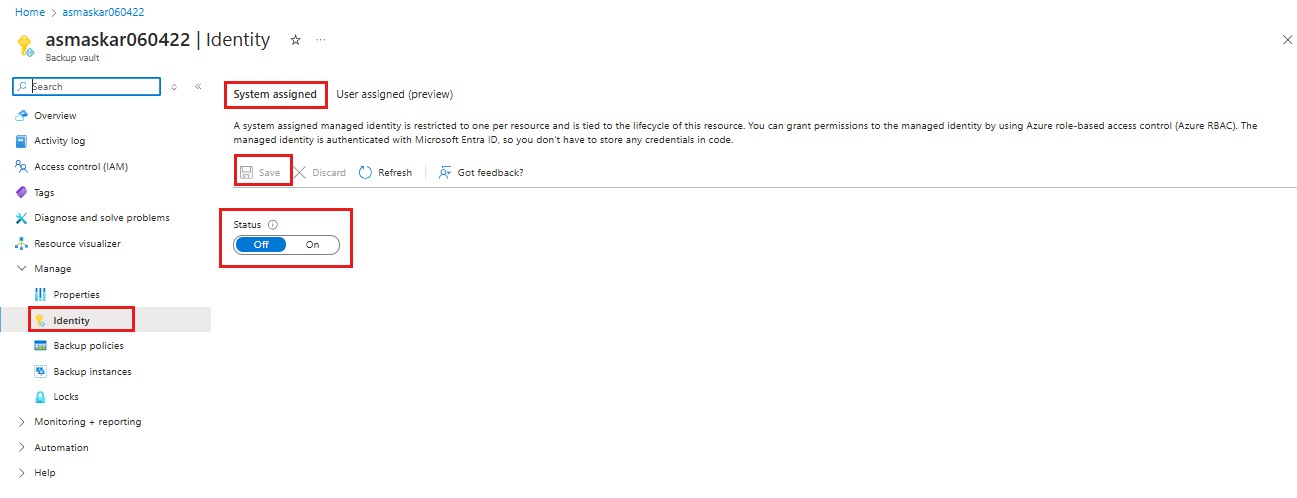

Włączanie tożsamości zarządzanej przypisanej przez system dla magazynu

Wybierz klienta:

Aby włączyć tożsamość zarządzaną przypisaną przez system dla magazynu usługi Backup, wykonaj następujące kroki:

Przejdź do tożsamości magazynu>kopii zapasowych.

Wybierz kartę Przypisane przez system.

Zmień stan na Wł.

Wybierz pozycję Zapisz , aby włączyć tożsamość magazynu.

Powyższe kroki generują identyfikator obiektu, który jest przypisaną przez system tożsamością zarządzaną magazynu.

Przypisywanie tożsamości zarządzanej przypisanej przez użytkownika do magazynu

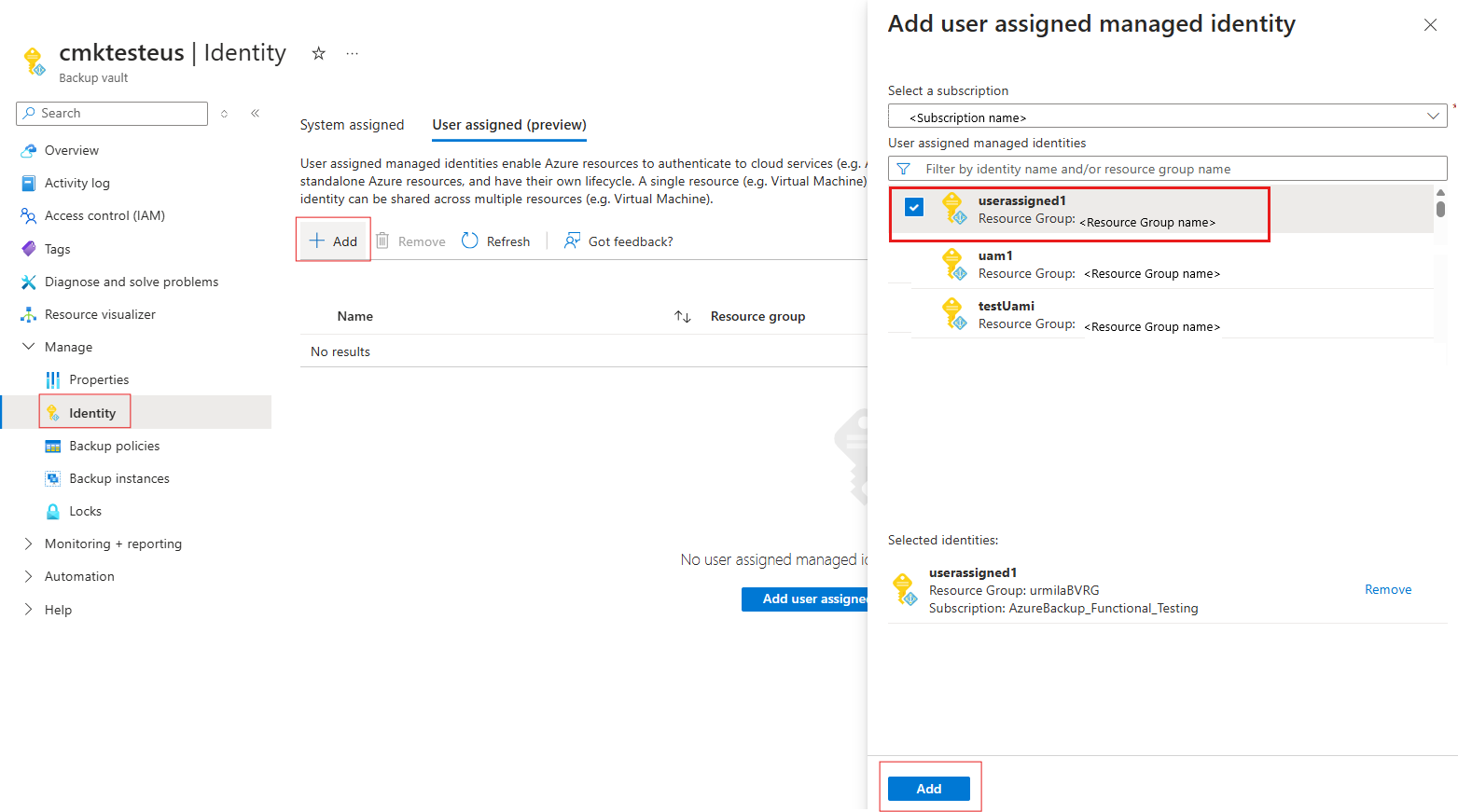

Aby przypisać tożsamość zarządzaną przypisaną przez użytkownika dla magazynu usługi Backup, wykonaj następujące kroki:

Przejdź do tożsamości magazynu>kopii zapasowych.

Wybierz kartę Użytkownik przypisany (wersja zapoznawcza).

Wybierz pozycję +Dodaj , aby dodać tożsamość zarządzaną przypisaną przez użytkownika.

Na panelu Dodawanie tożsamości zarządzanej przypisanej przez użytkownika wybierz subskrypcję tożsamości.

Wybierz tożsamość z listy. Możesz również filtrować według nazwy tożsamości lub grupy zasobów.

Wybierz pozycję Dodaj , aby zakończyć przypisywanie tożsamości.

Uwaga

Magazyny kluczy, które ograniczają dostęp do określonych sieci, nie są jeszcze obsługiwane do użycia z tożsamościami zarządzanymi przypisanymi przez użytkownika na potrzeby szyfrowania klucza zarządzanego przez użytkownika.

Przypisywanie uprawnień do tożsamości zarządzanej magazynu kopii zapasowych (systemu lub przypisanego przez użytkownika) w celu uzyskania dostępu do klucza szyfrowania w usłudze Azure Key Vault

Wybierz klienta:

Musisz zezwolić tożsamości zarządzanej magazynu usługi Backup na dostęp do magazynu kluczy zawierającego klucz szyfrowania.

Scenariusz: usługa Key Vault ma włączoną konfigurację kontroli dostępu (IAM)

Wykonaj te kroki:

- Przejdź do kontroli dostępu magazynu>kluczy, a następnie wybierz pozycję Dodaj przypisanie roli.

- Wybierz rolę użytkownika szyfrowania usługi Kryptograficznej w usłudze Key Vault z ról funkcji zadania.

- Wybierz pozycję Dalej>Przypisz dostęp do>tożsamości zarządzanej>, wybierz pozycję Członkowie.

- Wybierz tożsamość zarządzaną magazynu kopii zapasowych.

- Wybierz pozycję Dalej i przypisz.

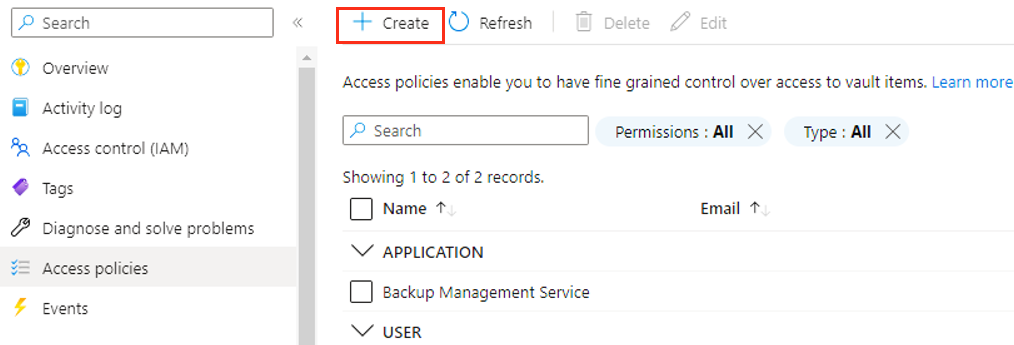

Scenariusz: Magazyn kluczy ma włączoną konfigurację zasad dostępu

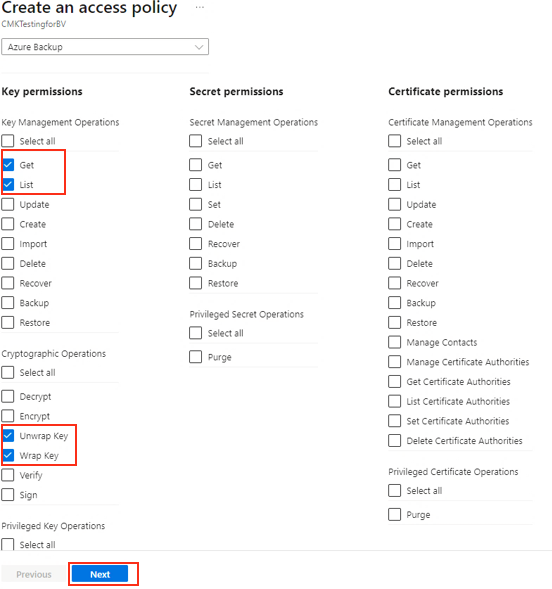

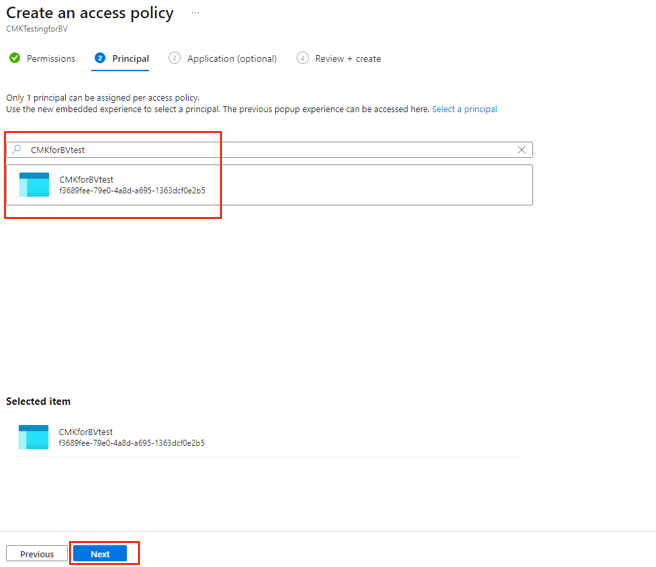

Wykonaj te kroki:

Przejdź do zasad dostępu magazynu>kluczy, a następnie wybierz pozycję +Utwórz.

Określ akcje, które mają być zezwalane na klucz. W obszarze Uprawnienia klucza wybierz operacje Pobierz, Lista, Odpakuj klucz i Zawijanie klucza. Następnie kliknij przycisk Dalej.

Na karcie Principal (Podmiot zabezpieczeń) wyszukaj magazyn w polu wyszukiwania przy użyciu jego nazwy lub tożsamości zarządzanej. Po wyświetleniu magazynu wybierz go, a następnie wybierz pozycję Dalej.

Wybierz pozycję Dodaj , aby dodać nowe zasady dostępu.

Wybierz pozycję Zapisz , aby zapisać zmiany wprowadzone w zasadach dostępu magazynu kluczy.

Jeśli używasz tożsamości przypisanej przez użytkownika, musisz przypisać do niej te same uprawnienia.

Rolę RBAC można również przypisać do magazynu kopii zapasowych zawierającego wcześniej wymienione uprawnienia, takie jak rola oficera kryptograficznego usługi Key Vault. Ta rola może zawierać dodatkowe uprawnienia.

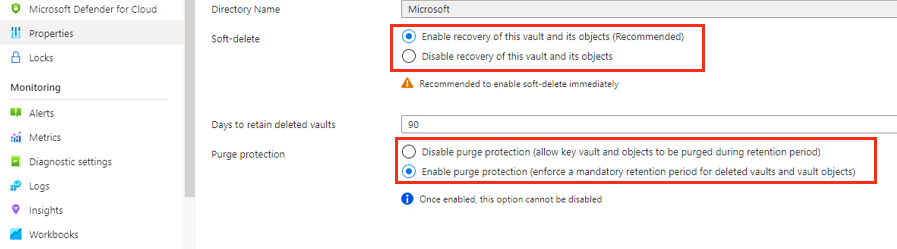

Włączanie usuwania nietrwałego i przeczyszczania w usłudze Azure Key Vault

Należy włączyć ochronę usuwania nietrwałego i przeczyszczania w magazynie kluczy, który przechowuje klucz szyfrowania.

Wybierz klienta:

Te właściwości można ustawić z poziomu interfejsu usługi Azure Key Vault, jak pokazano na poniższym zrzucie ekranu. Alternatywnie można ustawić te właściwości podczas tworzenia magazynu kluczy. Dowiedz się więcej o tych właściwościach usługi Key Vault.

Przypisywanie klucza szyfrowania do magazynu kopii zapasowych

Przed wybraniem klucza szyfrowania dla magazynu upewnij się, że zostały wykonane pomyślnie:

- Włączono tożsamość zarządzaną magazynu kopii zapasowych i przypisano do niej wymagane uprawnienia.

- Włączono ochronę przed usuwaniem nietrwałym i przeczyszczaniem magazynu kluczy.

Uwaga

Jeśli w ustawieniach szyfrowania są dostępne jakiekolwiek aktualizacje bieżących szczegółów usługi Key Vault z nowymi informacjami o magazynie kluczy, tożsamość zarządzana używana dla ustawień szyfrowania musi zachować dostęp do oryginalnego magazynu kluczy z uprawnieniami Pobierz i Odpakuj, a klucz powinien być w stanie Włączone. Ten dostęp jest niezbędny do wykonania rotacji kluczy z poprzedniego klucza do nowego klucza.

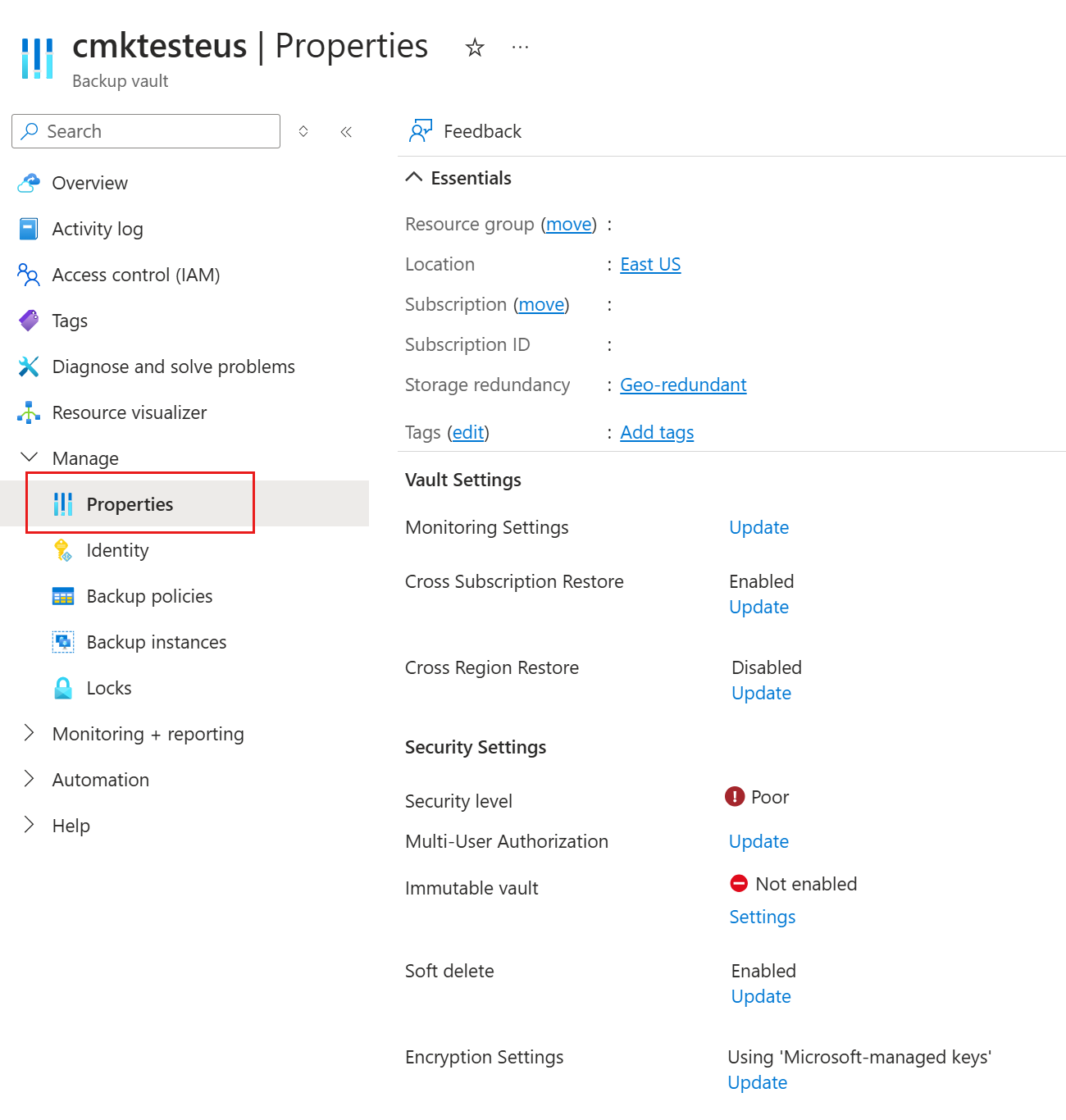

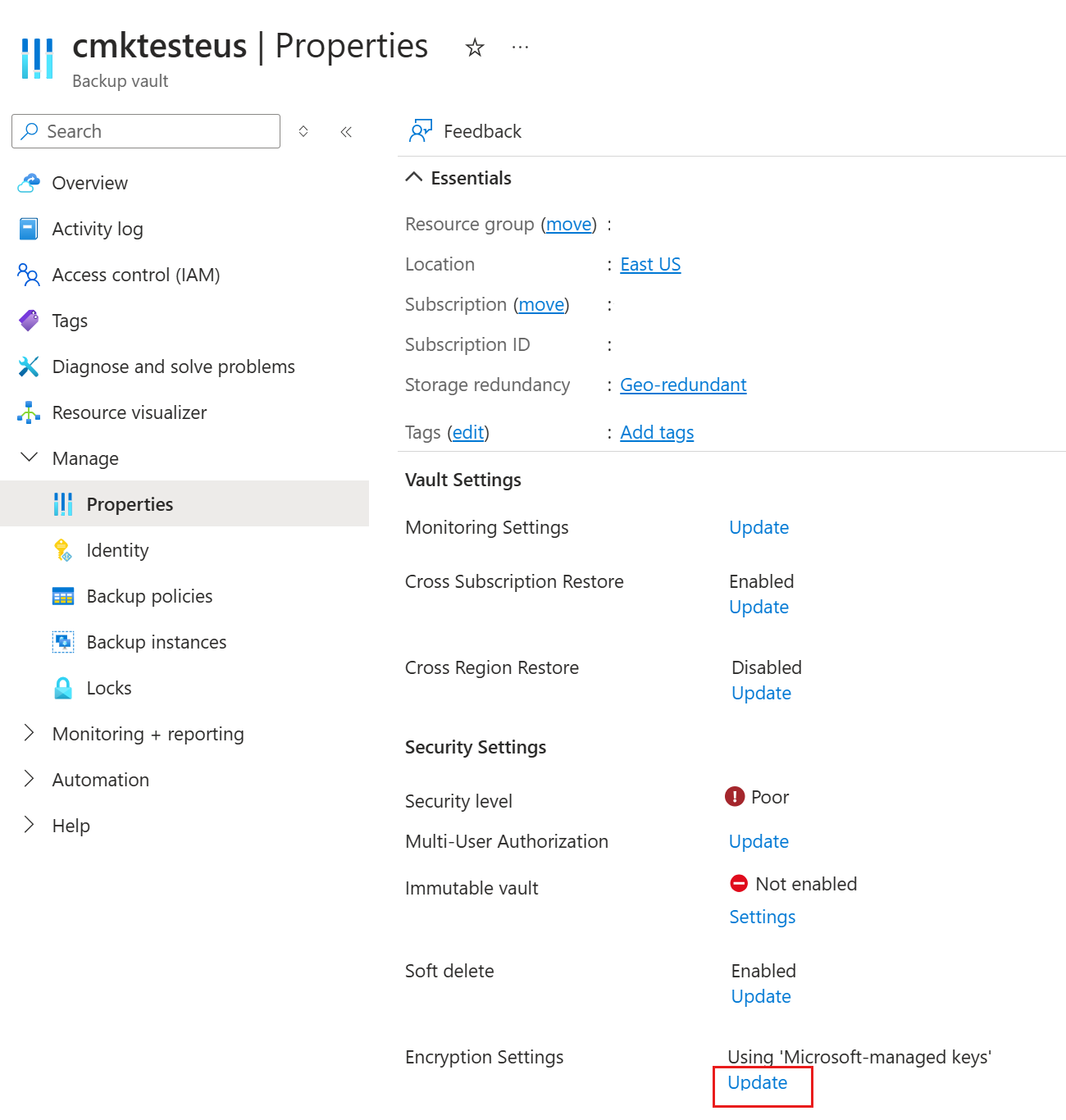

Aby przypisać klucz, wykonaj następujące kroki:

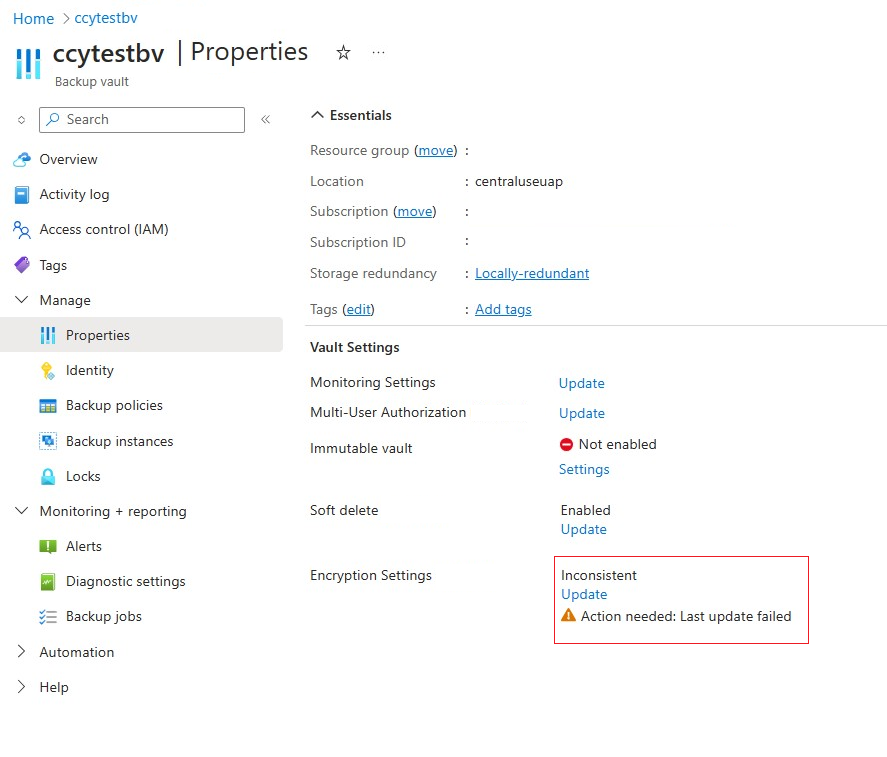

Przejdź do właściwości magazynu>kopii zapasowych.

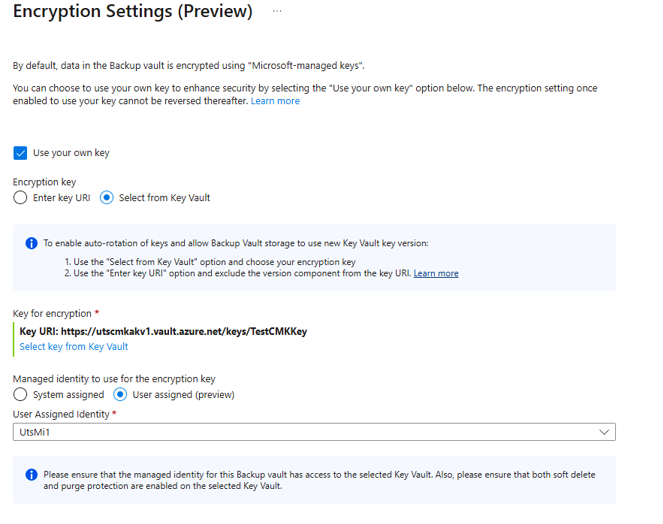

W obszarze Ustawienia szyfrowania wybierz pozycję Aktualizuj.

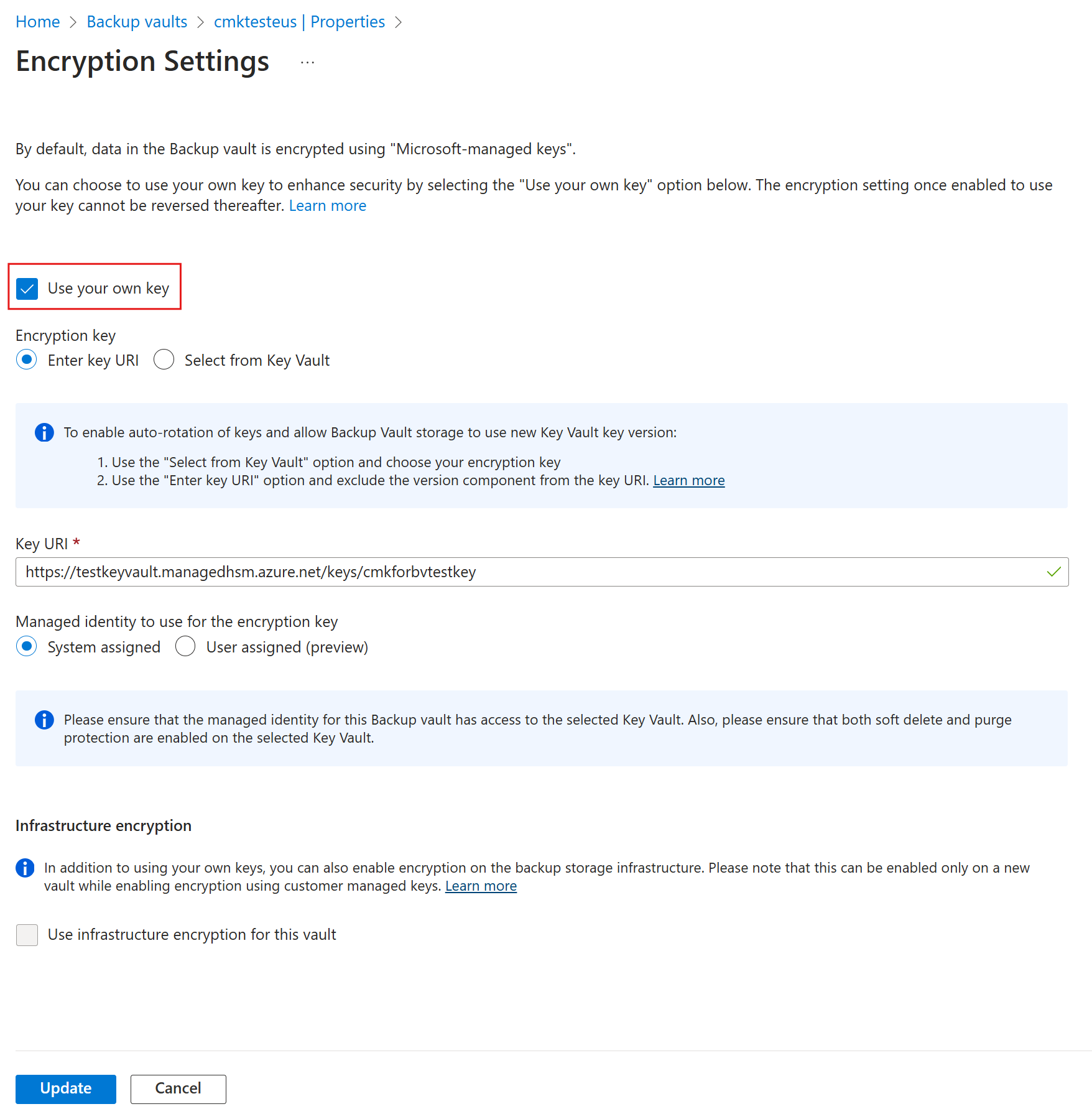

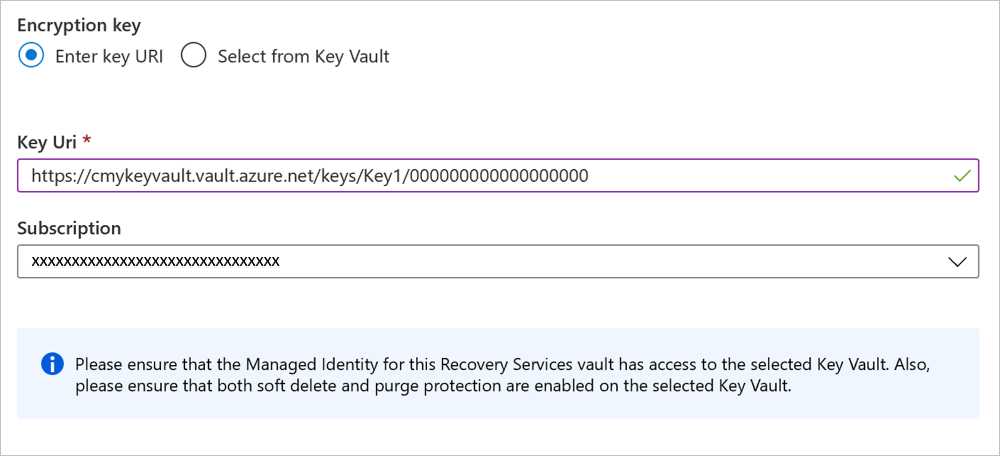

W bloku Ustawienia szyfrowania wybierz pozycję Użyj własnego klucza, a następnie określ klucz przy użyciu jednej z następujących opcji. Pamiętaj, aby użyć klucza RSA, który jest w stanie włączonym i aktywnym.

Wybierz pozycję Wprowadź identyfikator URI klucza. W polu Identyfikator URI klucza wprowadź identyfikator URI klucza, którego chcesz użyć do szyfrowania danych w tym magazynie kopii zapasowych. Możesz również pobrać ten identyfikator URI klucza z odpowiedniego klucza w magazynie kluczy.

Pamiętaj, aby poprawnie skopiować identyfikator URI klucza. Zalecamy użycie przycisku Kopiuj do schowka dostarczonego za pomocą identyfikatora klucza.

Podczas próby zaktualizowania ustawień szyfrowania, ale operacja aktualizacji kończy się niepowodzeniem z powodu błędu wewnętrznego, ustawienie szyfrowania jest aktualizowane na Niespójne i wymaga uwagi. W takich przypadkach sprawdź szczegóły ustawień szyfrowania, upewnij się, że są one poprawne. Na przykład operacja Aktualizuj ustawienia szyfrowania jest uruchamiana ponownie z istniejącą tożsamością zarządzaną dołączoną do magazynu. Jeśli szczegóły ustawień szyfrowania są takie same, operacja aktualizacji nie ma wpływu.

Ponadto jeśli wyłączysz lub odłączysz tożsamość zarządzaną używaną w ustawieniach szyfrowania, ustawienia szyfrowania zmienią się na "Niespójne", chyba że ponownie włączysz tożsamość przypisywania systemu (jeśli została użyta), przyznaj wymagane uprawnienia usługi Key Vault i ponownie wykonaj operację aktualizacji ustawień szyfrowania. W przypadku tożsamości przypisanej przez użytkownika po ponownym dołączeniu tożsamości stan Ustawienia szyfrowania zostanie automatycznie przywrócony, jeśli istnieją uprawnienia usługi Key Vault.

W przypadku określania klucza szyfrowania przy użyciu pełnego identyfikatora URI klucza ze składnikiem wersji klucz nie zostanie automatycznieotyzowany. Klucze należy zaktualizować ręcznie, określając nowy klucz lub wersję, jeśli jest to wymagane. Alternatywnie usuń składnik wersji identyfikatora URI klucza, aby uzyskać automatyczną rotację wersji klucza.

Wybierz pozycję Wybierz z usługi Key Vault. W okienku Selektor kluczy przejdź do i wybierz klucz z magazynu kluczy.

Po określeniu klucza szyfrowania przy użyciu okienka Selektor kluczy wersja klucza zostanie automatycznie włączona za każdym razem, gdy zostanie włączona nowa wersja klucza. Dowiedz się więcej o włączaniu autorotacji kluczy szyfrowania.

Wybierz Aktualizuj.

Śledź postęp i stan przypisania klucza szyfrowania w obszarze Powiadomienia.

Aktualizowanie ustawień szyfrowania

Ustawienia szyfrowania można aktualizować w dowolnym momencie. Zawsze, gdy chcesz użyć nowego identyfikatora URI klucza, upewnij się, że istniejący magazyn kluczy nadal ma dostęp do tożsamości zarządzanej, a klucz jest prawidłowy. W przeciwnym razie operacja aktualizacji zakończy się niepowodzeniem.

Tożsamość zarządzana, która ma być używana do szyfrowania, wymaga odpowiednich uprawnień.

Tworzenie kopii zapasowej magazynu zaszyfrowanego za pośrednictwem kluczy zarządzanych przez klienta

Przed skonfigurowaniem ochrony kopii zapasowej upewnij się, że zostały wykonane pomyślnie:

- Utworzono magazyn usługi Backup.

- Włączono tożsamość zarządzaną przypisaną przez system magazynu kopii zapasowych lub przypisano tożsamość zarządzaną przypisaną przez użytkownika do magazynu.

- Przypisane uprawnienia do magazynu usługi Backup (lub tożsamości zarządzanej przypisanej przez użytkownika) w celu uzyskania dostępu do kluczy szyfrowania z magazynu kluczy.

- Włączono ochronę przed usuwaniem nietrwałym i przeczyszczaniem magazynu kluczy.

- Przypisano prawidłowy klucz szyfrowania dla magazynu usługi Backup.

Proces konfigurowania i wykonywania kopii zapasowych w magazynie usługi Backup, który jest szyfrowany za pośrednictwem cmK, jest taki sam jak proces konfigurowania i wykonywania kopii zapasowych w magazynie korzystającym z kluczy PMK. Nie ma żadnych zmian w środowisku.

Obsługa prywatnego punktu końcowego

Usługi Azure Key Vault można używać z prywatnym punktem końcowym (PE) przy użyciu przypisanej przez system tożsamości zarządzanej magazynu.

Jeśli dostęp do sieci publicznej usługi Azure Key Vault jest wyłączony, ograniczenia dostępu uniemożliwią korzystanie z witryny Azure Portal spoza komputera sieciowego z włączonym prywatnym punktem końcowym w celu wybrania usługi Key Vault i klucza w bloku Ustawienia szyfrowania. Można jednak użyć identyfikatora URI klucza usługi Key Vault, aby podać szczegóły klucza usługi Key Vault w ustawieniach szyfrowania.

Rozwiązywanie problemów z błędami operacji dla ustawień szyfrowania

W tej sekcji wymieniono różne scenariusze rozwiązywania problemów, które mogą wystąpić w przypadku szyfrowania magazynu kopii zapasowych.

Błędy operacji tworzenia kopii zapasowej, przywracania i w tle

Przyczyny:

Przyczyna 1: Jeśli wystąpił problem z ustawieniami szyfrowania magazynu kopii zapasowych, na przykład usunięto uprawnienia usługi Key Vault z tożsamości zarządzanej ustawień szyfrowania, wyłączono tożsamość przypisaną przez system lub odłączono/usunięto tożsamość zarządzaną z magazynu kopii zapasowych używanego na potrzeby ustawień szyfrowania, zadania tworzenia kopii zapasowej i przywracania kończą się niepowodzeniem.

Przyczyna 2: Obsługa warstw punktów przywracania i zadań wygasania punktów przywracania zakończy się niepowodzeniem bez wyświetlania błędów w witrynie Azure Portal lub innych interfejsach (na przykład interfejsu API REST lub interfejsu wiersza polecenia). Te operacje będą nadal pracować w trybie fail i ponieść koszty.

Zalecane akcje:

Zalecenie 1: Przywracanie uprawnień, aktualizowanie szczegółów tożsamości zarządzanej, które mają dostęp do magazynu kluczy.

Zalecenie 2. Przywracanie wymaganych ustawień szyfrowania do magazynu kopii zapasowych.

Brak uprawnień dla tożsamości zarządzanej

Kod błędu: UserErrorCMKMissingMangedIdentityPermissionOnKeyVault

Przyczyna: Ten błąd występuje, gdy:

- Tożsamość zarządzana używana na potrzeby ustawień szyfrowania nie ma uprawnień dostępu do magazynu kluczy. Ponadto zadania tworzenia kopii zapasowej lub przywracania mogą zakończyć się niepowodzeniem z powodu tego kodu błędu, jeśli dostęp zostanie usunięty po zaktualizowaniu ustawień szyfrowania lub wyłączeniu tożsamości zarządzanej lub odłączeniu od magazynu kopii zapasowych.

- Używasz identyfikatora URI klucza innego niż RSA.

Zalecana akcja: Upewnij się, że tożsamość zarządzana używana na potrzeby ustawień szyfrowania ma wymagane uprawnienia, a klucz jest typem RSA. Następnie ponów próbę wykonania operacji.

Niepowodzenie uwierzytelniania magazynu

Kod błędu: UserErrorCMKKeyVaultAuthFailure

Przyczyna: Tożsamość zarządzana w ustawieniach szyfrowania nie ma wymaganych uprawnień dostępu do magazynu kluczy ani klucza. Tożsamość zarządzana magazynu kopii zapasowych (tożsamość przypisana przez system lub przypisana przez użytkownika używana do ustawień szyfrowania) powinna mieć następujące uprawnienia w magazynie kluczy:

Jeśli magazyn kluczy korzysta z konfiguracji RBAC opartej na tożsamościach, potrzebujesz wbudowanych uprawnień roli użytkownika szyfrowania usługi Kryptograficznej usługi Key Vault.

Jeśli używasz zasad dostępu, potrzebujesz uprawnień Get, Wrap i Unwrap .

Usługa Key Vault i klucz nie istnieją i nie są dostępne dla usługi Azure Backup za pośrednictwem ustawień sieciowych.

Zalecana akcja: Sprawdź zasady dostępu usługi Key Vault i odpowiednio przyznaj uprawnienia.

Niepowodzenie usuwania magazynu

Kod błędu: CloudServiceRetryableError

Przyczyna: Jeśli wystąpił problem z ustawieniami szyfrowania magazynu kopii zapasowych (na przykład usunięto uprawnienia usługi Key Vault/MHSM z tożsamości zarządzanej ustawień szyfrowania, wyłączono tożsamość przypisaną przez system, odłączono/usunięto tożsamość zarządzaną z magazynu kopii zapasowych używanego do ustawień szyfrowania lub usunięto klucz magazynu kluczy/klucza MHSM), usunięcie magazynu może zakończyć się niepowodzeniem.

Zalecana akcja: Aby rozwiązać ten problem:

- Upewnij się, że tożsamość zarządzana używana dla ustawień szyfrowania nadal ma uprawnienia dostępu do magazynu kluczy/MHSM. Przywróć je przed kontynuowaniem usuwania magazynu.

- Ponownie dołącz/włącz tożsamość zarządzaną i przypisz wymagane uprawnienia usługi Key Vault/MHSM.

- Jeśli klucz magazynu kluczy zostanie usunięty, usunięcie magazynu może zakończyć się niepowodzeniem. Aby jednak odzyskać usunięty klucz ze stanu Usunięte nietrwało, upewnij się, że masz wymagane uprawnienia do tożsamości zarządzanej w magazynie kluczy/MHSM, a następnie ponów próbę wykonania operacji usuwania magazynu kopii zapasowej.

Weryfikowanie kodów błędów

Usługa Azure Backup weryfikuje wybraną usługę Azure Key Vault po zastosowaniu klucza zarządzanego przez klienta w magazynie kopii zapasowych. Jeśli usługa Key Vault nie ma wymaganych ustawień konfiguracji (włączone usuwanie nietrwałe i włączona ochrona przed przeczyszczeniem), zostaną wyświetlone następujące kody błędów:

UserErrorCMKPurgeProtectionNotEnabledOnKeyVault

Kod błędu: UserErrorCMKPurgeProtectionNotEnabledOnKeyVault

Przyczyna: Usuwanie nietrwałe nie jest włączone w usłudze Key Vault.

Zalecana akcja: Włącz usuwanie nietrwałe w usłudze Key Vault, a następnie ponów próbę wykonania operacji.

UserErrorCMKSoftDeleteNotEnabledOnKeyVault

Kod błędu: UserErrorCMKSoftDeleteNotEnabledOnKeyVault

Przyczyna: Przeczyszczanie ochrony nie jest włączone w usłudze Key Vault.

Zalecana akcja: Włącz ochronę przed przeczyszczeniem w usłudze Key Vault, a następnie ponów próbę wykonania operacji.