Natywne podmioty zabezpieczeń systemu Windows

Dotyczy: Azure SQL Managed Instance

Tryb metadanych uwierzytelniania systemu Windows to nowy tryb, który umożliwia użytkownikom korzystanie z uwierzytelniania systemu Windows lub uwierzytelniania entra firmy Microsoft (przy użyciu metadanych podmiotu zabezpieczeń systemu Windows) z usługą Azure SQL Managed Instance. Ten tryb jest dostępny tylko dla usługi SQL Managed Instance. Tryb metadanych uwierzytelniania systemu Windows nie jest dostępny dla usługi Azure SQL Database.

Gdy środowisko jest synchronizowane między usługą Active Directory (AD) i identyfikatorem Entra firmy Microsoft, konta użytkowników systemu Windows w usłudze AD są synchronizowane z kontami użytkowników usługi Microsoft Entra w usłudze Microsoft Entra ID.

Uwierzytelnianie dla usługi SQL Managed Instance i programu SQL Server jest oparte na metadanych powiązanych z identyfikatorami logowania. W przypadku logowań uwierzytelniania systemu Windows metadane są tworzone podczas tworzenia logowania za CREATE LOGIN FROM WINDOWS pomocą polecenia . W przypadku logowań firmy Microsoft entra metadane są tworzone podczas tworzenia logowania na CREATE LOGIN FROM EXTERNAL PROVIDER podstawie polecenia . W przypadku logowań uwierzytelniania SQL metadane są tworzone podczas CREATE LOGIN WITH PASSWORD wykonywania polecenia. Proces uwierzytelniania jest ściśle powiązany z metadanymi przechowywanymi w usłudze SQL Managed Instance lub SQL Server.

Aby zapoznać się z wideo objaśniającym natywne podmioty zabezpieczeń systemu Windows, możesz również zapoznać się z tym odcinek uwidoczniony w danych.

Uwaga

Używanie natywnych podmiotów zabezpieczeń systemu Windows z trybem metadanych uwierzytelniania systemu Windows w usłudze SQL Managed Instance jest obecnie dostępne w wersji zapoznawczej.

Tryby metadanych uwierzytelniania

Następujące tryby metadanych uwierzytelniania są dostępne dla usługi SQL Managed Instance, a różne tryby określają, które metadane uwierzytelniania są używane do uwierzytelniania, wraz z sposobem tworzenia logowania:

- Microsoft Entra (ustawienie domyślne): ten tryb umożliwia uwierzytelnianie użytkowników firmy Microsoft Entra przy użyciu metadanych użytkownika firmy Microsoft Entra. Aby użyć uwierzytelniania systemu Windows w tym trybie, zobacz Uwierzytelnianie systemu Windows dla podmiotów zabezpieczeń firmy Microsoft w usłudze Azure SQL Managed Instance.

- Sparowane (wartość domyślna programu SQL Server): tryb domyślny uwierzytelniania programu SQL Server.

- Windows (nowy tryb): ten tryb umożliwia uwierzytelnianie użytkowników firmy Microsoft Entra przy użyciu metadanych użytkownika systemu Windows w usłudze SQL Managed Instance.

Składnia CREATE LOGIN FROM WINDOWS i CREATE USER FROM WINDOWS może służyć do tworzenia identyfikatora logowania lub użytkownika w usłudze SQL Managed Instance, odpowiednio dla podmiotu zabezpieczeń systemu Windows w trybie metadanych uwierzytelniania systemu Windows . Podmiot zabezpieczeń systemu Windows może być użytkownikiem systemu Windows lub grupą systemu Windows.

Aby można było używać trybu metadanych uwierzytelniania systemu Windows , środowisko użytkownika musi synchronizować usługę Active Directory (AD) z identyfikatorem Entra firmy Microsoft.

Konfigurowanie trybów metadanych uwierzytelniania

- Przejdź do witryny Azure Portal i przejdź do zasobu usługi SQL Managed Instance.

- Przejdź do pozycji Ustawienia > Identyfikator entra firmy Microsoft.

- Wybierz preferowany tryb metadanych uwierzytelniania z listy rozwijanej.

- Wybierz pozycję Zapisz konfigurację metadanych uwierzytelniania.

Rozwiązywanie problemów z migracją przy użyciu trybu metadanych uwierzytelniania systemu Windows

Tryb metadanych uwierzytelniania systemu Windows pomaga zmodernizować uwierzytelnianie aplikacji i odblokować wyzwania związane z migracją do usługi SQL Managed Instance. Oto kilka typowych scenariuszy, w których tryb metadanych uwierzytelniania systemu Windows może służyć do rozwiązywania problemów klientów:

- Złożoność konfigurowania uwierzytelniania systemu Windows dla usługi Azure SQL Managed Instance przy użyciu identyfikatora Entra i protokołu Kerberos firmy Microsoft.

- Tryb failover repliki tylko do odczytu w linku wystąpienia zarządzanego.

- Synchronizacja uwierzytelniania entra firmy Microsoft dla programu SQL Server.

Uwierzytelnianie systemu Windows dla podmiotów zabezpieczeń firmy Microsoft

Jeśli środowisko jest synchronizowane między usługami AD i Microsoft Entra ID, tryb metadanych uwierzytelniania systemu Windows może służyć do uwierzytelniania użytkowników w usłudze SQL Managed Instance przy użyciu identyfikatora logowania systemu Windows lub logowania firmy Microsoft Entra, jeśli identyfikator logowania jest tworzony na podstawie podmiotu zabezpieczeń systemu Windows (CREATE LOGIN FROM WINDOWS).

Ta funkcja jest szczególnie przydatna dla klientów, którzy mają aplikacje korzystające z uwierzytelniania systemu Windows i migrują do usługi SQL Managed Instance. Tryb metadanych uwierzytelniania systemu Windows umożliwia klientom dalsze korzystanie z uwierzytelniania systemu Windows dla swoich aplikacji bez konieczności wprowadzania jakichkolwiek zmian w kodzie aplikacji. Na przykład aplikacje, takie jak BizTalk Server, które są uruchamiane CREATE LOGIN FROM WINDOWS i CREATE USER FROM WINDOWS polecenia, mogą nadal działać bez żadnych zmian podczas migracji do usługi SQL Managed Instance. Inni użytkownicy mogą użyć logowania firmy Microsoft Entra, który jest synchronizowany z usługą AD w celu uwierzytelniania w usłudze SQL Managed Instance.

Łącze z usługą Managed Instance

Mimo że łącze wystąpienia zarządzanego umożliwia niemal w czasie rzeczywistym replikację danych między programem SQL Server i usługą SQL Managed Instance, replika tylko do odczytu w chmurze uniemożliwia tworzenie podmiotów zabezpieczeń firmy Microsoft Entra. Tryb metadanych uwierzytelniania systemu Windows umożliwia klientom używanie istniejącego identyfikatora logowania systemu Windows do uwierzytelniania w repliki w przypadku przejścia w tryb failover.

Uwierzytelnianie entra firmy Microsoft dla programu SQL Server 2022 lub nowszego

Program SQL Server 2022 wprowadza obsługę uwierzytelniania entra firmy Microsoft. Wielu użytkowników chce ograniczyć tryby uwierzytelniania tylko do korzystania z nowoczesnego uwierzytelniania i migrować wszystkie podmioty zabezpieczeń systemu Windows do identyfikatora Entra firmy Microsoft. Istnieją jednak scenariusze, w których uwierzytelnianie systemu Windows jest nadal wymagane, na przykład kod aplikacji powiązany z podmiotami zabezpieczeń systemu Windows. Tryb metadanych uwierzytelniania systemu Windows umożliwia klientom kontynuowanie korzystania z podmiotów zabezpieczeń systemu Windows do autoryzacji w programie SQL Server przy użyciu podmiotów zabezpieczeń firmy Microsoft synchronizowanych na potrzeby uwierzytelniania.

Program SQL Server nie rozumie synchronizacji między usługą Active Directory i identyfikatorem Entra firmy Microsoft. Mimo że użytkownicy i grupy są synchronizowane między usługami AD i Microsoft Entra ID, nadal trzeba było utworzyć identyfikator logowania przy użyciu składni CREATE LOGIN FROM EXTERNAL PROVIDER i dodać uprawnienia do logowania. Tryb metadanych uwierzytelniania systemu Windows eliminuje konieczność ręcznej migracji identyfikatorów logowania do identyfikatora Entra firmy Microsoft.

Porównanie trybu metadanych uwierzytelniania

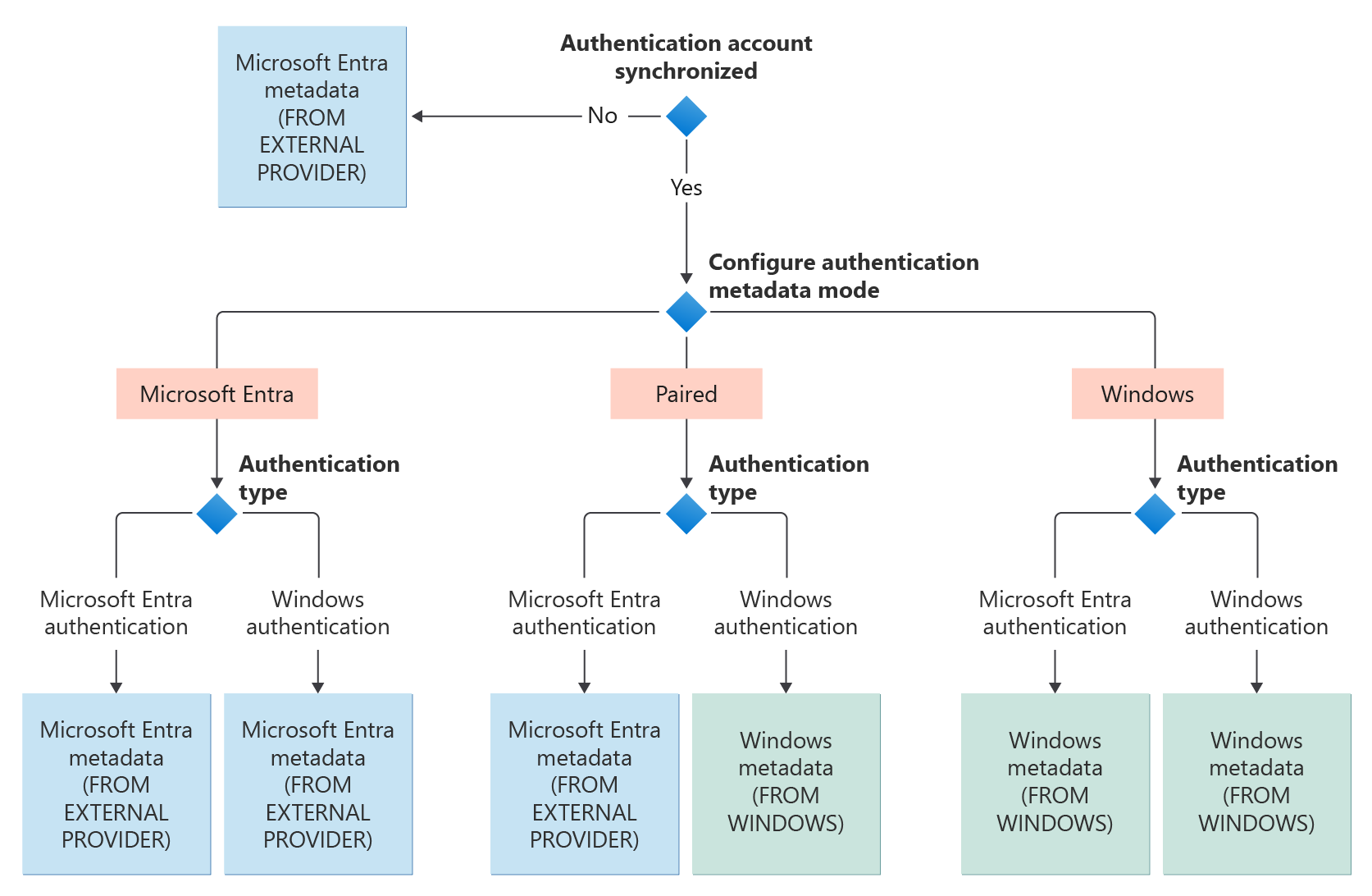

Oto wykres blokowy, który wyjaśnia, jak działa tryb metadanych uwierzytelniania z usługą SQL Managed Instance:

Wcześniej klienci, którzy synchronizują użytkowników między usługami AD i Microsoft Entra ID, nie będą mogli uwierzytelniać się przy użyciu identyfikatora logowania utworzonego na podstawie podmiotu zabezpieczeń systemu Windows, niezależnie od tego, czy używali uwierzytelniania systemu Windows, czy uwierzytelniania firmy Microsoft Entra synchronizowanego z usługą AD. W trybie metadanych uwierzytelniania systemu Windows klienci mogą teraz uwierzytelniać się przy użyciu identyfikatora logowania utworzonego na podstawie podmiotu zabezpieczeń systemu Windows przy użyciu uwierzytelniania systemu Windows lub zsynchronizowanego podmiotu zabezpieczeń firmy Microsoft.

W przypadku zsynchronizowanych użytkowników uwierzytelnianie kończy się powodzeniem lub niepowodzeniem w oparciu o następujące konfiguracje i typ logowania:

| Tryb metadanych uwierzytelniania | Z SYSTEMU WINDOWS | OD DOSTAWCY ZEWNĘTRZNEGO |

|---|---|---|

| Tryb systemu Windows | ||

| Uwierzytelnianie Microsoft Entra | Zakończy się pomyślnie | Nie powiedzie się |

| Uwierzytelnianie systemu Windows | Zakończy się pomyślnie | Nie powiedzie się |

| Tryb identyfikatora Entra firmy Microsoft | ||

| Uwierzytelnianie Microsoft Entra | Nie powiedzie się | Zakończy się pomyślnie |

| Uwierzytelnianie systemu Windows | Nie powiedzie się | Zakończy się pomyślnie |

| Tryb sparowany | ||

| Uwierzytelnianie Microsoft Entra | Nie powiedzie się | Zakończy się pomyślnie |

| Uwierzytelnianie systemu Windows | Zakończy się pomyślnie | Nie powiedzie się |

Powiązana zawartość

Dowiedz się więcej na temat implementowania uwierzytelniania systemu Windows dla podmiotów zabezpieczeń firmy Microsoft w usłudze SQL Managed Instance:

- Co to jest uwierzytelnianie systemu Windows dla podmiotów zabezpieczeń usługi Microsoft Entra w usłudze Azure SQL Managed Instance?

- Jak uwierzytelnianie systemu Windows dla usługi Azure SQL Managed Instance jest implementowane przy użyciu identyfikatora Microsoft Entra i protokołu Kerberos.

- Jak skonfigurować uwierzytelnianie systemu Windows dla identyfikatora Entra firmy Microsoft przy użyciu nowoczesnego przepływu interaktywnego.

- Jak skonfigurować uwierzytelnianie systemu Windows dla identyfikatora Entra firmy Microsoft przy użyciu przychodzącego przepływu opartego na zaufaniu.

- Skonfiguruj usługę Azure SQL Managed Instance na potrzeby uwierzytelniania systemu Windows dla identyfikatora entra firmy Microsoft.