Konfigurowanie kontroli dostępu do sieci

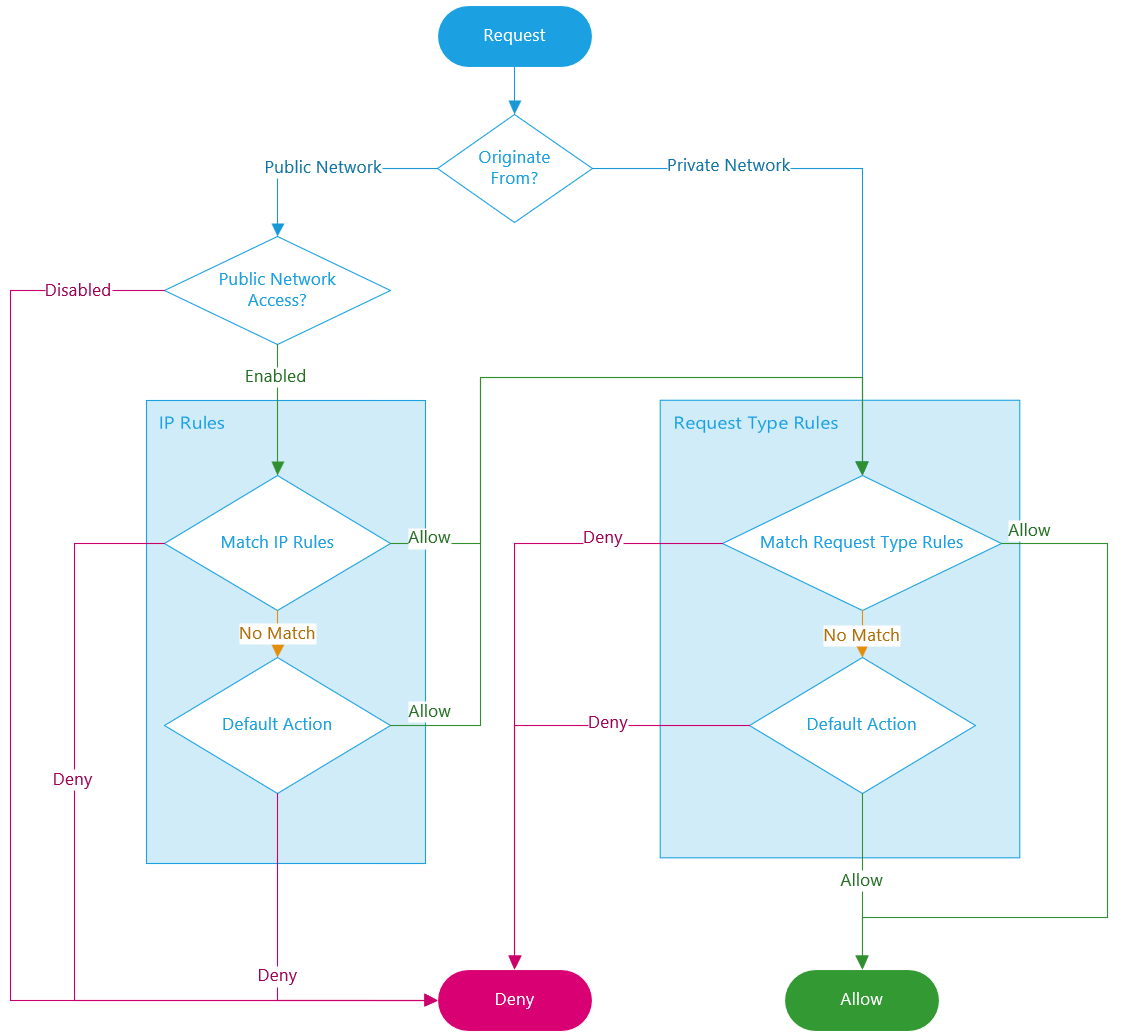

Usługa Azure SignalR Service umożliwia zabezpieczanie dostępu do punktu końcowego usługi i zarządzanie nim na podstawie typów żądań i podzestawów sieci. Podczas konfigurowania reguł kontroli dostępu do sieci tylko aplikacje wysyłające żądania z określonych sieci mogą uzyskiwać dostęp do usługi SignalR Service.

Ważne

Aplikacja, która uzyskuje dostęp do usługi SignalR Service, gdy reguły kontroli dostępu do sieci nadal wymagają odpowiedniej autoryzacji dla żądania.

Dostęp do sieci publicznej

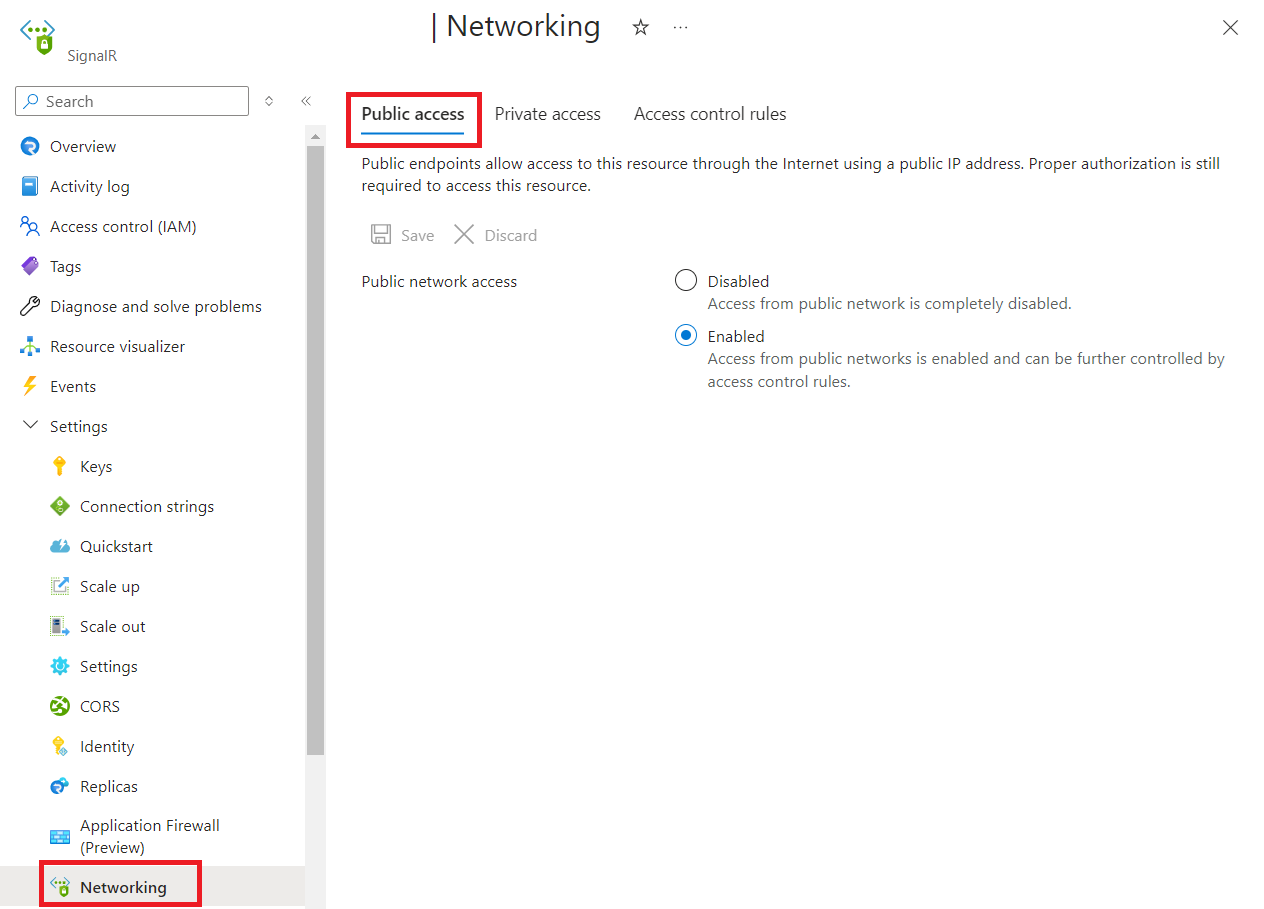

Oferujemy jeden, ujednolicony przełącznik, aby uprościć konfigurację dostępu do sieci publicznej. Przełącznik ma następujące opcje:

- Wyłączone: Całkowicie blokuje dostęp do sieci publicznej. Wszystkie inne reguły kontroli dostępu do sieci są ignorowane dla sieci publicznych.

- Włączone: umożliwia dostęp do sieci publicznej, który jest dodatkowo regulowany przez dodatkowe reguły kontroli dostępu do sieci.

- Konfigurowanie dostępu do sieci publicznej za pośrednictwem portalu

- Konfigurowanie dostępu do sieci publicznej za pośrednictwem aplikacji Bicep

Przejdź do wystąpienia usługi SignalR Service, które chcesz zabezpieczyć.

Wybierz pozycję Sieć z menu po lewej stronie. Wybierz kartę Dostęp publiczny:

Wybierz pozycję Wyłączone lub Włączone.

Wybierz pozycję Zapisz, aby zastosować zmiany.

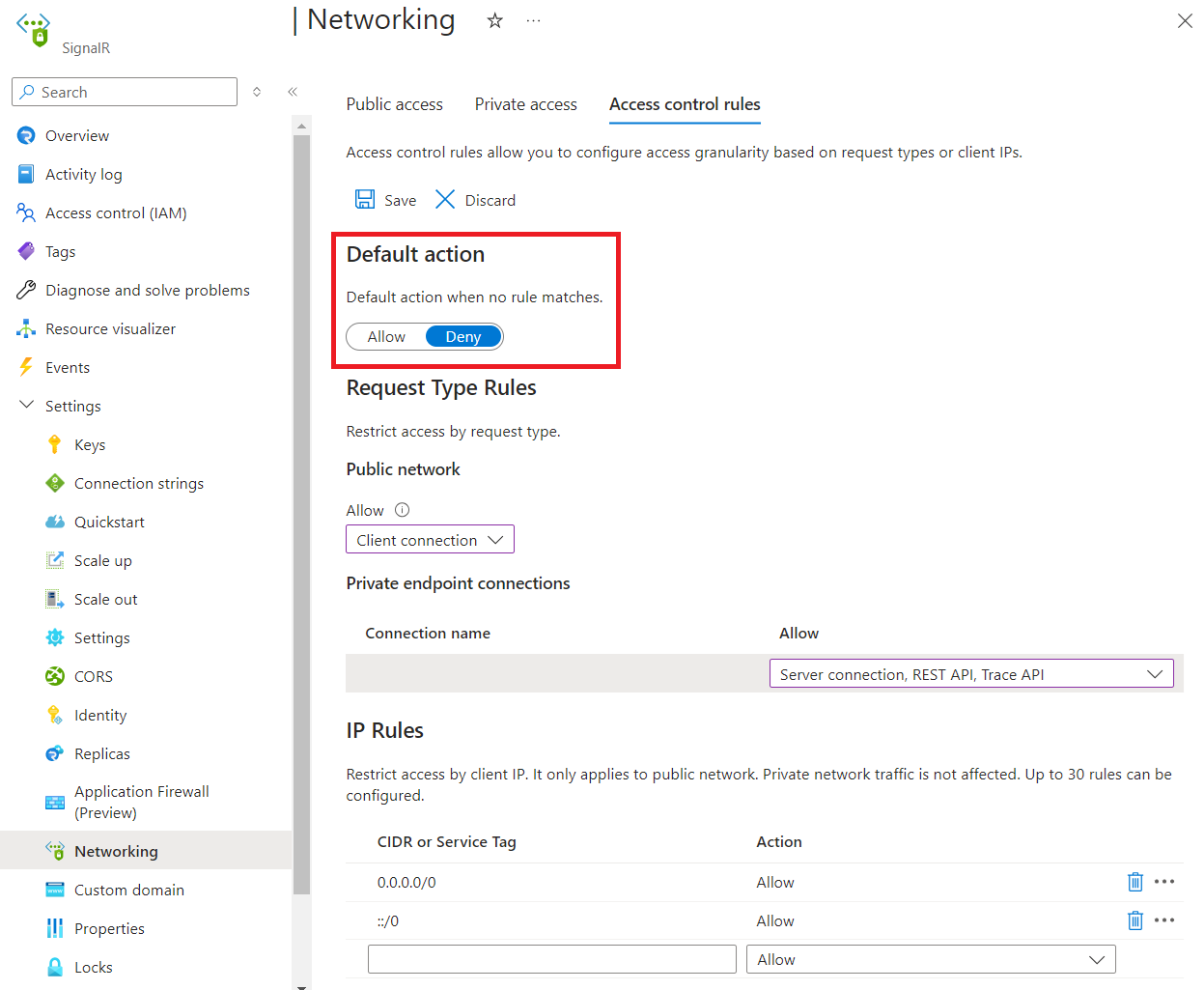

Akcja domyślna

Akcja domyślna jest stosowana, gdy żadna inna reguła nie jest zgodna.

- Konfigurowanie akcji domyślnej za pośrednictwem portalu

- Konfigurowanie akcji domyślnej za pośrednictwem Bicep

Przejdź do wystąpienia usługi SignalR Service, które chcesz zabezpieczyć.

Wybierz pozycję Kontrola dostępu do sieci z menu po lewej stronie.

Aby edytować akcję domyślną, przełącz przycisk Zezwalaj/Odmów .

Wybierz pozycję Zapisz, aby zastosować zmiany.

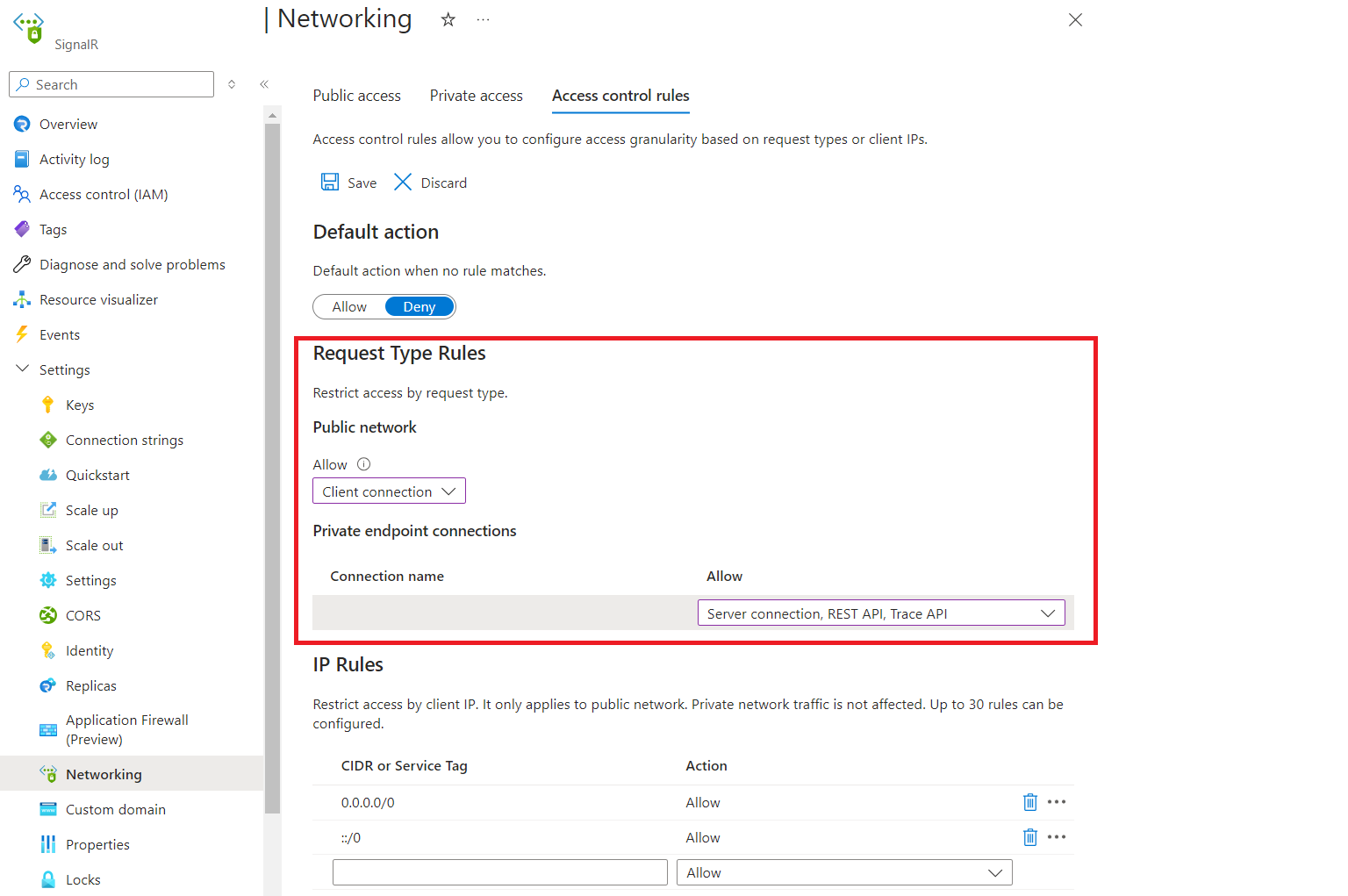

Reguły typów żądań

Reguły można skonfigurować tak, aby zezwalały na określone typy żądań lub odmawiały ich dla sieci publicznej i każdego prywatnego punktu końcowego.

Na przykład połączenia serwera są zazwyczaj uprzywilejowane. Aby zwiększyć bezpieczeństwo, możesz chcieć ograniczyć ich pochodzenie. Reguły można skonfigurować tak, aby blokowały wszystkie połączenia serwera z sieci publicznej i zezwalały na nie tylko z określonej sieci wirtualnej.

Jeśli żadna reguła nie jest zgodna, zostanie zastosowana akcja domyślna.

- Konfigurowanie reguł typów żądań za pośrednictwem portalu

- Konfigurowanie reguł typów żądań za pośrednictwem Bicep

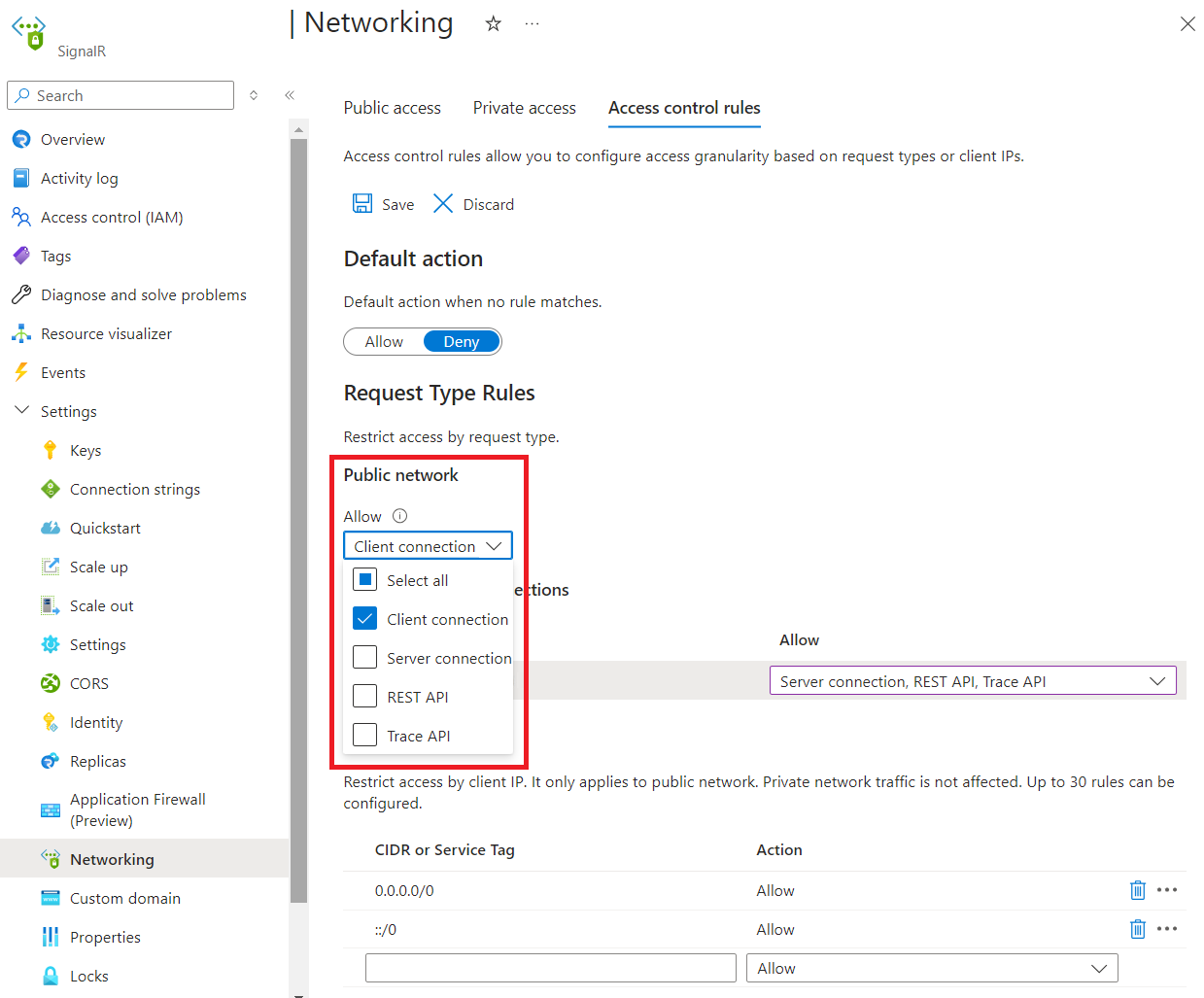

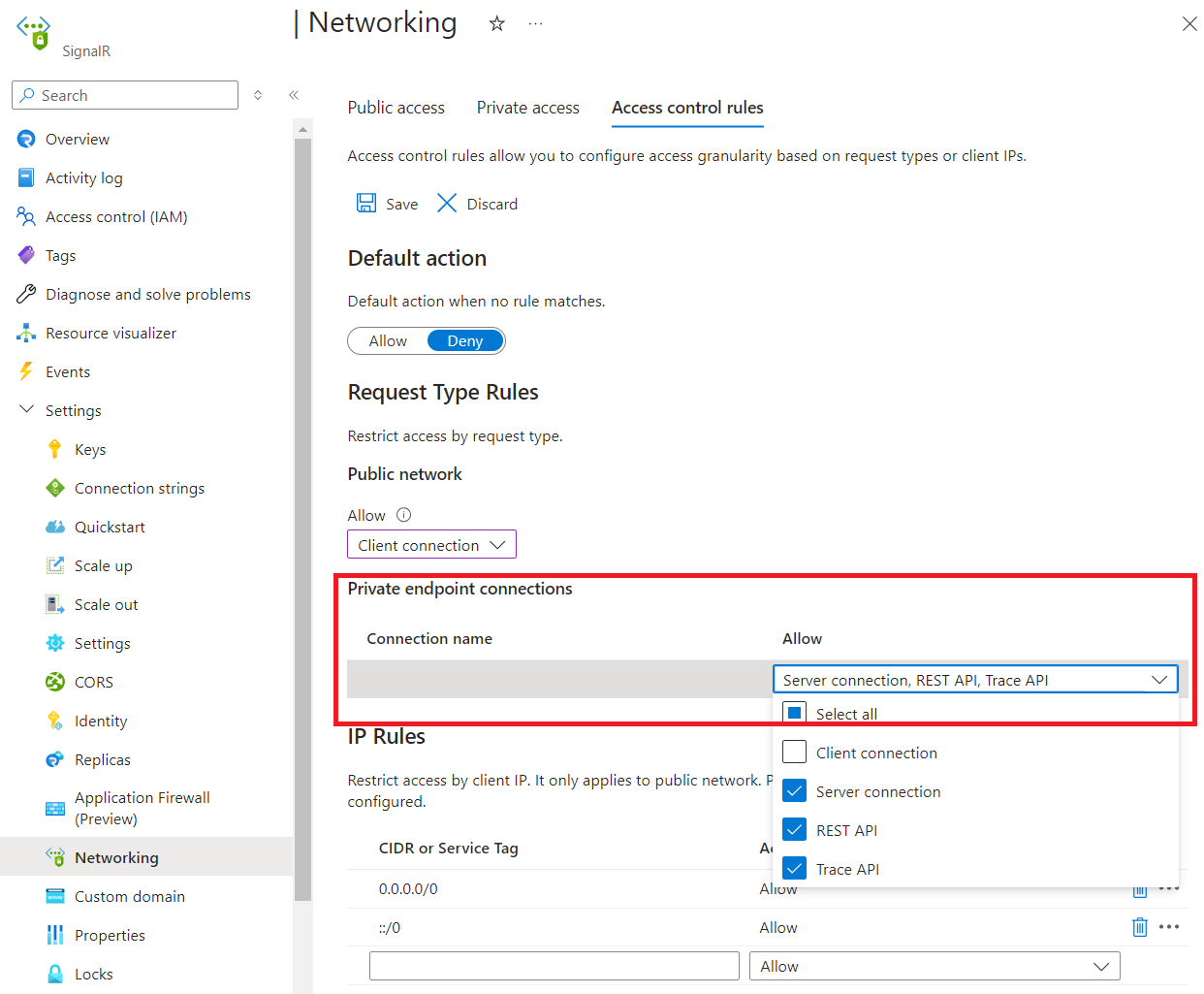

Przejdź do wystąpienia usługi SignalR Service, które chcesz zabezpieczyć.

Wybierz pozycję Kontrola dostępu do sieci z menu po lewej stronie.

Aby edytować regułę sieci publicznej, wybierz dozwolone typy żądań w obszarze Sieć publiczna.

Aby edytować reguły sieci prywatnych punktów końcowych, wybierz dozwolone typy żądań w każdym wierszu w obszarze Połączenia prywatnego punktu końcowego.

Wybierz pozycję Zapisz, aby zastosować zmiany.

Reguły adresów IP

Reguły adresów IP umożliwiają udzielanie lub odmawianie dostępu do określonych zakresów publicznych internetowych adresów IP. Te reguły mogą służyć do zezwalania na dostęp do niektórych usług internetowych i sieci lokalnych lub blokowania ogólnego ruchu internetowego.

Obowiązują następujące ograniczenia:

- Można skonfigurować maksymalnie 30 reguł.

- Zakresy adresów muszą być określone przy użyciu notacji CIDR, takiej jak

16.17.18.0/24. Obsługiwane są adresy IPv4 i IPv6. - Reguły adresów IP są oceniane w kolejności, w której są zdefiniowane. Jeśli żadna reguła nie jest zgodna, zostanie zastosowana akcja domyślna.

- Reguły adresów IP dotyczą tylko ruchu publicznego i nie mogą blokować ruchu z prywatnych punktów końcowych.

- Konfigurowanie reguł adresów IP za pośrednictwem portalu

- Konfigurowanie reguł adresów IP za pośrednictwem aplikacji Bicep

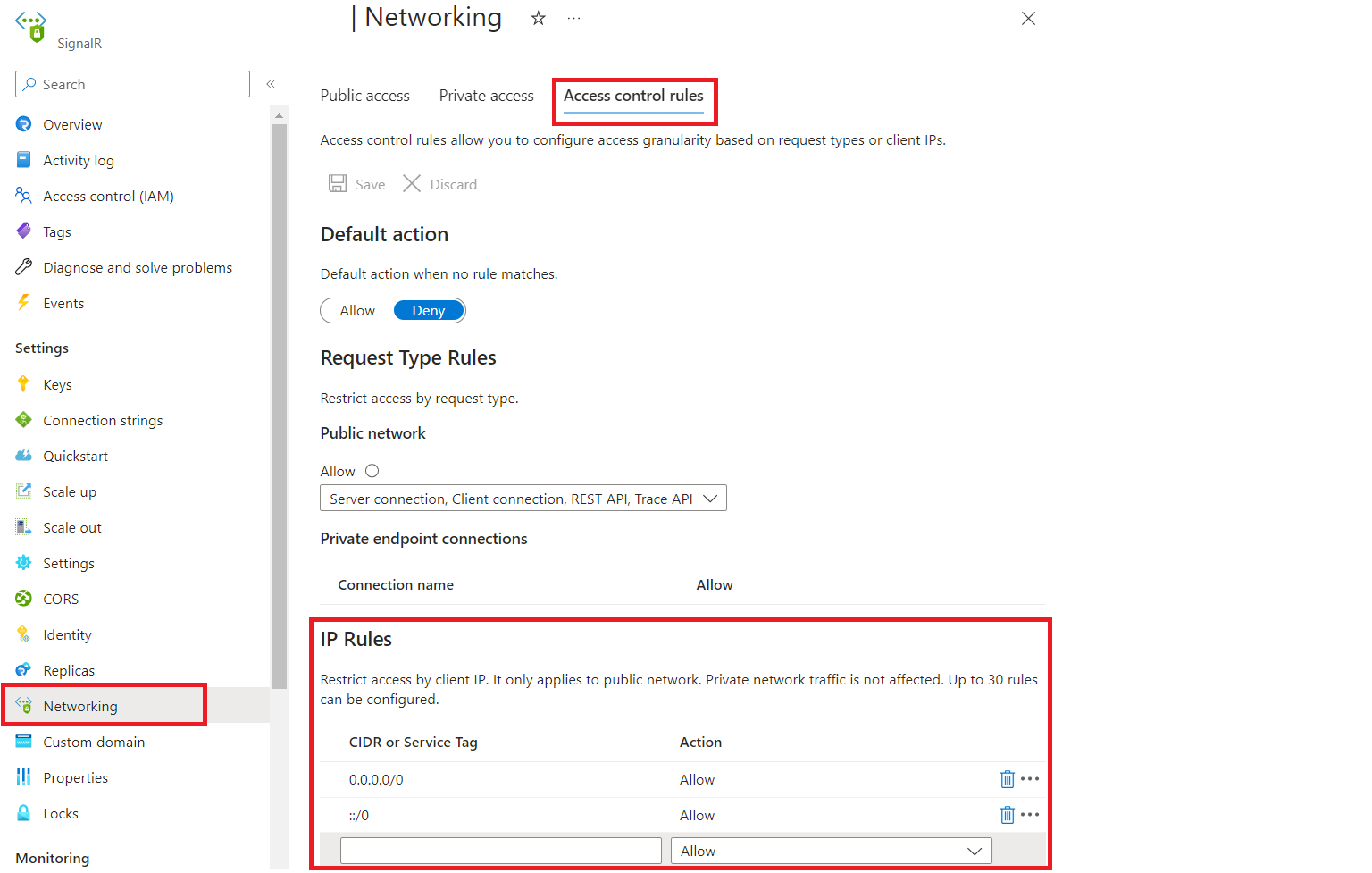

Przejdź do wystąpienia usługi SignalR Service, które chcesz zabezpieczyć.

Wybierz pozycję Sieć z menu po lewej stronie. Wybierz kartę Reguły kontroli dostępu:

Edytuj listę w sekcji Reguły adresów IP.

Wybierz pozycję Zapisz, aby zastosować zmiany.

Następne kroki

Dowiedz się więcej na temat usługi Azure Private Link.