Reguła lintera — bezpieczne wpisy tajne w parametrach

Ta reguła znajduje parametry, których nazwy wyglądają jak wpisy tajne, ale bez bezpiecznego dekoratora, na przykład: nazwa parametru zawiera następujące słowa kluczowe:

- hasło

- Pwd

- wpis tajny

- accountkey

- acctkey

Kod reguły Linter

Użyj następującej wartości w pliku konfiguracji Bicep, aby dostosować ustawienia reguły:

secure-secrets-in-params

Rozwiązanie

Użyj bezpiecznego dekoratora dla parametrów zawierających wpisy tajne. Bezpieczny dekorator oznacza parametr jako bezpieczny. Wartość bezpiecznego parametru nie jest zapisywana w historii wdrażania i nie jest rejestrowana.

Poniższy przykład kończy się niepowodzeniem tego testu, ponieważ nazwa parametru może zawierać wpisy tajne.

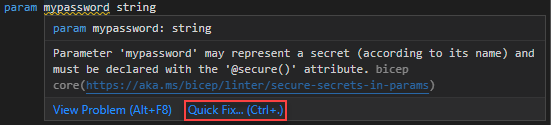

param mypassword string

Można go naprawić, dodając bezpieczny dekorator:

@secure()

param mypassword string

Opcjonalnie możesz użyć szybkiej poprawki , aby dodać bezpieczny dekorator:

Wyciszanie wyników fałszywie dodatnich

Czasami ta reguła wysyła alerty dotyczące parametrów, które nie zawierają w rzeczywistości wpisów tajnych. W takich przypadkach można wyłączyć ostrzeżenie dla tego wiersza, dodając #disable-next-line secure-secrets-in-params przed wierszem z ostrzeżeniem. Na przykład:

#disable-next-line secure-secrets-in-params // Doesn't contain a secret

param mypassword string

Dobrym rozwiązaniem jest dodanie komentarza wyjaśniającego, dlaczego reguła nie ma zastosowania do tego wiersza.

Następne kroki

Aby uzyskać więcej informacji na temat lintera, zobacz Use Bicep linter (Używanie lintera Bicep).