Konfigurowanie zapory ip dla przestrzeni nazw usługi Azure Relay

Domyślnie przestrzenie nazw usługi Relay są dostępne z Internetu, o ile żądanie jest dostarczane z prawidłowym uwierzytelnianiem i autoryzacją. Zapora IP umożliwia dalsze ograniczenie go tylko do zestawu adresów IPv4 lub zakresów adresów IPv4 w notacji CIDR (routing międzydomenowy bezklasowy).

Ta funkcja jest przydatna w scenariuszach, w których usługa Azure Relay powinna być dostępna tylko z określonych dobrze znanych witryn. Reguły zapory umożliwiają konfigurowanie reguł akceptowania ruchu pochodzącego z określonych adresów IPv4. Jeśli na przykład używasz usługi Relay z usługą Azure Express Route, możesz utworzyć regułę zapory, aby zezwolić na ruch tylko z lokalnych adresów IP infrastruktury.

Włączanie reguł zapory adresów IP

Reguły zapory adresów IP są stosowane na poziomie przestrzeni nazw. W związku z tym reguły mają zastosowanie do wszystkich połączeń od klientów przy użyciu dowolnego obsługiwanego protokołu. Wszelkie próby nawiązania połączenia z adresu IP, który nie pasuje do dozwolonej reguły IP w przestrzeni nazw, są odrzucane jako nieautoryzowane. Odpowiedź nie wspomina o regule adresu IP. Reguły filtrowania adresów IP są stosowane w kolejności, a pierwsza reguła zgodna z adresem IP określa akcję akceptowania lub odrzucania.

Korzystanie z witryny Azure Portal

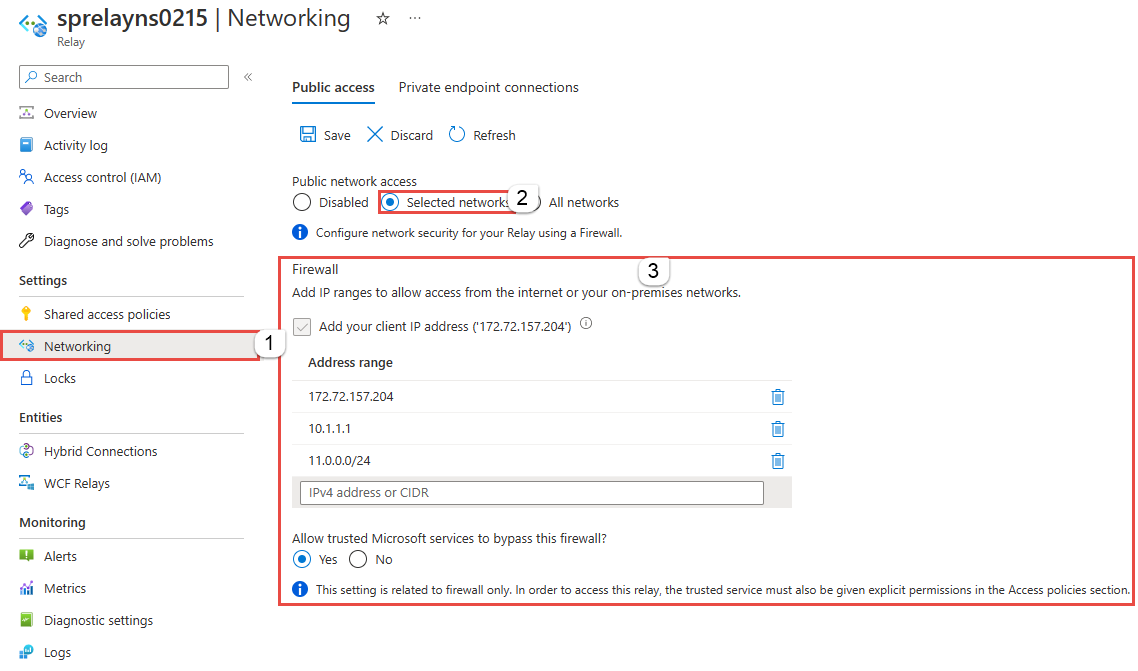

W tej sekcji pokazano, jak używać witryny Azure Portal do tworzenia reguł zapory adresów IP dla przestrzeni nazw.

- Przejdź do przestrzeni nazw usługi Relay w witrynie Azure Portal.

- W menu po lewej stronie wybierz pozycję Sieć.

- Aby ograniczyć dostęp do określonych sieci i adresów IP, wybierz opcję Wybrane sieci . W sekcji Zapora wykonaj następujące kroki:

Wybierz opcję Dodaj adres IP klienta, aby nadać bieżącemu adresowi IP klienta dostęp do przestrzeni nazw.

W polu Zakres adresów wprowadź określony adres IPv4 lub zakres adresu IPv4 w notacji CIDR.

Jeśli chcesz zezwolić usługi firmy Microsoft zaufanym przez usługę Azure Relay na obejście tej zapory, wybierz opcję Tak dla pozycji Zezwalaj na zaufane usługi firmy Microsoft obejście tej zapory?.

- Wybierz pozycję Zapisz na pasku narzędzi, aby zapisać ustawienia. Poczekaj kilka minut na wyświetlenie potwierdzenia w powiadomieniach portalu.

Używanie szablonu usługi Resource Manager

Poniższy szablon usługi Resource Manager umożliwia dodanie reguły filtru IP do istniejącej przestrzeni nazw usługi Relay.

Szablon przyjmuje jeden parametr: ipMask, który jest pojedynczym adresem IPv4 lub blokiem adresów IP w notacji CIDR. Na przykład w notacji CIDR 70.37.104.0/24 reprezentuje 256 adresów IPv4 z 70.37.104.0 do 70.37.104.255, z 24 wskazującą liczbę znaczących bitów prefiksu dla zakresu.

Uwaga

Chociaż nie ma możliwych reguł odmowy, szablon usługi Azure Resource Manager ma domyślną akcję ustawioną na wartość "Zezwalaj" , która nie ogranicza połączeń. Podczas tworzenia reguł sieci wirtualnej lub zapór musimy zmienić wartość "defaultAction"

from

"defaultAction": "Allow"

to

"defaultAction": "Deny"

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"namespaces_name": {

"defaultValue": "contosorelay0215",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.Relay/namespaces",

"apiVersion": "2021-11-01",

"name": "[parameters('namespaces_name')]",

"location": "East US",

"sku": {

"name": "Standard",

"tier": "Standard"

},

"properties": {}

},

{

"type": "Microsoft.Relay/namespaces/authorizationrules",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/RootManageSharedAccessKey')]",

"location": "eastus",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"rights": [

"Listen",

"Manage",

"Send"

]

}

},

{

"type": "Microsoft.Relay/namespaces/networkRuleSets",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/default')]",

"location": "East US",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"ipRules": [

{

"ipMask": "172.72.157.204",

"action": "Allow"

},

{

"ipMask": "10.1.1.1",

"action": "Allow"

},

{

"ipMask": "11.0.0.0/24",

"action": "Allow"

}

]

}

}

]

}

Aby wdrożyć szablon, postępuj zgodnie z instrukcjami dotyczącymi usługi Azure Resource Manager.

Zaufane usługi firmy Microsoft

Po włączeniu ustawienia Zezwalaj na zaufane usługi firmy Microsoft ominięcia tego ustawienia zapory następujące usługi otrzymują dostęp do zasobów usługi Azure Relay:

| Zaufana usługa | Obsługiwane scenariusze użycia |

|---|---|

| Azure Machine Learning | Usługa AML Kubernetes używa usługi Azure Relay do ułatwienia komunikacji między usługami AML i klastrem Kubernetes. Azure Relay to w pełni zarządzana usługa, która zapewnia bezpieczną dwukierunkową komunikację między aplikacjami hostowanymi w różnych sieciach. Ta funkcja doskonale nadaje się do użycia w środowiskach łącza prywatnego, w których komunikacja między zasobami platformy Azure i zasobami lokalnymi jest ograniczona. |

| Azure Arc | Usługi z obsługą usługi Azure Arc skojarzone z dostawcami zasobów mogą łączyć się z połączeniami hybrydowymi w przestrzeni nazw usługi Azure Relay jako nadawcą bez blokowania reguł zapory adresów IP ustawionych w przestrzeni nazw usługi Azure Relay. Microsoft.Hybridconnectivity usługa tworzy połączenia hybrydowe w przestrzeni nazw usługi Azure Relay i udostępnia informacje o połączeniu z odpowiednią usługą Arc na podstawie scenariusza. Te usługi komunikują się tylko z przestrzenią nazw usługi Azure Relay, jeśli używasz usługi Azure Arc, z następującymi usługami platformy Azure: — Azure Kubernetes — Azure Machine Learning — Microsoft Purview |

Inne zaufane usługi dla usługi Azure Relay to:

- Azure Event Grid

- Azure IoT Hub

- Azure Stream Analytics

- Azure Monitor

- Usługa Azure API Management

- Azure Synapse

- Azure Data Explorer

- Azure IoT Central

- Azure Healthcare Data Services

- Azure Digital Twins

Uwaga

W wersji 2021-11-01 lub nowszej zestawu SDK usługi Microsoft Relay właściwość "trustedServiceAccessEnabled" jest dostępna we właściwościach Microsoft.Relay/namespaces/networkRuleSets, aby włączyć dostęp do zaufanej usługi.

Aby zezwolić na zaufane usługi w szablonach usługi Azure Resource Manager, uwzględnij tę właściwość w szablonie:

"trustedServiceAccessEnabled": "True"

Na przykład na podstawie podanego szablonu usługi ARM można zmodyfikować ją tak, aby zawierała tę właściwość Zestawu reguł sieciowych dla włączenia zaufanych usług:

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"namespaces_name": {

"defaultValue": "contosorelay0215",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.Relay/namespaces",

"apiVersion": "2021-11-01",

"name": "[parameters('namespaces_name')]",

"location": "East US",

"sku": {

"name": "Standard",

"tier": "Standard"

},

"properties": {}

},

{

"type": "Microsoft.Relay/namespaces/authorizationrules",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/RootManageSharedAccessKey')]",

"location": "eastus",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"rights": [

"Listen",

"Manage",

"Send"

]

}

},

{

"type": "Microsoft.Relay/namespaces/networkRuleSets",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/default')]",

"location": "East US",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"trustedServiceAccessEnabled": "True",

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"ipRules": [

{

"ipMask": "172.72.157.204",

"action": "Allow"

},

{

"ipMask": "10.1.1.1",

"action": "Allow"

},

{

"ipMask": "11.0.0.0/24",

"action": "Allow"

}

]

}

}

]

}

Powiązana zawartość

Aby dowiedzieć się więcej o innych funkcjach związanych z zabezpieczeniami sieci, zobacz Zabezpieczenia sieciowe.