Zarządzanie dostępem do odczytu na poziomie tabeli w obszarze roboczym usługi Log Analytics

Ustawienia dostępu na poziomie tabeli umożliwiają przyznawanie określonym użytkownikom lub grupom uprawnień tylko do odczytu do danych w tabeli. Użytkownicy z dostępem do odczytu na poziomie tabeli mogą odczytywać dane z określonej tabeli zarówno w obszarze roboczym, jak i kontekście zasobu.

W tym artykule opisano dwa sposoby zarządzania dostępem do odczytu na poziomie tabeli.

Uwaga

Zalecamy użycie pierwszej metody opisanej tutaj, która jest obecnie dostępna w wersji zapoznawczej. W wersji zapoznawczej zalecana metoda opisana w tym miejscu nie ma zastosowania do reguł wykrywania usługi Microsoft Sentinel, które mogą mieć dostęp do większej liczby tabel niż zamierzone. Alternatywnie można użyć starszej metody ustawiania dostępu do odczytu na poziomie tabeli, która ma pewne ograniczenia związane z niestandardowymi tabelami dzienników. Przed użyciem jednej z metod zobacz Zagadnienia i ograniczenia dotyczące dostępu na poziomie tabeli.

Ustawianie dostępu do odczytu na poziomie tabeli (wersja zapoznawcza)

Udzielanie dostępu do odczytu na poziomie tabeli obejmuje przypisanie użytkownikowi dwóch ról:

- Na poziomie obszaru roboczego — rola niestandardowa, która zapewnia ograniczone uprawnienia do odczytywania szczegółów obszaru roboczego i uruchamiania zapytania w obszarze roboczym, ale nie do odczytywania danych z żadnych tabel.

- Na poziomie tabeli — rola Czytelnik w zakresie określonej tabeli.

Aby udzielić użytkownikowi lub grupie ograniczonych uprawnień do obszaru roboczego usługi Log Analytics:

Utwórz rolę niestandardową na poziomie obszaru roboczego, aby umożliwić użytkownikom odczytywanie szczegółów obszaru roboczego i uruchamianie zapytania w obszarze roboczym bez zapewniania dostępu do odczytu do danych w dowolnej tabeli:

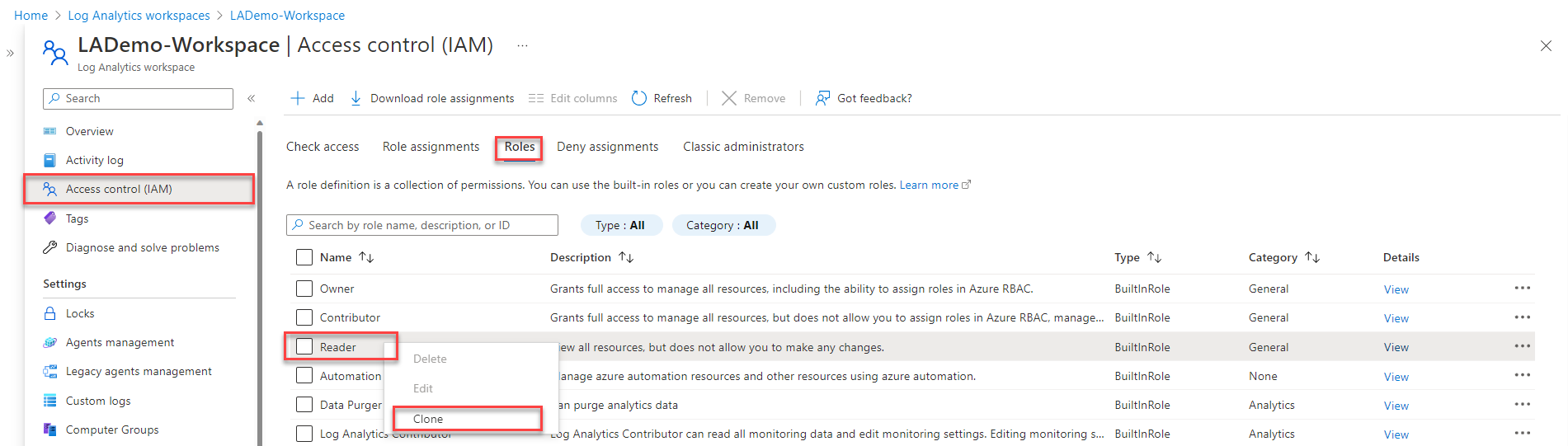

Przejdź do obszaru roboczego i wybierz pozycję Kontrola dostępu (IAM)>Role.

Kliknij prawym przyciskiem myszy rolę Czytelnik i wybierz polecenie Klonuj.

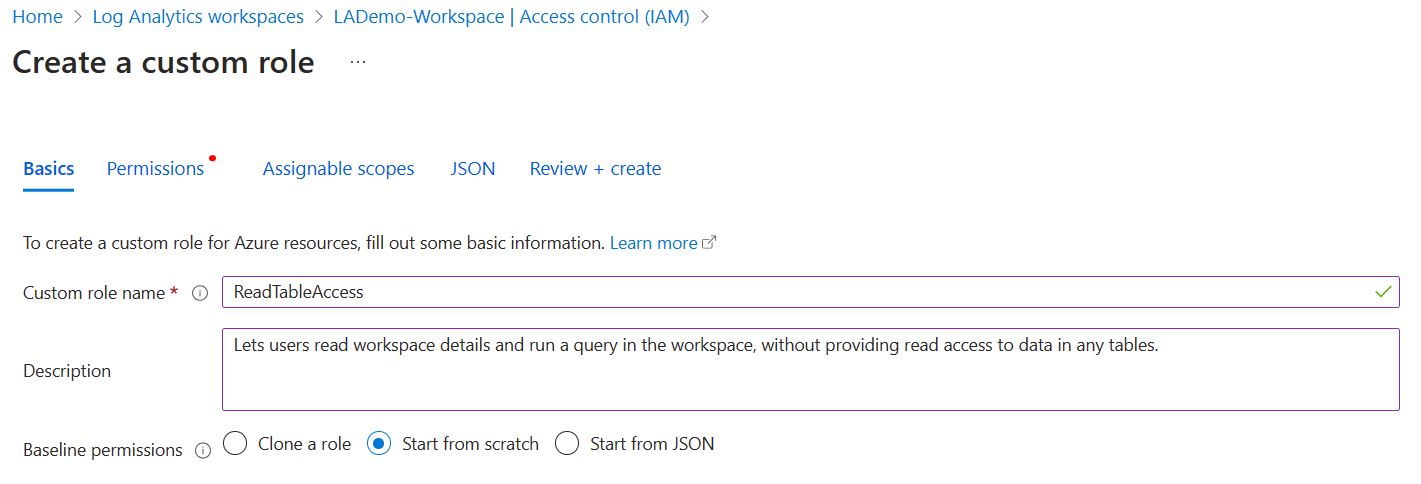

Spowoduje to otwarcie ekranu Tworzenie roli niestandardowej.

Na karcie Podstawy ekranu:

- Wprowadź wartość nazwy roli niestandardowej i opcjonalnie podaj opis.

- Ustaw uprawnienia wg planu bazowego, aby rozpocząć od podstaw.

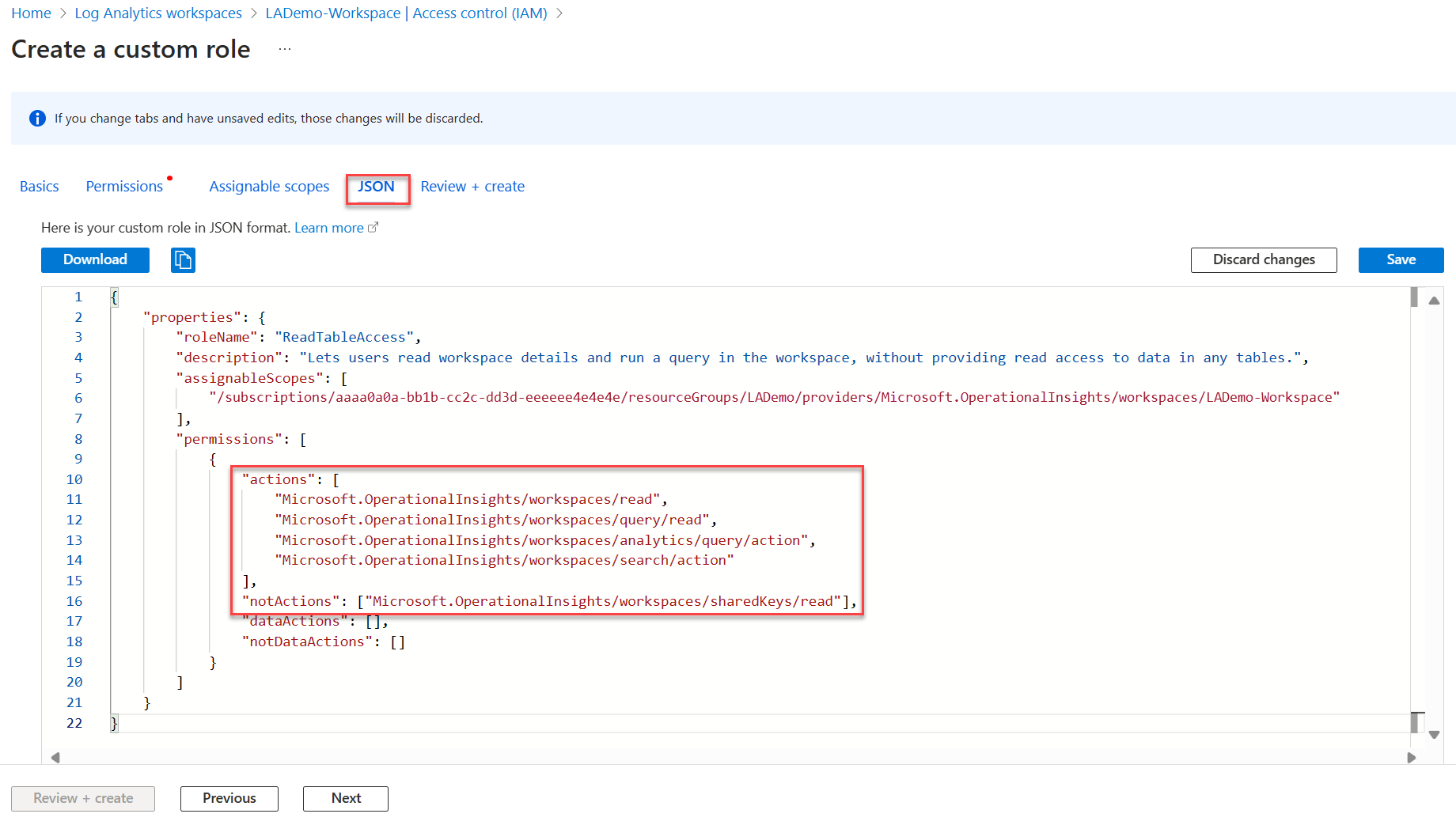

Wybierz kartę >JSON Edytuj:

"actions"W sekcji dodaj następujące akcje:"Microsoft.OperationalInsights/workspaces/read", "Microsoft.OperationalInsights/workspaces/query/read""not actions"W sekcji dodaj:"Microsoft.OperationalInsights/workspaces/sharedKeys/read"

Wybierz pozycję Zapisz>przegląd i utwórz w dolnej części ekranu, a następnie pozycję Utwórz na następnej stronie.

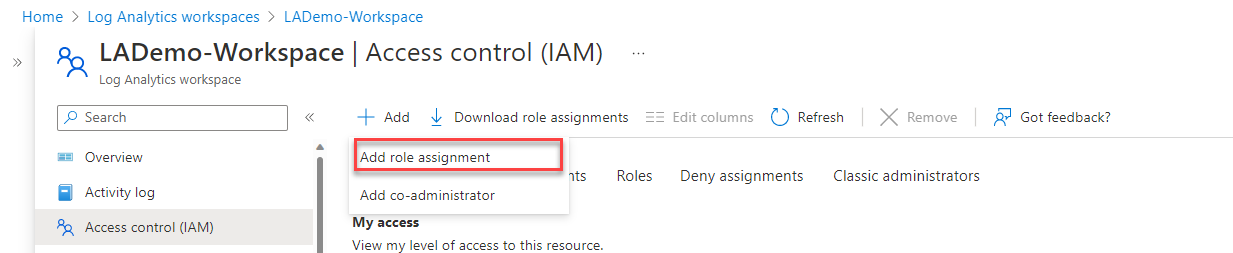

Przypisz rolę niestandardową do odpowiedniego użytkownika:

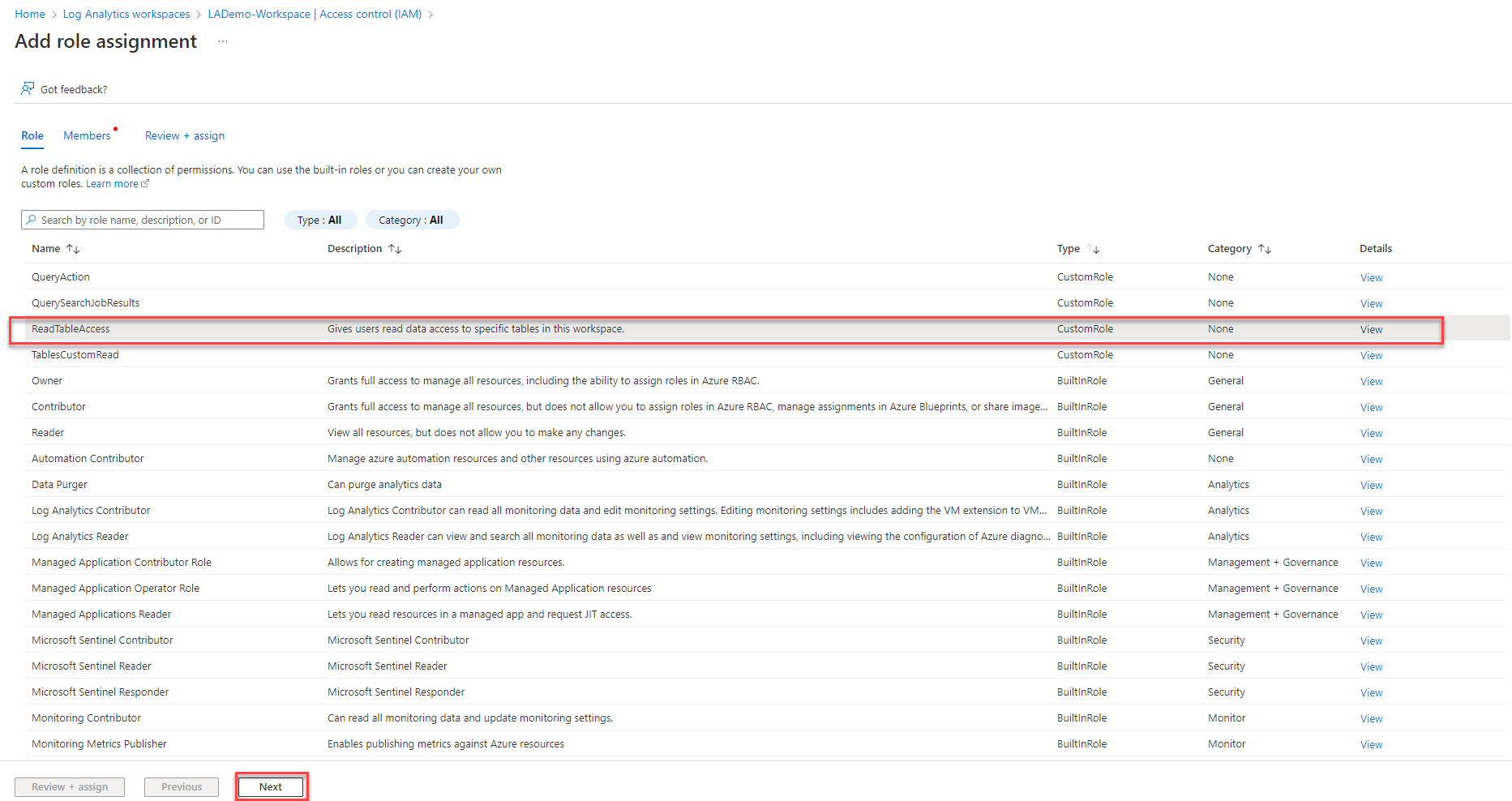

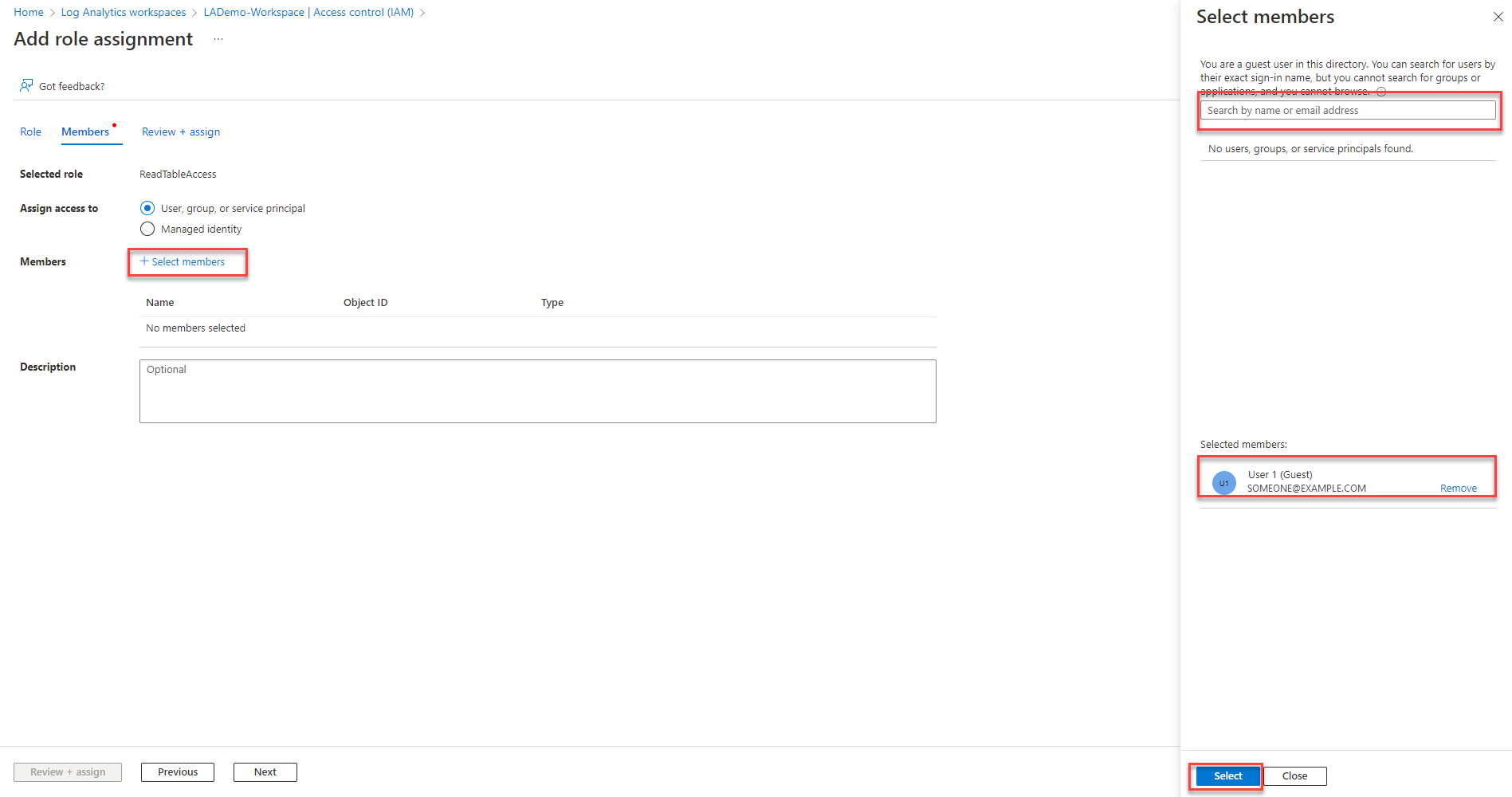

Wybierz pozycję Kontrola dostępu (AIM)>Dodaj>przypisanie roli.

Wybierz utworzoną rolę niestandardową, a następnie wybierz pozycję Dalej.

Spowoduje to otwarcie karty Członkowie ekranu Dodawanie przypisania roli niestandardowej.

Kliknij pozycję + Wybierz członków , aby otworzyć ekran Wybieranie członków .

Wyszukaj i wybierz użytkownika, a następnie kliknij pozycję Wybierz.

Wybierz pozycję Przejrzyj i przypisz.

Użytkownik może teraz odczytywać szczegóły obszaru roboczego i uruchamiać zapytanie, ale nie może odczytać danych z żadnych tabel.

Aby udzielić użytkownikowi dostępu do odczytu do określonej tabeli:

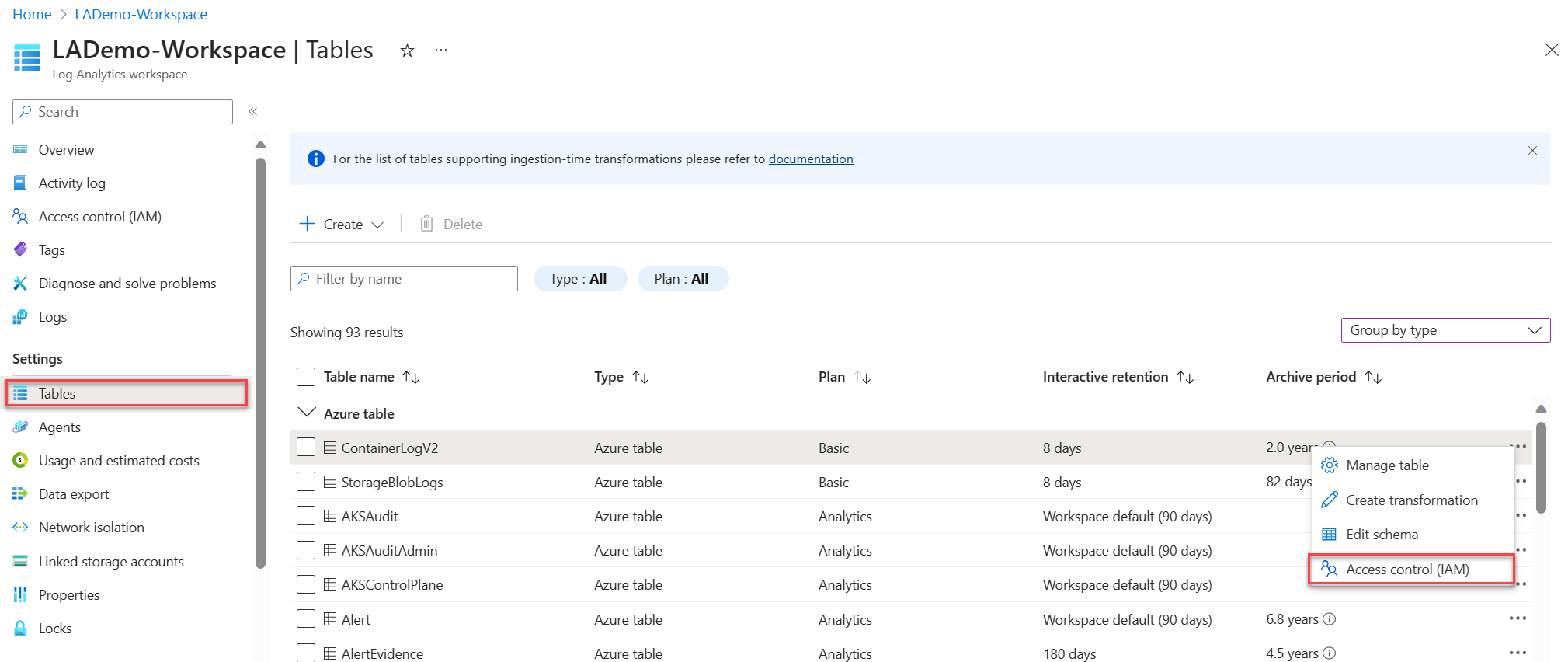

Z menu Obszarów roboczych usługi Log Analytics wybierz pozycję Tabele.

Wybierz wielokropek ( ... ) po prawej stronie tabeli i wybierz pozycję Kontrola dostępu (IAM).

Na ekranie Kontrola dostępu (Zarządzanie dostępem i tożsamościami) wybierz pozycję Dodaj>przypisanie roli.

Wybierz rolę Czytelnik i wybierz przycisk Dalej.

Kliknij pozycję + Wybierz członków , aby otworzyć ekran Wybieranie członków .

Wyszukaj i wybierz użytkownika, a następnie kliknij pozycję Wybierz.

Wybierz pozycję Przejrzyj i przypisz.

Użytkownik może teraz odczytywać dane z tej konkretnej tabeli. Udziel użytkownikowi dostępu do odczytu do innych tabel w obszarze roboczym zgodnie z potrzebami.

Starsza metoda ustawiania dostępu do odczytu na poziomie tabeli

Starsza metoda na poziomie tabeli używa również ról niestandardowych platformy Azure, aby umożliwić przyznawanie określonym użytkownikom lub grupom dostępu do określonych tabel w obszarze roboczym. Role niestandardowe platformy Azure mają zastosowanie do obszarów roboczych z trybami kontroli dostępu w kontekście obszaru roboczego lub kontekstu zasobu niezależnie od trybu dostępu użytkownika.

Aby zdefiniować dostęp do określonej tabeli, utwórz rolę niestandardową:

- Ustaw uprawnienia użytkownika w sekcji Akcje definicji roli.

- Użyj polecenia

Microsoft.OperationalInsights/workspaces/query/*, aby udzielić dostępu do wszystkich tabel. - Aby wykluczyć dostęp do określonych tabel w przypadku używania symbolu wieloznakowego w obszarze Akcje, wyświetl listę tabel wykluczonych w sekcji NotActions definicji roli.

Poniżej przedstawiono przykłady niestandardowych akcji ról w celu udzielenia i odmowy dostępu do określonych tabel.

Udziel dostępu do tabel Heartbeat i AzureActivity :

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/Heartbeat/read",

"Microsoft.OperationalInsights/workspaces/query/AzureActivity/read"

],

Udziel dostępu tylko do tabeli SecurityBaseline :

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/SecurityBaseline/read"

],

Udziel dostępu do wszystkich tabel z wyjątkiem tabeli SecurityAlert :

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/*/read"

],

"notActions": [

"Microsoft.OperationalInsights/workspaces/query/SecurityAlert/read"

],

Ograniczenia starszej metody powiązanej z tabelami niestandardowymi

Tabele niestandardowe przechowują dane zbierane ze źródeł danych, takich jak dzienniki tekstowe i interfejs API modułu zbierającego dane HTTP. Aby zidentyfikować typ tabeli, wyświetl informacje o tabeli w usłudze Log Analytics.

Korzystając ze starszej metody dostępu na poziomie tabeli, nie można udzielić dostępu do poszczególnych niestandardowych tabel dzienników na poziomie tabeli, ale można udzielić dostępu do wszystkich niestandardowych tabel dzienników. Aby utworzyć rolę z dostępem do wszystkich niestandardowych tabel dzienników, utwórz rolę niestandardową przy użyciu następujących akcji:

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/Tables.Custom/read"

],

Zagadnienia i ograniczenia dotyczące dostępu na poziomie tabeli

- W interfejsie użytkownika usługi Log Analytics użytkownicy z poziomem tabeli widzą listę wszystkich tabel w obszarze roboczym, ale mogą pobierać tylko dane z tabel, do których mają dostęp.

- Standardowe role Czytelnik lub Współautor, które obejmują akcję */odczyt , przesłaniają kontrolę dostępu na poziomie tabeli i zapewniają użytkownikom dostęp do wszystkich danych dziennika.

- Użytkownik z dostępem na poziomie tabeli, ale żadne uprawnienia na poziomie obszaru roboczego nie mogą uzyskiwać dostępu do danych dziennika z interfejsu API, ale nie z witryny Azure Portal.

- Administratorzy i właściciele subskrypcji mają dostęp do wszystkich typów danych niezależnie od innych ustawień uprawnień.

- Właściciele obszarów roboczych są traktowani jak każdy inny użytkownik do kontroli dostępu do poszczególnych tabel.

- Przypisz role do grup zabezpieczeń zamiast poszczególnych użytkowników, aby zmniejszyć liczbę przypisań. Ta praktyka pomoże również użyć istniejących narzędzi do zarządzania grupami w celu skonfigurowania i zweryfikowania dostępu.

Następne kroki

- Dowiedz się więcej o zarządzaniu dostępem do obszarów roboczych usługi Log Analytics.