Rejestrowanie aplikacji w celu żądania tokenów autoryzacji i pracy z interfejsami API

Aby uzyskać dostęp do interfejsów API REST platformy Azure, takich jak interfejs API usługi Log Analytics lub wysyłać metryki niestandardowe, możesz wygenerować token autoryzacji na podstawie identyfikatora klienta i wpisu tajnego. Token jest następnie przekazywany w żądaniu interfejsu API REST. W tym artykule pokazano, jak zarejestrować aplikację kliencką i utworzyć klucz tajny klienta, aby można było wygenerować token.

Rejestrowanie aplikacji

Utwórz jednostkę usługi i zarejestruj aplikację przy użyciu witryny Azure Portal, interfejsu wiersza polecenia platformy Azure lub programu PowerShell.

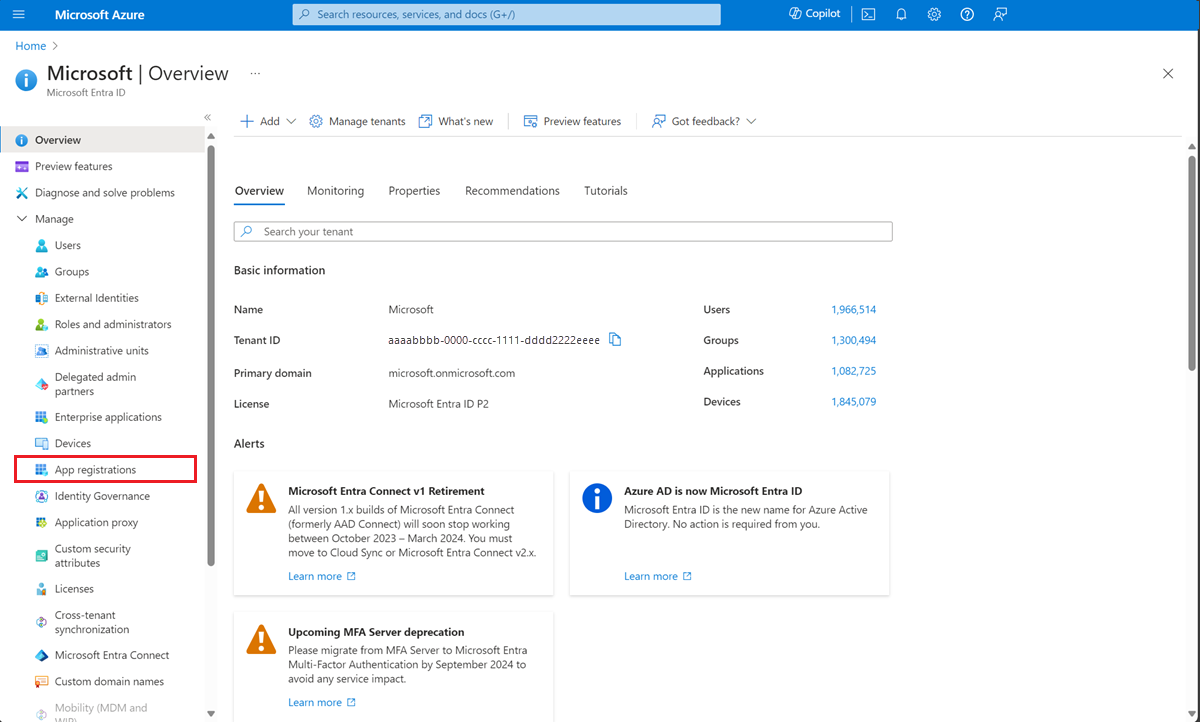

Aby zarejestrować aplikację, otwórz stronę Przegląd usługi Active Directory w witrynie Azure Portal.

Wybierz Rejestracje aplikacji na pasku bocznym.

Wybierz pozycję Nowa rejestracja

Na stronie Rejestrowanie aplikacji wprowadź nazwę aplikacji.

Wybierz pozycję Zarejestruj

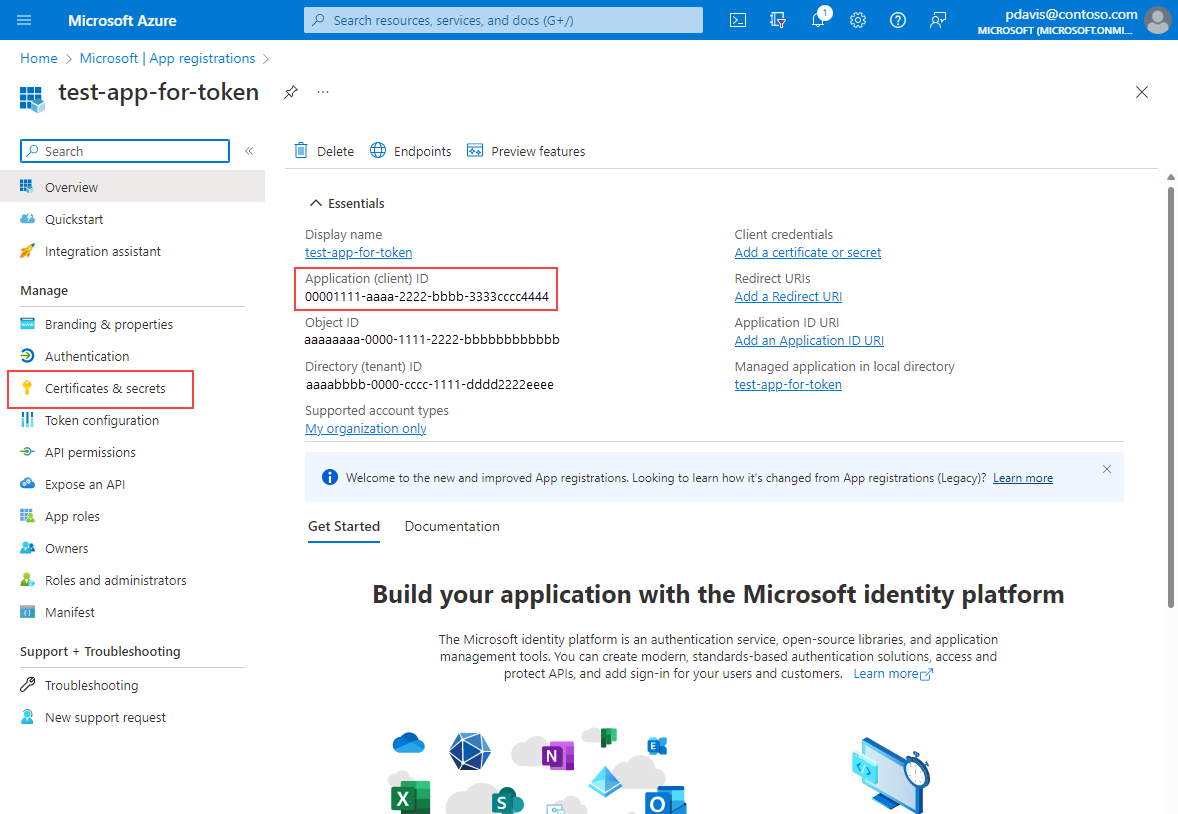

Na stronie przeglądu aplikacji wybierz pozycję Certyfikaty i wpisy tajne

Zanotuj identyfikator aplikacji (klienta). Jest on używany w żądaniu HTTP dla tokenu.

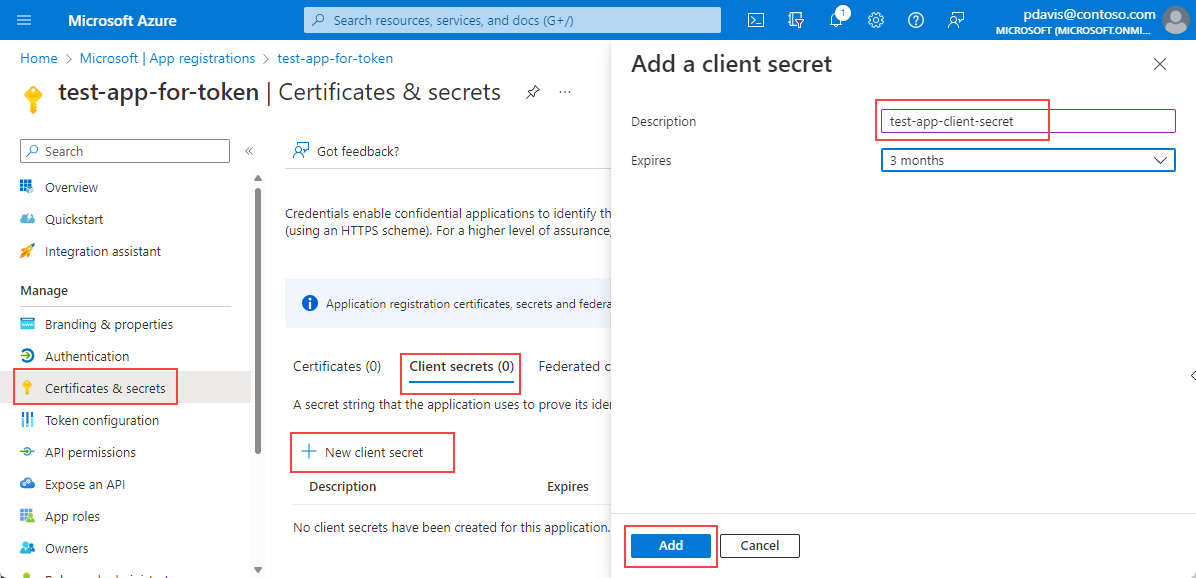

Na karcie Wpisy tajne klienta Wybierz nowy klucz tajny klienta

Wprowadź opis i wybierz pozycję Dodaj

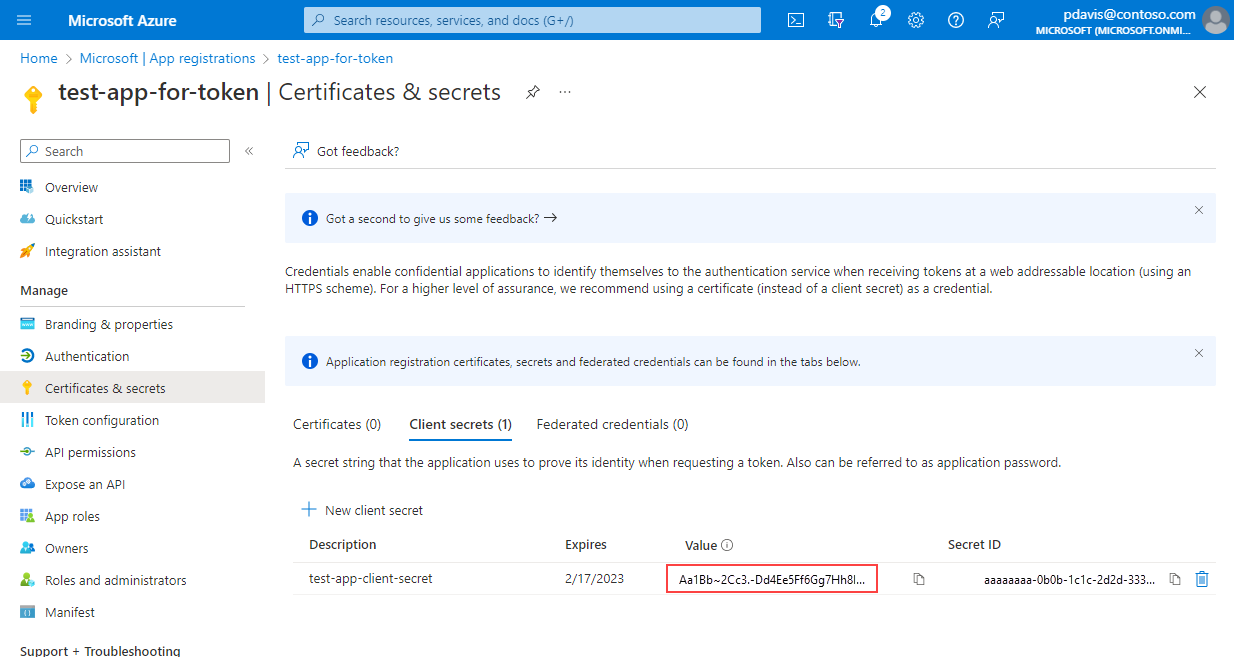

Skopiuj i zapisz wartość wpisu tajnego klienta.

Uwaga

Wartości wpisów tajnych klienta można wyświetlać tylko natychmiast po utworzeniu. Pamiętaj, aby zapisać wpis tajny przed opuszczeniem strony.

Następne kroki

Przed wygenerowaniem tokenu przy użyciu aplikacji, identyfikatora klienta i wpisu tajnego przypisz aplikację do roli przy użyciu kontroli dostępu (IAM) dla zasobu, do którego chcesz uzyskać dostęp. Rola będzie zależeć od typu zasobu i interfejsu API, którego chcesz użyć.

Na przykład:

Aby przyznać aplikacji odczyt z obszaru roboczego usługi Log Analytics, dodaj aplikację jako członka do roli Czytelnik przy użyciu kontroli dostępu (IAM) dla obszaru roboczego usługi Log Analytics. Aby uzyskać więcej informacji, zobacz Access the API (Uzyskiwanie dostępu do interfejsu API)

Aby udzielić dostępu do wysyłania metryk niestandardowych dla zasobu, dodaj aplikację jako element członkowski do roli Wydawca metryk monitorowania przy użyciu kontroli dostępu (IAM) dla zasobu. Aby uzyskać więcej informacji, zobacz Wysyłanie metryk do bazy danych metryk usługi Azure Monitor przy użyciu interfejsu API REST

Aby uzyskać więcej informacji, zobacz Przypisywanie ról platformy Azure przy użyciu witryny Azure Portal

Po przypisaniu roli możesz użyć aplikacji, identyfikatora klienta i klucza tajnego klienta, aby wygenerować token elementu nośnego w celu uzyskania dostępu do interfejsu API REST.

Uwaga

W przypadku korzystania z uwierzytelniania microsoft Entra może upłynąć do 60 minut, aby interfejs API REST usługi aplikacja systemu Azure Insights rozpoznawał nowe uprawnienia kontroli dostępu opartej na rolach (RBAC). Podczas propagacji uprawnień wywołania interfejsu API REST mogą zakończyć się niepowodzeniem z kodem błędu 403.