Konfigurowanie elementu webhook w celu uzyskiwania alertów dziennika aktywności

W ramach definicji grupy akcji można skonfigurować punkty końcowe elementu webhook w celu otrzymywania powiadomień o alertach dziennika aktywności. Za pomocą elementów webhook można kierować te powiadomienia do innych systemów na potrzeby przetwarzania końcowego lub akcji niestandardowych. W tym artykule pokazano, jak wygląda ładunek http POST do elementu webhook.

Aby uzyskać więcej informacji na temat alertów dziennika aktywności, zobacz tworzenie alertów dziennika aktywności platformy Azure.

Aby uzyskać informacje na temat grup akcji, zobacz jak tworzyć grupy akcji.

Uwaga

Możesz również użyć wspólnego schematu alertów dla integracji elementu webhook. Zapewnia ona zaletę posiadania jednego rozszerzalnego i ujednoliconego ładunku alertów we wszystkich usługach alertów w usłudze Azure Monitor. Dowiedz się więcej o typowym schemacie alertów.

Uwierzytelnianie elementu webhook

Element webhook może opcjonalnie używać autoryzacji opartej na tokenach do uwierzytelniania. Identyfikator URI elementu webhook jest zapisywany przy użyciu identyfikatora tokenu, na przykład https://mysamplealert/webcallback?tokenid=sometokenid&someparameter=somevalue.

Schemat ładunku

Ładunek JSON zawarty w operacji POST różni się w zależności od pola ładunku data.context.activityLog.eventSource .

Uwaga

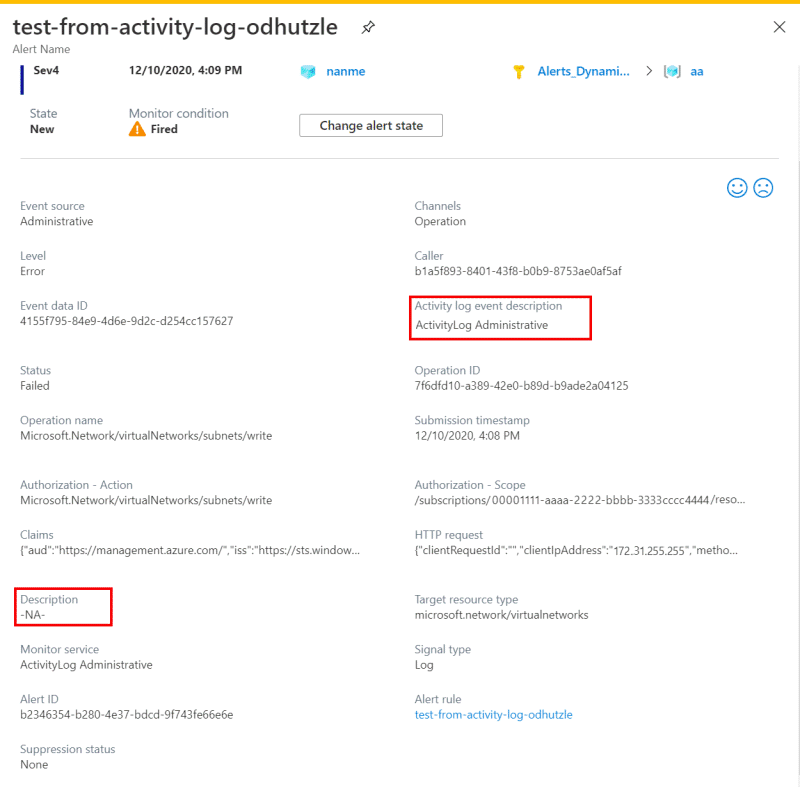

Obecnie opis, który jest częścią zdarzenia dziennika aktywności, jest kopiowany do wyzwolonej Alert Description właściwości.

Aby dopasować ładunek dziennika aktywności do innych typów alertów, począwszy od 1 kwietnia 2021 r., wyzwolona właściwość Description alertu zawiera opis reguły alertu.

W ramach przygotowań do tej zmiany utworzyliśmy nową właściwość , Activity Log Event Descriptionw dzienniku aktywności wyzwolony alert. Ta nowa właściwość jest wypełniona właściwością Description , która jest już dostępna do użycia. W związku z tym nowe pole Activity Log Event Description zawiera opis, który jest częścią zdarzenia dziennika aktywności.

Przejrzyj reguły alertów, reguły akcji, elementy webhook, aplikację logiki lub inne konfiguracje, w których możesz używać Description właściwości z wyzwolonego alertu. Zastąp Description właściwość właściwością Activity Log Event Description .

Jeśli warunek w regułach akcji, elementach webhook, aplikacji logiki lub innych konfiguracjach jest obecnie oparty na Description właściwości alertów dziennika aktywności, może być konieczne zmodyfikowanie go tak, aby był oparty na Activity Log Event Description właściwości.

Aby wypełnić nową Description właściwość, możesz dodać opis w definicji reguły alertu.

Popularny

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"channels": "Operation",

"correlationId": "aaaa0000-bb11-2222-33cc-444444dddddd",

"eventSource": "Administrative",

"eventTimestamp": "2017-03-29T15:43:08.0019532+00:00",

"eventDataId": "8195a56a-85de-4663-943e-1a2bf401ad94",

"level": "Informational",

"operationName": "Microsoft.Insights/actionGroups/write",

"operationId": "aaaa0000-bb11-2222-33cc-444444dddddd",

"status": "Started",

"subStatus": "",

"subscriptionId": "aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"submissionTimestamp": "2017-03-29T15:43:20.3863637+00:00",

...

}

},

"properties": {}

}

}

Administracyjne

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"authorization": {

"action": "Microsoft.Insights/actionGroups/write",

"scope": "/subscriptions/bbbb1b1b-cc2c-dd3d-ee4e-ffffff5f5f5f/resourceGroups/CONTOSO-TEST/providers/Microsoft.Insights/actionGroups/IncidentActions"

},

"claims": "{...}",

"caller": "me@contoso.com",

"description": "",

"httpRequest": "{...}",

"resourceId": "/subscriptions/bbbb1b1b-cc2c-dd3d-ee4e-ffffff5f5f5f/resourceGroups/CONTOSO-TEST/providers/Microsoft.Insights/actionGroups/IncidentActions",

"resourceGroupName": "CONTOSO-TEST",

"resourceProviderName": "Microsoft.Insights",

"resourceType": "Microsoft.Insights/actionGroups"

}

},

"properties": {}

}

}

Zabezpieczenia

{

"schemaId":"Microsoft.Insights/activityLogs",

"data":{"status":"Activated",

"context":{

"activityLog":{

"channels":"Operation",

"correlationId":"2518408115673929999",

"description":"Failed SSH brute force attack. Failed brute force attacks were detected from the following attackers: [\"IP Address: 01.02.03.04\"]. Attackers were trying to access the host with the following user names: [\"root\"].",

"eventSource":"Security",

"eventTimestamp":"2017-06-25T19:00:32.607+00:00",

"eventDataId":"Sec-07f2-4d74-aaf0-03d2f53d5a33",

"level":"Informational",

"operationName":"Microsoft.Security/locations/alerts/activate/action",

"operationId":"Sec-07f2-4d74-aaf0-03d2f53d5a33",

"properties":{

"attackers":"[\"IP Address: 01.02.03.04\"]",

"numberOfFailedAuthenticationAttemptsToHost":"456",

"accountsUsedOnFailedSignInToHostAttempts":"[\"root\"]",

"wasSSHSessionInitiated":"No","endTimeUTC":"06/25/2017 19:59:39",

"actionTaken":"Detected",

"resourceType":"Virtual Machine",

"severity":"Medium",

"compromisedEntity":"LinuxVM1",

"remediationSteps":"[In case this is an Azure virtual machine, add the source IP to NSG block list for 24 hours (see https://azure.microsoft.com/documentation/articles/virtual-networks-nsg/)]",

"attackedResourceType":"Virtual Machine"

},

"resourceId":"/subscriptions/12345-5645-123a-9867-123b45a6789/resourceGroups/contoso/providers/Microsoft.Security/locations/centralus/alerts/Sec-07f2-4d74-aaf0-03d2f53d5a33",

"resourceGroupName":"contoso",

"resourceProviderName":"Microsoft.Security",

"status":"Active",

"subscriptionId":"12345-5645-123a-9867-123b45a6789",

"submissionTimestamp":"2017-06-25T20:23:04.9743772+00:00",

"resourceType":"MICROSOFT.SECURITY/LOCATIONS/ALERTS"

}

},

"properties":{}

}

}

Zalecenie

{

"schemaId":"Microsoft.Insights/activityLogs",

"data":{

"status":"Activated",

"context":{

"activityLog":{

"channels":"Operation",

"claims":"{\"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress\":\"Microsoft.Advisor\"}",

"caller":"Microsoft.Advisor",

"correlationId":"bbbb1111-cc22-3333-44dd-555555eeeeee",

"description":"A new recommendation is available.",

"eventSource":"Recommendation",

"eventTimestamp":"2017-06-29T13:52:33.2742943+00:00",

"httpRequest":"{\"clientIpAddress\":\"0.0.0.0\"}",

"eventDataId":"1bf234ef-e45f-4567-8bba-fb9b0ee1dbcb",

"level":"Informational",

"operationName":"Microsoft.Advisor/recommendations/available/action",

"properties":{

"recommendationSchemaVersion":"1.0",

"recommendationCategory":"HighAvailability",

"recommendationImpact":"Medium",

"recommendationName":"Enable Soft Delete to protect your blob data",

"recommendationResourceLink":"https://portal.azure.com/#blade/Microsoft_Azure_Expert/RecommendationListBlade/recommendationTypeId/12dbf883-5e4b-4f56-7da8-123b45c4b6e6",

"recommendationType":"12dbf883-5e4b-4f56-7da8-123b45c4b6e6"

},

"resourceId":"/subscriptions/12345-5645-123a-9867-123b45a6789/resourceGroups/contoso/providers/microsoft.storage/storageaccounts/contosoStore",

"resourceGroupName":"CONTOSO",

"resourceProviderName":"MICROSOFT.STORAGE",

"status":"Active",

"subStatus":"",

"subscriptionId":"12345-5645-123a-9867-123b45a6789",

"submissionTimestamp":"2017-06-29T13:52:33.2742943+00:00",

"resourceType":"MICROSOFT.STORAGE/STORAGEACCOUNTS"

}

},

"properties":{}

}

}

ServiceHealth

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"channels": "Admin",

"correlationId": "cccc2222-dd33-4444-55ee-666666ffffff",

"description": "Active: Virtual Machines - Australia East",

"eventSource": "ServiceHealth",

"eventTimestamp": "2017-10-18T23:49:25.3736084+00:00",

"eventDataId": "6fa98c0f-334a-b066-1934-1a4b3d929856",

"level": "Informational",

"operationName": "Microsoft.ServiceHealth/incident/action",

"operationId": "cccc2222-dd33-4444-55ee-666666ffffff",

"properties": {

"title": "Virtual Machines - Australia East",

"service": "Virtual Machines",

"region": "Australia East",

"communication": "Starting at 02:48 UTC on 18 Oct 2017 you have been identified as a customer using Virtual Machines in Australia East who may receive errors starting Dv2 Promo and DSv2 Promo Virtual Machines which are in a stopped "deallocated" or suspended state. Customers can still provision Dv1 and Dv2 series Virtual Machines or try deploying Virtual Machines in other regions, as a possible workaround. Engineers have identified a possible fix for the underlying cause, and are exploring implementation options. The next update will be provided as events warrant.",

"incidentType": "Incident",

"trackingId": "0NIH-U2O",

"impactStartTime": "2017-10-18T02:48:00.0000000Z",

"impactedServices": "[{\"ImpactedRegions\":[{\"RegionName\":\"Australia East\"}],\"ServiceName\":\"Virtual Machines\"}]",

"defaultLanguageTitle": "Virtual Machines - Australia East",

"defaultLanguageContent": "Starting at 02:48 UTC on 18 Oct 2017 you have been identified as a customer using Virtual Machines in Australia East who may receive errors starting Dv2 Promo and DSv2 Promo Virtual Machines which are in a stopped "deallocated" or suspended state. Customers can still provision Dv1 and Dv2 series Virtual Machines or try deploying Virtual Machines in other regions, as a possible workaround. Engineers have identified a possible fix for the underlying cause, and are exploring implementation options. The next update will be provided as events warrant.",

"stage": "Active",

"communicationId": "636439673646212912",

"version": "0.1.1"

},

"status": "Active",

"subscriptionId": "cccc2c2c-dd3d-ee4e-ff5f-aaaaaa6a6a6a",

"submissionTimestamp": "2017-10-18T23:49:28.7864349+00:00"

}

},

"properties": {}

}

}

Aby uzyskać szczegółowe informacje o schemacie alertów dziennika aktywności powiadomień o kondycji usługi, zobacz Kondycja usługi powiadomienia. Możesz również dowiedzieć się, jak skonfigurować powiadomienia elementu webhook kondycji usługi przy użyciu istniejących rozwiązań do zarządzania problemami.

Zasób — kondycja

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"channels": "Admin, Operation",

"correlationId": "dddd3333-ee44-5555-66ff-777777aaaaaa",

"eventSource": "ResourceHealth",

"eventTimestamp": "2018-09-04T23:09:03.343+00:00",

"eventDataId": "2b37e2d0-7bda-4de7-ur8c6-1447d02265b2",

"level": "Informational",

"operationName": "Microsoft.Resourcehealth/healthevent/Activated/action",

"operationId": "2b37e2d0-7bda-489f-81c6-1447d02265b2",

"properties": {

"title": "Virtual Machine health status changed to unavailable",

"details": "Virtual machine has experienced an unexpected event",

"currentHealthStatus": "Unavailable",

"previousHealthStatus": "Available",

"type": "Downtime",

"cause": "PlatformInitiated"

},

"resourceId": "/subscriptions/<subscription Id>/resourceGroups/<resource group>/providers/Microsoft.Compute/virtualMachines/<resource name>",

"resourceGroupName": "<resource group>",

"resourceProviderName": "Microsoft.Resourcehealth/healthevent/action",

"status": "Active",

"subscriptionId": "<subscription Id>",

"submissionTimestamp": "2018-09-04T23:11:06.1607287+00:00",

"resourceType": "Microsoft.Compute/virtualMachines"

}

}

}

}

| Nazwa elementu | opis |

|---|---|

| status | Służy do obsługi alertów dotyczących metryk. Zawsze ustawiono wartość dla activated alertów dziennika aktywności. |

| kontekst | Kontekst zdarzenia. |

| resourceProviderName | Dostawca zasobów zasobu, którego dotyczy problem. |

| conditionType | Zawsze wartość Event. |

| name | Nazwa reguły alertu. |

| ID | Identyfikator zasobu alertu. |

| opis | Opis alertu ustawiony podczas tworzenia alertu. |

| subscriptionId | Identyfikator subskrypcji platformy Azure. |

| timestamp | Godzina wygenerowania zdarzenia przez usługę platformy Azure, która przetworzyła żądanie. |

| resourceId | Identyfikator zasobu, którego dotyczy problem. |

| resourceGroupName | Nazwa grupy zasobów dla zasobu, którego dotyczy problem. |

| właściwości | <Key, Value> Zestaw par (czyli Dictionary<String, String>) zawierający szczegółowe informacje o zdarzeniu. |

| event | Element zawierający metadane dotyczące zdarzenia. |

| autoryzacja | Właściwości kontroli dostępu opartej na rolach platformy Azure dla zdarzenia. Te właściwości zwykle obejmują akcję, rolę i zakres. |

| category | Kategoria zdarzenia. Obsługiwane wartości obejmują Administrative, , Alert, ServiceHealthSecurity, i Recommendation. |

| Obiekt wywołujący | Adres e-mail użytkownika, który wykonał operację, oświadczenie NAZWY UPN lub oświadczenie spN na podstawie dostępności. Może mieć wartość null dla niektórych wywołań systemowych. |

| correlationId | Zazwyczaj identyfikator GUID w formacie ciągu. Zdarzenia z elementem correlationId należą do tej samej większej akcji i zwykle współużytkuje correlationIdelement . |

| eventDescription | Statyczny opis tekstu zdarzenia. |

| eventDataId | Unikatowy identyfikator zdarzenia. |

| eventSource | Nazwa usługi platformy Azure lub infrastruktury, która wygenerowała zdarzenie. |

| httpRequest | Żądanie zwykle zawiera metodę clientRequestId, clientIpAddressi HTTP (na przykład PUT). |

| poziom | Jedna z następujących wartości: Critical, , ErrorWarningi Informational. |

| operationId | Zazwyczaj identyfikator GUID współużytkowany między zdarzeniami odpowiadającymi pojedynczej operacji. |

| operationName | Nazwa operacji. |

| właściwości | Właściwości zdarzenia. |

| status | Struna. Stan operacji. Typowe wartości to Started, , In Progress, FailedSucceeded, Active, i Resolved. |

| subStatus | Zazwyczaj zawiera kod stanu HTTP odpowiedniego wywołania REST. Może również zawierać inne ciągi, które opisują podstatu. Typowe wartości podstatu obejmują OK (kod stanu HTTP: 200), Created (kod stanu HTTP: 201), Accepted (kod stanu HTTP: 202), No Content (kod stanu HTTP: 204 Bad Request ), (kod stanu HTTP: 400), Not Found (kod stanu HTTP: 404), Conflict (kod stanu HTTP: 409), (kod stanu HTTP: 500), Internal Server Error Service Unavailable (kod stanu HTTP: 503) i Gateway Timeout (kod stanu HTTP: 504). |

Aby uzyskać szczegółowe informacje o schemacie dla wszystkich innych alertów dziennika aktywności, zobacz Omówienie dziennika aktywności platformy Azure.

Następne kroki

- Dowiedz się więcej o dzienniku aktywności.

- Wykonywanie skryptów usługi Azure Automation (Runbook) w alertach platformy Azure.

- Użyj aplikacji logiki, aby wysłać wiadomość SMS za pośrednictwem usługi Twilio z alertu platformy Azure. Ten przykład dotyczy alertów dotyczących metryk, ale można go zmodyfikować w celu pracy z alertem dziennika aktywności.

- Użyj aplikacji logiki, aby wysłać komunikat usługi Slack z alertu platformy Azure. Ten przykład dotyczy alertów dotyczących metryk, ale można go zmodyfikować w celu pracy z alertem dziennika aktywności.

- Użyj aplikacji logiki, aby wysłać komunikat do kolejki platformy Azure z alertu platformy Azure. Ten przykład dotyczy alertów dotyczących metryk, ale można go zmodyfikować w celu pracy z alertem dziennika aktywności.