Zbieranie dzienników zapory za pomocą agenta usługi Azure Monitor

Zapora systemu Windows to aplikacja systemu Microsoft Windows, która filtruje informacje przychodzące do systemu z Internetu i blokuje potencjalnie szkodliwe programy. Dzienniki zapory systemu Windows są generowane zarówno w systemach operacyjnych klienta, jak i serwera. Te dzienniki zawierają cenne informacje o ruchu sieciowym, w tym porzucone pakiety i pomyślne połączenia. Analizowanie plików dziennika zapory systemu Windows można wykonywać przy użyciu metod, takich jak przekazywanie zdarzeń systemu Windows (WEF) lub przekazywanie dzienników do produktu SIEM, takiego jak Azure Sentinel. Możesz ją włączyć lub wyłączyć, wykonując następujące kroki w dowolnym systemie Windows:

- Wybierz pozycję Start, a następnie otwórz pozycję Ustawienia.

- W obszarze Aktualizacja i zabezpieczenia wybierz pozycję Zabezpieczenia Windows, Zapora i ochrona sieci.

- Wybierz profil sieciowy: domena, prywatny lub publiczny.

- W obszarze Zapora Microsoft Defender przełącz ustawienie na Włączone lub Wyłączone.

Wymagania wstępne

Aby wykonać tę procedurę, potrzebne są następujące elementy:

- Obszar roboczy usługi Log Analytics, w którym masz co najmniej prawa współautora.

- Punkt końcowy zbierania danych.

- Uprawnienia do tworzenia obiektów reguły zbierania danych w obszarze roboczym.

- Maszyna wirtualna, zestaw skalowania maszyn wirtualnych lub maszyna lokalna z obsługą usługi Arc, na którym działa zapora.

Dodaj tabelę zapory do obszaru roboczego usługi Log Analytics

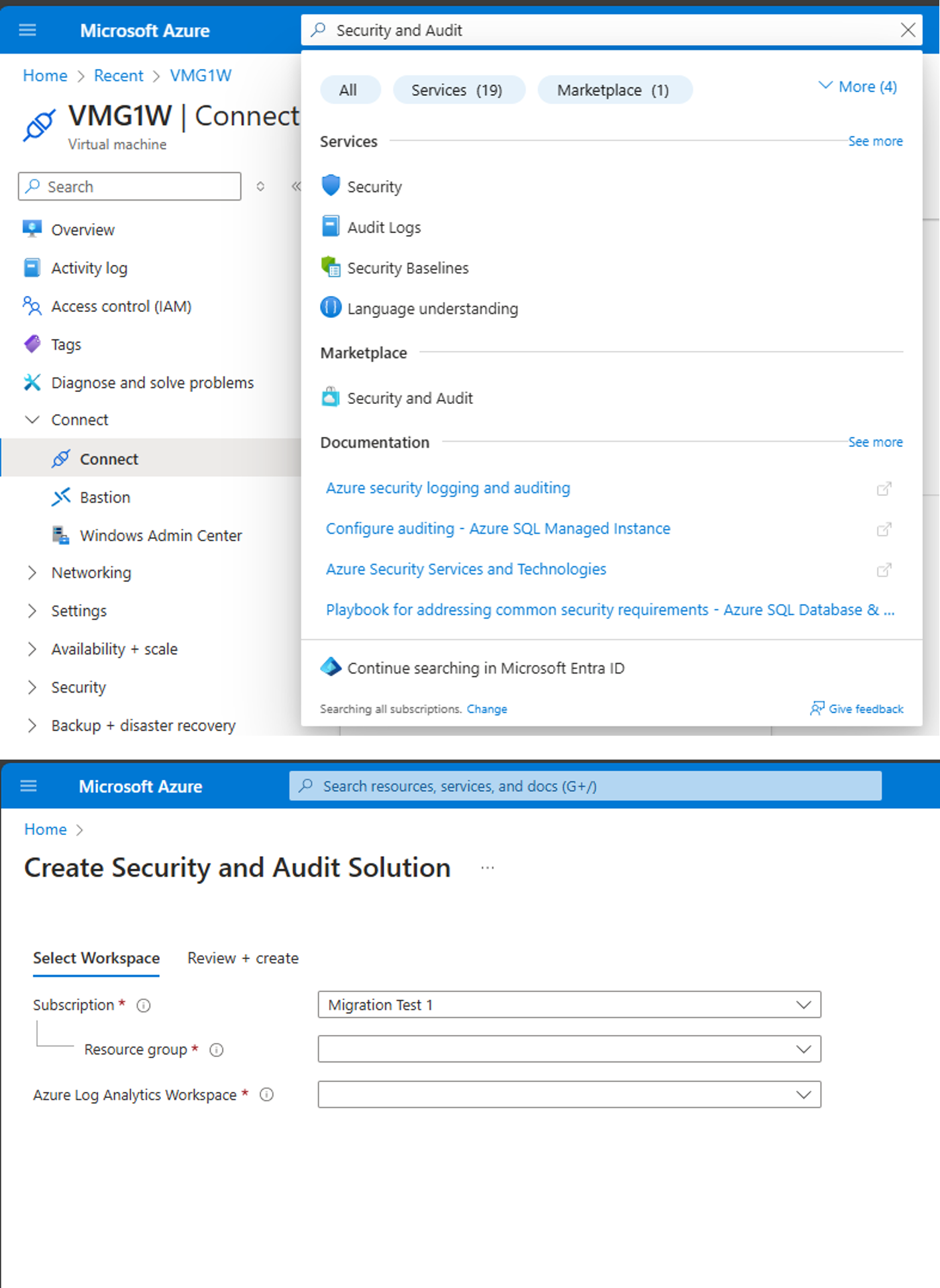

W przeciwieństwie do innych tabel, które są domyślnie tworzone w usłudze LAW, tabela Zapora systemu Windows musi zostać utworzona ręcznie. Wyszukaj rozwiązanie Zabezpieczenia i inspekcja i utwórz je. Zobacz poniższy zrzut ekranu. Jeśli tabela nie jest obecna, zostanie wyświetlony błąd wdrożenia DCR z informacją, że tabela nie jest obecna w usłudze LAW. Schemat tworzonej tabeli zapory znajduje się tutaj: Schemat zapory systemu Windows

Utwórz regułę zbierania danych w celu zbierania dzienników zapory

Reguła zbierania danych definiuje:

- Które pliki dziennika źródłowego agenta usługi Azure Monitor skanują pod kątem nowych zdarzeń.

- Jak usługa Azure Monitor przekształca zdarzenia podczas pozyskiwania.

- Docelowy obszar roboczy usługi Log Analytics i tabela, do której usługa Azure Monitor wysyła dane.

Regułę zbierania danych można zdefiniować w celu wysyłania danych z wielu maszyn do obszarów roboczych usługi Log Analytics, w tym obszaru roboczego w innym regionie lub dzierżawie. Utwórz regułę zbierania danych w tym samym regionie co obszar roboczy Analiza.

Uwaga

Aby wysyłać dane między dzierżawami, musisz najpierw włączyć usługę Azure Lighthouse.

Aby utworzyć regułę zbierania danych w witrynie Azure Portal:

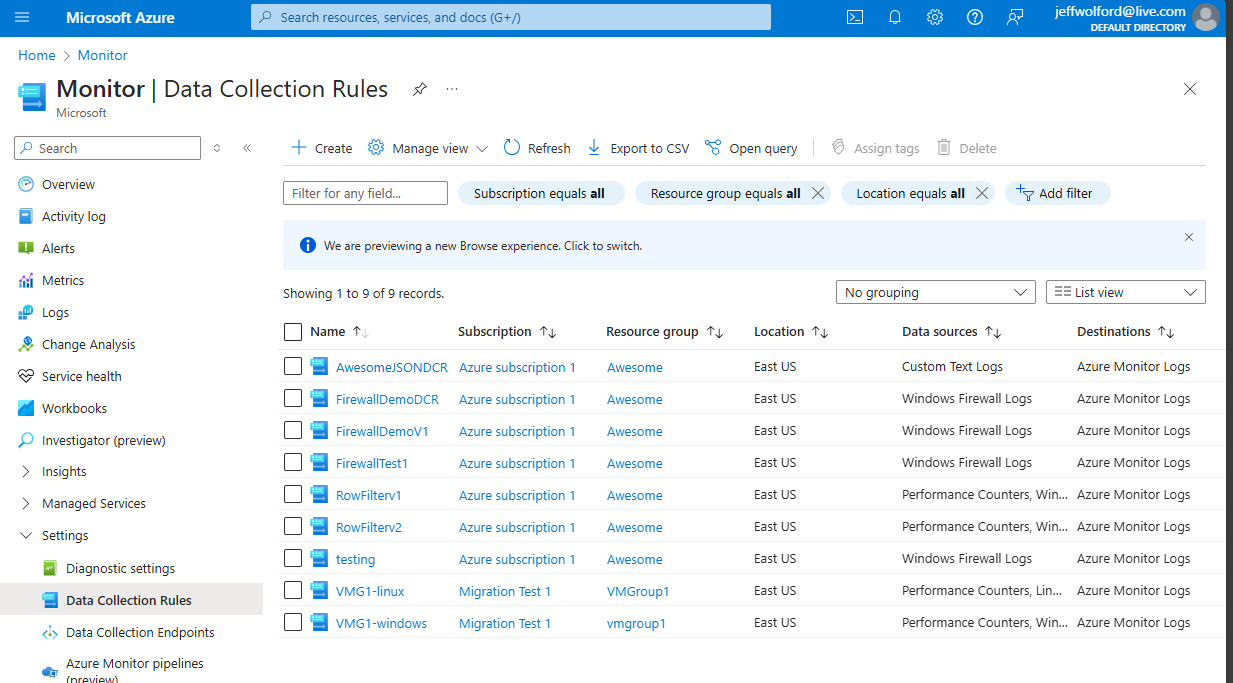

W menu Monitor wybierz pozycję Reguły zbierania danych.

Wybierz pozycję Utwórz , aby utworzyć nową regułę i skojarzenia zbierania danych.

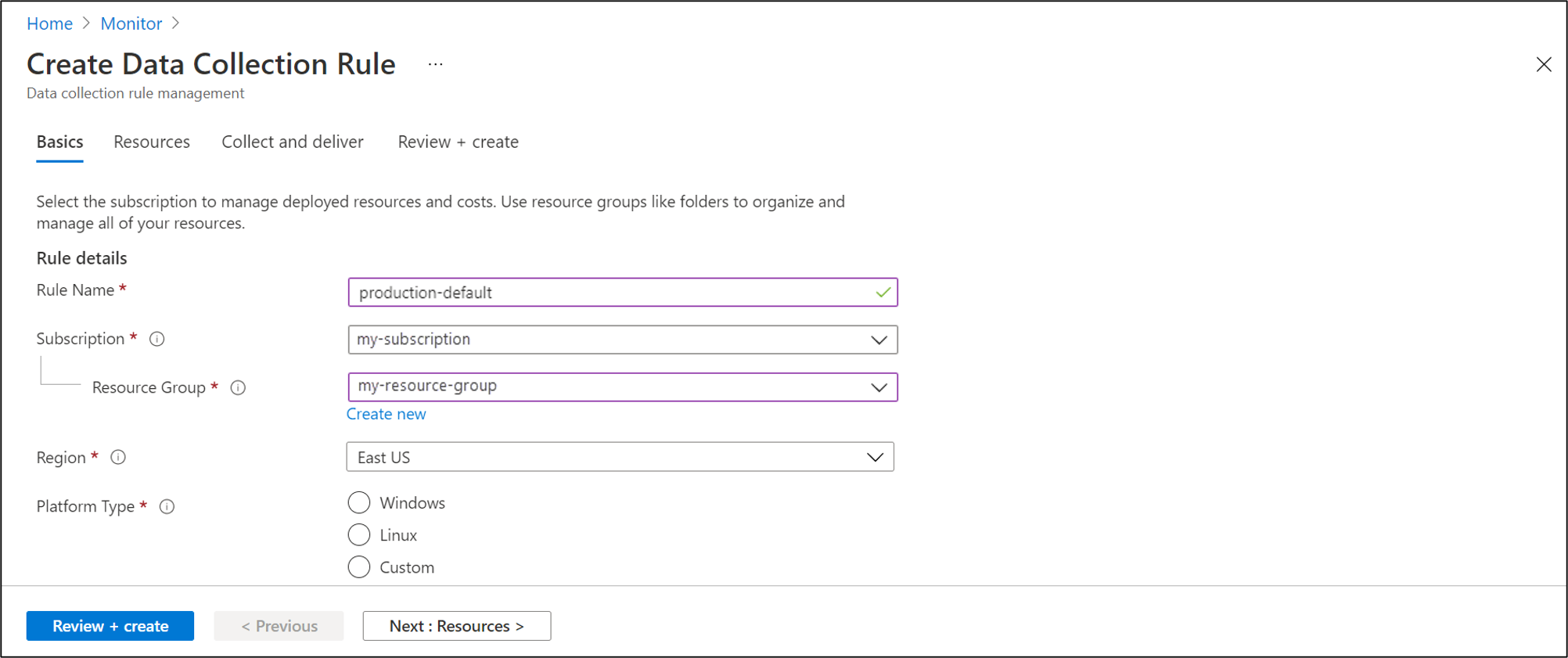

Wprowadź nazwę reguły i określ subskrypcję, grupę zasobów, region i typ platformy:

- Region określa miejsce utworzenia kontrolera domeny . Maszyny wirtualne i ich skojarzenia mogą znajdować się w dowolnej subskrypcji lub grupie zasobów w dzierżawie.

- Typ platformy określa typ zasobów, do których może mieć zastosowanie ta reguła. Opcja Niestandardowa umożliwia używanie zarówno typów systemów Windows, jak i Linux. -Punkt końcowy zbierania danych wybierz wcześniej utworzony punkt końcowy zbierania danych.

Na karcie Zasoby: Wybierz pozycję + Dodaj zasoby i skojarz zasoby z regułą zbierania danych. Zasoby mogą być maszynami wirtualnymi, zestawami skalowania maszyn wirtualnych i usługą Azure Arc dla serwerów. Witryna Azure Portal instaluje agenta usługi Azure Monitor na zasobach, które nie zostały jeszcze zainstalowane.

Ważne

Portal umożliwia przypisaną przez system tożsamość zarządzaną w zasobach docelowych wraz z istniejącymi tożsamościami przypisanymi przez użytkownika, jeśli istnieją. W przypadku istniejących aplikacji, chyba że określisz tożsamość przypisaną przez użytkownika w żądaniu, zamiast tego maszyna domyślnie używa tożsamości przypisanej przez system. Jeśli potrzebujesz izolacji sieci przy użyciu linków prywatnych, wybierz istniejące punkty końcowe z tego samego regionu dla odpowiednich zasobów lub utwórz nowy punkt końcowy.

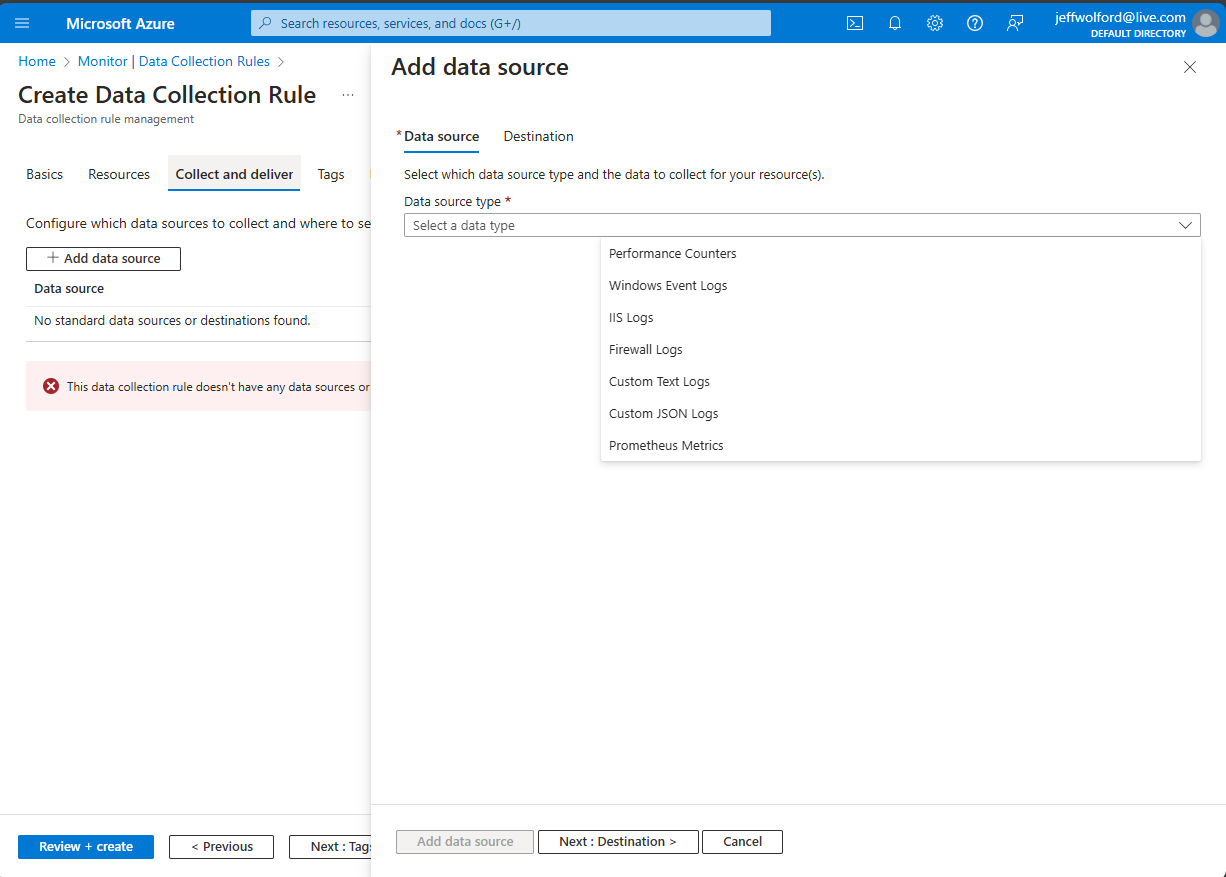

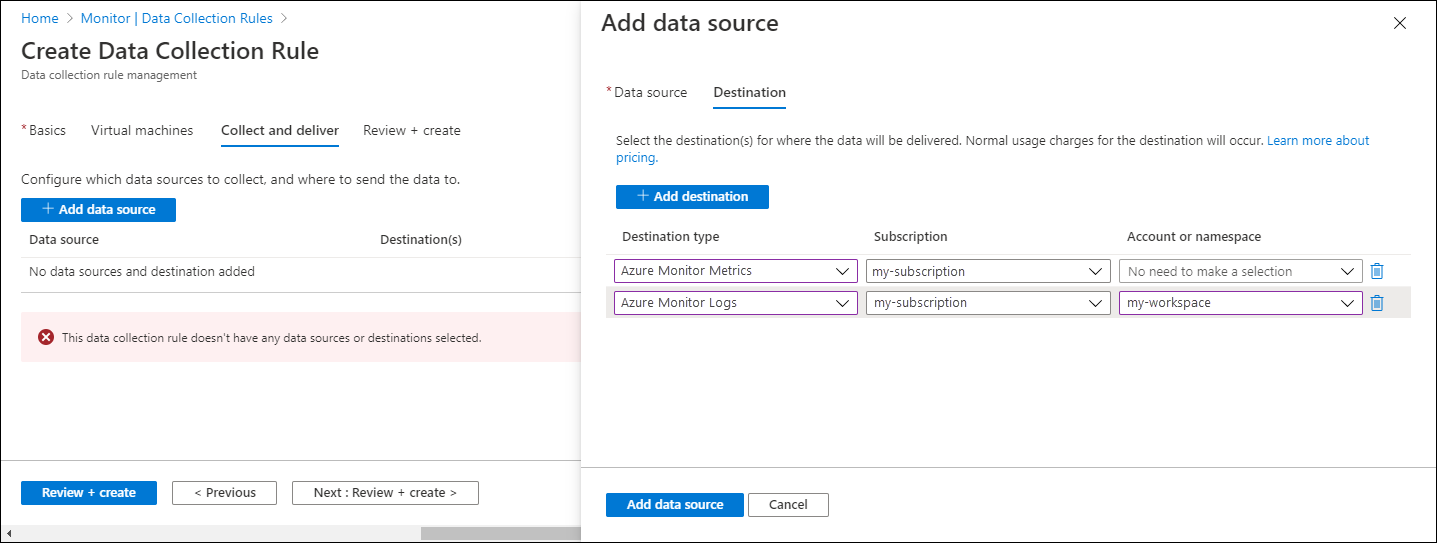

Na karcie Zbieranie i dostarczanie wybierz pozycję Dodaj źródło danych, aby dodać źródło danych i ustawić miejsce docelowe.

Wybierz pozycję Dzienniki zapory.

Na karcie Miejsce docelowe dodaj miejsce docelowe dla źródła danych.

Wybierz pozycję Przejrzyj i utwórz , aby przejrzeć szczegóły reguły zbierania danych i skojarzenie z zestawem maszyn wirtualnych.

Wybierz pozycję Utwórz , aby utworzyć regułę zbierania danych.

Uwaga

Po utworzeniu reguły zbierania danych może upłynąć do 5 minut.

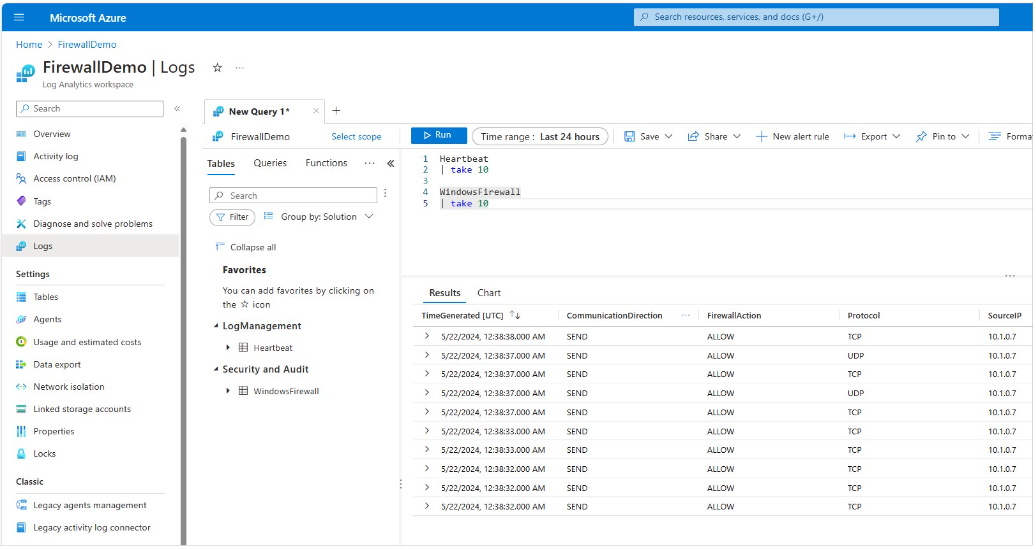

Przykładowe zapytania dziennika

Zlicz wpisy dziennika zapory według adresu URL dla www.contoso.com hosta.

WindowsFirewall

| take 10

Rozwiązywanie problemów

Wykonaj poniższe kroki, aby rozwiązać problemy z kolekcją dzienników zapory.

Uruchamianie narzędzia do rozwiązywania problemów z agentem usługi Azure Monitor

Aby przetestować konfigurację i udostępnić dzienniki firmie Microsoft , skorzystaj z narzędzia do rozwiązywania problemów z agentem usługi Azure Monitor.

Sprawdzanie, czy odebrano jakiekolwiek dzienniki zapory

Zacznij od sprawdzenia, czy jakiekolwiek rekordy zostały zebrane dla dzienników zapory, uruchamiając następujące zapytanie w usłudze Log Analytics. Jeśli zapytanie nie zwraca rekordów, sprawdź inne sekcje pod kątem możliwych przyczyn. To zapytanie wyszukuje wpisy w ciągu ostatnich dwóch dni, ale można zmodyfikować dla innego zakresu czasu.

WindowsFirewall

| where TimeGenerated > ago(48h)

| order by TimeGenerated desc

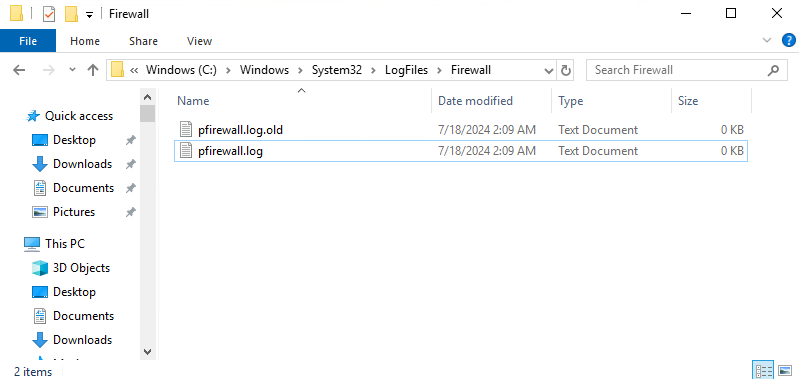

Sprawdź, czy dzienniki zapory są tworzone

Przyjrzyj się znacznikom czasu plików dziennika i otwórz najnowsze, aby zobaczyć, że w plikach dziennika znajdują się najnowsze znaczniki czasu. Domyślną lokalizacją plików dziennika zapory jest C:\windows\system32\logfiles\firewall\pfirewall.log.

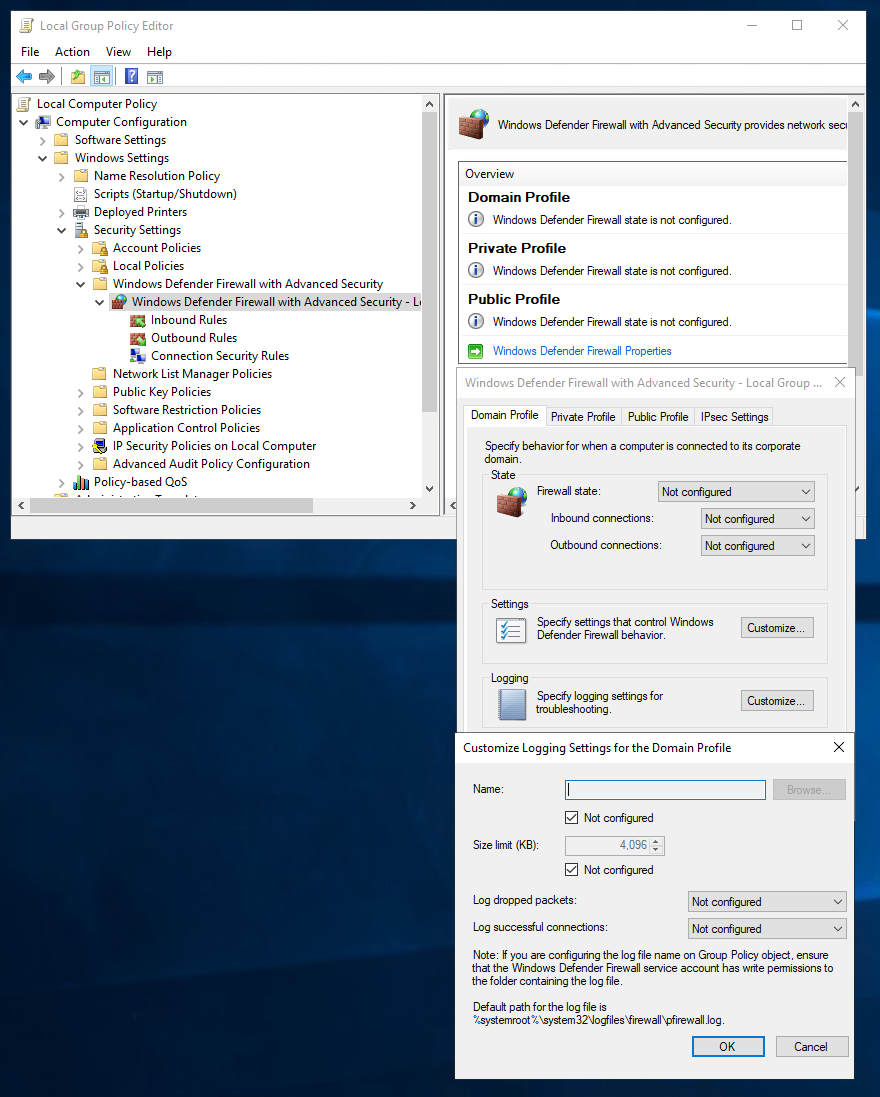

Aby włączyć rejestrowanie, wykonaj następujące kroki.

- gpedit {obserwuj obraz}

- netsh advfirewall>set allprofiles logging allowedconnections enable

- netsh advfirewall>set allprofiles logging droppedconnections enable

Następne kroki

Dowiedz się więcej na następujące tematy:

- Agent usługi Azure Monitor.

- Reguły zbierania danych.

- Punkty końcowe zbierania danych