Używanie kluczy szyfrowania zarządzanych przez klienta z usługą Azure Managed Lustre

Za pomocą usługi Azure Key Vault możesz kontrolować własność kluczy używanych do szyfrowania danych przechowywanych w systemie plików Azure Managed Lustre. W tym artykule wyjaśniono, jak używać kluczy zarządzanych przez klienta do szyfrowania danych za pomocą usługi Azure Managed Lustre.

Uwaga

Wszystkie dane przechowywane na platformie Azure są domyślnie szyfrowane przy użyciu kluczy zarządzanych przez firmę Microsoft. Aby zarządzać kluczami używanymi do szyfrowania danych przechowywanych w klastrze Azure Managed Lustre, musisz wykonać czynności opisane w tym artykule.

Szyfrowanie hosta maszyny wirtualnej chroni wszystkie informacje na dyskach zarządzanych, które przechowują dane w zarządzanym systemie plików Lustre platformy Azure, nawet jeśli dodasz klucz klienta dla dysków Lustre. Dodanie klucza zarządzanego przez klienta zapewnia dodatkowy poziom zabezpieczeń dla wysokich potrzeb związanych z zabezpieczeniami. Aby uzyskać więcej informacji, zobacz Szyfrowanie po stronie serwera usługi Azure Disk Storage.

Istnieją trzy kroki umożliwiające włączenie szyfrowania kluczy zarządzanych przez klienta dla usługi Azure Managed Lustre:

- Skonfiguruj usługę Azure Key Vault do przechowywania kluczy.

- Utwórz tożsamość zarządzaną, która może uzyskiwać dostęp do tego magazynu kluczy.

- Podczas tworzenia systemu plików wybierz szyfrowanie kluczy zarządzanych przez klienta i określ magazyn kluczy, klucz i tożsamość zarządzaną do użycia.

W tym artykule opisano te kroki bardziej szczegółowo.

Po utworzeniu systemu plików nie można zmienić między kluczami zarządzanymi przez klienta i kluczami zarządzanymi przez firmę Microsoft.

Wymagania wstępne

Możesz użyć istniejącego magazynu kluczy i klucza lub utworzyć nowe do użycia z usługą Azure Managed Lustre. Zapoznaj się z następującymi wymaganymi ustawieniami, aby upewnić się, że masz prawidłowo skonfigurowany magazyn kluczy i klucz.

Tworzenie magazynu kluczy i klucza

Skonfiguruj magazyn kluczy platformy Azure do przechowywania kluczy szyfrowania. Magazyn kluczy i klucz muszą spełniać te wymagania, aby pracować z usługą Azure Managed Lustre.

Właściwości magazynu kluczy

Do użycia z usługą Azure Managed Lustre wymagane są następujące ustawienia. Możesz skonfigurować opcje, które nie są wymienione zgodnie z potrzebami.

Podstawy:

- Subskrypcja — użyj tej samej subskrypcji, która jest używana dla klastra Azure Managed Lustre.

- Region — magazyn kluczy musi znajdować się w tym samym regionie co klaster Azure Managed Lustre.

- Warstwa cenowa — warstwa Standardowa jest wystarczająca do użycia z usługą Azure Managed Lustre.

- Usuwanie nietrwałe — usługa Azure Managed Lustre umożliwia usuwanie nietrwałe, jeśli nie zostało jeszcze skonfigurowane w magazynie kluczy.

- Ochrona przed przeczyszczaniem — włącz ochronę przeczyszczania.

Zasady dostępu:

- Konfiguracja dostępu — ustaw wartość Kontrola dostępu oparta na rolach platformy Azure.

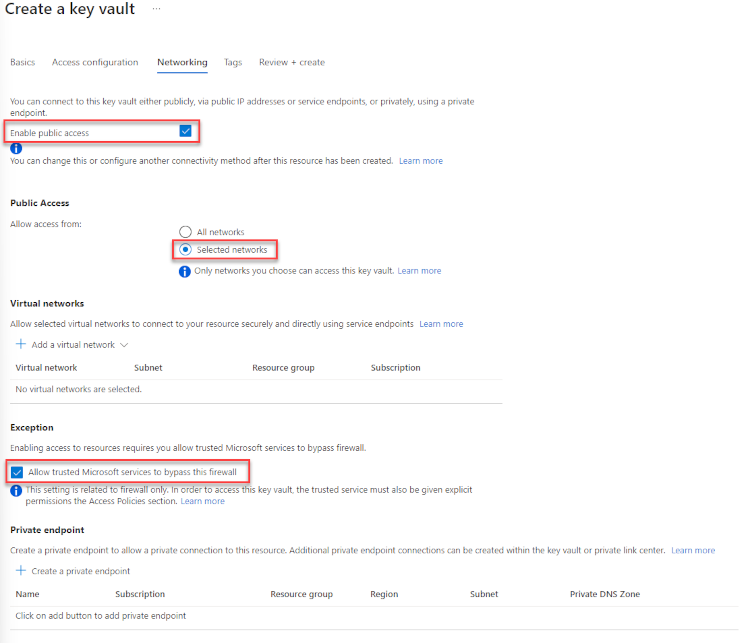

Sieć:

Dostęp publiczny — musi być włączony.

Zezwalaj na dostęp — wybierz pozycję Wszystkie sieci lub, jeśli chcesz ograniczyć dostęp, wybierz pozycję Wybrane sieci

- Jeśli wybrano wybrane wybrane sieci, należy włączyć opcję Zezwalaj na zaufane usługi firmy Microsoft obejście tej zapory w sekcji Wyjątek poniżej.

Uwaga

Jeśli używasz istniejącego magazynu kluczy, możesz przejrzeć sekcję ustawień sieci, aby potwierdzić, że opcja Zezwalaj na dostęp z jest ustawiona na zezwalanie na dostęp publiczny ze wszystkich sieci lub w razie potrzeby wprowadzać zmiany.

Kluczowe właściwości

- Typ klucza — RSA

- Rozmiar klucza RSA — 2048

- Włączone — tak

Uprawnienia dostępu do magazynu kluczy:

Użytkownik tworzący system Azure Managed Lustre musi mieć uprawnienia równoważne roli współautora usługi Key Vault. Te same uprawnienia są wymagane do skonfigurowania usługi Azure Key Vault i zarządzania nią.

Aby uzyskać więcej informacji, zobacz Bezpieczny dostęp do magazynu kluczy.

Dowiedz się więcej o podstawach usługi Azure Key Vault.

Tworzenie tożsamości zarządzanej przypisanej przez użytkownika

Aby uzyskać dostęp do magazynu kluczy, system plików Azure Managed Lustre wymaga przypisanej przez użytkownika tożsamości zarządzanej.

Tożsamości zarządzane to autonomiczne poświadczenia tożsamości, które mają miejsce tożsamości użytkowników podczas uzyskiwania dostępu do usług platformy Azure za pośrednictwem identyfikatora Entra firmy Microsoft. Podobnie jak inni użytkownicy, mogą mieć przypisane role i uprawnienia. Dowiedz się więcej o tożsamościach zarządzanych.

Utwórz tę tożsamość przed utworzeniem systemu plików i nadaj mu dostęp do magazynu kluczy.

Uwaga

Jeśli podasz tożsamość zarządzaną, która nie może uzyskać dostępu do magazynu kluczy, nie będzie można utworzyć systemu plików.

Aby uzyskać więcej informacji, zobacz dokumentację tożsamości zarządzanych:

Tworzenie systemu plików Azure Managed Lustre przy użyciu kluczy szyfrowania zarządzanych przez klienta

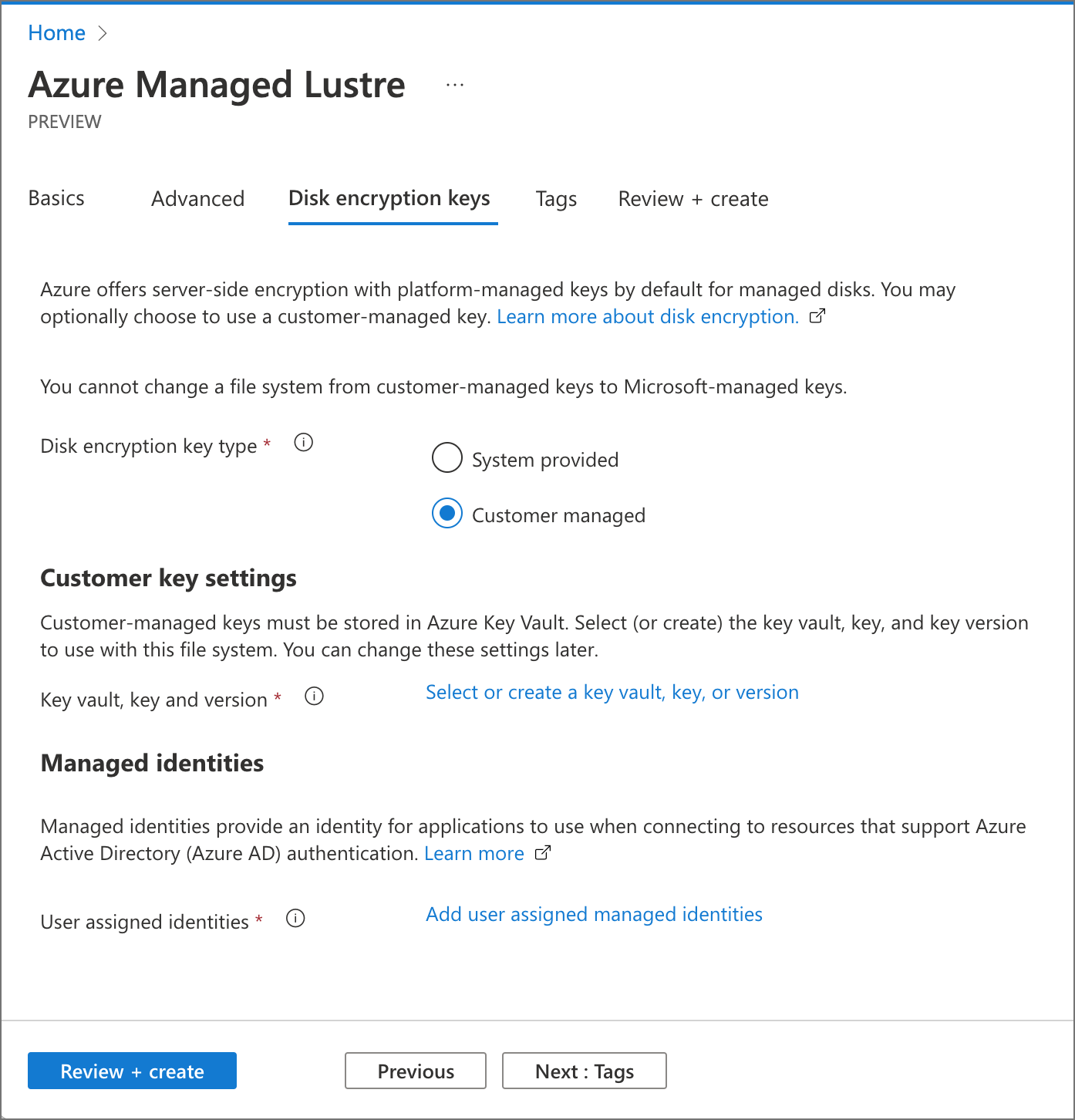

Podczas tworzenia systemu plików Azure Managed Lustre użyj karty Klucze szyfrowania dysków, aby wybrać opcję Klient zarządzany w ustawieniu Typ klucza szyfrowania dysku. Inne sekcje są wyświetlane dla ustawień klucza klienta i tożsamości zarządzanych.

Pamiętaj, że w czasie tworzenia można skonfigurować tylko klucze zarządzane przez klienta. Nie można zmienić typu kluczy szyfrowania używanych dla istniejącego systemu plików Azure Managed Lustre.

Ustawienia klucza klienta

Wybierz link w obszarze Ustawienia klucza klienta, aby wybrać ustawienia magazynu kluczy, klucza i wersji. Możesz również utworzyć nową usługę Azure Key Vault na tej stronie. Jeśli tworzysz nowy magazyn kluczy, pamiętaj o udzieleniu tożsamości zarządzanej dostępu do niego.

Jeśli twoja usługa Azure Key Vault nie jest wyświetlana na liście, sprawdź następujące wymagania:

- Czy system plików znajduje się w tej samej subskrypcji co magazyn kluczy?

- Czy system plików znajduje się w tym samym regionie co magazyn kluczy?

- Czy istnieje łączność sieciowa między witryną Azure Portal a magazynem kluczy?

Po wybraniu magazynu wybierz pojedynczy klucz z dostępnych opcji lub utwórz nowy klucz. Klucz musi być kluczem RSA 2048-bitowym.

Określ wersję wybranego klucza. Aby uzyskać więcej informacji na temat przechowywania wersji, zobacz dokumentację usługi Azure Key Vault.

Ustawienia tożsamości zarządzanych

Wybierz link w obszarze Tożsamości zarządzane i wybierz tożsamość używaną przez system plików Azure Managed Lustre na potrzeby dostępu do magazynu kluczy.

Po skonfigurowaniu tych ustawień klucza szyfrowania przejdź do karty Przeglądanie i tworzenie i zakończ tworzenie systemu plików w zwykły sposób.

Następne kroki

W tych artykułach wyjaśniono więcej na temat używania usługi Azure Key Vault i kluczy zarządzanych przez klienta do szyfrowania danych na platformie Azure: