Konfigurowanie sieciowej grupy zabezpieczeń dla systemów plików Azure Managed Lustre

Sieciowe grupy zabezpieczeń można skonfigurować do filtrowania przychodzącego i wychodzącego ruchu sieciowego do i z zasobów platformy Azure w sieci wirtualnej platformy Azure. Sieciowa grupa zabezpieczeń może zawierać reguły zabezpieczeń filtrujące ruch sieciowy według adresu IP, portu i protokołu. Gdy sieciowa grupa zabezpieczeń jest skojarzona z podsiecią, reguły zabezpieczeń są stosowane do zasobów wdrożonych w tej podsieci.

W tym artykule opisano sposób konfigurowania reguł sieciowej grupy zabezpieczeń w celu zabezpieczenia dostępu do klastra systemu plików Azure Managed Lustre w ramach strategii zero trust .

Wymagania wstępne

- Subskrypcja platformy Azure. Jeśli nie masz subskrypcji platformy Azure, przed rozpoczęciem utwórz bezpłatne konto.

- Sieć wirtualna z podsiecią skonfigurowaną do obsługi systemu plików Azure Managed Lustre. Aby dowiedzieć się więcej, zobacz Wymagania wstępne dotyczące sieci.

- Zarządzany system plików Lustre platformy Azure wdrożony w ramach subskrypcji platformy Azure. Aby dowiedzieć się więcej, zobacz Tworzenie zarządzanego systemu plików Lustre platformy Azure.

Tworzenie i konfigurowanie sieciowej grupy zabezpieczeń

Za pomocą sieciowej grupy zabezpieczeń platformy Azure można filtrować ruch sieciowy między zasobami platformy Azure w sieci wirtualnej platformy Azure. Sieciowa grupa zabezpieczeń zawiera reguły zabezpieczeń, które zezwalają na lub blokują przychodzący ruch sieciowy lub wychodzący ruch sieciowy dla kilku typów zasobów platformy Azure. Dla każdej reguły można określić źródło i obiekt docelowy, port i protokół.

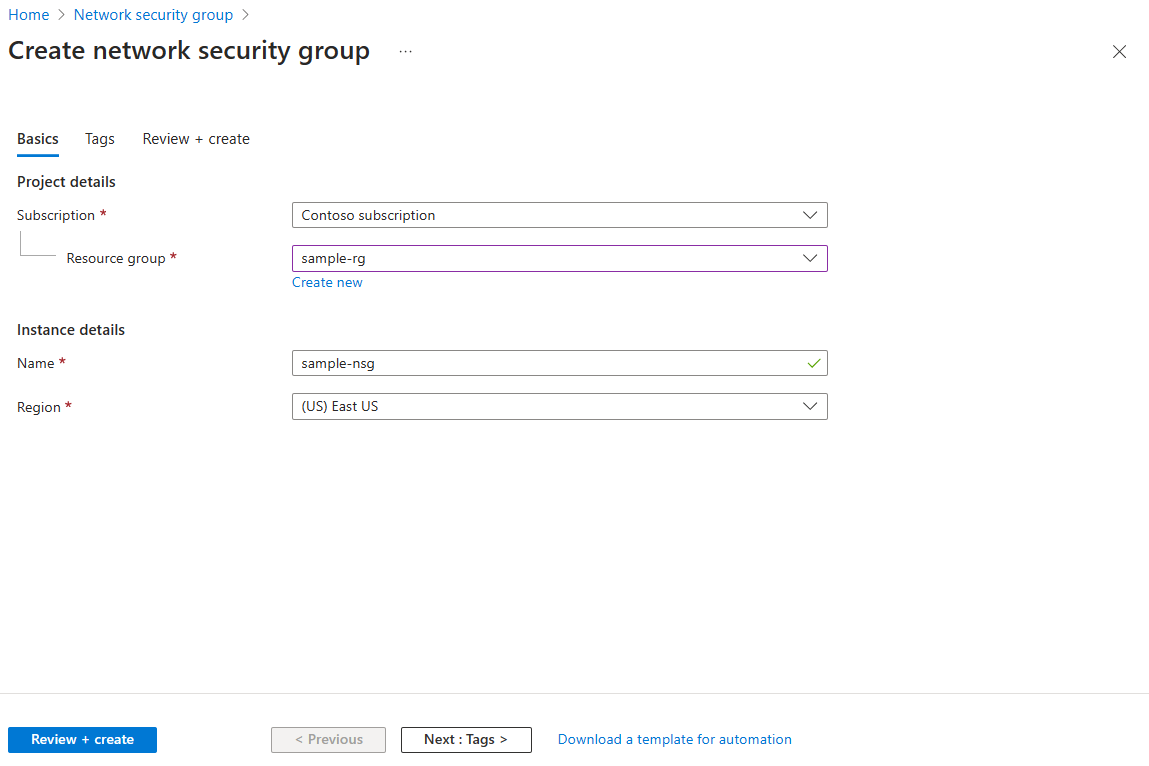

Aby utworzyć sieciową grupę zabezpieczeń w witrynie Azure Portal, wykonaj następujące kroki:

W polu wyszukiwania w górnej części portalu wprowadź wartość Sieciowa grupa zabezpieczeń. Wybierz pozycję Sieciowe grupy zabezpieczeń w wynikach wyszukiwania.

Wybierz + Utwórz.

Na stronie Tworzenie sieciowej grupy zabezpieczeń na karcie Podstawy wprowadź lub wybierz następujące wartości:

Ustawienie Akcja Szczegóły projektu Subskrypcja Wybierz subskrypcję platformy Azure. Resource group Wybierz istniejącą grupę zasobów lub utwórz nową, wybierając pozycję Utwórz nową. W tym przykładzie użyto grupy zasobów sample-rg . Szczegóły wystąpienia Nazwa sieciowej grupy zabezpieczeń Wprowadź nazwę tworzonej sieciowej grupy zabezpieczeń. Region (Region) Wybierz żądany region. Wybierz pozycję Przejrzyj i utwórz.

Po wyświetleniu komunikatu Weryfikacja przekazana wybierz pozycję Utwórz.

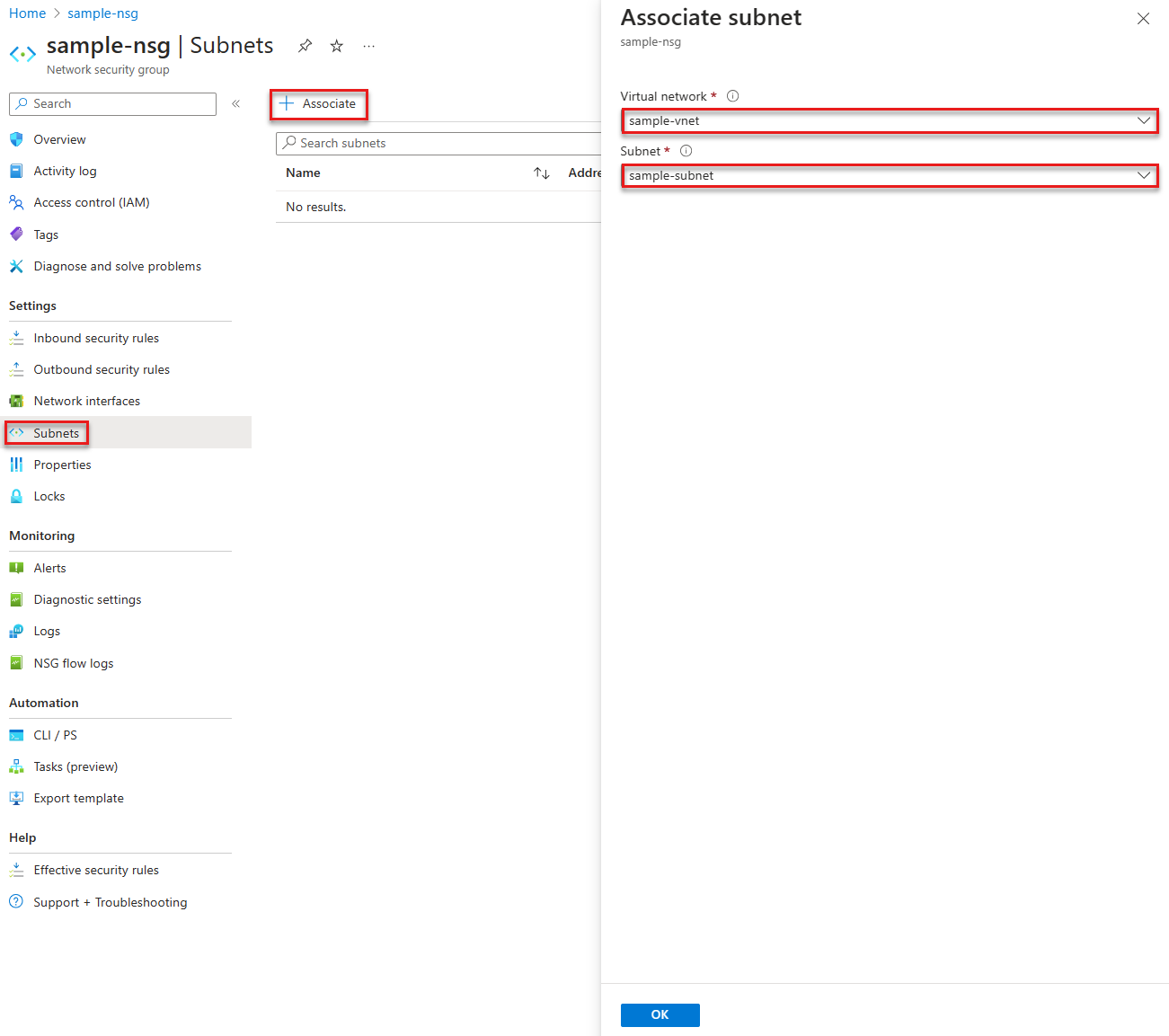

Kojarzenie sieciowej grupy zabezpieczeń z podsiecią

Po utworzeniu sieciowej grupy zabezpieczeń można ją skojarzyć z unikatową podsiecią w sieci wirtualnej, w której istnieje system plików Azure Managed Lustre. Aby skojarzyć sieciową grupę zabezpieczeń z podsiecią przy użyciu witryny Azure Portal, wykonaj następujące kroki:

W polu wyszukiwania w górnej części portalu wprowadź ciąg Sieciowa grupa zabezpieczeń i wybierz pozycję Sieciowe grupy zabezpieczeń w wynikach wyszukiwania.

Wybierz nazwę sieciowej grupy zabezpieczeń, a następnie wybierz pozycję Podsieci.

Aby skojarzyć sieciową grupę zabezpieczeń z podsiecią, wybierz pozycję + Skojarz, a następnie wybierz sieć wirtualną i podsieć, z którą chcesz skojarzyć sieciową grupę zabezpieczeń. Wybierz przycisk OK.

Konfigurowanie reguł sieciowej grupy zabezpieczeń

Aby skonfigurować reguły sieciowej grupy zabezpieczeń dla obsługi systemu plików Azure Managed Lustre, można dodać reguły zabezpieczeń dla ruchu przychodzącego i wychodzącego do sieciowej grupy zabezpieczeń skojarzonej z podsiecią, w której wdrożono system plików Azure Managed Lustre. W poniższych sekcjach opisano sposób tworzenia i konfigurowania reguł zabezpieczeń dla ruchu przychodzącego i wychodzącego, które umożliwiają obsługę systemu plików Azure Managed Lustre.

Uwaga

Reguły zabezpieczeń pokazane w tej sekcji są konfigurowane na podstawie wdrożenia testowego systemu plików Lustre zarządzanego platformy Azure w regionie Wschodnie stany USA z włączoną integracją z usługą Blob Storage. Musisz dostosować reguły na podstawie regionu wdrożenia, adresu IP podsieci sieci wirtualnej i innych ustawień konfiguracji systemu plików Azure Managed Lustre.

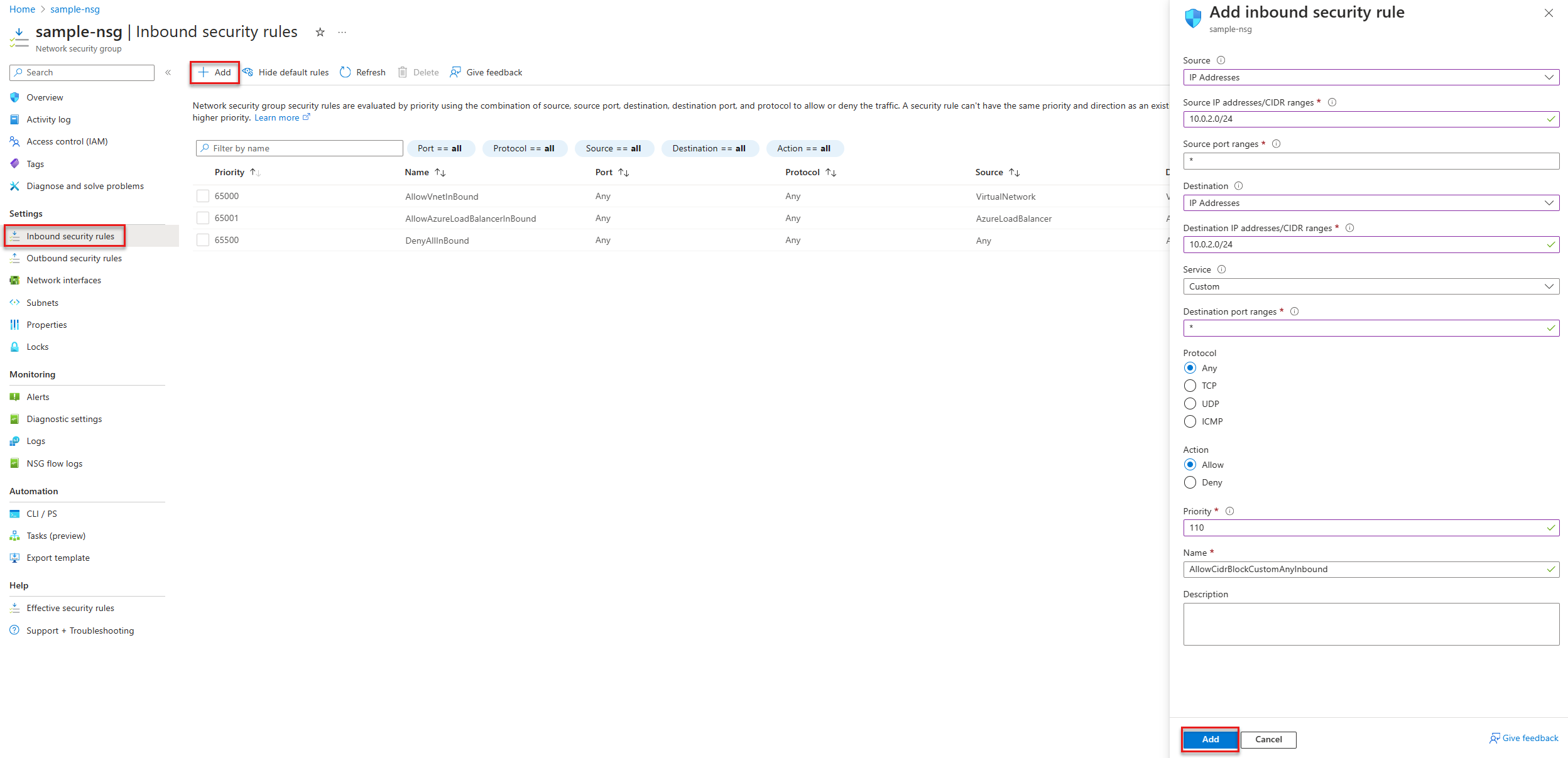

Tworzenie reguł zabezpieczeń dla ruchu przychodzącego

Reguły zabezpieczeń dla ruchu przychodzącego można utworzyć w witrynie Azure Portal. W poniższym przykładzie pokazano, jak utworzyć i skonfigurować nową regułę zabezpieczeń dla ruchu przychodzącego:

- W witrynie Azure Portal otwórz zasób sieciowej grupy zabezpieczeń utworzony w poprzednim kroku.

- Wybierz pozycję Reguły zabezpieczeń dla ruchu przychodzącego w obszarze Ustawienia.

- Wybierz + Dodaj.

- W okienku Dodawanie reguły zabezpieczeń dla ruchu przychodzącego skonfiguruj ustawienia reguły i wybierz pozycję Dodaj.

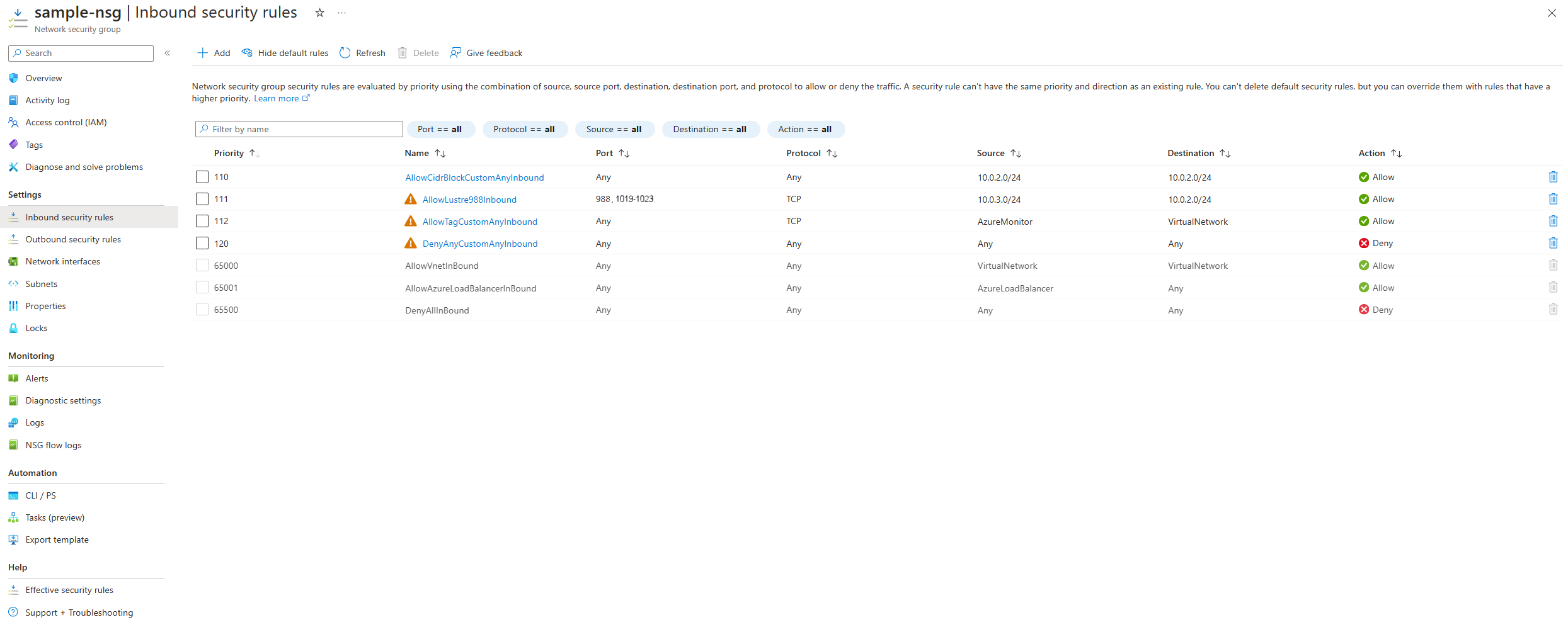

Dodaj następujące reguły ruchu przychodzącego do sieciowej grupy zabezpieczeń:

| Priorytet | Nazwisko | Porty | Protokół | Element źródłowy | Element docelowy | Akcja | opis |

|---|---|---|---|---|---|---|---|

| 110 | nazwa reguły | Dowolne | Dowolne | Zakres adresów IP/CIDR dla podsieci systemu plików Azure Managed Lustre | Zakres adresów IP/CIDR dla podsieci systemu plików Azure Managed Lustre | Zezwalaj | Zezwalaj na przepływy protokołu lub portu między hostami w podsieci systemu plików Azure Managed Lustre. Na przykład system używa portu TCP 22 (SSH) do początkowego wdrożenia i konfiguracji. |

| 111 | nazwa reguły | 988, 1019-1023 | TCP | Zakres adresów IP/CIDR dla podsieci klienta Lustre | Zakres adresów IP/CIDR dla podsieci systemu plików Azure Managed Lustre | Zezwalaj | Zezwól na komunikację między podsiecią klienta Lustre a podsiecią systemu plików Azure Managed Lustre. Zezwala tylko na porty TCP 988 i 1019-1023 w źródle i miejscu docelowym. |

| 112 | nazwa reguły | Dowolne | TCP | AzureMonitor |

VirtualNetwork |

Zezwalaj | Zezwalaj na przepływy przychodzące z tagu usługi AzureMonitor. Zezwalaj tylko na port źródłowy TCP 443. |

| 120 | nazwa reguły | Dowolne | Dowolne | Dowolne | Dowolne | Zablokuj | Odmów wszystkich innych przepływów przychodzących. |

Reguły zabezpieczeń dla ruchu przychodzącego w witrynie Azure Portal powinny wyglądać podobnie jak na poniższym zrzucie ekranu. Zrzut ekranu jest dostarczany jako przykład; zapoznaj się z tabelą, aby uzyskać pełną listę reguł. Należy dostosować adres IP podsieci/zakres CIDR i inne ustawienia na podstawie wdrożenia:

Tworzenie reguł zabezpieczeń dla ruchu wychodzącego

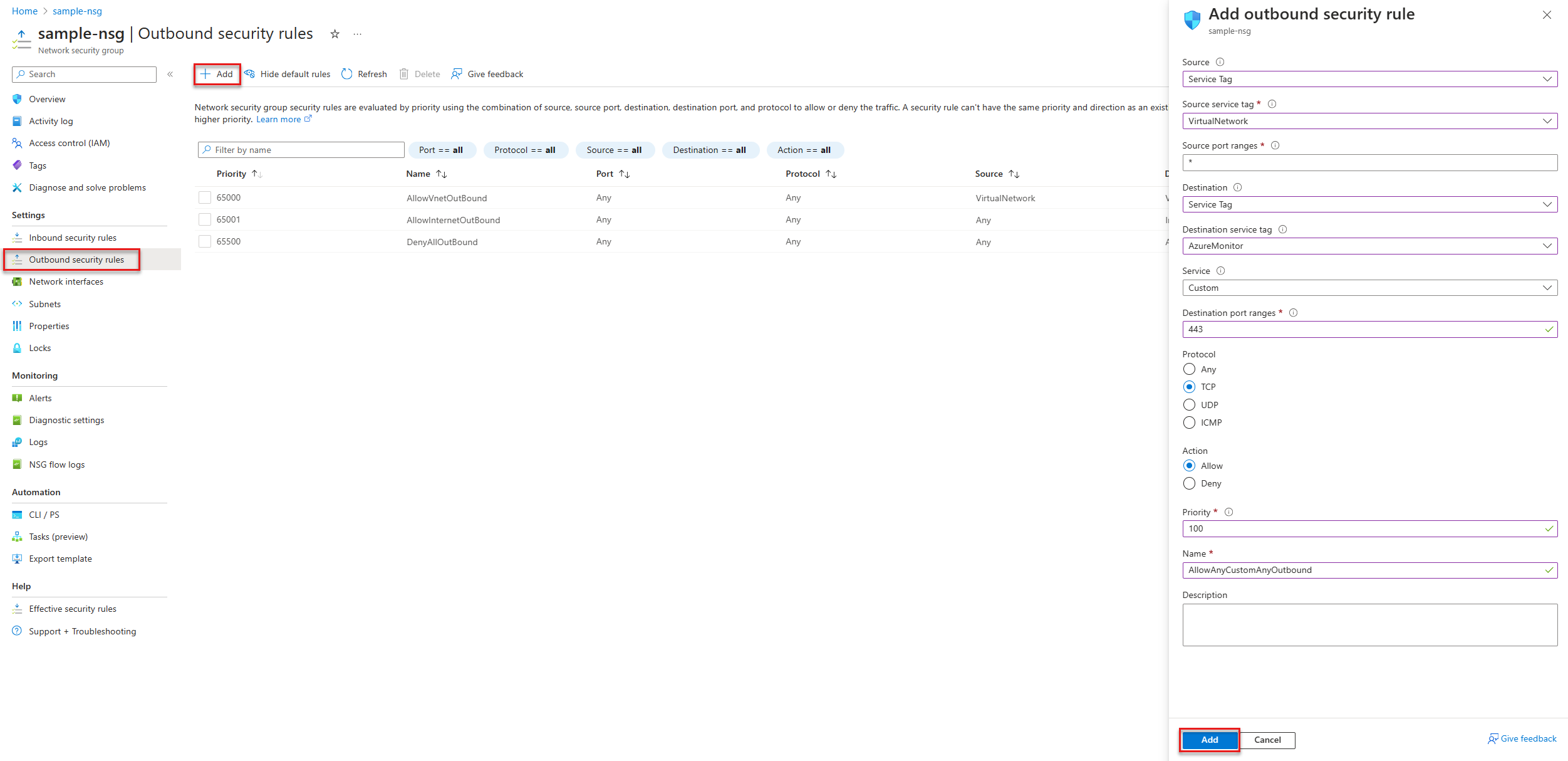

Reguły zabezpieczeń dla ruchu wychodzącego można utworzyć w witrynie Azure Portal. W poniższym przykładzie pokazano, jak utworzyć i skonfigurować nową regułę zabezpieczeń dla ruchu wychodzącego:

- W witrynie Azure Portal otwórz zasób sieciowej grupy zabezpieczeń utworzony we wcześniejszym kroku.

- W obszarze Ustawienia wybierz pozycję Reguły zabezpieczeń dla ruchu wychodzącego.

- Wybierz + Dodaj.

- W okienku Dodawanie reguły zabezpieczeń dla ruchu wychodzącego skonfiguruj ustawienia reguły i wybierz pozycję Dodaj.

Dodaj następujące reguły ruchu wychodzącego do sieciowej grupy zabezpieczeń:

| Priorytet | Nazwisko | Porty | Protokół | Element źródłowy | Element docelowy | Akcja | opis |

|---|---|---|---|---|---|---|---|

| 100 | nazwa reguły | 443 | TCP | VirtualNetwork |

AzureMonitor |

Zezwalaj | Zezwalaj na przepływy wychodzące do tagu AzureMonitor usługi. Tylko port docelowy TCP 443. |

| 101 | nazwa reguły | 443 | TCP | VirtualNetwork |

AzureKeyVault.EastUS |

Zezwalaj | Zezwalaj na przepływy wychodzące do tagu AzureKeyVault.EastUS usługi. Tylko port docelowy TCP 443. |

| 102 | nazwa reguły | 443 | TCP | VirtualNetwork |

AzureActiveDirectory |

Zezwalaj | Zezwalaj na przepływy wychodzące do tagu AzureActiveDirectory usługi. Tylko port docelowy TCP 443. |

| 103 | nazwa reguły | 443 | TCP | VirtualNetwork |

Storage.EastUS |

Zezwalaj | Zezwalaj na przepływy wychodzące do tagu Storage.EastUS usługi. Tylko port docelowy TCP 443. |

| 104 | nazwa reguły | 443 | TCP | VirtualNetwork |

GuestAndHybridManagement |

Zezwalaj | Zezwala na przepływy wychodzące do tagu GuestAndHybridManagement usługi. Tylko port docelowy TCP 443. |

| 105 | nazwa reguły | 443 | TCP | VirtualNetwork |

ApiManagement.EastUS |

Zezwalaj | Zezwalaj na przepływy wychodzące do tagu ApiManagement.EastUS usługi. Tylko port docelowy TCP 443. |

| 106 | nazwa reguły | 443 | TCP | VirtualNetwork |

AzureDataLake |

Zezwalaj | Zezwalaj na przepływy wychodzące do tagu AzureDataLake usługi. Tylko port docelowy TCP 443. |

| 107 | nazwa reguły | 443 | TCP | VirtualNetwork |

AzureResourceManager |

Zezwalaj | Zezwala na przepływy wychodzące do tagu AzureResourceManager usługi. Tylko port docelowy TCP 443. |

| 108 | nazwa reguły | 988, 1019-1023 | TCP | Zakres adresów IP/CIDR dla podsieci systemu plików Azure Managed Lustre | Zakres adresów IP/CIDR dla podsieci klienta Lustre | Zezwalaj | Zezwól na przepływy wychodzące dla systemu plików Azure Managed Lustre na klienta Lustre. Zezwala tylko na porty TCP 988 i 1019-1023 w źródle i miejscu docelowym. |

| 109 | nazwa reguły | 123 | UDP | Zakres adresów IP/CIDR dla podsieci systemu plików Azure Managed Lustre | 168.61.215.74/32 | Zezwalaj | Zezwalaj na przepływy wychodzące do serwera MS NTP (168.61.215.74). Tylko port docelowy UDP 123. |

| 110 | nazwa reguły | 443 | TCP | VirtualNetwork |

20.34.120.0/21 | Zezwalaj | Zezwól na przepływy wychodzące do telemetrii usługi Azure Managed Lustre (20.45.120.0/21). Tylko port docelowy TCP 443. |

| 111 | nazwa reguły | Dowolne | Dowolne | Zakres adresów IP/CIDR dla podsieci systemu plików Azure Managed Lustre | Zakres adresów IP/CIDR dla podsieci systemu plików Azure Managed Lustre | Zezwalaj | Zezwalaj na przepływy protokołu lub portu między hostami w podsieci systemu plików Azure Managed Lustre. Na przykład system używa portu TCP 22 (SSH) do początkowego wdrożenia i konfiguracji. |

| 112 | nazwa reguły | 443 | TCP | VirtualNetwork |

EventHub |

Zezwalaj | Zezwala na przepływy wychodzące do tagu EventHub usługi. Tylko port docelowy TCP 443. |

| 1000 | nazwa reguły | Dowolne | Dowolne | VirtualNetwork |

Internet |

Zablokuj | Odmów przepływów wychodzących do Internetu. |

| 1010 | nazwa reguły | Dowolne | Dowolne | Dowolne | Dowolne | Zablokuj | Odmów wszystkich innych przepływów wychodzących. |

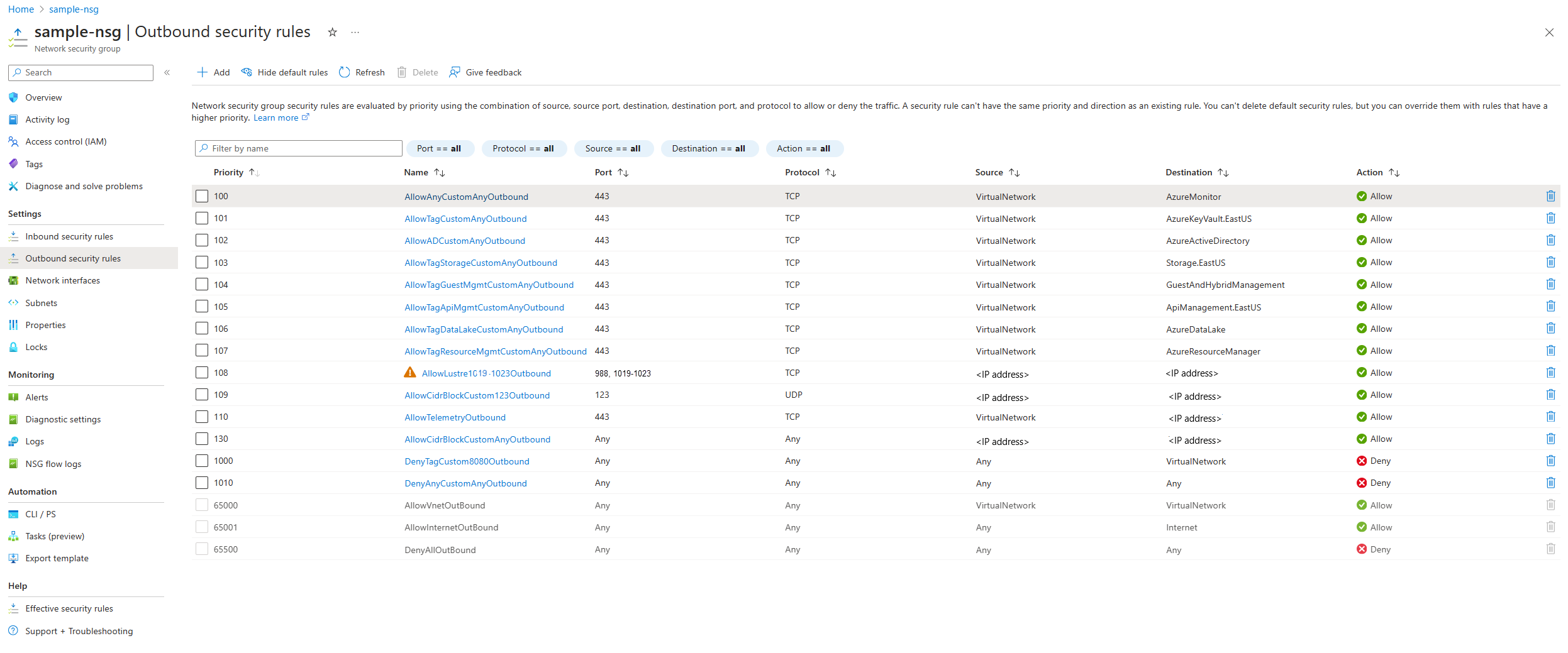

Reguły zabezpieczeń dla ruchu wychodzącego w witrynie Azure Portal powinny wyglądać podobnie jak na poniższym zrzucie ekranu. Zrzut ekranu jest dostarczany jako przykład; zapoznaj się z tabelą, aby uzyskać pełną listę reguł. Należy dostosować adres IP podsieci/zakres CIDR i inne ustawienia na podstawie wdrożenia:

Następne kroki

Aby dowiedzieć się więcej o usłudze Azure Managed Lustre, zobacz następujące artykuły:

- Co to jest usługa Azure Managed Lustre?

- Tworzenie zarządzanego systemu plików Lustre platformy Azure

Aby dowiedzieć się więcej o sieciowych grupach zabezpieczeń platformy Azure, zobacz następujące artykuły: