Włączanie usługi Insights dla platformy Azure na dużą skalę przy użyciu zasad platformy Azure

Dotyczy: Azure Local 2311.2 i nowsze

W tym dokumencie opisano sposób włączania szczegółowych informacji dla systemów lokalnych platformy Azure na dużą skalę przy użyciu zasad platformy Azure. Aby włączyć szczegółowe informacje dla pojedynczego systemu lokalnego platformy Azure, zobacz Monitorowanie pojedynczego systemu lokalnego platformy Azure za pomocą szczegółowych informacji.

Aby zapoznać się z omówieniem usługi Azure Policy, zobacz Co to jest usługa Azure Policy?

Informacje o używaniu zasad platformy Azure do włączania szczegółowych informacji na dużą skalę

Aby monitorować wiele systemów lokalnych platformy Azure za pomocą szczegółowych informacji, musisz włączyć szczegółowe informacje dla każdego systemu osobno. Aby uprościć ten proces, możesz użyć zasad platformy Azure, aby automatycznie włączyć szczegółowe informacje na poziomie subskrypcji lub grupy zasobów. Te zasady sprawdzają zgodność zasobów w ich zakresie na podstawie zdefiniowanych reguł. Jeśli po przypisaniu zasad zostaną znalezione jakiekolwiek niezgodne zasoby, można je skorygować za pomocą zadań korygowania.

W tej sekcji opisano zasady platformy Azure używane do włączania szczegółowych informacji na dużą skalę. Dla każdej zasady udostępnia również szablon definicji zasad w formacie JSON, którego można użyć do tworzenia definicji zasad lub jako punktu wyjścia do dalszego dostosowywania.

Zasady naprawy usługi AMA

W przypadku systemów lokalnych platformy Azure zarejestrowanych przed listopadem 2023 r. należy naprawić rejestrację klastra i agenta usługi Azure Monitor (AMA) przed ponownym skonfigurowaniem usługi Insights. Aby uzyskać szczegółowe informacje, zobacz Rozwiązywanie problemów z klastrami zarejestrowanymi przed listopadem 2023 r.

Zasady naprawy usługi AMA wykonują następującą funkcję:

- Usuwa klucz rejestru, jeśli istnieje, który określa identyfikator zasobu, dla którego usługa AMA zbiera dane.

Przed zastosowaniem tych zasad należy pamiętać o następujących kwestiach:

- Te zasady mają zastosowanie tylko do systemów lokalnych platformy Azure w wersji 22H2. Zastosuj ją przed wszelkimi innymi zasadami, aby upewnić się, że usługa AMA pobiera prawidłowy identyfikator zasobu.

- Odinstaluj usługę AMA przed zastosowaniem tych zasad, aby ustawić prawidłowy identyfikator zasobu. Jeśli usługa AMA nie została odinstalowana jako pierwsza, dane mogą nie być wyświetlane. Aby uzyskać więcej informacji, zobacz Odinstalowywanie usługi AMA.

Oto definicja zasad w formacie JSON:

{

"mode": "INDEXED",

"policyRule": {

"then": {

"effect": "deployIfNotExists",

"details": {

"type": "Microsoft.GuestConfiguration/guestConfigurationAssignments",

"existenceCondition": {

"allOf": [

{

"field": "Microsoft.GuestConfiguration/guestConfigurationAssignments/complianceStatus",

"equals": "Compliant"

},

{

"field": "Microsoft.GuestConfiguration/guestConfigurationAssignments/parameterHash",

"equals": "[base64(concat('[RepairClusterAMA]RepairClusterAMAInstanceName;Path', '=', parameters('Path'), ',', '[RepairClusterAMA]RepairClusterAMAInstanceName;Content', '=', parameters('Content')))]"

}

]

},

"roleDefinitionIds": [

"/providers/Microsoft.Authorization/roleDefinitions/088ab73d-1256-47ae-bea9-9de8e7131f31"

],

"deployment": {

"properties": {

"parameters": {

"type": {

"value": "[field('type')]"

},

"location": {

"value": "[field('location')]"

},

"vmName": {

"value": "[field('name')]"

},

"assignmentName": {

"value": "[concat('RepairClusterAMA$pid', uniqueString(policy().assignmentId, policy().definitionReferenceId))]"

},

"Content": {

"value": "[parameters('Content')]"

},

"Path": {

"value": "[parameters('Path')]"

}

},

"mode": "incremental",

"template": {

"parameters": {

"type": {

"type": "string"

},

"location": {

"type": "string"

},

"vmName": {

"type": "string"

},

"assignmentName": {

"type": "string"

},

"Content": {

"type": "string"

},

"Path": {

"type": "string"

}

},

"contentVersion": "1.0.0.0",

"resources": [

{

"type": "Microsoft.Compute/virtualMachines/providers/guestConfigurationAssignments",

"properties": {

"guestConfiguration": {

"version": "1.0.0",

"name": "RepairClusterAMA",

"configurationParameter": [

{

"value": "[parameters('Path')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Path"

},

{

"value": "[parameters('Content')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Content"

}

],

"contentHash": "7EA99B10AE79EA5C1456A134441270BC48F5208F3521BFBFDCAE5EF7B6A9D9BD",

"contentUri": "https://guestconfiguration4.blob.core.windows.net/guestconfiguration/RepairClusterAMA.zip",

"contentType": "Custom",

"assignmentType": "ApplyAndAutoCorrect"

}

},

"location": "[parameters('location')]",

"apiVersion": "2018-11-20",

"name": "[concat(parameters('vmName'), '/Microsoft.GuestConfiguration/', parameters('assignmentName'))]",

"condition": "[equals(toLower(parameters('type')), toLower('Microsoft.Compute/virtualMachines'))]"

},

{

"type": "Microsoft.HybridCompute/machines/providers/guestConfigurationAssignments",

"properties": {

"guestConfiguration": {

"version": "1.0.0",

"name": "RepairClusterAMA",

"configurationParameter": [

{

"value": "[parameters('Path')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Path"

},

{

"value": "[parameters('Content')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Content"

}

],

"contentHash": "7EA99B10AE79EA5C1456A134441270BC48F5208F3521BFBFDCAE5EF7B6A9D9BD",

"contentUri": "https://guestconfiguration4.blob.core.windows.net/guestconfiguration/RepairClusterAMA.zip",

"contentType": "Custom",

"assignmentType": "ApplyAndAutoCorrect"

}

},

"location": "[parameters('location')]",

"apiVersion": "2018-11-20",

"name": "[concat(parameters('vmName'), '/Microsoft.GuestConfiguration/', parameters('assignmentName'))]",

"condition": "[equals(toLower(parameters('type')), toLower('Microsoft.HybridCompute/machines'))]"

},

{

"type": "Microsoft.Compute/virtualMachineScaleSets/providers/guestConfigurationAssignments",

"properties": {

"guestConfiguration": {

"version": "1.0.0",

"name": "RepairClusterAMA",

"configurationParameter": [

{

"value": "[parameters('Path')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Path"

},

{

"value": "[parameters('Content')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Content"

}

],

"contentHash": "7EA99B10AE79EA5C1456A134441270BC48F5208F3521BFBFDCAE5EF7B6A9D9BD",

"contentUri": "https://guestconfiguration4.blob.core.windows.net/guestconfiguration/RepairClusterAMA.zip",

"contentType": "Custom",

"assignmentType": "ApplyAndAutoCorrect"

}

},

"location": "[parameters('location')]",

"apiVersion": "2018-11-20",

"name": "[concat(parameters('vmName'), '/Microsoft.GuestConfiguration/', parameters('assignmentName'))]",

"condition": "[equals(toLower(parameters('type')), toLower('Microsoft.Compute/virtualMachineScaleSets'))]"

}

],

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#"

}

}

},

"name": "[concat('RepairClusterAMA$pid', uniqueString(policy().assignmentId, policy().definitionReferenceId))]"

}

},

"if": {

"anyOf": [

{

"allOf": [

{

"anyOf": [

{

"field": "type",

"equals": "Microsoft.Compute/virtualMachines"

},

{

"field": "type",

"equals": "Microsoft.Compute/virtualMachineScaleSets"

}

]

},

{

"field": "tags['aks-managed-orchestrator']",

"exists": "false"

},

{

"field": "tags['aks-managed-poolName']",

"exists": "false"

},

{

"anyOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"in": [

"esri",

"incredibuild",

"MicrosoftDynamicsAX",

"MicrosoftSharepoint",

"MicrosoftVisualStudio",

"MicrosoftWindowsDesktop",

"MicrosoftWindowsServerHPCPack"

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "MicrosoftWindowsServer"

},

{

"field": "Microsoft.Compute/imageSKU",

"notLike": "2008*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "MicrosoftSQLServer"

},

{

"field": "Microsoft.Compute/imageOffer",

"notLike": "SQL2008*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "microsoft-dsvm"

},

{

"field": "Microsoft.Compute/imageOffer",

"like": "dsvm-win*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "microsoft-ads"

},

{

"field": "Microsoft.Compute/imageOffer",

"in": [

"standard-data-science-vm",

"windows-data-science-vm"

]

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "batch"

},

{

"field": "Microsoft.Compute/imageOffer",

"equals": "rendering-windows2016"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "center-for-internet-security-inc"

},

{

"field": "Microsoft.Compute/imageOffer",

"like": "cis-windows-server-201*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "pivotal"

},

{

"field": "Microsoft.Compute/imageOffer",

"like": "bosh-windows-server*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "cloud-infrastructure-services"

},

{

"field": "Microsoft.Compute/imageOffer",

"like": "ad*"

}

]

},

{

"allOf": [

{

"anyOf": [

{

"field": "Microsoft.Compute/virtualMachines/osProfile.windowsConfiguration",

"exists": true

},

{

"field": "Microsoft.Compute/virtualMachines/storageProfile.osDisk.osType",

"like": "Windows*"

},

{

"field": "Microsoft.Compute/VirtualMachineScaleSets/osProfile.windowsConfiguration",

"exists": true

},

{

"field": "Microsoft.Compute/virtualMachineScaleSets/virtualMachineProfile.storageProfile.osDisk.osType",

"like": "Windows*"

}

]

},

{

"anyOf": [

{

"field": "Microsoft.Compute/imageSKU",

"exists": false

},

{

"allOf": [

{

"field": "Microsoft.Compute/imageOffer",

"notLike": "SQL2008*"

},

{

"field": "Microsoft.Compute/imageSKU",

"notLike": "2008*"

}

]

}

]

}

]

}

]

}

]

},

{

"allOf": [

{

"equals": true,

"value": "[parameters('IncludeArcMachines')]"

},

{

"anyOf": [

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.HybridCompute/machines"

},

{

"field": "Microsoft.HybridCompute/imageOffer",

"like": "windows*"

}

]

},

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.ConnectedVMwarevSphere/virtualMachines"

},

{

"field": "Microsoft.ConnectedVMwarevSphere/virtualMachines/osProfile.osType",

"like": "windows*"

}

]

}

]

}

]

}

]

}

},

"parameters": {

"IncludeArcMachines": {

"allowedValues": [

"true",

"false"

],

"defaultValue": "false",

"metadata": {

"description": "By selecting this option, you agree to be charged monthly per Arc connected machine.",

"displayName": "Include Arc connected machines",

"portalReview": true

},

"type": "String"

},

"Content": {

"defaultValue": "File content XYZ",

"metadata": {

"description": "File content",

"displayName": "Content"

},

"type": "String"

},

"Path": {

"defaultValue": "C:\\DSC\\CreateFileXYZ.txt",

"metadata": {

"description": "Path including file name and extension",

"displayName": "Path"

},

"type": "String"

}

}

}

Zasady instalowania usługi AMA

Zasady instalowania usługi AMA wykonują następujące funkcje:

Ocenia, czy systemy lokalne platformy Azure mają

AzureMonitoringAgentzainstalowane rozszerzenie.Instaluje usługę AMA w systemach, które nie są zgodne z zasadami za pomocą zadania korygowania.

Oto definicja zasad w formacie JSON:

{

"mode": "Indexed",

"policyRule": {

"if": {

"field": "type",

"equals": "Microsoft.AzureStackHCI/clusters"

},

"then": {

"effect": "[parameters('effect')]",

"details": {

"type": "Microsoft.AzureStackHCI/clusters/arcSettings/extensions",

"name": "[concat(field('name'), '/default/AzureMonitorWindowsAgent')]",

"roleDefinitionIds": [

"/providers/Microsoft.Authorization/roleDefinitions/b24988ac-6180-42a0-ab88-20f7382dd24c"

],

"existenceCondition": {

"field": "Microsoft.AzureStackHCI/clusters/arcSettings/extensions/extensionParameters.type",

"equals": "AzureMonitorWindowsAgent"

},

"deployment": {

"properties": {

"mode": "incremental",

"template": {

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"clusterName": {

"type": "string",

"metadata": {

"description": "The name of Cluster."

}

}

},

"resources": [

{

"type": "Microsoft.AzureStackHCI/clusters/arcSettings/extensions",

"apiVersion": "2023-08-01",

"name": "[concat(parameters('clusterName'), '/default/AzureMonitorWindowsAgent')]",

"properties": {

"extensionParameters": {

"publisher": "Microsoft.Azure.Monitor",

"type": "AzureMonitorWindowsAgent",

"autoUpgradeMinorVersion": false,

"enableAutomaticUpgrade": false

}

}

}

]

},

"parameters": {

"clusterName": {

"value": "[field('Name')]"

}

}

}

}

}

}

},

"parameters": {

"effect": {

"type": "String",

"metadata": {

"displayName": "Effect",

"description": "Enable or disable the execution of the policy"

},

"allowedValues": [

"DeployIfNotExists",

"Disabled"

],

"defaultValue": "DeployIfNotExists"

}

}

}

Zasady konfigurowania skojarzenia dcR

Te zasady są stosowane do każdego węzła w systemie lokalnym platformy Azure i wykonuje następującą funkcję:

dataCollectionResourceIdPrzyjmuje jako dane wejściowe i kojarzy regułę zbierania danych (DCR) z każdym węzłem.Uwaga

Te zasady nie tworzą punktu końcowego zbierania danych (DCE). Jeśli używasz linków prywatnych, musisz utworzyć środowisko DCE, aby upewnić się, że dane są dostępne w usłudze Insights. Aby uzyskać więcej informacji, zobacz Włączanie izolacji sieciowej dla agenta usługi Azure Monitor przy użyciu usługi Private Link.

Oto definicja zasad w formacie JSON:

{

"mode": "INDEXED",

"policyRule": {

"if": {

"field": "type",

"equals": "Microsoft.HybridCompute/machines"

},

"then": {

"effect": "[parameters('effect')]",

"details": {

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"name": "[concat(field('name'), '-dataCollectionRuleAssociations')]",

"roleDefinitionIds": [

"/providers/Microsoft.Authorization/roleDefinitions/b24988ac-6180-42a0-ab88-20f7382dd24c"

],

"deployment": {

"properties": {

"mode": "incremental",

"template": {

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"machineName": {

"type": "string",

"metadata": {

"description": "The name of the machine."

}

},

"dataCollectionResourceId": {

"type": "string",

"metadata": {

"description": "Resource Id of the DCR"

}

}

},

"resources": [

{

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"apiVersion": "2022-06-01",

"name": "[concat(parameters('machineName'), '-dataCollectionRuleAssociations')]",

"scope": "[format('Microsoft.HybridCompute/machines/{0}', parameters('machineName'))]",

"properties": {

"description": "Association of data collection rule. Deleting this association will break the data collection for this machine",

"dataCollectionRuleId": "[parameters('dataCollectionResourceId')]"

}

}

]

},

"parameters": {

"machineName": {

"value": "[field('Name')]"

},

"dataCollectionResourceId": {

"value": "[parameters('dcrResourceId')]"

}

}

}

}

}

}

},

"parameters": { "effect": {

"type": "String",

"metadata": {

"displayName": "Effect",

"description": "Enable or disable the execution of the policy"

},

"allowedValues": [

"DeployIfNotExists",

"Disabled"

],

"defaultValue": "DeployIfNotExists"

},

"dcrResourceId": {

"type": "String",

"metadata": {

"displayName": "dcrResourceId",

"description": "Resource Id of the DCR"

}

}

}

}

Włączanie szczegółowych informacji na dużą skalę przy użyciu zasad platformy Azure

W tej sekcji opisano sposób włączania szczegółowych informacji dla platformy Azure na dużą skalę przy użyciu zasad platformy Azure.

Wymagania wstępne

Przed włączeniem usługi Insights for Azure Local na dużą skalę przy użyciu zasad platformy Azure wykonaj następujące wymagania wstępne:

- Musisz mieć dostęp do wdrożonych i zarejestrowanych systemów lokalnych platformy Azure, w których włączysz usługę Insights.

- Musisz mieć włączoną tożsamość zarządzaną dla zasobów platformy Azure. Aby uzyskać więcej informacji, zobacz Włączanie rozszerzonego zarządzania.

- Musisz mieć rolę Współautor zasobu konfiguracji gościa w subskrypcji platformy Azure.

- (Tylko w przypadku systemów lokalnych platformy Azure w wersji 22H2) Przed rozpoczęciem stosowania zasad platformy Azure należy odinstalować usługę AMA.

Kolejność aplikacji zasad

Aby włączyć szczegółowe informacje na dużą skalę dla systemów lokalnych platformy Azure, zastosuj zasady platformy Azure w następującej kolejności:

Naprawa usługi AMA (tylko w przypadku systemów lokalnych platformy Azure w wersji 22H2):

- Jeśli używasz systemów Azure Stack HCI w wersji 22H2, zacznij od zastosowania zasad w celu naprawy AMA. Ten krok nie jest wymagany w przypadku systemów lokalnych platformy Azure 2311.2 i nowszych.

- Aby zapoznać się z szablonem definicji zasad, zobacz Zasady do naprawy usługi AMA.

Zainstaluj aplikację AMA:

- Zastosuj zasady, aby zainstalować usługę AMA.

- Aby zapoznać się z szablonem definicji zasad, zobacz Zasady instalowania usługi AMA.

Konfigurowanie skojarzenia dcR.

- Zastosuj zasady, aby skonfigurować skojarzenie dcR.

- Aby zapoznać się z szablonem definicji zasad, zobacz Zasady służące do konfigurowania skojarzenia dcR.

Przepływ pracy do stosowania zasad w celu włączenia szczegółowych informacji na dużą skalę

Wykonaj następujące kroki dla każdej zasady, aby włączyć szczegółowe informacje na dużą skalę:

- Tworzenie definicji zasad. Zdefiniuj reguły i warunki zgodności przy użyciu szablonu definicji zasad. Zobacz Tworzenie definicji zasad.

- Utwórz przypisanie zasad. Zdefiniuj zakres zasad, wykluczenia, jeśli istnieją, i parametry wymuszania. Użyj definicji zasad zdefiniowanej w poprzednim kroku. Zobacz Tworzenie przypisania zasad.

- Wyświetlanie stanu zgodności. Monitoruj stan zgodności przypisania zasad. Sprawdź, czy nie są zgodne zasoby. Zobacz Wyświetlanie stanu zgodności.

- Korygowanie niezgodnych zasobów. Utwórz zadania korygowania w celu skorygowania niezgodnych zasobów. Zobacz Korygowanie niezgodnych zasobów.

Utworzenie definicji zasad

Aby utworzyć definicję zasad, wykonaj następujące kroki:

W portalu Azure przejdź do usługi Azure Policy.

W sekcji Tworzenie wybierz pozycję Definicje.

Wybierz pozycję + Definicja zasad, aby utworzyć nową definicję zasad.

Na stronie Definicja zasad określ następujące wartości:

Pole Akcja Lokalizacja definicji Wybierz wielokropek ( ...), aby określić, gdzie znajduje się zasób zasad. W okienku Lokalizacja definicji wybierz subskrypcję platformy Azure, a następnie wybierz pozycję Wybierz.Nazwa/nazwisko Określ przyjazną nazwę definicji zasad. Opcjonalnie możesz określić opis i kategorię. REGUŁA ZASAD Pole edycji JSON jest wstępnie wypełniane szablonem definicji zasad. Zastąp ten szablon szablon szablonem definicji zasad, który chcesz zastosować. Aby zapoznać się z szablonami definicji zasad szczegółowych informacji w formacie JSON, zobacz sekcję Informacje o korzystaniu z zasad platformy Azure w celu włączenia szczegółowych informacji na dużą skalę . Definicje ról To pole jest wyświetlane po skopiowaniu i wklejeniu definicji zasad w polu REGUŁA ZASAD. Wybierz z listy rolę Współautor zasobu konfiguracji gościa. Wybierz pozycję Zapisz.

Zostanie wyświetlone powiadomienie, że tworzenie definicji zasad zakończyło się pomyślnie i zostanie wyświetlona strona definicji zasad. Teraz możesz kontynuować tworzenie przypisania zasad.

Tworzenie przypisania zasad

Następnie utworzysz przypisanie zasad i przypiszesz definicję zasad na poziomie subskrypcji lub grupy zasobów. Aby uzyskać więcej informacji na temat przypisywania zasad, zobacz Azure Policy assignment structure (Struktura przypisywania zasad w usłudze Azure Policy).

Aby utworzyć przypisanie zasad, wykonaj następujące kroki:

W zasadach | Strona Definicje definicji zasad utworzonej w poprzednim kroku wybierz pozycję Przypisz zasady.

Na stronie Przypisywanie zasad na >karcie Podstawowe określ następujące wartości:

Pole Akcja Scope To pole jest wstępnie wypełniane zakresem zdefiniowanym podczas tworzenia definicji zasad. Jeśli chcesz zmienić zakres przypisania zasad, możesz użyć wielokropka ( ...), a następnie wybrać subskrypcję i opcjonalnie grupę zasobów. Następnie wybierz pozycję Wybierz , aby zastosować zakres.Wykluczenia Opcjonalny. Użyj wielokropka ( ...), aby wybrać zasoby do wykluczenia z przypisania zasad.Definicja zasad To pole jest wstępnie wypełniane nazwą definicji zasad utworzoną w kroku Tworzenie definicji zasad. Nazwa przypisania To pole jest wstępnie wypełniane nazwą wybranej definicji zasad. W razie potrzeby można go zmienić. Egzekwowanie zasad Wartości domyślne to Włączone. Aby uzyskać więcej informacji, zobacz tryb wymuszania. Wybierz przycisk Dalej , aby wyświetlić kartę Parametry . Jeśli definicja zasad wybrana na karcie Podstawy zawiera parametry, zostaną one wyświetlone na karcie Parametry .

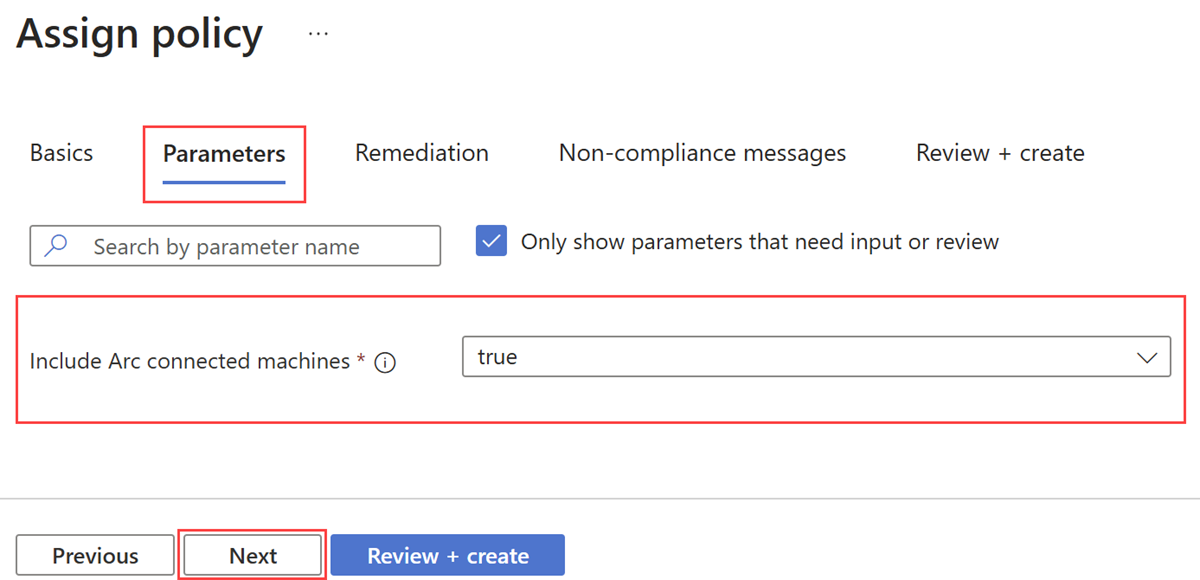

Na przykład zasady do naprawy usługi AMA zawierają parametr Uwzględnij maszyny połączone z usługą Arc. Wybierz pozycję True , aby uwzględnić maszyny połączone z usługą Arc w przypisaniu zasad.

Wybierz przycisk Dalej , aby wyświetlić kartę Korygowanie . Na tej karcie nie jest wymagana żadna akcja. Szablony definicji zasad obsługują efekt deployIfNotExists , dzięki czemu zasoby, które nie są zgodne z regułą zasad, są automatycznie korygowane. Ponadto zwróć uwagę, że domyślnie wybrano parametr Create a Managed Identity (Utwórz tożsamość zarządzaną), ponieważ szablony definicji zasad używają efektu deployIfNotExists .

Wybierz pozycję Przejrzyj i utwórz , aby przejrzeć przypisanie.

Wybierz pozycję Utwórz , aby utworzyć przypisanie.

Otrzymasz powiadomienia o pomyślnym przypisaniu roli i tworzeniu przypisań zasad. Po utworzeniu przypisania aparat usługi Azure Policy identyfikuje wszystkie systemy lokalne platformy Azure znajdujące się w zakresie i stosuje konfigurację zasad do każdego systemu. Zazwyczaj zastosowanie przypisania zasad trwa od 5 do 15 minut.

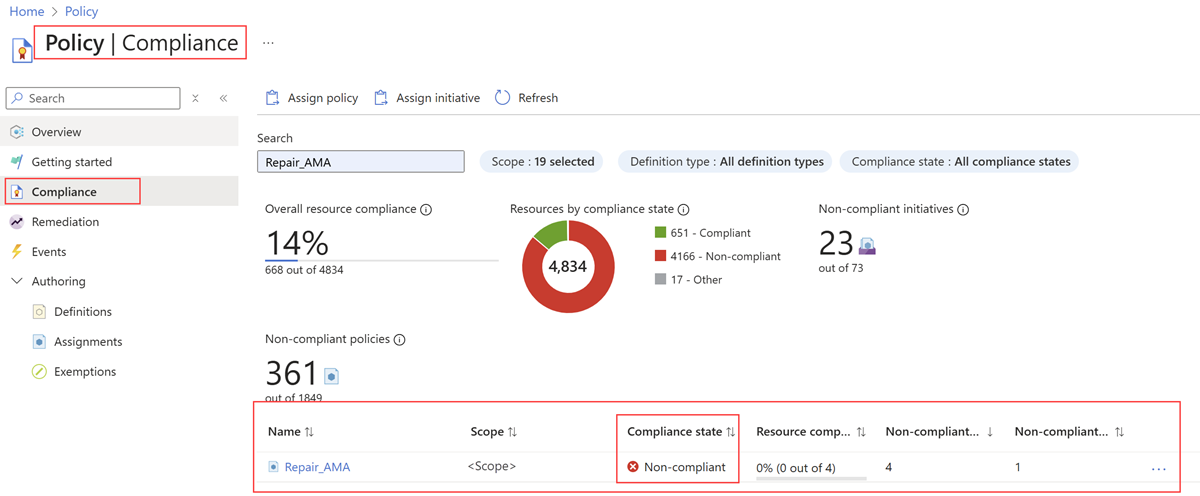

Wyświetlanie stanu zgodności

Po utworzeniu przypisania zasad można monitorować zgodność zasobów w obszarze Zgodność i stan korygowania w obszarze Korygowanie na stronie głównej usługi Azure Policy. Stan zgodności dla nowego przypisania zasad może potrwać kilka minut i dostarczyć wyniki dotyczące stanu zasad.

Aby wyświetlić stan zgodności zasad, wykonaj następujące kroki:

W portalu Azure przejdź do usługi Azure Policy.

Wybierz pozycję Zgodność.

Przefiltruj wyniki pod kątem nazwy przypisania zasad utworzonego w kroku Tworzenie przypisania zasad. Kolumna Stan zgodności wyświetla stan zgodności jako Zgodne lub Niezgodne.

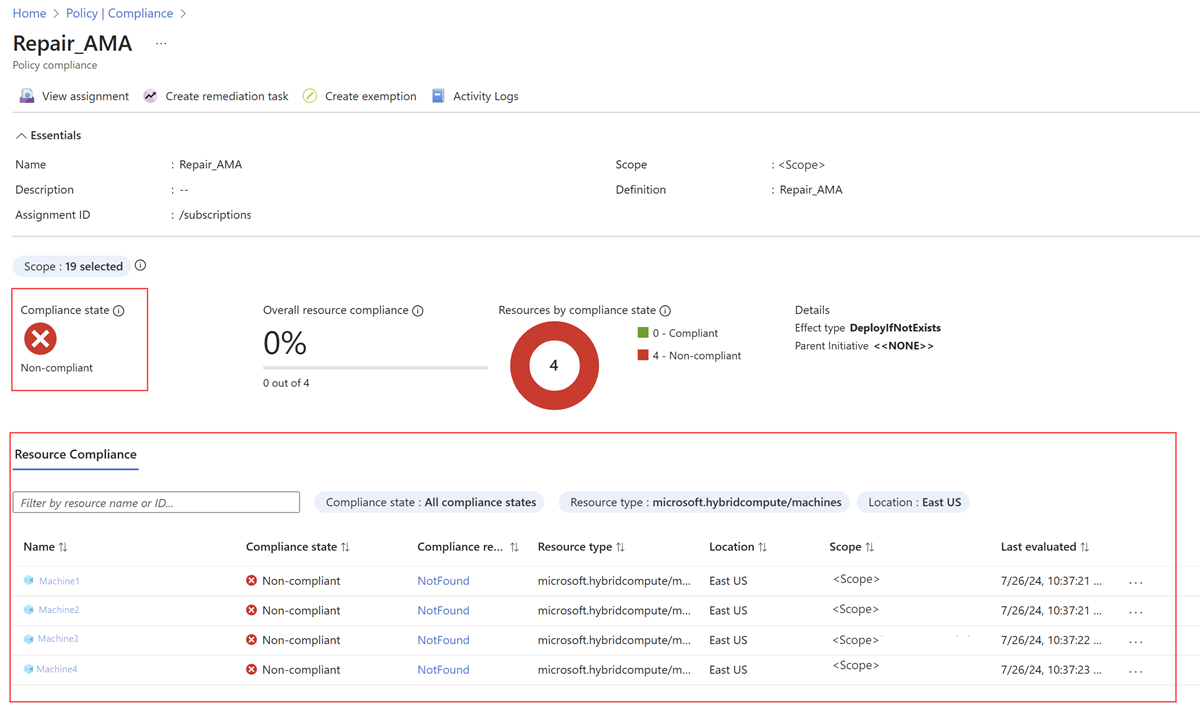

Wybierz nazwę przypisania zasad, aby wyświetlić stan zgodności zasobów. Na przykład raport zgodności dla zasad naprawy usługi AMA zawiera węzły, które należy naprawić:

Gdy dowiesz się, które zasoby są niezgodne, możesz utworzyć zadanie korygowania, aby zapewnić zgodność.

Korygowanie niezgodnych zasobów

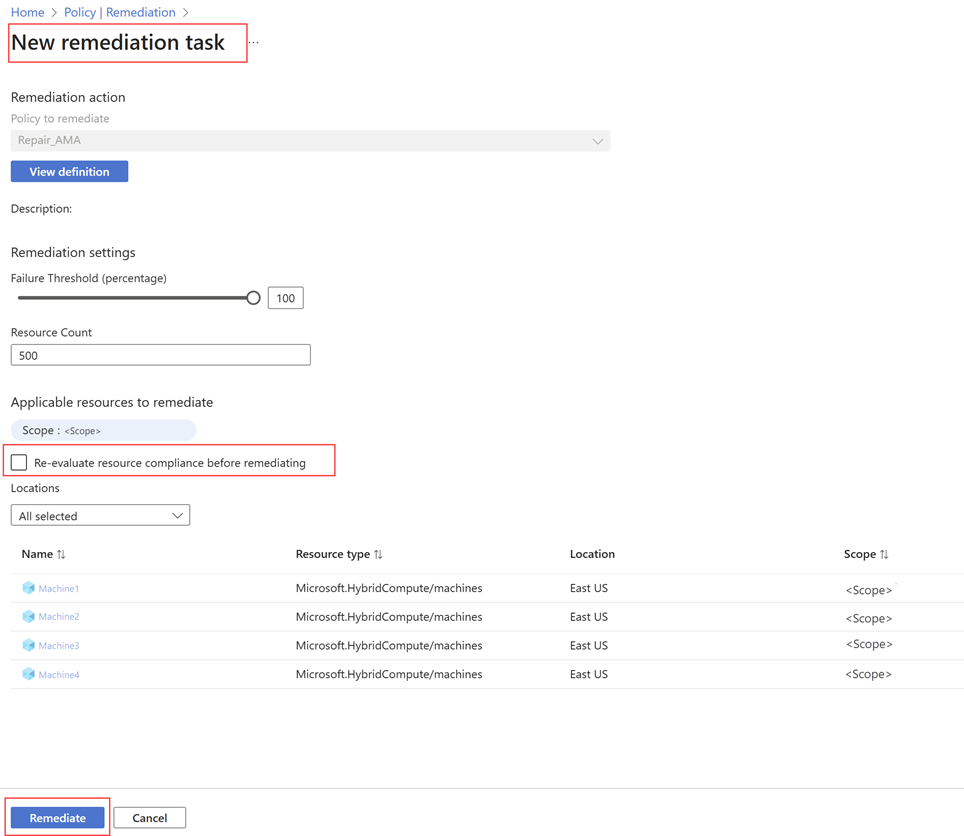

Aby skorygować niezgodne zasoby i śledzić postęp zadania korygowania, wykonaj następujące kroki:

W portalu Azure przejdź do usługi Azure Policy.

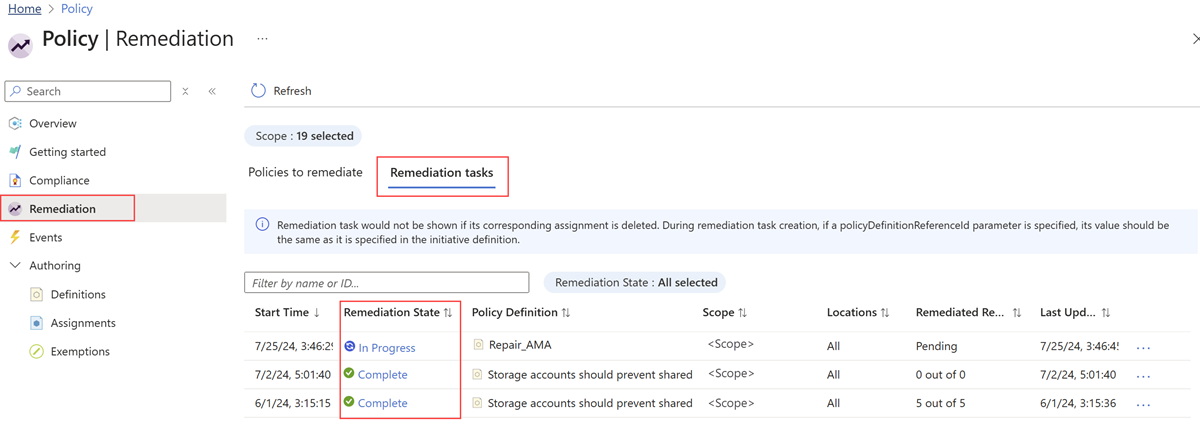

Wybierz pozycję Korygowanie.

Na stronie Korygowanie zostanie wyświetlona lista przypisanych zasad, które mają niezgodne zasoby. Przefiltruj wyniki pod kątem nazwy przypisania zasad utworzonego w kroku Tworzenie przypisania zasad.

Wybierz link Definicja zasad.

Na stronie Nowe zadanie korygowania są wyświetlane zasoby, które wymagają korygowania. Zaznacz pole wyboru Ponownie oceń zgodność zasobów przed skorygowaniem, a następnie wybierz pozycję Koryguj.

Zostanie wyświetlone powiadomienie o utworzeniu zadania korygowania i przekierowaniu do karty Zadania korygowania. Na tej karcie przedstawiono stan różnych zadań korygowania. Utworzony element może mieć stan Ocenianie lub W toku .

Po zakończeniu korygowania stan zmieni się na Ukończono.

Aby uzyskać więcej informacji na temat korygowania, zobacz Korygowanie niezgodnych zasobów za pomocą usługi Azure Policy.