Zarządzanie wartościami domyślnymi zabezpieczeń dla usługi Azure Local

Dotyczy: Azure Local 2311.2 i nowsze

W tym artykule opisano sposób zarządzania domyślnymi ustawieniami zabezpieczeń dla lokalnej instancji Azure. Możesz również zmodyfikować ustawienia kontroli dryfu i chronionych zabezpieczeń zdefiniowanych podczas wdrażania, aby urządzenie było uruchamiane w znanym dobrym stanie.

Wymagania wstępne

Przed rozpoczęciem upewnij się, że masz dostęp do systemu lokalnego platformy Azure wdrożonego, zarejestrowanego i połączonego z platformą Azure.

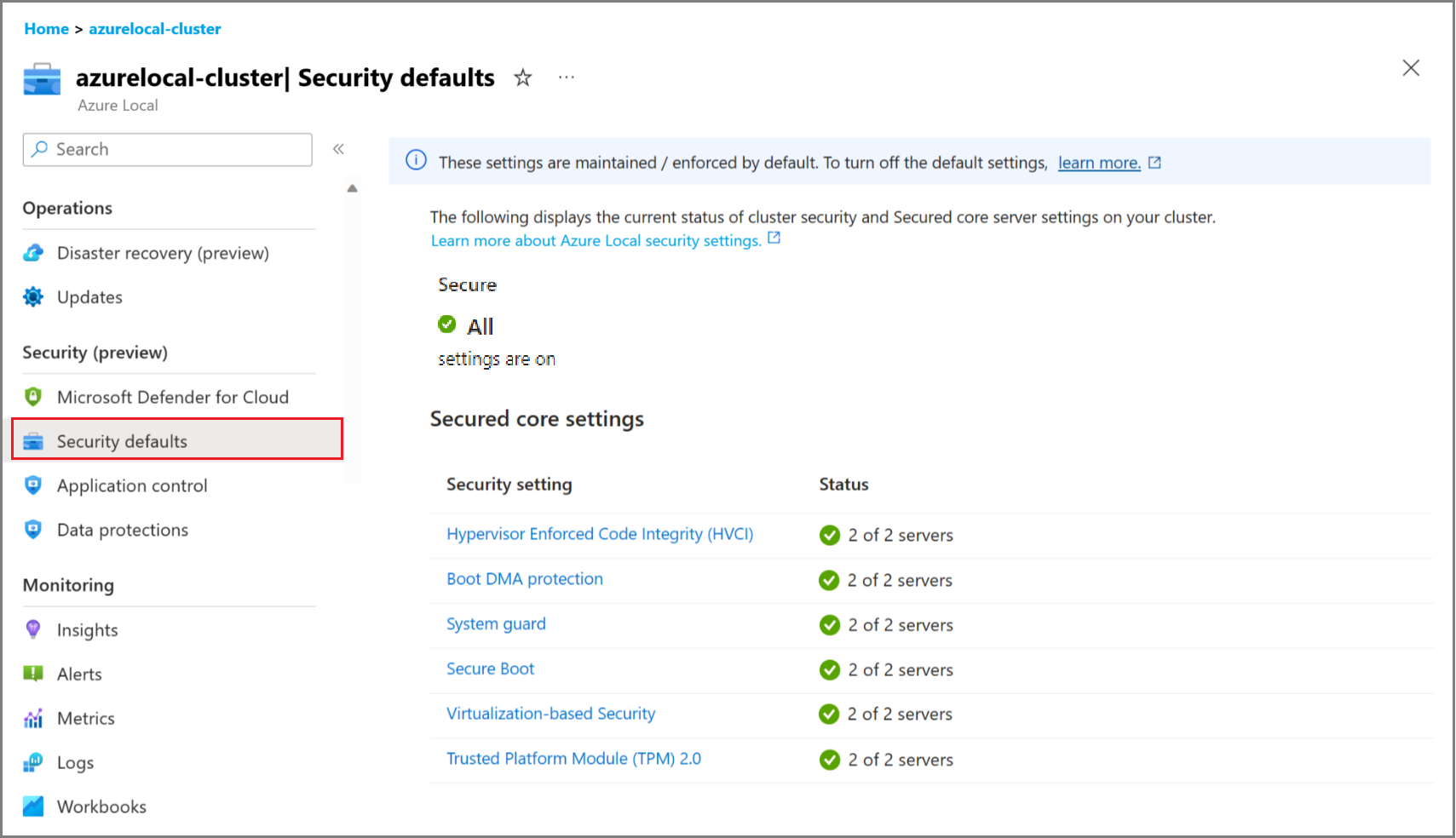

Wyświetlanie ustawień domyślnych zabezpieczeń w witrynie Azure Portal

Aby wyświetlić ustawienia domyślne zabezpieczeń w witrynie Azure Portal, upewnij się, że zastosowano inicjatywę MCSB. Aby uzyskać więcej informacji, zobacz Stosowanie inicjatywy Microsoft Cloud Security Benchmark.

Ustawienia domyślne zabezpieczeń umożliwiają zarządzanie zabezpieczeniami systemu, kontrolą odchyleń i ustawieniami rdzenia zabezpieczeń w systemie.

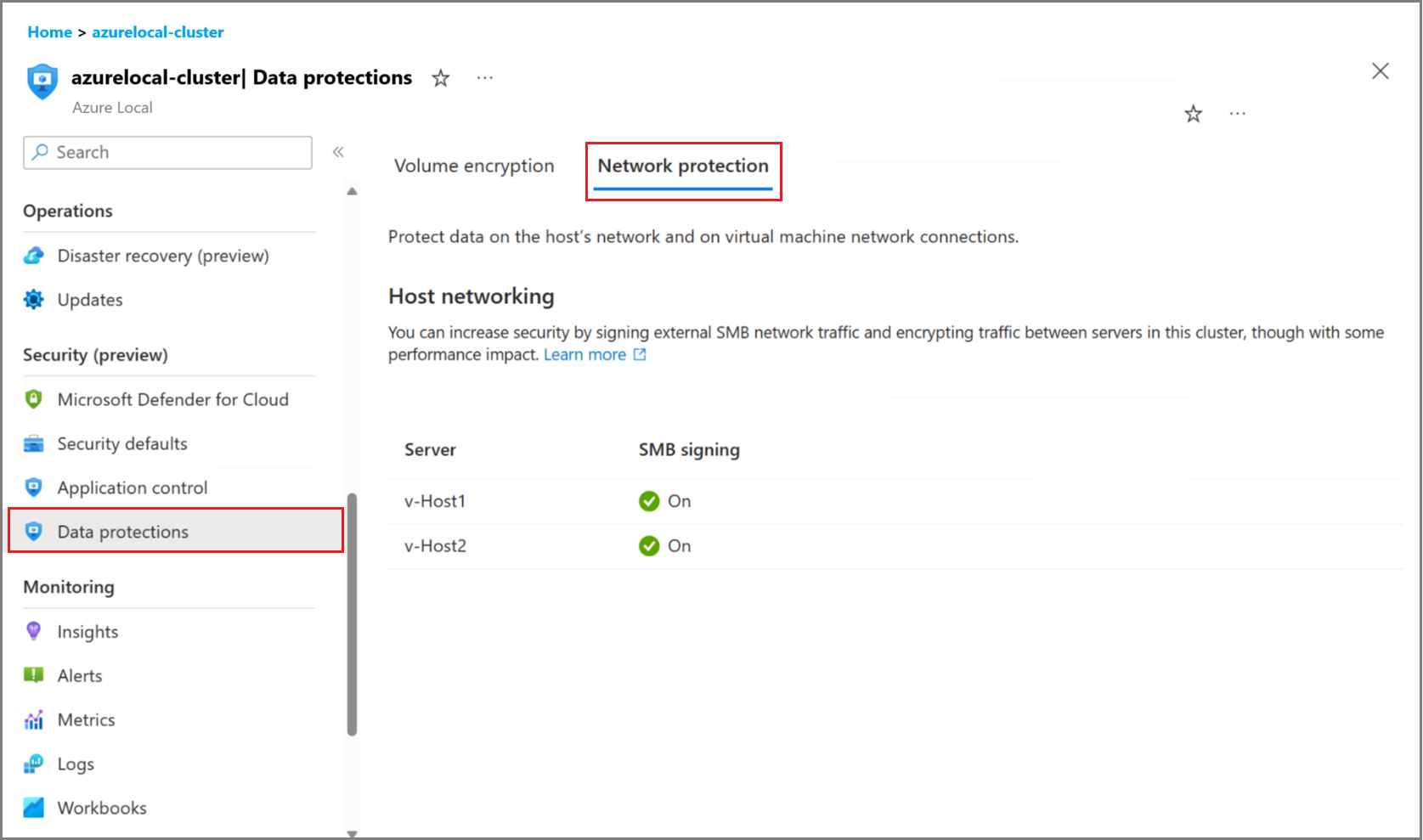

Wyświetl stan podpisywania SMB w zakładce

Wyświetlanie zgodności punktów odniesienia zabezpieczeń w witrynie Azure Portal

Po zarejestrowaniu lokalnego wystąpienia platformy Azure za pomocą Microsoft Defender dla Chmury lub przypisaniu wbudowanej polityki maszyny z systemem Windows powinny spełniać wymagania podstawowych zasad bezpieczeństwa platformy Azure, generowany jest raport zgodności. Aby uzyskać pełną listę reguł, z którymi porównywane jest Twoje lokalne wystąpienie Azure, zobacz Punkt odniesienia zabezpieczeń systemu Windows.

W przypadku maszyny lokalnej platformy Azure, gdy zostaną spełnione wszystkie wymagania sprzętowe dla zabezpieczonego rdzenia, domyślny oczekiwany wynik zgodności to 321 z 324 reguł — czyli 99% reguł jest zgodnych.

W poniższej tabeli opisano reguły, które nie są zgodne, oraz uzasadnienie bieżącej luki:

| Nazwa reguły | Stan zgodności | Przyczyna | Komentarze |

|---|---|---|---|

| Logowanie interakcyjne: tekst komunikatu dla użytkowników próbujących się zalogować | Brak zgodności | Ostrzeżenie — ""jest równe"" | Musi to być zdefiniowane przez klienta. Nie ma włączonej kontroli dryfu. |

| Logowanie interakcyjne: tytuł komunikatu dla użytkowników próbujących się zalogować | Niezgodne | Ostrzeżenie — "" jest równe "" | Musi to być zdefiniowane przez klienta, ponieważ nie ma włączonej kontroli dryfu. |

| Minimalna długość hasła | Niespełniające wymagań | Krytyczne — siedem jest mniejsze niż minimalna wartość 14. | Musi to zostać zdefiniowane przez klienta, ponieważ nie włączono kontroli dryfu, aby to ustawienie mogło być dopasowane do zasad organizacyjnych. |

Naprawianie zgodności z zasadami

Aby naprawić zgodność reguł, uruchom następujące polecenia lub użyj dowolnego innego preferowanego narzędzia:

Powiadomienie prawne: Utwórz niestandardową wartość powiadomienia prawnego w zależności od potrzeb i zasad organizacji. Uruchom następujące polecenia:

Set-ItemProperty -Path "HKLM:\Software\Microsoft\Windows\CurrentVersion\Policies\System" -Name "LegalNoticeCaption" -Value "Legal Notice" Set-ItemProperty -Path "HKLM:\Software\Microsoft\Windows\CurrentVersion\Policies\System" -Name "LegalNoticeText" -Value "LegalNoticeText"Minimalna długość hasła: ustaw minimalną długość hasła na 14 znaków na maszynie lokalnej Azure. Wartość domyślna to 7, a każda wartość poniżej 14 jest nadal oznaczona przez domyślną politykę monitorowania. Uruchom następujące polecenia:

net accounts /minpwlen:14

Zarządzanie wartościami domyślnymi zabezpieczeń za pomocą programu PowerShell

Po włączeniu ochrony dryfu można modyfikować tylko niechronione ustawienia zabezpieczeń. Aby zmodyfikować chronione ustawienia zabezpieczeń, które tworzą punkt odniesienia, należy najpierw wyłączyć ochronę dryfu. Aby wyświetlić i pobrać pełną listę ustawień zabezpieczeń, zobacz Punkt odniesienia zabezpieczeń.

Modyfikowanie wartości domyślnych zabezpieczeń

Rozpocznij od bazowego poziomu zabezpieczeń, a następnie zmodyfikuj kontrolę odchyleń i ustawienia zabezpieczeń zdefiniowane podczas wdrażania.

Włączanie kontrolki dryfu

Aby aktywować kontrolę dryfu, wykonaj następujące kroki:

Połącz się z maszyną lokalną platformy Azure.

Uruchom następujące polecenie cmdlet:

Enable-AzsSecurity -FeatureName DriftControl -Scope <Local | Cluster>- Lokalne — dotyczy tylko węzła lokalnego.

- Klaster — wpływa na wszystkie węzły w klastrze przy użyciu orkiestratora.

Wyłączanie kontrolki dryfu

Aby wyłączyć kontrolkę dryfu, wykonaj następujące czynności:

Połącz się z maszyną lokalną platformy Azure.

Uruchom następujące polecenie cmdlet:

Disable-AzsSecurity -FeatureName DriftControl -Scope <Local | Cluster>- Lokalne — dotyczy tylko węzła lokalnego.

- Klaster — wpływa na wszystkie węzły w klastrze przy użyciu orkiestratora.

Ważne

Jeśli wyłączysz kontrolkę dryfu, ustawienia chronione można modyfikować. Jeśli ponownie włączysz kontrolkę dryfu, wszelkie zmiany wprowadzone w ustawieniach chronionych zostaną zastąpione.

Konfigurowanie ustawień zabezpieczeń podczas wdrażania

W ramach wdrażania można modyfikować zarządzanie dryfem i inne ustawienia zabezpieczeń, które tworzą podstawę zabezpieczeń w klastrze.

W poniższej tabeli opisano ustawienia zabezpieczeń, które można skonfigurować w instancji lokalnej Azure podczas wdrażania.

| Obszar funkcji | Funkcja | opis | Czy obsługuje kontrolę dryfu? |

|---|---|---|---|

| Zarządzanie | Punkt odniesienia zabezpieczeń | Zachowuje wartości domyślne zabezpieczeń w każdym węźle. Pomaga chronić przed zmianami. | Tak |

| Ochrona poświadczeń | Windows Defender Credential Guard | Używa zabezpieczeń opartych na wirtualizacji, aby odizolować wpisy tajne od ataków polegających na kradzieży poświadczeń. | Tak |

| Sterowanie aplikacjami | Kontrola aplikacji usługi Windows Defender | Określa, które sterowniki i aplikacje mogą być uruchamiane bezpośrednio w każdym węźle. | Nie. |

| Szyfrowanie danych spoczywających | Funkcja BitLocker dla woluminu rozruchowego systemu operacyjnego | Szyfruje wolumin uruchamiania systemu operacyjnego w każdym węźle. | Nie. |

| Szyfrowanie danych spoczywających | Funkcja BitLocker dla woluminów danych | Szyfruje udostępnione woluminy klastra (CSV) w tym systemie | Nie. |

| Ochrona danych przesyłanych | Podpisywanie dla zewnętrznego ruchu SMB | Podpisuje ruch SMB między tym systemem a innymi, aby zapobiec atakom przekaźnikowym. | Tak |

| Ochrona danych przesyłanych | Szyfrowanie SMB dla ruchu w klastrze | Szyfruje ruch między węzłami w systemie (w sieci pamięci masowej). | Nie. |

Modyfikowanie ustawień zabezpieczeń po wdrożeniu

Po zakończeniu wdrażania można użyć programu PowerShell do modyfikowania ustawień zabezpieczeń, utrzymując kontrolę nad zmianami. Niektóre funkcje wymagają ponownego uruchomienia, aby zaczęły obowiązywać.

Właściwości cmdlet programu PowerShell

Następujące właściwości polecenia cmdlet dotyczą modułu AzureStackOSConfigAgent . Moduł jest instalowany podczas wdrażania.

Get-AzsSecurity-Scope: <Local | PerNode | AllNodes | Klaster>- Local — dostarcza wartość logiczną (prawda/fałsz) w węźle lokalnym. Można uruchomić z poziomu regularnej zdalnej sesji programu PowerShell.

- PerNode — dostarcza wartość logiczną (prawda/Fałsz) dla każdego węzła.

-

Raport — wymaga protokołu CredSSP lub maszyny lokalnej platformy Azure przy użyciu połączenia protokołu RDP(Remote Desktop Protocol).

- AllNodes — udostępnia wartość logiczną (True/False) obliczoną w poprzek węzłów.

- Cluster — pobiera wartość logiczną z magazynu ECE. Współdziała z orkiestratorem i działa we wszystkich węzłach w klastrze.

Enable-AzsSecurity-Scope <Lokalnie | Klastrowy>Disable-AzsSecurity-Zakres <Lokalny | Klaster>FeatureName — <CredentialGuard | DriftControl | DRTM | HVCI | SideChannelMitigation | SMBEncryption | SMBSigning | VBS>

- Drift, kontrolka

- Ochrona poświadczeń

- VBS (Zabezpieczenia oparte na wirtualizacji) — obsługujemy tylko polecenie enable.

- DRTM (dynamiczna podstawa zaufania dla pomiaru)

- HVCI (Integralność kodu wymuszana przez hiperwizor)

- Zabezpieczenia kanału bocznego

- Podpisywanie SMB

- Szyfrowanie klastra SMB

Ważne

Enable AzsSecurityiDisable AzsSecuritypolecenia cmdlet są dostępne tylko w nowych wdrożeniach lub w zaktualizowanych wdrożeniach po prawidłowym zastosowaniu standardów zabezpieczeń do węzłów. Aby uzyskać więcej informacji, zobacz Zarządzanie zabezpieczeniami po uaktualnieniu usługi Azure Local.

Poniższa tabela dokumentuje obsługiwane funkcje zabezpieczeń, informacji o tym, czy obsługują kontrolę dryfu, i czy do zaimplementowania funkcji jest wymagany ponowny rozruch.

| Nazwisko | Funkcja | Obsługuje kontrolkę dryfu | Wymagany ponowny rozruch |

|---|---|---|---|

| Włącz |

Zabezpieczenia oparte na wirtualizacji (VBS) | Tak | Tak |

| Włącz |

Ochrona poświadczeń Credential Guard | Tak | Tak |

| Włącz Wyłącz |

Dynamiczna podstawa zaufania dla pomiarów (DRTM) | Tak | Tak |

| Włącz Wyłącz |

Integralność kodu chronionego przez funkcję Hypervisor (HVCI) | Tak | Tak |

| Włącz Wyłącz |

Środki łagodzenia ataków bocznych kanałów | Tak | Tak |

| Włącz Wyłącz |

Podpisywanie protokołu SMB | Tak | Tak |

| Włącz Wyłącz |

Szyfrowanie klastra SMB | Nie, ustawienia klastra | Nie. |

Następne kroki

- Omówienie szyfrowania funkcji BitLocker.