Funkcje zabezpieczeń dla platformy Azure — lokalne

Dotyczy: Azure Local 2311.2 i nowsze

Ważne

Usługa Azure Stack HCI jest teraz częścią usługi Azure Local. Dowiedz się więcej.

Azure Local to domyślnie bezpieczny produkt, który od początku ma więcej niż 300 ustawień zabezpieczeń. Domyślne ustawienia zabezpieczeń zapewniają spójny bazowy poziom zabezpieczeń, aby zapewnić, że urządzenia uruchamiają się w znanym dobrym stanie.

Ten artykuł zawiera krótkie omówienie koncepcyjne różnych funkcji zabezpieczeń skojarzonych z wystąpieniem lokalnym platformy Azure. Funkcje obejmują ustawienia domyślne zabezpieczeń, kontrolę aplikacji, szyfrowanie woluminów za pośrednictwem funkcji BitLocker, rotację tajnych danych, lokalne wbudowane konta użytkowników, usługę Microsoft Defender dla Chmury i nie tylko.

Wartości domyślne zabezpieczeń

Twoja usługa Azure Local ma ustawienia zabezpieczeń domyślnie włączone i zapewniają one spójny punkt odniesienia zabezpieczeń, system zarządzania punktami odniesienia oraz mechanizm kontroli dryfu.

Można monitorować bazową konfigurację zabezpieczeń i ustawienia rdzenia zabezpieczającego zarówno podczas wdrażania, jak i podczas działania. Możesz również wyłączyć kontrolę dryfu na etapie wdrażania, kiedy konfigurujesz ustawienia zabezpieczeń.

Po zastosowaniu kontroli dryfu ustawienia zabezpieczeń są odświeżane co 90 minut. Ten interwał odświeżania zapewnia korygowanie wszelkich zmian z żądanego stanu. Ciągłe monitorowanie i autoremediation umożliwiają spójny i niezawodny stan zabezpieczeń w całym cyklu życia urządzenia.

Bezpieczny punkt odniesienia w środowisku lokalnym platformy Azure:

- Poprawia stan zabezpieczeń, wyłączając starsze protokoły i szyfry.

- Zmniejsza poziom OPEX za pomocą wbudowanego mechanizmu ochrony dryfu, który umożliwia spójne monitorowanie na dużą skalę za pośrednictwem punktu odniesienia usługi Azure Arc Hybrid Edge.

- Umożliwia spełnienie wymagań dotyczących benchmarków Center for Internet Security (CIS) i Defense Information System Agency (DISA) Security Technical Implementation Guide (STIG) dla systemu operacyjnego oraz zalecanej podstawy zabezpieczeń.

Aby uzyskać więcej informacji, zobacz Zarządzanie wartościami domyślnymi zabezpieczeń w usłudze Azure Local.

Kontrola aplikacji

Application Control to oparta na oprogramowaniu warstwa zabezpieczeń, która zmniejsza obszar ataków, wymuszając jawną listę oprogramowania, które może być uruchamiane. Kontrolka aplikacji jest domyślnie włączona i ogranicza aplikacje i kod, które można uruchamiać na platformie podstawowej. Aby uzyskać więcej informacji, zobacz Manage Application Control for Azure Local.

Kontrola aplikacji udostępnia dwa główne tryby operacji, tryb wymuszania i tryb inspekcji. W trybie wymuszania niezaufany kod jest blokowany i rejestrowane są zdarzenia. W trybie inspekcji niezaufany kod może być uruchamiany, a rejestrowane są zdarzenia. Aby dowiedzieć się więcej o zdarzeniach związanych z kontrolą aplikacji, zobacz Lista zdarzeń.

Ważne

Aby zminimalizować ryzyko bezpieczeństwa, zawsze uruchamiaj kontrolę aplikacji w trybie wymuszania.

Informacje o projekcie zasad kontroli aplikacji

Firma Microsoft udostępnia podstawowe podpisane zasady na platformie Azure Local dla trybu wymuszania i trybu inspekcji. Ponadto zasady obejmują wstępnie zdefiniowany zestaw reguł zachowania platformy i reguły blokowania stosowane do warstwy kontroli aplikacji.

Kompozycja zasad podstawowych

Podstawowe zasady lokalne platformy Azure obejmują następujące sekcje:

- Metadane: metadane definiują unikatowe właściwości zasad, takie jak nazwa zasad, wersja, identyfikator GUID i inne.

- Reguły opcji: te reguły definiują zachowanie zasad. Zasady uzupełniające mogą się różnić tylko od małego zestawu reguł opcji powiązanych z ich podstawowymi zasadami.

- Reguły zezwalania i odmowy: te reguły definiują granice zaufania kodu. Reguły mogą być oparte na wydawcach, osobach podpisujących, skrótach plików i nie tylko.

Reguły opcji

W tej sekcji omówiono reguły dotyczące opcji włączone przez zasady podstawowe.

W przypadku wymuszanych zasad domyślnie są włączone następujące reguły opcji:

| Reguła opcji | Wartość |

|---|---|

| Włączona | UMCI |

| Wymagane | WHQL |

| Włączona | Zezwalaj na zasady uzupełniające |

| Włączona | Cofnięto, wygasło, jako niepodpisane |

| Wyłączone | Rejestracja lotu |

| Włączona | Niepodpisane zasady integralności systemu (ustawienie domyślne) |

| Włączona | Zabezpieczenia kodu dynamicznego |

| Włączona | Menu Zaawansowane opcje rozruchu |

| Wyłączony | Wymuszanie skryptu |

| Włączona | Instalator zarządzany |

| Włączona | Polityka aktualizacji bez ponownego uruchamiania |

Zasady inspekcji dodają następujące reguły opcji do zasad podstawowych:

| Reguła opcji | Wartość |

|---|---|

| Włączona | Tryb inspekcji (ustawienie domyślne) |

Aby uzyskać więcej informacji, zobacz pełną listę reguł opcji.

Reguły zezwalania i odmowy

Zezwalaj na reguły w zasadach podstawowych zezwalaj na zaufanie wszystkim składnikom firmy Microsoft dostarczanym przez system operacyjny i wdrożenia w chmurze. Reguły odmowy blokują aplikacje w trybie użytkownika i składniki jądra uważane za niebezpieczne dla stanu zabezpieczeń rozwiązania.

Uwaga

Reguły zezwalania i odmowy w zasadach podstawowych są regularnie aktualizowane w celu zwiększenia funkcjonalności produktu i zmaksymalizowania ochrony rozwiązania.

Aby dowiedzieć się więcej o regułach odmowy, zobacz:

Szyfrowanie funkcją BitLocker

Szyfrowanie danych w stanie spoczynku jest włączone dla woluminów danych utworzonych podczas wdrażania. Te woluminy danych obejmują woluminy infrastruktury i woluminy obciążeń. Podczas wdrażania systemu można modyfikować ustawienia zabezpieczeń.

Domyślnie szyfrowanie danych magazynowanych jest włączone podczas wdrażania. Zalecamy zaakceptowanie ustawienia domyślnego.

Po pomyślnym wdrożeniu usługi Azure Local można pobrać klucze odzyskiwania funkcji BitLocker. Klucze odzyskiwania funkcji BitLocker należy przechowywać w bezpiecznej lokalizacji poza systemem.

Aby uzyskać więcej informacji na temat szyfrowania funkcją BitLocker, zobacz:

- Użyj BitLocker z udostępnionymi woluminami klastra (CSV).

- Zarządzanie szyfrowaniem funkcji BitLocker na platformie Azure Lokalnie.

Lokalne wbudowane konta użytkowników

W tej wersji następujący lokalni wbudowani użytkownicy, skojarzeni z RID 500 i RID 501, są dostępni w systemie lokalnym platformy Azure.

| Nazwa w początkowym obrazie systemu operacyjnego | Nazwa po wdrożeniu | Domyślnie włączone | opis |

|---|---|---|---|

| Administrator | ASBuiltInAdmin | Prawda | Wbudowane konto do administrowania komputerem/domeną. |

| Gość | ASBuiltInGuest | Fałsz | Wbudowane konto do dostępu gościa do komputera/domeny, chronione przez mechanizm kontroli odchylenia zabezpieczeń. |

Ważne

Zalecamy utworzenie własnego konta administratora lokalnego i wyłączenie dobrze znanego RID 500 konta użytkownika.

Tworzenie i rotacja tajnych danych

Orkiestrator w usłudze Azure Local wymaga wielu składników do zapewnienia bezpiecznej komunikacji z innymi zasobami i usługami infrastruktury. Wszystkie usługi uruchomione w systemie mają skojarzone certyfikaty uwierzytelniania i szyfrowania.

Aby zapewnić bezpieczeństwo, implementujemy wewnętrzne możliwości tworzenia i rotacji tajnych informacji. Podczas przeglądania węzłów systemowych zobaczysz kilka certyfikatów utworzonych w ścieżce LocalMachine/Personal certificate store (Cert:\LocalMachine\My).

W tej wersji są włączone następujące możliwości:

- Możliwość tworzenia certyfikatów podczas wdrażania i po operacjach skalowania systemu.

- Automatyczna autorotacja przed wygaśnięciem certyfikatów oraz opcja rotacji certyfikatów w okresie istnienia systemu.

- Możliwość monitorowania i zgłaszania alertów, czy certyfikaty są nadal prawidłowe.

Uwaga

Tworzenie i rotowanie sekretów trwa około 10 minut, w zależności od wielkości systemu.

Aby uzyskać więcej informacji, zobacz Zarządzanie rotacją sekretów.

Przekazywanie dziennika systemowego zdarzeń zabezpieczeń

W przypadku klientów i organizacji, które wymagają własnego lokalnego systemu zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM), usługa Azure Local zawiera zintegrowany mechanizm, który umożliwia przekazywanie zdarzeń związanych z zabezpieczeniami do rozwiązania SIEM.

Usługa Azure Local ma zintegrowany moduł przesyłania dalej dziennika systemowego, który po skonfigurowaniu generuje komunikaty dziennika systemowego zdefiniowane w RFC3164 z ładunkiem w formacie Common Event Format (CEF).

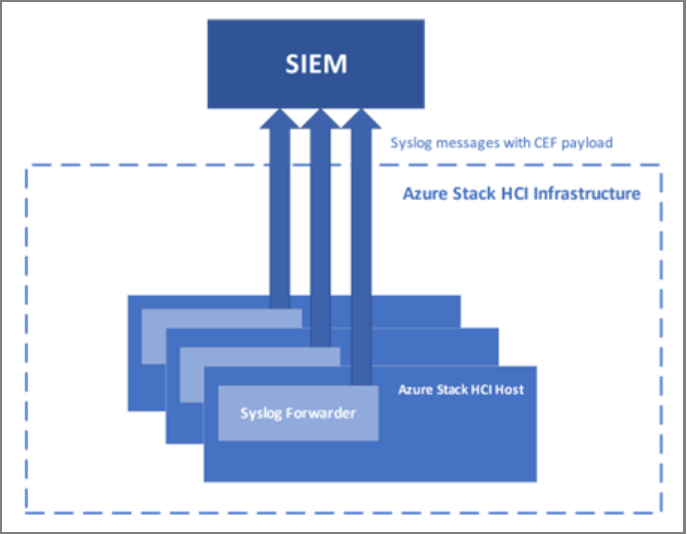

Na poniższym diagramie przedstawiono integrację platformy Azure Local z rozwiązaniem SIEM. Wszystkie inspekcje, dzienniki zabezpieczeń i alerty są zbierane na każdym hoście i udostępniane za pośrednictwem dziennika systemowego z ładunkiem CEF.

Agenci przekazujący dziennik systemowy są wdrażani na każdym hoście lokalnym platformy Azure w celu przekazywania komunikatów dziennika systemowego do serwera dziennika systemowego skonfigurowanego przez klienta. Agenci przekazujący dziennik systemu działają niezależnie od siebie, ale mogą być zarządzani razem na jednym z hostów.

Usługa przesyłania dalej dziennika systemowego w usłudze Azure Local obsługuje różne konfiguracje na podstawie tego, czy przekazywanie dziennika systemowego jest przy użyciu protokołu TCP, czy UDP, czy szyfrowanie jest włączone, czy nie, oraz czy istnieje jednokierunkowe lub dwukierunkowe uwierzytelnianie.

Aby uzyskać więcej informacji, zobacz Zarządzanie przekazywaniem dziennika systemowego.

Program antywirusowy Microsoft Defender

Usługa Azure Local jest dostarczana z włączonym i skonfigurowanym domyślnie programem antywirusowym Microsoft Defender. Zdecydowanie zalecamy używanie programu antywirusowego Microsoft Defender z lokalnymi instancjami platformy Azure. Program antywirusowy Microsoft Defender zapewnia ochronę w czasie rzeczywistym, ochronę dostarczaną przez chmurę i automatyczne przesyłanie próbek.

Mimo że zalecamy korzystanie z programu antywirusowego Microsoft Defender dla platformy Azure lokalnie, jeśli wolisz oprogramowanie antywirusowe i oprogramowanie zabezpieczające firmy innej niż Microsoft, zalecamy wybranie oprogramowania zweryfikowanego przez niezależnego dostawcę oprogramowania (ISV) dla lokalnego platformy Azure w celu zminimalizowania potencjalnych problemów z funkcjonalnością.

Aby uzyskać więcej informacji, zobacz zgodność programu antywirusowego Microsoft Defender z innymi produktami zabezpieczeń.

W rzadkim przypadku, w którym występują problemy z funkcjonalnością platformy Azure lokalnie przy użyciu oprogramowania antywirusowego innego niż Microsoft, można wykluczyć następujące ścieżki:

- C:\Agents\*

- C:\CloudContent\*

- C:\CloudDeployment\*

- C:\ClusterStorage\*

- C:\EceStore\*

- C:\MASLogs\*

- C:\NugetStore\*

- C:\deploymentpackage\*

- C:\ProgramData\GuestConfig\extension_logs\*

Uwaga

Jeśli usuniesz funkcję programu antywirusowego Microsoft Defender, pozostaw ustawienia skojarzone z tą funkcją z bazowego poziomu zabezpieczeń as-is. Nie musisz usuwać tych ustawień.

Microsoft Defender dla Chmury (wersja zapoznawcza)

Microsoft Defender dla Chmury to rozwiązanie do zarządzania stanem zabezpieczeń z zaawansowanymi funkcjami ochrony przed zagrożeniami. Udostępnia ona narzędzia umożliwiające ocenę stanu zabezpieczeń infrastruktury, ochronę obciążeń, podniesienie alertów zabezpieczeń oraz wykonanie określonych zaleceń w celu skorygowania ataków i rozwiązania przyszłych zagrożeń. Wykonuje ona wszystkie te usługi z dużą szybkością w chmurze dzięki automatycznej aprowizacji i ochronie usług platformy Azure bez obciążeń związanych z wdrażaniem.

W ramach podstawowego planu Defender dla Chmury uzyskasz zalecenia dotyczące poprawy stanu zabezpieczeń systemu lokalnego platformy Azure bez dodatkowych kosztów. Dzięki płatnej usłudze Defender for Servers można uzyskać ulepszone funkcje zabezpieczeń, w tym alerty zabezpieczeń dla poszczególnych maszyn i maszyn wirtualnych usługi Arc.

Aby uzyskać więcej informacji, zobacz:

- Zarządzanie zabezpieczeniami systemu za pomocą usługi Microsoft Defender for Cloud (wersja zapoznawcza).

- Program Microsoft Defender Antivirus i rozwiązania antywirusowe innych firm niż Microsoft bez usługi Defender for Endpoint.

Następne kroki

- Ocena gotowości wdrożenia za pośrednictwem narzędzia sprawdzania środowiska.

- Przeczytaj lokalną książkę zabezpieczeń platformy Azure.

- Wyświetl lokalne standardy zabezpieczeń platformy Azure.