Wymagania dotyczące zapory dla usługi Azure Local

Dotyczy: Azure Local 2311.2 i nowsze

Ten artykuł zawiera wskazówki dotyczące konfigurowania zapór dla systemu operacyjnego Azure Stack HCI. Obejmuje ona wymagania zapory dotyczące wychodzących punktów końcowych i wewnętrznych reguł i portów. Artykuł zawiera również informacje na temat używania tagów usługi platformy Azure z zaporą usługi Microsoft Defender.

W tym artykule opisano również, jak opcjonalnie użyć konfiguracji zapory o wysokiej blokadzie, aby zablokować cały ruch do wszystkich miejsc docelowych, z wyjątkiem tych, które znajdują się na liście dozwolonych.

Jeśli sieć używa serwera proxy do uzyskiwania dostępu do Internetu, zobacz Konfigurowanie ustawień serwera proxy dla usługi Azure Local.

Ważne

Usługa Azure Express Route i usługa Azure Private Link nie są obsługiwane w przypadku platformy Azure w wersji lokalnej 23H2 ani żadnego z jego składników, ponieważ nie można uzyskać dostępu do publicznych punktów końcowych wymaganych dla usługi Azure Local w wersji 23H2.

Wymagania dotyczące zapory dla wychodzących punktów końcowych

Otwieranie portów 80 i 443 dla ruchu wychodzącego w zaporze organizacji spełnia wymagania dotyczące łączności dla systemu operacyjnego Azure Stack HCI w celu nawiązania połączenia z platformą Azure i usługą Microsoft Update.

Usługa Azure Local musi okresowo łączyć się z platformą Azure w celu:

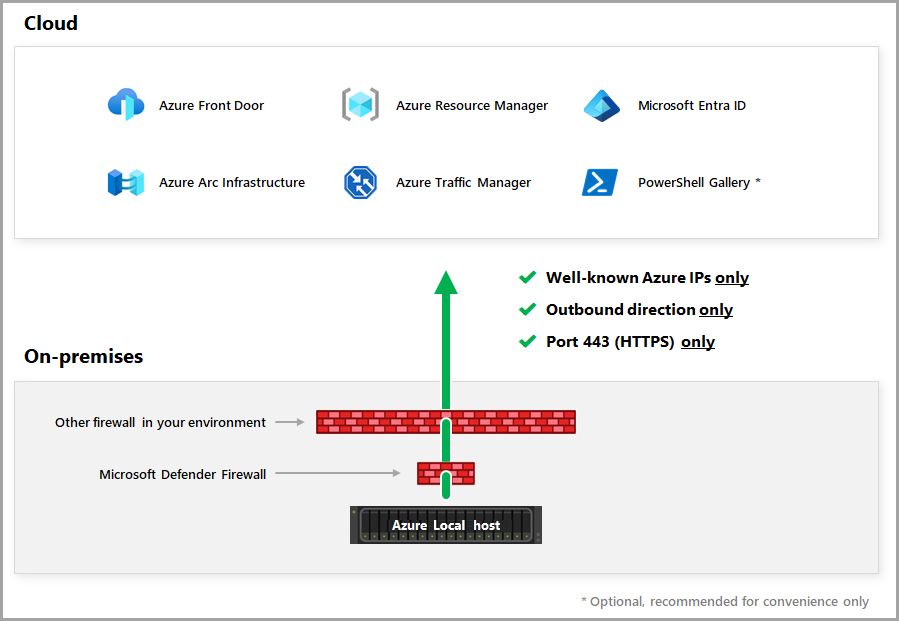

- Dobrze znane adresy IP platformy Azure

- Kierunek ruchu wychodzącego

- Porty 80 (HTTP) i 443 (HTTPS)

Ważne

Usługa Azure Local nie obsługuje inspekcji protokołu HTTPS. Upewnij się, że inspekcja protokołu HTTPS jest wyłączona wzdłuż ścieżki sieciowej dla usługi Azure Local, aby zapobiec błędom łączności. Obejmuje to użycie Entra ID ograniczeń dzierżawy w wersji 1, które nie są obsługiwane w przypadku komunikacji sieciowej zarządzania lokalnego platformy Azure.

Jak pokazano na poniższym diagramie, lokalna platforma Azure może uzyskać dostęp do platformy Azure przy użyciu więcej niż jednej zapory.

Wymagane adresy URL zapory dla wdrożeń usługi Azure Local w wersji 23H2

Począwszy od usługi Azure Local, wersja 23H2, wszystkie klastry automatycznie włączają infrastrukturę mostka zasobów platformy Azure i usługi AKS i używają agenta Arc for Servers do łączenia się z płaszczyzną sterowania platformy Azure. Oprócz listy punktów końcowych specyficznych dla rozwiązania HCI w poniższej tabeli usługa Azure Resource Bridge w lokalnych punktach końcowych platformy Azure, usługa AKS w lokalnych punktach końcowych platformy Azure i punkty końcowe serwerów z obsługą usługi Azure Arc muszą być uwzględnione na liście dozwolonych zapory.

W przypadku skonsolidowanej listy punktów końcowych dla regionów Wschodnie stany USA, które obejmują serwery lokalne platformy Azure, serwery z obsługą usługi Arc, usługę ARB i usługę AKS, użyj:

W przypadku skonsolidowanej listy punktów końcowych dla Europy Zachodniej obejmującej serwery lokalne platformy Azure, serwery z obsługą usługi Arc, usługę ARB i usługę AKS, użyj:

W przypadku skonsolidowanej listy punktów końcowych dla Australii Wschodniej, która obejmuje serwery lokalne platformy Azure, serwery z obsługą usługi Arc, usługę ARB i usługę AKS, użyj:

Aby uzyskać skonsolidowaną listę punktów końcowych dla kanady środkowej, która obejmuje serwery lokalne platformy Azure, serwery z obsługą usługi Arc, usługę ARB i usługę AKS, użyj:

W przypadku skonsolidowanej listy punktów końcowych dla Indii Środkowych, które obejmują serwery lokalne platformy Azure, serwery z obsługą usługi Arc, usługę ARB i usługę AKS, użyj:

Aby uzyskać skonsolidowaną listę punktów końcowych dla Azji Południowej, która obejmuje serwery lokalne platformy Azure, serwery z obsługą usługi Arc, ARB i AKS, użyj:

W przypadku skonsolidowanej listy punktów końcowych dla Japonii Wschodniej obejmującej serwery lokalne platformy Azure, serwery z obsługą usługi Arc, usługę ARB i usługę AKS, użyj:

W przypadku skonsolidowanej listy punktów końcowych dla południowo-środkowych stanów USA, które obejmują serwery lokalne platformy Azure, serwery z obsługą usługi Arc, usługę ARB i usługę AKS, użyj:

Wymagania dotyczące zapory dla dodatkowych usług platformy Azure

W zależności od dodatkowych usług platformy Azure, które są włączone dla usługi Azure Local, może być konieczne wprowadzenie dodatkowych zmian konfiguracji zapory. Zapoznaj się z następującymi linkami, aby uzyskać informacje na temat wymagań zapory dla każdej usługi platformy Azure:

- Azure Monitor Agent

- Witryna Azure Portal

- Azure Site Recovery

- Azure Virtual Desktop

- Microsoft Defender

- Microsoft Monitoring Agent (MMA) i Agent usługi Log Analytics

- Qualys

- Zdalna obsługa

- Centrum administracyjne systemu Windows

- Centrum administracyjne systemu Windows w witrynie Azure Portal

Wymagania dotyczące zapory dla reguł i portów wewnętrznych

Upewnij się, że odpowiednie porty sieciowe są otwarte między wszystkimi węzłami, zarówno w obrębie lokacji, jak i między lokacjami dla wystąpień rozprosonych (funkcja wystąpienia rozproszonego jest dostępna tylko w usłudze Azure Local w wersji 22H2). Potrzebujesz odpowiednich reguł zapory, aby zezwolić na ruch dwukierunkowy ICMP, SMB (port 445 i port 5445 dla funkcji SMB Direct, jeśli używasz funkcji iWARP RDMA) i WS-MAN (port 5985) dwukierunkowego ruchu między wszystkimi węzłami w klastrze.

W przypadku tworzenia kreatora w centrum administracyjnym systemu Windows do utworzenia klastra kreator automatycznie otwiera odpowiednie porty zapory na każdym serwerze w klastrze na potrzeby klastrowania trybu failover, funkcji Hyper-V i repliki magazynu. Jeśli używasz innej zapory na każdej maszynie, otwórz porty zgodnie z opisem w poniższych sekcjach:

Zarządzanie systemem operacyjnym azure Stack HCI

Upewnij się, że następujące reguły zapory są skonfigurowane w lokalnej zaporze na potrzeby zarządzania systemem operacyjnym Azure Stack HCI, w tym licencjonowania i rozliczeń.

| Reguła | Akcja | Element źródłowy | Element docelowy | Usługa | Porty |

|---|---|---|---|---|---|

| Zezwalaj na ruch przychodzący/wychodzący do i z usługi lokalnej platformy Azure na maszynach wystąpienia lokalnego platformy Azure | Zezwalaj | Węzły wystąpienia | Węzły wystąpienia | TCP | 30301 |

Windows Admin Center

Upewnij się, że następujące reguły zapory są skonfigurowane w lokalnej zaporze dla centrum administracyjnego systemu Windows.

| Reguła | Akcja | Element źródłowy | Element docelowy | Usługa | Porty |

|---|---|---|---|---|---|

| Zapewnianie dostępu do platformy Azure i usługi Microsoft Update | Zezwalaj | Windows Admin Center | Lokalna platforma Azure | TCP | 445 |

| Używanie zdalnego zarządzania systemem Windows (WinRM) 2.0 dla połączeń HTTP do uruchamiania poleceń na zdalnych serwerach z systemem Windows |

Zezwalaj | Windows Admin Center | Lokalna platforma Azure | TCP | 5985 |

| Uruchamianie połączeń HTTPS przy użyciu usługi WinRM 2.0 polecenia na zdalnych serwerach z systemem Windows |

Zezwalaj | Windows Admin Center | Lokalna platforma Azure | TCP | 5986 |

Uwaga

Podczas instalowania Centrum administracyjnego systemu Windows, jeśli wybierzesz ustawienie Użyj usługi WinRM tylko za pośrednictwem protokołu HTTPS, wymagany jest port 5986.

Active Directory

Upewnij się, że następujące reguły zapory są skonfigurowane w lokalnej zaporze dla usługi Active Directory (lokalnego urzędu zabezpieczeń).

| Reguła | Akcja | Element źródłowy | Element docelowy | Usługa | Porty |

|---|---|---|---|---|---|

| Zezwalaj na łączność przychodzącą/wychodzącą z usługami sieci Web Active Directory (ADWS) i usługą bramy zarządzania usługą Active Directory | Zezwalaj | Usługi Active Directory | Lokalna platforma Azure | TCP | 9389 |

Protokół czasu sieciowego

Upewnij się, że następujące reguły zapory są skonfigurowane w lokalnej zaporze dla protokołu NTP (Network Time Protocol).

| Reguła | Akcja | Element źródłowy | Element docelowy | Usługa | Porty |

|---|---|---|---|---|---|

| Zezwalaj na łączność przychodzącą/wychodzącą z serwerem protokołu NTP (Network Time Protocol). Ten serwer może być kontrolerami domeny usługi Active Directory lub urządzeniem NTP. | Zezwalaj | Lokalna platforma Azure | Serwer protokołu NTP/SNTP (Network Time Protocol) | UDP | 123 |

Klaster trybu failover

Upewnij się, że następujące reguły zapory są skonfigurowane w lokalnej zaporze dla klastra trybu failover.

| Reguła | Akcja | Element źródłowy | Element docelowy | Usługa | Porty |

|---|---|---|---|---|---|

| Zezwalaj na walidację klastra trybu failover | Zezwalaj | System zarządzania | Węzły wystąpienia | TCP | 445 |

| Zezwalaj na dynamiczną alokację portów RPC | Zezwalaj | System zarządzania | Węzły wystąpienia | TCP | Co najmniej 100 portów powyżej portu 5000 |

| Zezwalaj na zdalne wywołanie procedury (RPC) | Zezwalaj | System zarządzania | Węzły wystąpienia | TCP | 135 |

| Zezwalaj administratorowi klastra | Zezwalaj | System zarządzania | Węzły wystąpienia | UDP | 137 |

| Zezwalaj na usługę klastra | Zezwalaj | System zarządzania | Węzły wystąpienia | UDP | 3343 |

| Zezwalaj na usługę klastra (wymagana podczas operacja sprzężenia serwera. |

Zezwalaj | System zarządzania | Węzły wystąpienia | TCP | 3343 |

| Zezwalaj na protokoły ICMPv4 i ICMPv6 w przypadku weryfikacji klastra trybu failover |

Zezwalaj | System zarządzania | Węzły wystąpienia | nie dotyczy | nie dotyczy |

Uwaga

System zarządzania obejmuje dowolny komputer, z którego planujesz administrować systemem, przy użyciu narzędzi, takich jak Windows Admin Center, Windows PowerShell lub System Center Virtual Machine Manager.

Hyper-V

Upewnij się, że następujące reguły zapory są skonfigurowane w lokalnej zaporze dla funkcji Hyper-V.

| Reguła | Akcja | Element źródłowy | Element docelowy | Usługa | Porty |

|---|---|---|---|---|---|

| Zezwalaj na komunikację klastra | Zezwalaj | System zarządzania | Serwer funkcji Hyper-V | TCP | 445 |

| Zezwalaj na maper punktów końcowych RPC i WMI | Zezwalaj | System zarządzania | Serwer funkcji Hyper-V | TCP | 135 |

| Zezwalaj na łączność HTTP | Zezwalaj | System zarządzania | Serwer funkcji Hyper-V | TCP | 80 |

| Zezwalaj na łączność HTTPS | Zezwalaj | System zarządzania | Serwer funkcji Hyper-V | TCP | 443 |

| Zezwalaj na migrację na żywo | Zezwalaj | System zarządzania | Serwer funkcji Hyper-V | TCP | 6600 |

| Zezwalaj na usługę zarządzania maszynami wirtualnymi | Zezwalaj | System zarządzania | Serwer funkcji Hyper-V | TCP | 2179 |

| Zezwalaj na dynamiczną alokację portów RPC | Zezwalaj | System zarządzania | Serwer funkcji Hyper-V | TCP | Co najmniej 100 portów powyżej portu 5000 |

Uwaga

Otwórz zakres portów powyżej portu 5000, aby zezwolić na dynamiczną alokację portów RPC. Porty poniżej 5000 mogą już być używane przez inne aplikacje i mogą powodować konflikty z aplikacjami DCOM. Poprzednie środowisko pokazuje, że należy otworzyć co najmniej 100 portów, ponieważ kilka usług systemowych polega na tych portach RPC do komunikowania się ze sobą. Aby uzyskać więcej informacji, zobacz How to configure RPC dynamic port allocation to work with firewalls (Jak skonfigurować alokację portu dynamicznego RPC do pracy z zaporami).

Replika magazynu (klaster rozproszony)

Upewnij się, że następujące reguły zapory są skonfigurowane w lokalnej zaporze dla repliki magazynu (rozproszone wystąpienie).

| Reguła | Akcja | Element źródłowy | Element docelowy | Usługa | Porty |

|---|---|---|---|---|---|

| Zezwalaj na blokowanie komunikatów serwera Protokół (SMB) |

Zezwalaj | Węzły wystąpienia rozproszonego | Węzły wystąpienia rozproszonego | TCP | 445 |

| Zezwalaj na zarządzanie usługami sieci Web (WS-MAN) |

Zezwalaj | Węzły wystąpienia rozproszonego | Węzły wystąpienia rozproszonego | TCP | 5985 |

| Zezwalaj na protokoły ICMPv4 i ICMPv6 (jeśli używasz Test-SRTopologyPolecenie cmdlet programu PowerShell) |

Zezwalaj | Węzły wystąpienia rozproszonego | Węzły wystąpienia rozproszonego | nie dotyczy | nie dotyczy |

Aktualizowanie zapory usługi Microsoft Defender

W tej sekcji pokazano, jak skonfigurować zaporę Microsoft Defender, aby zezwolić na nawiązywanie połączenia z systemem operacyjnym adresów IP skojarzonych z tagiem usługi. Tag usługi reprezentuje grupę adresów IP z danej usługi platformy Azure. Firma Microsoft zarządza adresami IP zawartymi w tagu usługi i automatycznie aktualizuje tag usługi w miarę zmiany adresów IP w celu zachowania aktualizacji do minimum. Aby dowiedzieć się więcej, zobacz Tagi usługi sieci wirtualnej.

Pobierz plik JSON z następującego zasobu na komputer docelowy z systemem operacyjnym: Zakresy adresów IP platformy Azure i tagi usługi — chmura publiczna.

Użyj następującego polecenia programu PowerShell, aby otworzyć plik JSON:

$json = Get-Content -Path .\ServiceTags_Public_20201012.json | ConvertFrom-JsonPobierz listę zakresów adresów IP dla danego tagu usługi, na przykład

AzureResourceManagertag usługi:$IpList = ($json.values | where Name -Eq "AzureResourceManager").properties.addressPrefixesZaimportuj listę adresów IP do zewnętrznej zapory firmowej, jeśli używasz z nią listy dozwolonych.

Utwórz regułę zapory dla każdego węzła w systemie, aby zezwolić na ruch wychodzący 443 (HTTPS) do listy zakresów adresów IP:

New-NetFirewallRule -DisplayName "Allow Azure Resource Manager" -RemoteAddress $IpList -Direction Outbound -LocalPort 443 -Protocol TCP -Action Allow -Profile Any -Enabled True

Następne kroki

Aby uzyskać więcej informacji, zobacz również:

- Sekcja Porty Zapory systemu Windows i usługi WinRM 2.0 w sekcji Instalacja i konfiguracja zdalnego zarządzania systemem Windows

- Zobacz About Azure Local, version 23H2 deployment (Informacje o wdrożeniu platformy Azure w wersji 23H2)