Szybki start: korzystanie z usługi Azure Redis w języku Python

W tym przewodniku Szybki start dołączasz usługę Azure Managed Redis (wersja zapoznawcza) lub Azure Cache for Redis do skryptu języka Python, aby mieć dostęp do bezpiecznej dedykowanej pamięci podręcznej dostępnej z poziomu dowolnej aplikacji na platformie Azure.

Przejdź do kodu w usłudze GitHub

Jeśli chcesz przejść prosto do kodu, zobacz przewodnik Szybki start języka Python w witrynie GitHub.

Wymagania wstępne

- Subskrypcja platformy Azure — utwórz jedną bezpłatnie

- Python 3

- W przypadku systemu macOS lub Linux pobierz z witryny python.org.

- W przypadku systemu Windows 11 użyj Sklepu Windows.

Tworzenie wystąpienia usługi Azure Managed Redis (wersja zapoznawcza)

Aby utworzyć wystąpienie usługi Azure Managed Redis (wersja zapoznawcza), zaloguj się do witryny Azure Portal i wybierz pozycję Utwórz zasób.

Na stronie Nowy w polu wyszukiwania wpisz Azure Cache for Redis.

Na stronie Nowa pamięć podręczna Redis Cache skonfiguruj ustawienia nowej pamięci podręcznej.

Ustawienie Wybierz wartość opis Subskrypcja Z listy rozwijanej i wybierz subskrypcję. Subskrypcja, w ramach której ma zostać utworzone to nowe wystąpienie usługi Azure Managed Redis. Grupa zasobów: Z listy rozwijanej i wybierz grupę zasobów lub wybierz pozycję Utwórz nową i wprowadź nową nazwę grupy zasobów. Nazwa grupy zasobów, w której ma zostać utworzona pamięć podręczna i inne zasoby. Umieszczając wszystkie zasoby aplikacji w jednej grupie zasobów, można je łatwo zarządzać lub usuwać razem. Nazwa DNS Wprowadź nazwę unikatową w regionie. Nazwa pamięci podręcznej musi być ciągiem z zakresu od 1 do 63 znaków w połączeniu z nazwą regionu pamięci podręcznej, która zawiera tylko cyfry, litery lub łączniki. (Jeśli nazwa pamięci podręcznej jest mniejsza niż 45 znaków, powinna działać we wszystkich aktualnie dostępnych regionach). Nazwa musi zaczynać się i kończyć cyfrą lub literą i nie może zawierać kolejnych łączników. Nazwa hosta wystąpienia pamięci podręcznej to \<DNS name\>.\<Azure region\>.redis.azure.net.Lokalizacja Z listy rozwijanej i wybierz lokalizację. Usługa Azure Managed Redis jest dostępna w wybranych regionach świadczenia usługi Azure. Typ pamięci podręcznej Z listy rozwijanej wybierz warstwę wydajności i rozmiar pamięci podręcznej. Warstwa określa wydajność wystąpienia usługi Redis, podczas gdy rozmiar pamięci podręcznej określa pamięć dostępną do przechowywania danych. Aby uzyskać wskazówki dotyczące wybierania odpowiedniej warstwy wydajności, zobacz Wybieranie odpowiedniej warstwy

Wybierz pozycję Dalej: Sieć i wybierz publiczny lub prywatny punkt końcowy.

Wybierz pozycję Dalej: Zaawansowane.

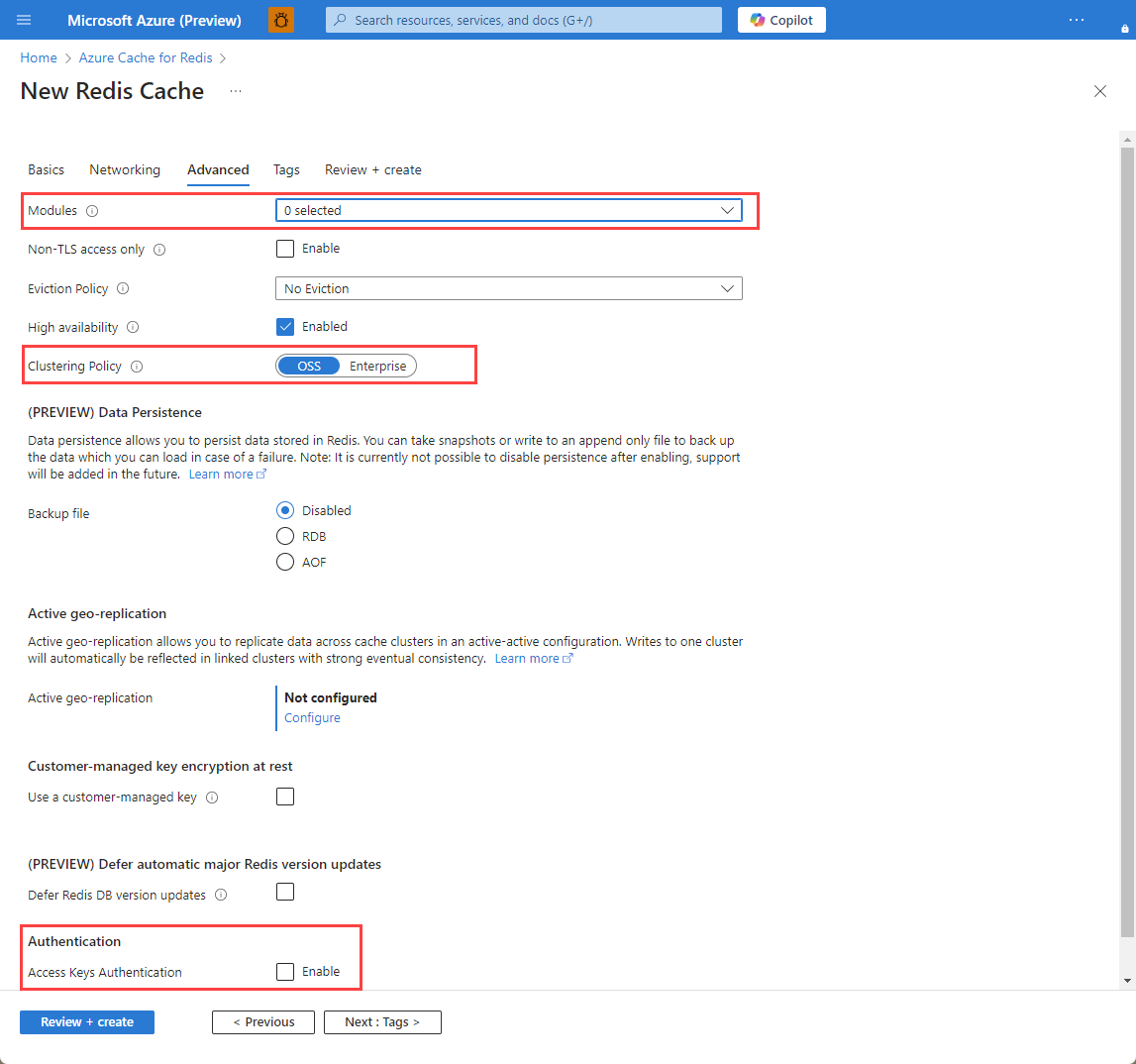

Skonfiguruj wszystkie moduły usługi Redis, które są dodawane do wystąpienia.

Domyślnie dla nowej zarządzanej pamięci podręcznej:

- Identyfikator entra firmy Microsoft jest włączony.

- Uwierzytelnianie kluczy dostępu jest wyłączone ze względów bezpieczeństwa.

Ważne

W celu uzyskania optymalnego bezpieczeństwa zalecamy użycie identyfikatora Entra firmy Microsoft z tożsamościami zarządzanymi w celu autoryzowania żądań względem pamięci podręcznej, jeśli to możliwe. Autoryzacja przy użyciu identyfikatora Entra firmy Microsoft i tożsamości zarządzanych zapewnia doskonałe zabezpieczenia i łatwość korzystania z autoryzacji klucza dostępu współdzielonego. Aby uzyskać więcej informacji na temat używania tożsamości zarządzanych z pamięcią podręczną, zobacz Use Microsoft Entra ID for cache authentication (Używanie identyfikatora Entra firmy Microsoft do uwierzytelniania w pamięci podręcznej).

Ustaw zasady klastrowania na Enterprise dla nieklastrowanej pamięci podręcznej lub na system operacyjny dla klastrowanej pamięci podręcznej. Aby uzyskać więcej informacji na temat wybierania zasad klastrowania, zobacz Zasady klastra.

Jeśli używasz aktywnej replikacji geograficznej, należy ją skonfigurować podczas tworzenia. Aby uzyskać więcej informacji, zobacz Konfigurowanie aktywnej replikacji geograficznej dla wystąpień usługi Azure Managed Redis.

Ważne

Po utworzeniu nie można zmienić zasad klastrowania wystąpienia usługi Azure Managed Redis (wersja zapoznawcza). Jeśli używasz narzędzia RediSearch, wymagane są zasady klastra przedsiębiorstwa i

NoEvictionsą jedynymi obsługiwanymi zasadami eksmisji.Ważne

Jeśli używasz tego wystąpienia pamięci podręcznej w grupie replikacji geograficznej, nie można zmienić zasad eksmisji po utworzeniu wystąpienia. Pamiętaj, aby przed utworzeniem pamięci podręcznej znać zasady eksmisji węzłów podstawowych. Aby uzyskać więcej informacji na temat aktywnej replikacji geograficznej, zobacz Wymagania wstępne aktywnej replikacji geograficznej.

Ważne

Nie można zmieniać modułów po utworzeniu wystąpienia pamięci podręcznej. Moduły muszą być włączone w momencie tworzenia wystąpienia usługi Azure Cache for Redis. Nie ma możliwości włączenia konfiguracji modułu po utworzeniu pamięci podręcznej.

Wybierz pozycję Dalej: Tagi i pomiń.

Wybierz pozycję Dalej: Przeglądanie i tworzenie.

Przejrzyj ustawienia i wybierz pozycję Utwórz.

Utworzenie wystąpienia usługi Redis trwa kilka minut. Postęp można monitorować na stronie Omówienie usługi Azure Managed Redis. Gdy stan jest wyświetlany jako Uruchomiono, pamięć podręczna jest gotowa do użycia.

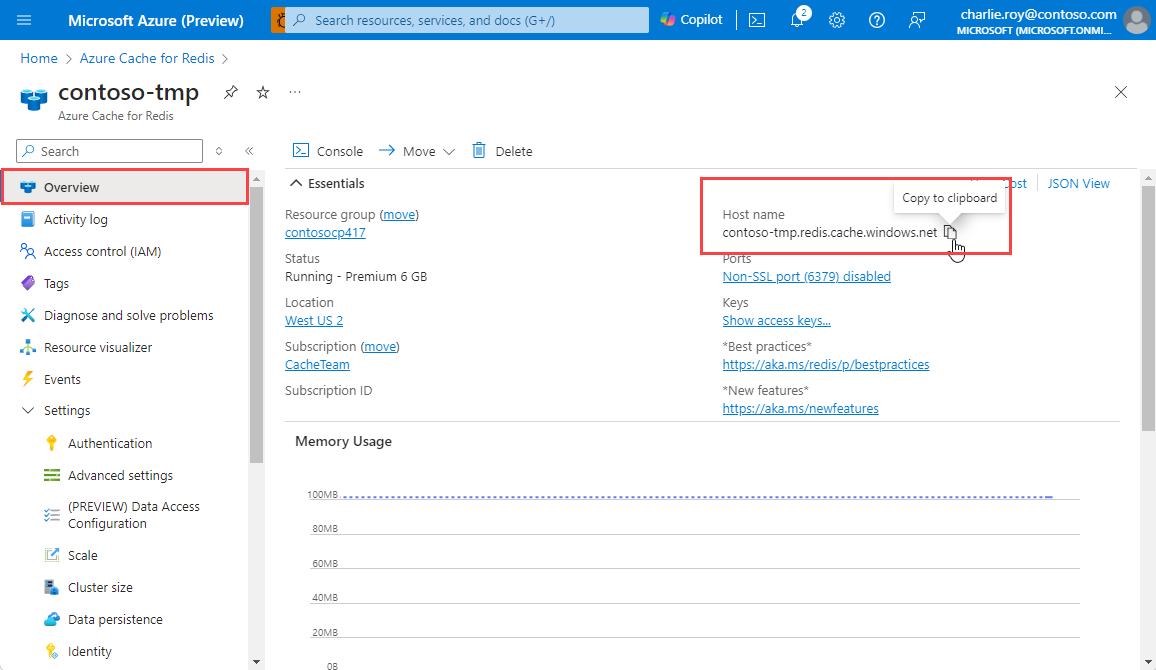

Tworzenie wystąpienia pamięci podręcznej Azure Cache for Redis

Aby utworzyć pamięć podręczną, zaloguj się do witryny Azure Portal. W menu portalu wybierz pozycję Utwórz zasób.

W okienku Wprowadzenie wprowadź ciąg Azure Cache for Redis na pasku wyszukiwania. W wynikach wyszukiwania znajdź usługę Azure Cache for Redis, a następnie wybierz pozycję Utwórz.

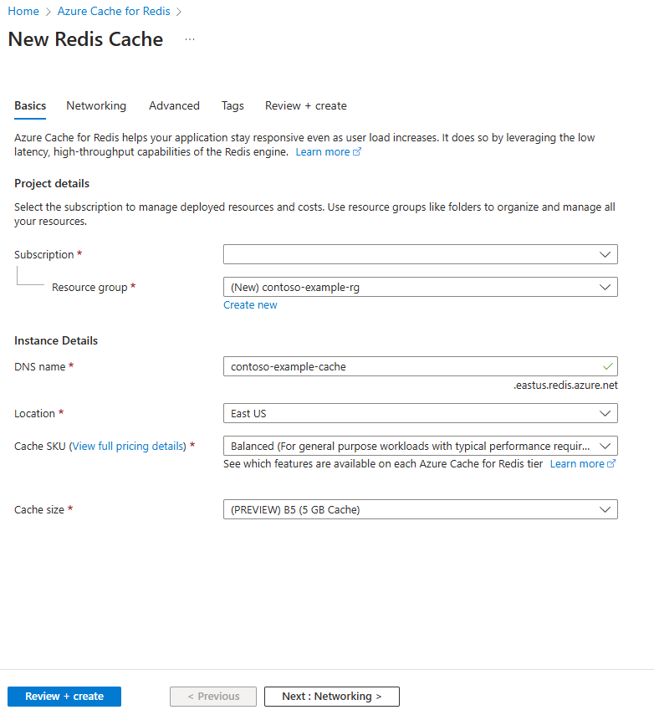

W okienku Nowa pamięć podręczna Redis Cache na karcie Podstawy skonfiguruj następujące ustawienia dla pamięci podręcznej:

Ustawienie Akcja opis Subskrypcja Wybierz subskrypcję platformy Azure. Subskrypcja do użycia w celu utworzenia nowego wystąpienia usługi Azure Cache for Redis. Grupa zasobów: Wybierz grupę zasobów lub wybierz pozycję Utwórz nową i wprowadź nową nazwę grupy zasobów. Nazwa grupy zasobów, w której ma zostać utworzona pamięć podręczna i inne zasoby. Umieszczając wszystkie zasoby aplikacji w jednej grupie zasobów, można je łatwo zarządzać lub usuwać razem. Nazwa DNS Wprowadź unikatową nazwę. Nazwa pamięci podręcznej musi być ciągiem od 1 do 63 znaków, który zawiera tylko cyfry, litery i łączniki. Nazwa musi zaczynać się i kończyć cyfrą lub literą i nie może zawierać kolejnych łączników. Nazwa hosta wystąpienia pamięci podręcznej to \<DNS name>.redis.cache.windows.net.Lokalizacja Wybierz lokalizację. Region platformy Azure, który znajduje się w pobliżu innych usług korzystających z pamięci podręcznej. Jednostka SKU pamięci podręcznej Wybierz jednostkę SKU. Jednostka SKU określa rozmiar, wydajność i parametry funkcji, które są dostępne dla pamięci podręcznej. Aby uzyskać więcej informacji, zobacz Omówienie usługi Azure Cache for Redis. Rozmiar pamięci podręcznej Wybierz rozmiar pamięci podręcznej. Aby uzyskać więcej informacji, zobacz Omówienie usługi Azure Cache for Redis. Wybierz kartę Sieć lub wybierz pozycję Dalej: Sieć.

Na karcie Sieć wybierz metodę łączności do użycia dla pamięci podręcznej.

Wybierz kartę Zaawansowane lub wybierz pozycję Dalej: Zaawansowane.

W okienku Zaawansowane sprawdź lub wybierz metodę uwierzytelniania na podstawie następujących informacji:

- Domyślnie w przypadku nowej pamięci podręcznej w warstwie Podstawowa, Standardowa lub Premium jest włączone uwierzytelnianie Entra firmy Microsoft, a uwierzytelnianie kluczy dostępu jest wyłączone.

- W przypadku pamięci podręcznych w warstwie Podstawowa lub Standardowa można wybrać opcję portu innego niż TLS.

- W przypadku pamięci podręcznych w warstwie Standardowa i Premium można włączyć strefy dostępności. Po utworzeniu pamięci podręcznej nie można wyłączyć stref dostępności.

- W przypadku pamięci podręcznej Premium skonfiguruj ustawienia portów innych niż TLS, klastrowanie, tożsamość zarządzana i trwałość danych.

Ważne

W celu uzyskania optymalnego bezpieczeństwa zalecamy użycie identyfikatora Entra firmy Microsoft z tożsamościami zarządzanymi w celu autoryzowania żądań względem pamięci podręcznej, jeśli to możliwe. Autoryzacja przy użyciu identyfikatora Entra firmy Microsoft i tożsamości zarządzanych zapewnia doskonałe zabezpieczenia i łatwość korzystania z autoryzacji klucza dostępu współdzielonego. Aby uzyskać więcej informacji na temat używania tożsamości zarządzanych z pamięcią podręczną, zobacz Use Microsoft Entra ID for cache authentication (Używanie identyfikatora Entra firmy Microsoft do uwierzytelniania w pamięci podręcznej).

(Opcjonalnie) Wybierz kartę Tagi lub wybierz pozycję Dalej: Tagi.

(Opcjonalnie) Na karcie Tagi wprowadź nazwę i wartość tagu, jeśli chcesz podzielić zasób pamięci podręcznej.

Wybierz przycisk Przejrzyj i utwórz.

Na karcie Przeglądanie i tworzenie platforma Azure automatycznie weryfikuje konfigurację.

Po pojawieniu się zielonego komunikatu Weryfikacja przekazana wybierz pozycję Utwórz.

Nowe wdrożenie pamięci podręcznej odbywa się w ciągu kilku minut. Postęp wdrażania można monitorować w okienku Przegląd usługi Azure Cache for Redis. Gdy zostanie wyświetlony stan Uruchomiono, pamięć podręczna jest gotowa do użycia.

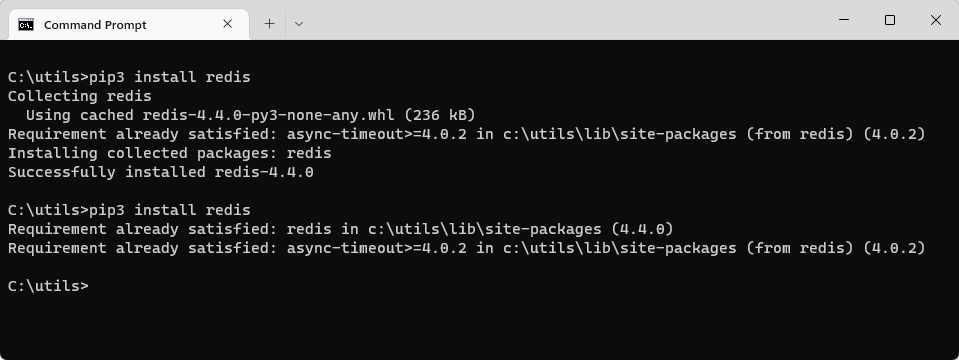

Instalowanie biblioteki redis-py

Redis-py to interfejs języka Python do usługi Redis. Użyj narzędzia pakiety języka Python, pip, aby zainstalować redis-py pakiet z wiersza polecenia.

W poniższym przykładzie użyto pip3 języka Python 3 do zainstalowania redis-py w systemie Windows 11 z poziomu wiersza polecenia administratora.

Tworzenie skryptu języka Python w celu uzyskania dostępu do pamięci podręcznej

Utwórz skrypt języka Python, który używa identyfikatora Entra firmy Microsoft lub kluczy dostępu w celu nawiązania połączenia z wystąpieniem usługi Azure Managed Redis (wersja zapoznawcza). Zalecamy użycie identyfikatora Entra firmy Microsoft.

- Uwierzytelnianie identyfikatora Entra firmy Microsoft (zalecane)

- Uwierzytelnianie za pomocą klucza dostępu

Używanie uwierzytelniania identyfikatora Entra firmy Microsoft w pamięci podręcznej

Usługi Azure Redis Cache, z wyjątkiem warstw Enterprise i Enterprise Flash, mają domyślnie włączone uwierzytelnianie Entra firmy Microsoft. Klucze dostępu są domyślnie wyłączone.

Ważne

Firma Microsoft zaleca korzystanie z uwierzytelniania identyfikatora Entra firmy Microsoft w celu uzyskania najbezpieczniejszego środowiska uwierzytelniania zamiast używania haseł lub kluczy dostępu. Uwierzytelnianie opisane w tej sekcji artykułu używa kluczy dostępu, które wymagają bardzo wysokiego poziomu zaufania w aplikacji i niesie ze sobą ryzyko, które nie występuje podczas korzystania z identyfikatora Microsoft Entra ID. Użyj podejścia w tym dokumencie tylko wtedy, gdy uwierzytelnianie identyfikatora Entra firmy Microsoft nie jest możliwe.

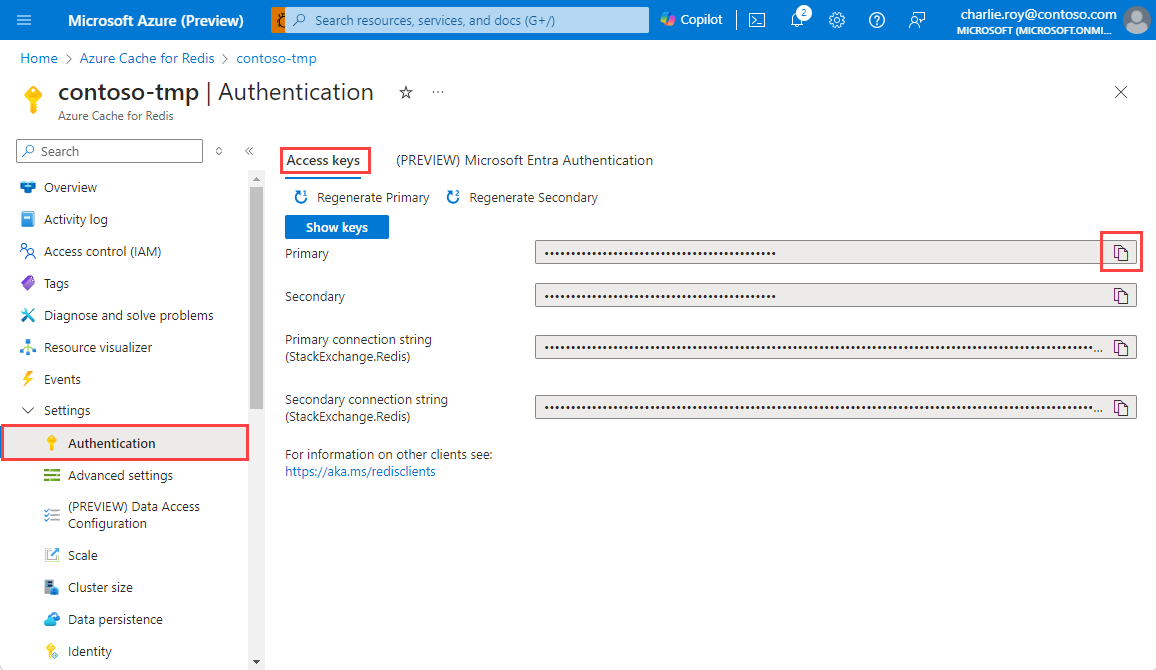

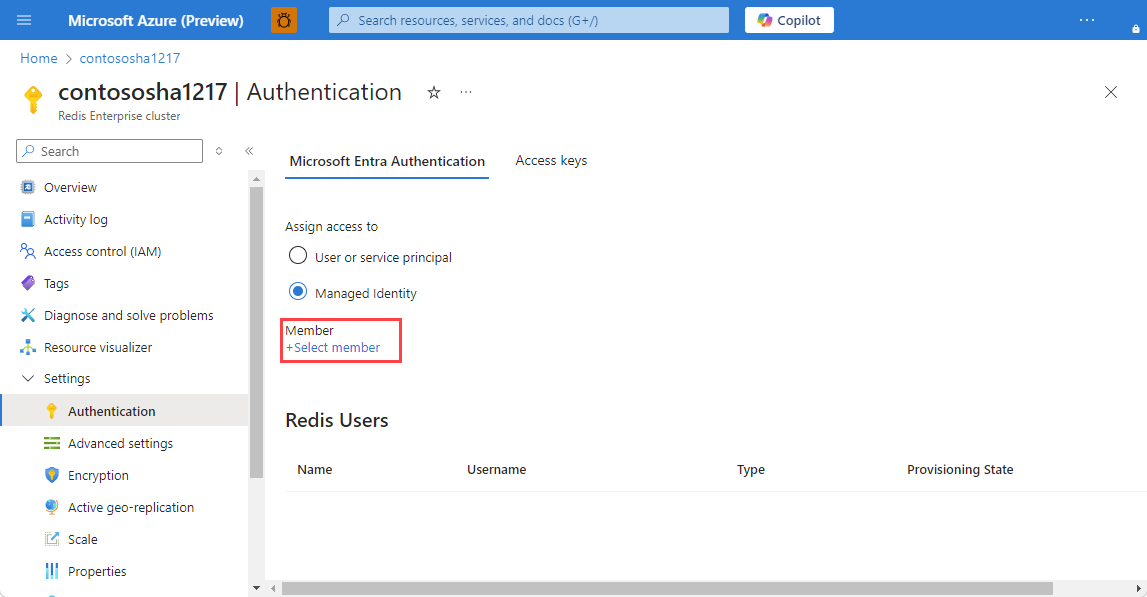

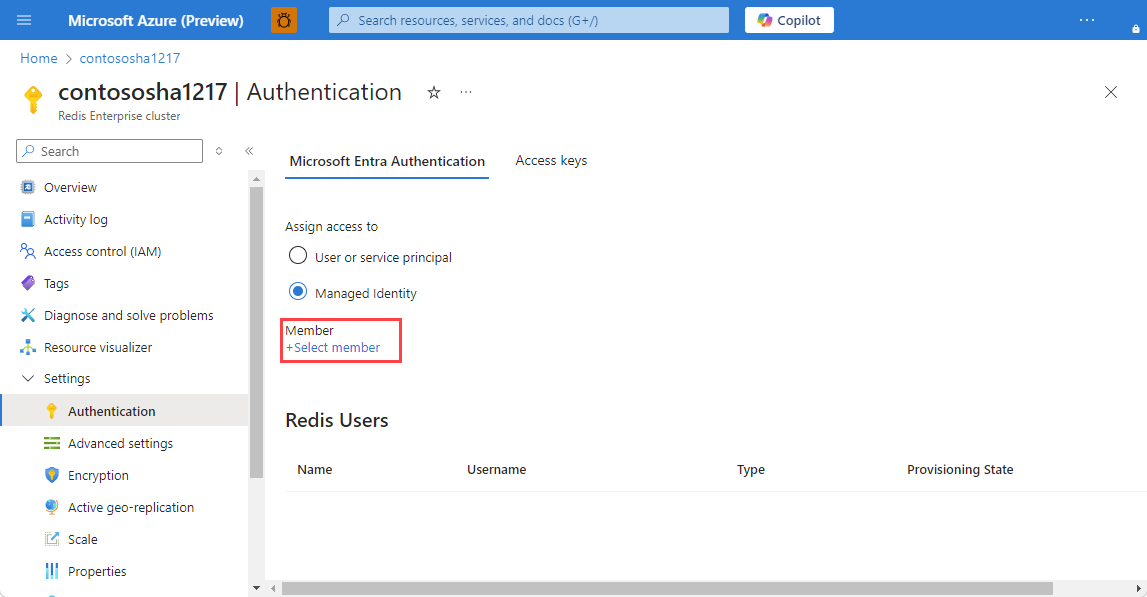

W witrynie Azure Portal wybierz pamięć podręczną, w której chcesz użyć uwierzytelniania opartego na tokenach firmy Microsoft.

Wybierz pozycję Uwierzytelnianie z menu Zasób.

Wybierz pozycję Wybierz członka i wprowadź nazwę prawidłowego użytkownika. Wprowadzony użytkownik jest automatycznie przypisywany zasad dostępu właściciela danych domyślnie po wybraniu pozycji Zapisz. Możesz również wprowadzić tożsamość zarządzaną lub jednostkę usługi, aby nawiązać połączenie z wystąpieniem pamięci podręcznej.

Aby uzyskać informacje na temat korzystania z identyfikatora Entra firmy Microsoft z interfejsem wiersza polecenia platformy Azure, zobacz strony referencyjne dotyczące tożsamości.

Instalowanie biblioteki uwierzytelniania firmy Microsoft

Zainstaluj bibliotekę Microsoft Authentication Library (MSAL). Ta biblioteka umożliwia uzyskiwanie tokenów zabezpieczających z tożsamości firmy Microsoft w celu uwierzytelniania użytkowników.

Aby zapewnić obsługę uwierzytelniania tokenu, możesz użyć dostępnej biblioteki klienta tożsamości platformy Azure języka Python, która używa biblioteki MSAL. Zainstaluj tę bibliotekę przy użyciu polecenia

pip:

pip install azure-identity

Tworzenie skryptu języka Python przy użyciu identyfikatora Entra firmy Microsoft

Utwórz nowy plik tekstowy, dodaj następujący skrypt i zapisz plik jako

PythonApplication1.py.Zastąp

<Your Host Name>ciąg wartością z wystąpienia usługi Azure Cache for Redis. Nazwa hosta ma postać<DNS name>.<region>.redis.azure.net.Zastąp

<Your Username>ciąg wartościami z użytkownika Microsoft Entra ID.import redis from azure.identity import DefaultAzureCredential scope = "https://redis.azure.com/.default" host = "<Your Host Name>" port = 10000 user_name = "<Your Username>" def hello_world(): cred = DefaultAzureCredential() token = cred.get_token(scope) r = redis.Redis(host=host, port=port, ssl=True, # ssl connection is required. username=user_name, password=token.token, decode_responses=True) result = r.ping() print("Ping returned : " + str(result)) result = r.set("Message", "Hello!, The cache is working with Python!") print("SET Message returned : " + str(result)) result = r.get("Message") print("GET Message returned : " + result) result = r.client_list() print("CLIENT LIST returned : ") for c in result: print(f"id : {c['id']}, addr : {c['addr']}") if __name__ == '__main__': hello_world()Przed uruchomieniem kodu w języku Python z poziomu terminalu upewnij się, że autoryzujesz terminal do korzystania z identyfikatora Entra firmy Microsoft.

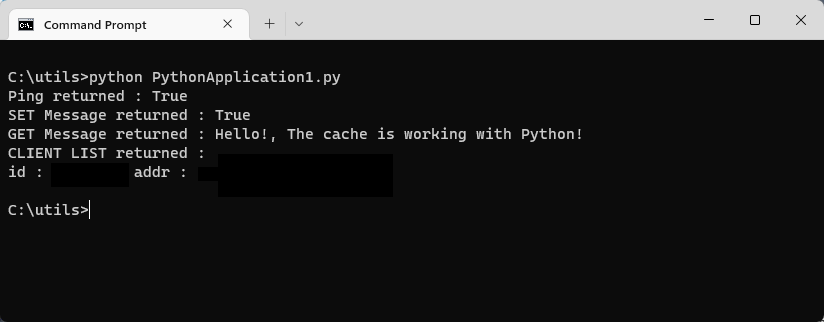

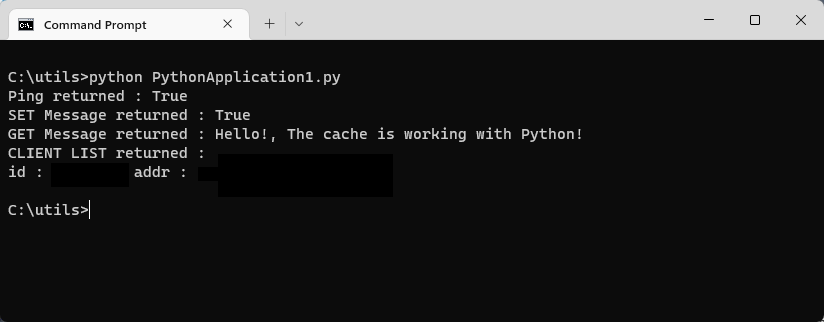

azd auth loginUruchom polecenie przy użyciu

PythonApplication1.pyjęzyka Python. Powinny zostać wyświetlone wyniki podobne do następującego przykładu:

Tworzenie skryptu języka Python przy użyciu ponownego uwierzytelniania

Tokeny dostępu identyfikatora Entra firmy Microsoft mają ograniczoną żywotność, średnio 75 minut. Aby zachować połączenie z pamięcią podręczną, należy odświeżyć token. W tym przykładzie pokazano, jak to zrobić przy użyciu języka Python.

Utwórz nowy plik tekstowy, dodaj następujący skrypt. Następnie zapisz plik jako

PythonApplication2.py.Zastąp

<Your Host Name>ciąg wartością z wystąpienia usługi Azure Managed Redis (wersja zapoznawcza). Nazwa hosta ma postać<DNS name>.<region>.redis.azure.net.Zastąp

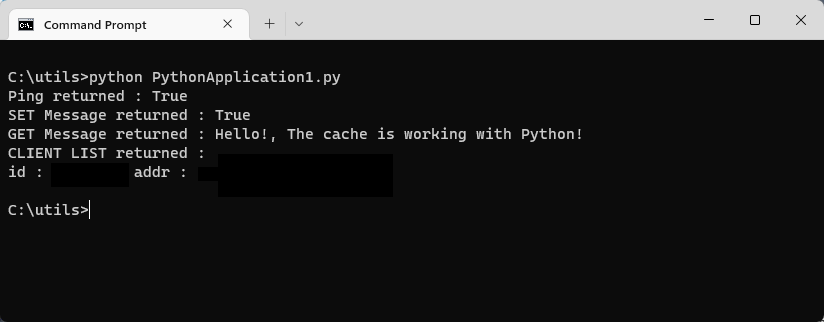

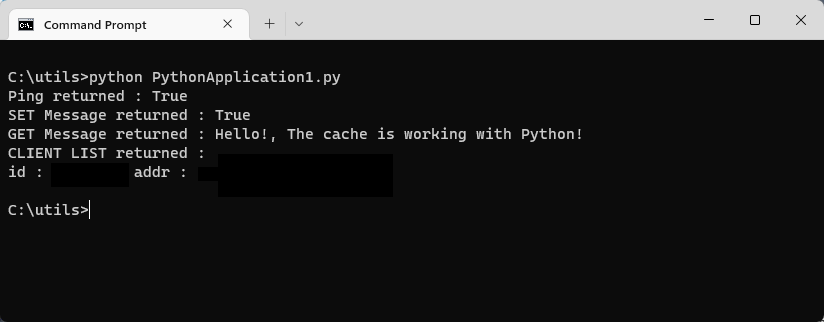

<Your Username>ciąg wartościami z użytkownika Microsoft Entra ID.import time import logging import redis from azure.identity import DefaultAzureCredential scope = "https://redis.azure.com/.default" host = "<Your Host Name>" port = 10000 user_name = "<Your Username>" def re_authentication(): _LOGGER = logging.getLogger(__name__) cred = DefaultAzureCredential() token = cred.get_token(scope) r = redis.Redis(host=host, port=port, ssl=True, # ssl connection is required. username=user_name, password=token.token, decode_responses=True) max_retry = 3 for index in range(max_retry): try: if _need_refreshing(token): _LOGGER.info("Refreshing token...") tmp_token = cred.get_token(scope) if tmp_token: token = tmp_token r.execute_command("AUTH", user_name, token.token) result = r.ping() print("Ping returned : " + str(result)) result = r.set("Message", "Hello!, The cache is working with Python!") print("SET Message returned : " + str(result)) result = r.get("Message") print("GET Message returned : " + result) result = r.client_list() print("CLIENT LIST returned : ") for c in result: print(f"id : {c['id']}, addr : {c['addr']}") break except redis.ConnectionError: _LOGGER.info("Connection lost. Reconnecting.") token = cred.get_token(scope) r = redis.Redis(host=host, port=port, ssl=True, # ssl connection is required. username=user_name, password=token.token, decode_responses=True) except Exception: _LOGGER.info("Unknown failures.") break def _need_refreshing(token, refresh_offset=300): return not token or token.expires_on - time.time() < refresh_offset if __name__ == '__main__': re_authentication()Uruchom polecenie przy użyciu

PythonApplication2.pyjęzyka Python. Powinny zostać wyświetlone wyniki podobne do następującego przykładu:

W przeciwieństwie do pierwszego przykładu, jeśli token wygaśnie, ten przykład automatycznie je odświeża.

Tworzenie skryptu języka Python w celu uzyskania dostępu do pamięci podręcznej

Utwórz skrypt języka Python, który używa identyfikatora Entra firmy Microsoft lub kluczy dostępu w celu nawiązania połączenia z wystąpieniem usługi Redis. Zalecamy użycie identyfikatora Entra firmy Microsoft.

- Uwierzytelnianie identyfikatora Entra firmy Microsoft (zalecane)

- Uwierzytelnianie za pomocą klucza dostępu

Używanie uwierzytelniania identyfikatora Entra firmy Microsoft w pamięci podręcznej

Usługi Azure Redis Cache, z wyjątkiem warstw Enterprise i Enterprise Flash, mają domyślnie włączone uwierzytelnianie Entra firmy Microsoft. Klucze dostępu są domyślnie wyłączone.

Ważne

Firma Microsoft zaleca korzystanie z uwierzytelniania identyfikatora Entra firmy Microsoft w celu uzyskania najbezpieczniejszego środowiska uwierzytelniania zamiast używania haseł lub kluczy dostępu. Uwierzytelnianie opisane w tej sekcji artykułu używa kluczy dostępu, które wymagają bardzo wysokiego poziomu zaufania w aplikacji i niesie ze sobą ryzyko, które nie występuje podczas korzystania z identyfikatora Microsoft Entra ID. Użyj podejścia w tym dokumencie tylko wtedy, gdy uwierzytelnianie identyfikatora Entra firmy Microsoft nie jest możliwe.

W witrynie Azure Portal wybierz pamięć podręczną, w której chcesz użyć uwierzytelniania opartego na tokenach firmy Microsoft.

Wybierz pozycję Uwierzytelnianie z menu Zasób.

Wybierz pozycję Wybierz członka i wprowadź nazwę prawidłowego użytkownika. Wprowadzony użytkownik jest automatycznie przypisywany zasad dostępu właściciela danych domyślnie po wybraniu pozycji Zapisz. Możesz również wprowadzić tożsamość zarządzaną lub jednostkę usługi, aby nawiązać połączenie z wystąpieniem pamięci podręcznej.

Aby uzyskać informacje na temat korzystania z identyfikatora Entra firmy Microsoft z interfejsem wiersza polecenia platformy Azure, zobacz strony referencyjne dotyczące tożsamości.

Instalowanie biblioteki uwierzytelniania firmy Microsoft

Zainstaluj bibliotekę Microsoft Authentication Library (MSAL). Ta biblioteka umożliwia uzyskiwanie tokenów zabezpieczających z tożsamości firmy Microsoft w celu uwierzytelniania użytkowników.

Aby zapewnić obsługę uwierzytelniania tokenu, możesz użyć dostępnej biblioteki klienta tożsamości platformy Azure języka Python, która używa biblioteki MSAL. Zainstaluj tę bibliotekę przy użyciu polecenia

pip:

pip install azure-identity

Tworzenie skryptu języka Python przy użyciu identyfikatora Entra firmy Microsoft

Utwórz nowy plik tekstowy, dodaj następujący skrypt i zapisz plik jako

PythonApplication1.py.Zastąp

<Your Host Name>ciąg wartością z wystąpienia usługi Azure Cache for Redis. Nazwa hosta ma postać<DNS name>.redis.cache.windows.net.Zastąp

<Your Username>ciąg wartościami z użytkownika Microsoft Entra ID.import redis from azure.identity import DefaultAzureCredential scope = "https://redis.azure.com/.default" host = "<Your Host Name>" port = 6380 user_name = "<Your Username>" def hello_world(): cred = DefaultAzureCredential() token = cred.get_token(scope) r = redis.Redis(host=host, port=port, ssl=True, # ssl connection is required. username=user_name, password=token.token, decode_responses=True) result = r.ping() print("Ping returned : " + str(result)) result = r.set("Message", "Hello!, The cache is working with Python!") print("SET Message returned : " + str(result)) result = r.get("Message") print("GET Message returned : " + result) result = r.client_list() print("CLIENT LIST returned : ") for c in result: print(f"id : {c['id']}, addr : {c['addr']}") if __name__ == '__main__': hello_world()Przed uruchomieniem kodu w języku Python z poziomu terminalu upewnij się, że autoryzujesz terminal do korzystania z identyfikatora Entra firmy Microsoft.

azd auth loginUruchom polecenie przy użyciu

PythonApplication1.pyjęzyka Python. Powinny zostać wyświetlone wyniki podobne do następującego przykładu:

Tworzenie skryptu języka Python przy użyciu ponownego uwierzytelniania

Tokeny dostępu identyfikatora Entra firmy Microsoft mają ograniczoną żywotność, średnio 75 minut. Aby zachować połączenie z pamięcią podręczną, należy odświeżyć token. W tym przykładzie pokazano, jak to zrobić przy użyciu języka Python.

Utwórz nowy plik tekstowy, dodaj następujący skrypt. Następnie zapisz plik jako

PythonApplication2.py.Zastąp

<Your Host Name>ciąg wartością z wystąpienia usługi Azure Cache for Redis. Nazwa hosta ma postać<DNS name>.redis.cache.windows.net.Zastąp

<Your Username>ciąg wartościami z użytkownika Microsoft Entra ID.import time import logging import redis from azure.identity import DefaultAzureCredential scope = "https://redis.azure.com/.default" host = "<Your Host Name>" port = 6380 user_name = "<Your Username>" def re_authentication(): _LOGGER = logging.getLogger(__name__) cred = DefaultAzureCredential() token = cred.get_token(scope) r = redis.Redis(host=host, port=port, ssl=True, # ssl connection is required. username=user_name, password=token.token, decode_responses=True) max_retry = 3 for index in range(max_retry): try: if _need_refreshing(token): _LOGGER.info("Refreshing token...") tmp_token = cred.get_token(scope) if tmp_token: token = tmp_token r.execute_command("AUTH", user_name, token.token) result = r.ping() print("Ping returned : " + str(result)) result = r.set("Message", "Hello!, The cache is working with Python!") print("SET Message returned : " + str(result)) result = r.get("Message") print("GET Message returned : " + result) result = r.client_list() print("CLIENT LIST returned : ") for c in result: print(f"id : {c['id']}, addr : {c['addr']}") break except redis.ConnectionError: _LOGGER.info("Connection lost. Reconnecting.") token = cred.get_token(scope) r = redis.Redis(host=host, port=port, ssl=True, # ssl connection is required. username=user_name, password=token.token, decode_responses=True) except Exception: _LOGGER.info("Unknown failures.") break def _need_refreshing(token, refresh_offset=300): return not token or token.expires_on - time.time() < refresh_offset if __name__ == '__main__': re_authentication()Uruchom polecenie przy użyciu

PythonApplication2.pyjęzyka Python. Powinny zostać wyświetlone wyniki podobne do następującego przykładu:

W przeciwieństwie do pierwszego przykładu, jeśli token wygaśnie, ten przykład automatycznie je odświeża.

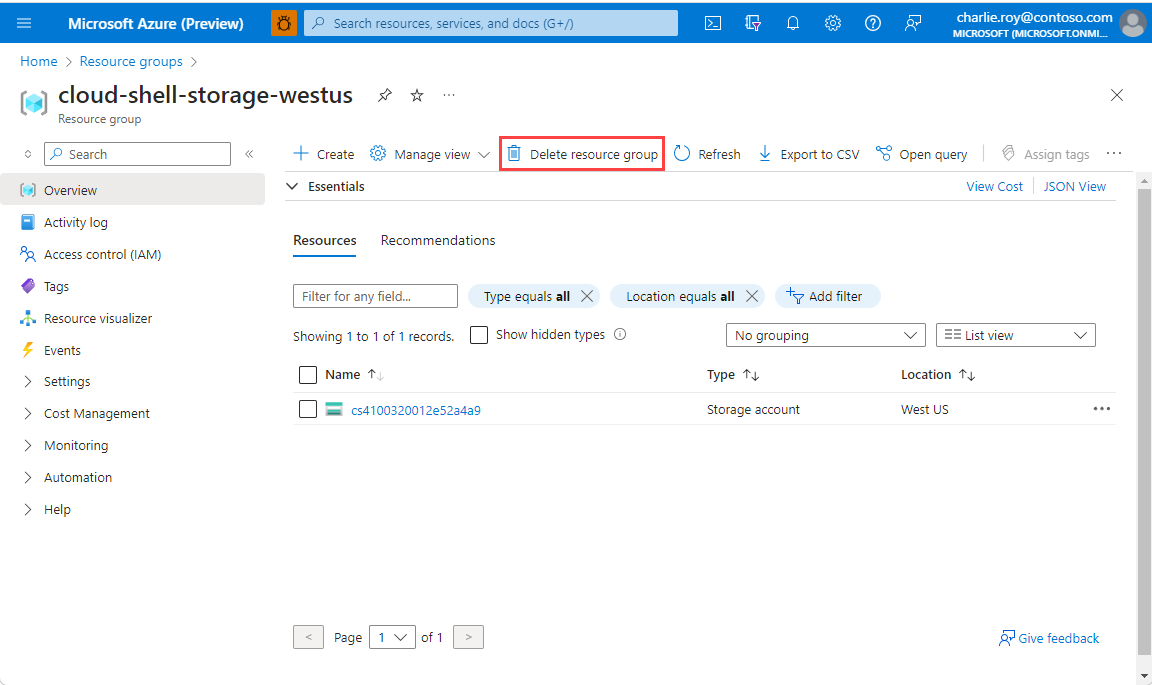

Czyszczenie zasobów

Jeśli chcesz nadal korzystać z zasobów utworzonych w tym artykule, zachowaj grupę zasobów.

W przeciwnym razie, jeśli skończysz z zasobami, możesz usunąć utworzoną grupę zasobów platformy Azure, aby uniknąć naliczania opłat.

Ważne

Usunięcie grupy zasobów jest nieodwracalne. Jeśli usuniesz grupę zasobów, wszystkie zawarte w niej zasoby zostaną trwale usunięte. Uważaj, aby nie usunąć przypadkowo niewłaściwych zasobów lub grupy zasobów. Jeśli zasoby zostały utworzone w istniejącej grupie zasobów zawierającej zasoby, które chcesz zachować, możesz usunąć każdy zasób indywidualnie zamiast usuwać grupę zasobów.

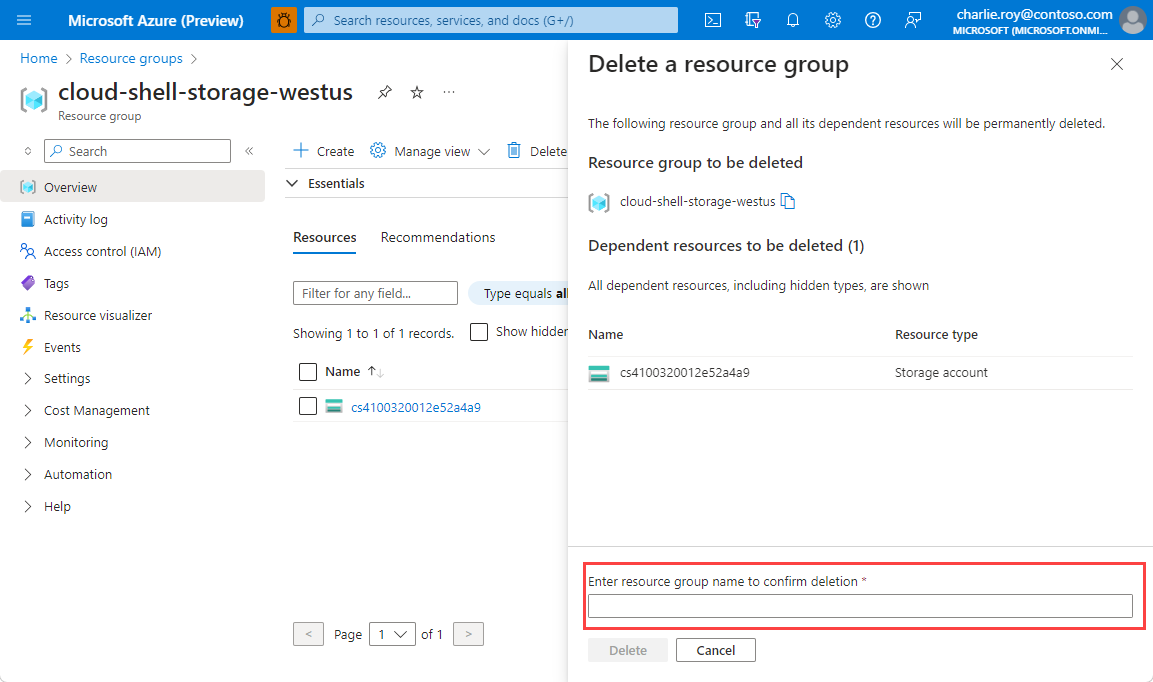

Aby usunąć grupę zasobów

Zaloguj się do witryny Azure Portal, a następnie wybierz pozycję Grupy zasobów.

Wybierz grupę zasobów, którą chcesz usunąć.

Jeśli istnieje wiele grup zasobów, użyj pola Filtruj dla dowolnego pola... wpisz nazwę grupy zasobów utworzonej dla tego artykułu. Wybierz grupę zasobów na liście wyników.

Wybierz pozycję Usuń grupę zasobów.

Zobaczysz prośbę o potwierdzenie usunięcia grupy zasobów. Wpisz nazwę grupy zasobów w celu potwierdzenia, a następnie wybierz pozycję Usuń.

Po krótkim czasie grupa zasobów i wszystkie jej zasoby zostaną usunięte.