Przeprowadzanie ciągłej konserwacji i administracji dla programu System Center Virtual Machine Manager z obsługą usługi Azure Arc

Z tego artykułu dowiesz się, jak wykonywać różne operacje konserwacyjne i administracyjne związane z programem System Center Virtual Machine Manager (SCVMM) z obsługą usługi Azure Arc, takie jak:

- Ręczne utrzymywanie mostka zasobów usługi Azure Arc zgodnie z najlepszymi rozwiązaniami

- Aktualizowanie poświadczeń konta programu SCVMM

- Zbieranie dzienników z mostka zasobów usługi Azure Arc

Najlepsze rozwiązania dotyczące obsługi zasobów programu SCVMM z obsługą usługi Azure Arc

Mostek zasobów usługi Azure Arc ustanawia linię wzroku między lokalnym serwerem zarządzania SCVMM a platformą Azure. Składniki mostka zasobów umożliwiają przeniesienie dobroci platformy Azure do lokalnych maszyn wirtualnych zarządzanych przez program SCVMM. Poniżej przedstawiono kilka najlepszych rozwiązań, które można stosować w miarę uznania za odpowiednie dla organizacji:

Bezpiecznie zachowaj

.yamlpliki ikubeconfig: po pomyślnym wdrożeniu mostka zasobów usługi Azure Arc tworzone są trzy pliki konfiguracji:\<resource-bridge-name\>-resource.yaml,\<resource-bridge-name\>-appliance.yamli\<resource-bridge-name\>-infra.yaml. Maszyna wirtualna mostka zasobów hostuje klaster Kubernetes zarządzania. Domyślnie plik,kubeconfigktóry będzie używany do obsługi maszyny wirtualnej mostka zasobów, jest generowany w bieżącym katalogu interfejsu wiersza polecenia podczas procesu wdrażania mostka zasobów. Należy bezpiecznie przechowywać i obsługiwać te pliki, ponieważ są one wymagane do zarządzania i uaktualniania mostka zasobów.Blokada mostka zasobów: Biorąc pod uwagę krytyczny charakter mostka zasobów, jako administrator możesz zablokować zasób platformy Azure mostka zasobów, aby chronić go przed przypadkowym usunięciem, co uniemożliwia utratę łączności z serwerem SCVMM z platformy Azure. Aby umieścić blokadę zasobu na mostek zasobów, przejdź do jego zasobu platformy Azure i wybierz pozycję Blokady w bloku Ustawienia . W tym miejscu możesz dodać blokadę Usuń , która uniemożliwia użytkownikom samoobsługi przypadkowe usunięcie mostka zasobów.

Ważne

Blokady zasobów typu tylko do odczytu i Usuwania wyłączają uaktualnienie mostka zasobów i należy usunąć blokady przed wyzwoleniem uaktualnienia.

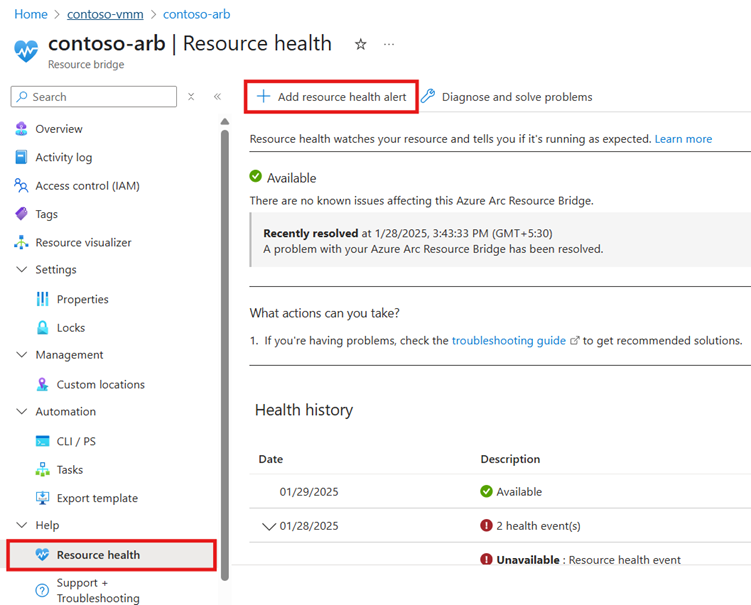

Alert dotyczący kondycji mostka zasobów: Mostek zasobów usługi Azure Arc musi być utrzymywany w trybie online i w dobrej kondycji ze stanem Uruchomione, aby zapewnić ciągłe funkcjonowanie oferty programu SCVMM z obsługą usługi Azure Arc. Mostek zasobów może okresowo przechodzić do stanu offline z powodu rotacji poświadczeń w ramach zwykłych praktyk zabezpieczeń lub wszelkich zmian w sieci. Aby otrzymywać powiadomienia o niezamierzonym przestoju mostka zasobów, możesz skonfigurować alerty dotyczące kondycji zasobu mostka zasobów na platformie Azure, wykonując następujące kroki:

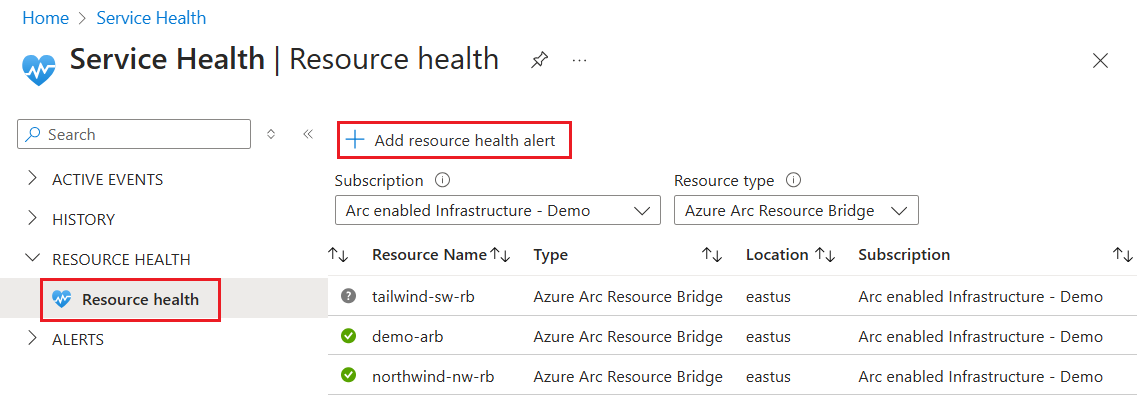

- W witrynie Azure Portal wyszukaj i przejdź do usługi Service Health.

- W okienku po lewej stronie wybierz pozycję Resource Health Resource Health>.

- Z listy rozwijanej Subskrypcja wybierz subskrypcję, w której znajduje się mostek zasobów. Z listy rozwijanej Typ zasobu wybierz pozycję Mostek zasobów usługi Azure Arc. Po wypełnieniu listy mostka zasobów wybierz mostek zasobów, dla którego chcesz skonfigurować alert, a następnie wybierz pozycję Dodaj alert dotyczący kondycji zasobów. Jeśli chcesz skonfigurować alerty dla wszystkich mostków zasobów w subskrypcji, możesz wybrać pozycję Dodaj alert dotyczący kondycji zasobów bez wybierania mostków zasobów. Spowoduje to dodanie alertów dotyczących kondycji dla wszystkich mostków zasobów, które można wdrożyć w przyszłości.

- Skonfiguruj warunki w regule alertu w zależności od tego, czy chcesz otrzymywać ciągłe powiadomienia o stanie kondycji lub jeśli chcesz otrzymywać powiadomienia tylko wtedy, gdy mostek zasobów stanie się w złej kondycji. Aby otrzymywać powiadomienia tylko wtedy, gdy mostek zasobów staje się w złej kondycji, ustaw następujące warunki na karcie Warunek :

- Stan zdarzenia: Aktywne

- Bieżący stan zasobu: Niedostępny

- Poprzedni stan zasobu: Dostępny

- Na karcie Akcje skonfiguruj grupę akcji z typem powiadomienia i adresatem alertu.

- Ukończ tworzenie reguły alertu, wypełniając szczegóły lokalizacji reguły alertu, identyfikatorów i opcjonalnych tagów.

Możesz też utworzyć alert dotyczący kondycji z zasobu platformy Azure mostka zasobów.

Zaktualizuj poświadczenia konta programu SCVMM (przy użyciu nowego hasła lub nowego konta SCVMM po dołączeniu)

Program SCVMM z obsługą usługi Azure Arc używa poświadczeń konta programu SCVMM podanych podczas dołączania do komunikacji z serwerem zarządzania SCVMM. Te poświadczenia są przechowywane lokalnie na maszynie wirtualnej mostka zasobów usługi Arc.

W ramach praktyk w zakresie zabezpieczeń może być konieczne obracanie poświadczeń dla kont programu SCVMM. W miarę rotacji poświadczeń należy również zaktualizować poświadczenia podane w usłudze Azure Arc, aby zapewnić funkcjonowanie programu SCVMM z obsługą usługi Azure Arc. Możesz również użyć tych samych kroków, jeśli musisz użyć innego konta SCVMM po dołączeniu. Musisz upewnić się, że nowe konto ma również wszystkie wymagane uprawnienia programu SCVMM.

Istnieją dwa różne zestawy poświadczeń przechowywanych na mostek zasobów usługi Arc. Dla obu tych opcji można użyć tych samych poświadczeń konta.

- Konto mostka zasobów usługi Arc. To konto jest używane do wdrażania maszyny wirtualnej mostka zasobów usługi Arc i będzie używane do uaktualniania.

- Konto rozszerzenia klastra SCVMM. To konto służy do odnajdywania spisu i wykonywania wszystkich operacji maszyn wirtualnych za pomocą programu SCVMM z obsługą usługi Azure Arc.

Aby zaktualizować poświadczenia konta dla mostka zasobów usługi Arc, uruchom następujące polecenia interfejsu wiersza polecenia platformy Azure. Uruchom polecenia ze stacji roboczej, która może uzyskać dostęp do adresu IP konfiguracji klastra mostka zasobów usługi Arc lokalnie:

az account set -s <subscription id>

az arcappliance get-credentials -n <name of the appliance> -g <resource group name>

az arcappliance update-infracredentials scvmm --kubeconfig kubeconfig

Aby uzyskać więcej informacji na temat poleceń, zobacz az arcappliance get-credentials i az arcappliance update-infracredentials scvmm.

Aby zaktualizować poświadczenia używane przez rozszerzenie klastra SCVMM na mostek zasobów, uruchom następujące polecenie. To polecenie można uruchomić z dowolnego miejsca z zainstalowanym rozszerzeniem interfejsu connectedscvmm wiersza polecenia.

az connectedscvmm scvmm connect --custom-location <name of the custom location> --location <Azure region> --name <name of the SCVMM resource in Azure> --resource-group <resource group for the SCVMM resource> --username <username for the SCVMM account> --password <password to the SCVMM account>

Zbieranie dzienników z mostka zasobów usługi Arc

W przypadku napotkania problemów z mostkiem zasobów usługi Azure Arc możesz zebrać dzienniki w celu dalszego badania. Aby zebrać dzienniki, użyj polecenia interfejsu wiersza polecenia Az arcappliance log platformy Azure.

Aby zapisać dzienniki w folderze docelowym, uruchom następujące polecenia. Te polecenia wymagają łączności z adresem IP konfiguracji klastra.

az account set -s <subscription id>

az arcappliance get-credentials -n <name of the appliance> -g <resource group name>

az arcappliance logs scvmm --kubeconfig kubeconfig --out-dir <path to specified output directory>

Jeśli klaster Kubernetes na mostku zasobów usługi Azure Arc nie jest w stanie funkcjonalnym, możesz użyć następujących poleceń. Te polecenia wymagają łączności z adresem IP maszyny wirtualnej mostka zasobów usługi Azure Arc za pośrednictwem protokołu SSH.

az account set -s <subscription id>

az arcappliance get-credentials -n <name of the appliance> -g <resource group name>

az arcappliance logs scvmm --out-dir <path to specified output directory> --ip XXX.XXX.XXX.XXX

Następne kroki

- Rozwiązywanie typowych problemów związanych z mostem zasobów.

- Omówienie operacji odzyskiwania po awarii dla mostka zasobów.

- Operacje konserwacji mostka zasobów usługi Azure Arc.

- Chroń zasób platformy Azure za pomocą blokady.