Omówienie tożsamości i dostępu platformy Kubernetes z obsługą usługi Azure Arc

Możesz uwierzytelnić, autoryzować i kontrolować dostęp do klastrów Kubernetes z obsługą usługi Azure Arc. Ten temat zawiera omówienie opcji, które można wykonać w przypadku klastrów Kubernetes z obsługą usługi Arc.

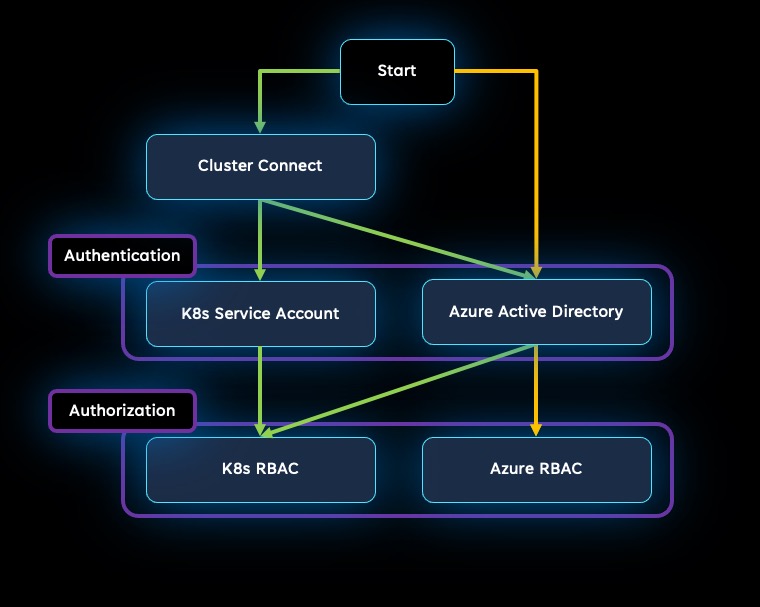

Na tej ilustracji przedstawiono sposoby użycia tych różnych opcji:

Możesz również użyć połączenia klastra i kontroli dostępu opartej na rolach platformy Azure, jeśli jest to najbardziej odpowiednie dla Twoich potrzeb.

Opcje łączności

Podczas planowania sposobu uwierzytelniania klastrów Kubernetes z obsługą usługi Arc i uzyskiwania do nich dostępu, pierwszą decyzją jest to, czy chcesz użyć funkcji łączenia klastra.

Łączenie klastra

Funkcja łączenia klastra Kubernetes z włączoną usługą Azure Arc zapewnia łączność z apiserver klastrem. Ta łączność nie wymaga włączenia żadnego portu przychodzącego w zaporze. Agent zwrotnego serwera proxy uruchomiony w klastrze może bezpiecznie uruchomić sesję z usługą Azure Arc w sposób wychodzący.

Dzięki połączeniu klastra można uzyskać dostęp do klastrów z obsługą usługi Arc na platformie Azure lub z Internetu. Ta funkcja może pomóc w włączeniu interaktywnych scenariuszy debugowania i rozwiązywania problemów. Połączenie klastra może również wymagać mniejszej interakcji w przypadku aktualizacji, gdy są potrzebne uprawnienia dla nowych użytkowników. Wszystkie opcje autoryzacji i uwierzytelniania opisane w tym artykule współpracują z połączeniem klastra.

Połączenie z klastrem jest wymagane, jeśli chcesz używać lokalizacji niestandardowych lub wyświetlania zasobów kubernetes z witryny Azure Portal.

Aby uzyskać więcej informacji, zobacz Używanie połączenia klastra w celu bezpiecznego nawiązywania połączenia z klastrami Kubernetes z włączoną usługą Azure Arc.

Microsoft Entra ID i Azure RBAC bez połączenia klastra

Jeśli nie chcesz używać połączenia z klastrem, możesz uwierzytelnić i autoryzować użytkowników, aby mogli uzyskiwać dostęp do połączonego klastra przy użyciu identyfikatora Microsoft Entra ID i kontroli dostępu opartej na rolach platformy Azure (Azure RBAC). Korzystanie z kontroli dostępu opartej na rolach platformy Azure na platformie Kubernetes z obsługą usługi Azure Arc umożliwia kontrolowanie dostępu przyznanego użytkownikom w dzierżawie, zarządzanie dostępem bezpośrednio z platformy Azure przy użyciu znanych funkcji tożsamości i dostępu platformy Azure. Role można również skonfigurować w zakresie subskrypcji lub grupy zasobów, umożliwiając ich wdrażanie we wszystkich połączonych klastrach w tym zakresie.

Kontrola dostępu oparta na rolach platformy Azure obsługuje dostęp warunkowy, umożliwiając dostęp do klastra just in time lub ograniczenie dostępu do zatwierdzonych klientów lub urządzeń.

Kontrola dostępu oparta na rolach platformy Azure obsługuje również bezpośredni tryb komunikacji przy użyciu tożsamości firmy Microsoft w celu uzyskiwania dostępu do połączonych klastrów bezpośrednio z centrum danych, a nie konieczności korzystania ze wszystkich połączeń przez platformę Azure.

Kontrola dostępu oparta na rolach platformy Azure na platformie Kubernetes z obsługą usługi Arc jest obecnie dostępna w publicznej wersji zapoznawczej. Aby uzyskać więcej informacji, zobacz Use Azure RBAC on Azure Arc-enabled Kubernetes clusters (Używanie kontroli dostępu opartej na rolach platformy Azure w klastrach Kubernetes z obsługą usługi Azure Arc).

Opcje uwierzytelniania

Uwierzytelnianie to proces weryfikowania tożsamości użytkownika. Istnieją dwie opcje uwierzytelniania w klastrze Kubernetes z włączoną usługą Arc: łączenie klastra i kontrola dostępu oparta na rolach platformy Azure.

Uwierzytelnianie Microsoft Entra

Funkcja RBAC platformy Azure na platformie Kubernetes z obsługą usługi Arc umożliwia korzystanie z identyfikatora Entra firmy Microsoft, aby umożliwić użytkownikom w dzierżawie platformy Azure dostęp do połączonych klastrów Kubernetes.

Możesz również użyć uwierzytelniania Microsoft Entra z połączeniem klastra. Aby uzyskać więcej informacji, zobacz Microsoft Entra authentication option (Opcja uwierzytelniania entra firmy Microsoft).

Uwierzytelnianie tokenu usługi

Za pomocą połączenia z klastrem możesz wybrać opcję uwierzytelniania za pośrednictwem kont usług.

Aby uzyskać więcej informacji, zobacz Opcja uwierzytelniania tokenu konta usługi.

Opcje autoryzacji

Autoryzacja przyznaje uwierzytelnionemu użytkownikowi uprawnienia do wykonywania określonych akcji. W przypadku platformy Kubernetes z włączoną usługą Azure Arc dostępne są dwie opcje autoryzacji, z których obie korzystają z kontroli dostępu opartej na rolach (RBAC):

- Kontrola dostępu oparta na rolach (RBAC) platformy Azure używa identyfikatora Microsoft Entra i usługi Azure Resource Manager w celu zapewnienia szczegółowego zarządzania dostępem do zasobów platformy Azure. Umożliwia to korzystanie z zalet przypisań ról platformy Azure, takich jak dzienniki aktywności, śledzenie wszystkich wprowadzonych zmian, które mają być używane z klastrami Kubernetes z obsługą usługi Azure Arc.

- Kontrola dostępu oparta na rolach (RBAC) platformy Kubernetes platformy Kubernetes umożliwia dynamiczne konfigurowanie zasad za pośrednictwem interfejsu API kubernetes, dzięki czemu użytkownicy, grupy i konta usług mają dostęp tylko do określonych zasobów klastra.

Chociaż kontrola dostępu oparta na rolach platformy Kubernetes działa tylko w zasobach platformy Kubernetes w klastrze, kontrola dostępu oparta na rolach platformy Azure działa na zasobach w ramach subskrypcji platformy Azure.

Autoryzacja RBAC platformy Azure

Kontrola dostępu oparta na rolach (RBAC) platformy Azure to system autoryzacji oparty na usłudze Azure Resource Manager i identyfikatorze Entra firmy Microsoft, który zapewnia szczegółowe zarządzanie dostępem do zasobów platformy Azure. W przypadku kontroli dostępu opartej na rolach platformy Azure definicje ról przedstawiają uprawnienia do zastosowania. Te role można przypisać do użytkowników lub grup za pośrednictwem przypisania roli dla określonego zakresu. Zakres może znajdować się w całej subskrypcji lub ograniczony do grupy zasobów lub do pojedynczego zasobu, takiego jak klaster Kubernetes.

Jeśli używasz uwierzytelniania entra firmy Microsoft bez połączenia z klastrem, autoryzacja RBAC platformy Azure jest jedyną opcją autoryzacji.

Jeśli używasz połączenia klastra z uwierzytelnianiem firmy Microsoft Entra, możesz użyć kontroli dostępu opartej na rolach platformy Azure na potrzeby łączności z klastrem apiserver . Aby uzyskać więcej informacji, zobacz Microsoft Entra authentication option (Opcja uwierzytelniania entra firmy Microsoft).

Autoryzacja RBAC na platformie Kubernetes

Kontrola dostępu oparta na rolach platformy Kubernetes zapewnia szczegółowe filtrowanie akcji użytkownika. Dzięki kontroli dostępu opartej na rolach platformy Kubernetes przypisujesz użytkownikom lub grupom uprawnienia do tworzenia i modyfikowania zasobów lub wyświetlania dzienników z uruchomionych obciążeń aplikacji. Role można tworzyć w celu zdefiniowania uprawnień, a następnie przypisywać te role do użytkowników z powiązaniami ról. Uprawnienia mogą być ograniczone do jednej przestrzeni nazw lub w całym klastrze.

Jeśli używasz połączenia klastra z opcją uwierzytelniania tokenu konta usługi, musisz użyć kontroli dostępu opartej na rolach platformy Kubernetes w celu zapewnienia łączności z apiserver klastrem. Ta łączność nie wymaga włączenia żadnego portu przychodzącego w zaporze. Agent zwrotnego serwera proxy uruchomiony w klastrze może bezpiecznie uruchomić sesję z usługą Azure Arc w sposób wychodzący.

Jeśli używasz połączenia klastra z uwierzytelnianiem firmy Microsoft Entra, możesz również użyć kontroli dostępu opartej na rolach platformy Kubernetes zamiast kontroli dostępu opartej na rolach platformy Azure.

Następne kroki

- Dowiedz się więcej o usłudze Microsoft Entra ID platformy Azure i kontroli dostępu opartej na rolach (Azure RBAC) na platformie Azure.

- Dowiedz się więcej o połączeniu klastra z klastrami Kubernetes z włączoną usługą Azure Arc.

- Dowiedz się więcej o kontroli dostępu opartej na rolach platformy Azure na platformie Kubernetes z obsługą usługi Azure Arc

- Dowiedz się więcej o opcjach dostępu i tożsamości dla klastrów usługi Azure Kubernetes Service (AKS).