Federacja tożsamości obciążenia w rozwiązaniu Kubernetes z obsługą usługi Azure Arc (wersja zapoznawcza)

Obciążenia oprogramowania uruchomione w klastrach Kubernetes wymagają tożsamości w celu uwierzytelniania zasobów i uzyskiwania dostępu do zasobów lub komunikowania się z innymi usługami. W przypadku obciążenia oprogramowania działającego poza platformą Azure należy użyć poświadczeń aplikacji, takich jak wpis tajny lub certyfikat, aby uzyskać dostęp do zasobów chronionych przez firmę Microsoft Entra (takich jak Azure Key Vault lub Azure Blob Storage). Te poświadczenia stanowią zagrożenie bezpieczeństwa i muszą być przechowywane bezpiecznie i regularnie obracane. W przypadku wygaśnięcia poświadczeń wystąpi również ryzyko przestoju usługi.

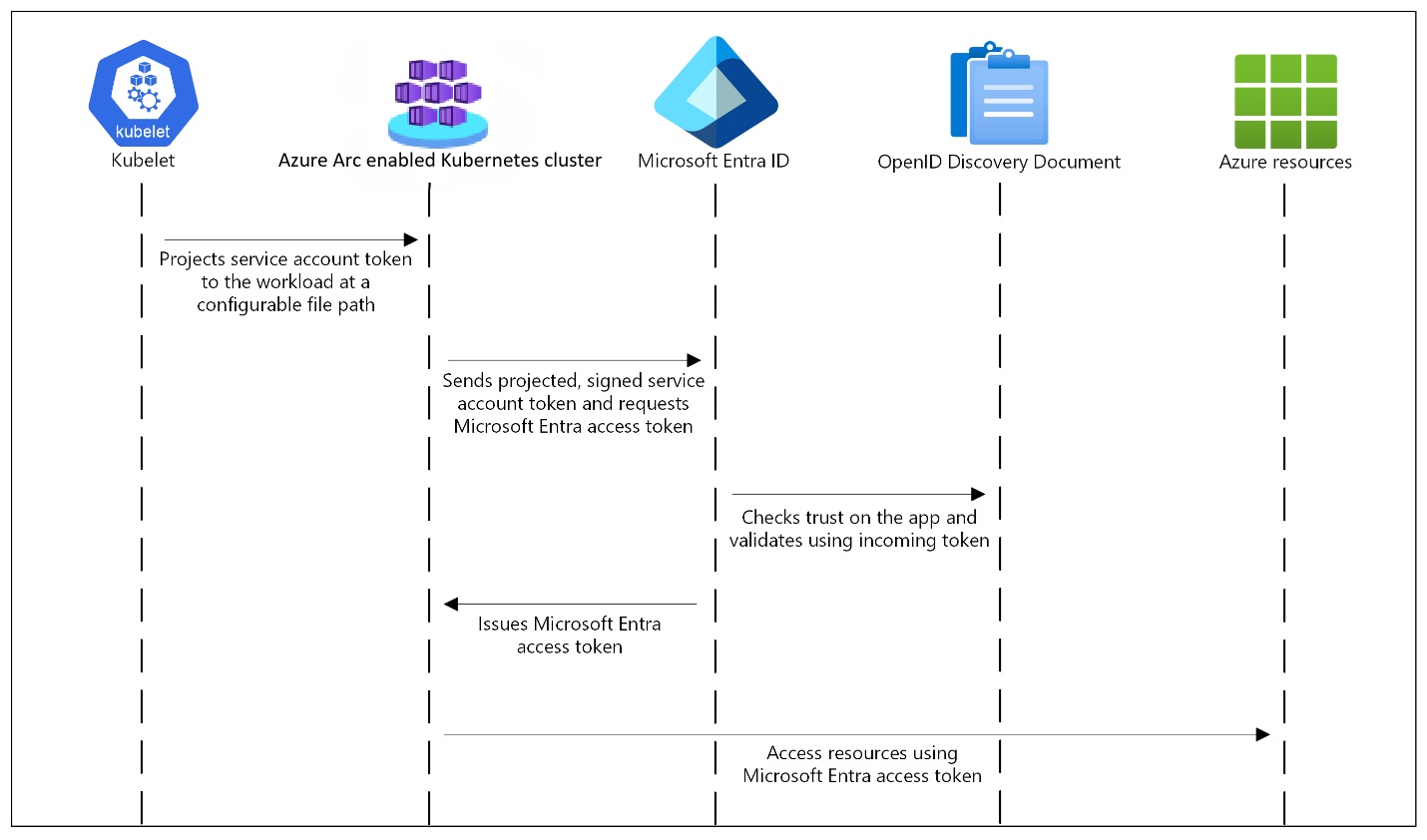

Federacja tożsamości obciążenia umożliwia skonfigurowanie tożsamości zarządzanej przypisanej przez użytkownika lub rejestracji aplikacji w usłudze Microsoft Entra ID w celu zaufania tokenów od zewnętrznego dostawcy tożsamości, takiego jak Kubernetes. Tożsamość zarządzana przypisana przez użytkownika lub rejestracja aplikacji w usłudze Microsoft Entra ID staje się tożsamością dla obciążeń oprogramowania uruchomionych w klastrach Kubernetes z obsługą usługi Arc. Po utworzeniu tej relacji zaufania obciążenie może wymieniać zaufane tokeny z klastrów Kubernetes z obsługą usługi Arc na potrzeby tokenów dostępu z Platforma tożsamości Microsoft. Obciążenie oprogramowania używa tego tokenu dostępu do uzyskiwania dostępu do zasobów chronionych przez firmę Microsoft Entra. Dzięki federacji tożsamości obciążenia można w ten sposób wyeliminować obciążenie konserwacyjne ręcznego zarządzania poświadczeniami i wyeliminować ryzyko wycieku wpisów tajnych lub wygaśnięcia certyfikatów.

Ważne

Funkcja federacji tożsamości obciążenia usługi Azure Arc jest obecnie dostępna w wersji zapoznawczej. Zobacz Dodatkowe warunki użytkowania wersji zapoznawczych platformy Microsoft Azure, aby zapoznać się z postanowieniami prawnymi dotyczącymi funkcji platformy Azure, które są w wersji beta lub wersji zapoznawczej albo w inny sposób nie zostały jeszcze wydane jako ogólnie dostępne.

Jak działa tożsamość obciążenia z klastrami Kubernetes z obsługą usługi Azure Arc

Obsługa tożsamości obciążenia dla platformy Kubernetes z obsługą usługi Azure Arc korzysta z projekcji woluminu tokenu konta usługi (czyli konta usługi), dzięki czemu zasobniki obciążenia mogą używać tożsamości kubernetes. Wystawiono token Kubernetes, a federacja OpenID Connect (OIDC) umożliwia aplikacjom Kubernetes bezpieczne uzyskiwanie dostępu do zasobów platformy Azure za pomocą identyfikatora Entra firmy Microsoft na podstawie kont usług z adnotacjami.

Klaster Kubernetes z obsługą usługi Arc działa jako wystawca tokenu. Microsoft Entra ID używa identyfikatora OIDC do odnajdywania publicznych kluczy podpisywania i weryfikowania autentyczności tokenu konta usługi przed wymianą go dla tokenu microsoft Entra. Obciążenie może wymienić token konta usługi przewidywany na jego wolumin dla tokenu entra firmy Microsoft przy użyciu biblioteki klienta tożsamości platformy Azure lub biblioteki microsoft Authentication Library (MSAL).

W poniższej tabeli przedstawiono wymagane punkty końcowe wystawcy OIDC dla Tożsamość obciążeń Microsoft Entra.

| Punkt końcowy | opis |

|---|---|

{IssuerURL}/.well-known/openid-configuration |

Znany również jako dokument odnajdywania OIDC. Zawiera metadane dotyczące konfiguracji wystawcy. |

{IssuerURL}/openid/v1/jwks |

Zawiera publiczne klucze podpisywania używane przez usługę Microsoft Entra ID do weryfikowania autentyczności tokenu konta usługi. |

Etykiety i adnotacje konta usługi

Tożsamość obciążeń Microsoft Entra obsługuje następujące mapowania związane z kontem usługi:

- Jeden do jednego: konto usługi odwołuje się do obiektu Microsoft Entra.

- Wiele do jednego: wiele kont usług odwołuje się do tego samego obiektu Microsoft Entra.

- Jeden do wielu: konto usługi odwołuje się do wielu obiektów Firmy Microsoft Entra, zmieniając adnotację identyfikatora klienta. Aby uzyskać więcej informacji, zobacz How to federate multiple identities with a Kubernetes service account (Jak sfederować wiele tożsamości przy użyciu konta usługi Kubernetes).

Wymagania

Klastry Kubernetes z obsługą usługi Azure Arc obsługują tożsamość obciążenia firmy Microsoft, począwszy od agenta w wersji 1.21.

Aby korzystać z funkcji tożsamości obciążenia, musisz mieć interfejs wiersza polecenia platformy Azure w wersji 2.64 lub nowszej oraz az connectedk8s wersję 1.10.0 lub nowszą. Pamiętaj, aby zaktualizować wersję interfejsu wiersza polecenia platformy Azure przed zaktualizowaniem wersji az connectedk8s . Jeśli używasz usługi Azure Cloud Shell, zostanie zainstalowana najnowsza wersja interfejsu wiersza polecenia platformy Azure.

Tożsamość obciążeń Microsoft Entra działa szczególnie dobrze z Biblioteki klienta tożsamości platformy Azure lub kolekcja biblioteki Microsoft Authentication Library (MSAL) wraz z rejestracją aplikacji. Obciążenie może używać dowolnej z tych bibliotek do bezproblemowego uwierzytelniania zasobów w chmurze platformy Azure i uzyskiwania do nich dostępu.

Aby uzyskać więcej informacji na temat integracji z popularnymi bibliotekami, zobacz Use Tożsamość obciążeń Microsoft Entra with AKS (Używanie Tożsamość obciążeń Microsoft Entra z usługą AKS).

Bieżące ograniczenia

Należy pamiętać o następujących bieżących ograniczeniach:

- Można skonfigurować maksymalnie 20 poświadczeń tożsamości federacyjnej na tożsamość zarządzaną.

- Po początkowym dodaniu poświadczeń tożsamości federalnej propagacja trwa kilka sekund.

- Tworzenie poświadczeń tożsamości federacyjnej nie jest obsługiwane w przypadku tożsamości zarządzanych przypisanych przez użytkownika w niektórych regionach.