Uproszczenie wymagań dotyczących konfiguracji sieci za pomocą usługi Azure Arc Gateway (wersja zapoznawcza)

Jeśli używasz serwerów proxy przedsiębiorstwa do zarządzania ruchem wychodzącym, brama usługi Azure Arc (wersja zapoznawcza) może ułatwić proces włączania łączności.

Brama usługi Azure Arc (wersja zapoznawcza) umożliwia:

- Połącz się z usługą Azure Arc, otwierając dostęp do sieci publicznej tylko do siedmiu w pełni kwalifikowanych nazw domen (FQDN).

- Wyświetl i przeprowadź inspekcję całego ruchu wysyłanego przez agentów usługi Arc na platformę Azure za pośrednictwem bramy usługi Arc.

Ważne

Brama usługi Azure Arc jest obecnie dostępna w wersji zapoznawczej.

Zobacz Dodatkowe warunki użytkowania wersji zapoznawczych platformy Microsoft Azure, aby zapoznać się z postanowieniami prawnymi dotyczącymi funkcji platformy Azure, które są w wersji beta lub wersji zapoznawczej albo w inny sposób nie zostały jeszcze wydane jako ogólnie dostępne.

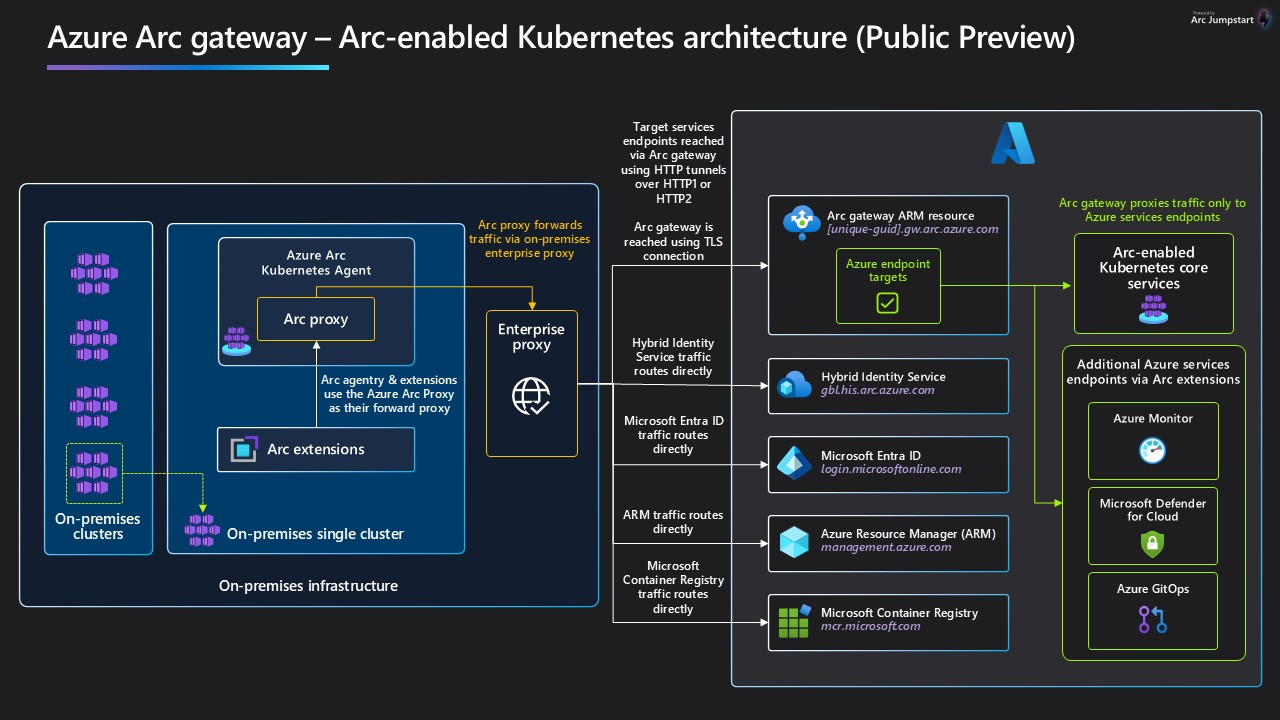

Jak działa brama usługi Azure Arc

Brama usługi Arc działa przez wprowadzenie dwóch nowych składników

Zasób bramy usługi Arc to zasób platformy Azure, który służy jako wspólny fronton dla ruchu platformy Azure. Zasób bramy jest obsługiwany w określonej domenie/adresie URL. Ten zasób należy utworzyć, wykonując kroki opisane w tym artykule. Po pomyślnym utworzeniu zasobu bramy ta domena/adres URL zostanie uwzględniona w odpowiedzi na powodzenie.

Serwer proxy usługi Arc to nowy składnik, który działa jako własny zasobnik (o nazwie "Azure Arc Proxy"). Ten składnik działa jako serwer proxy do przekazywania używany przez agentów i rozszerzenia usługi Azure Arc. W twojej części serwera proxy usługi Azure Arc nie jest wymagana żadna konfiguracja. Od wersji 1.21.10 agentów Kubernetes z obsługą usługi Arc ten zasobnik jest teraz częścią podstawowych agentów usługi Arc i działa w kontekście klastra Kubernetes z obsługą usługi Arc.

Gdy brama jest włączona, ruch przepływa przez następujące przeskoki: Agenci usługi Arc → serwera proxy usługi Azure Arc → Enterprise Proxy → bramy usługi Arc → usługi docelowej.

Bieżące ograniczenia

W publicznej wersji zapoznawczej obowiązują następujące ograniczenia. Podczas planowania konfiguracji należy wziąć pod uwagę te czynniki.

- Serwery proxy zakończenia protokołu TLS nie są obsługiwane w przypadku bramy usługi Arc.

- Nie można używać usługi ExpressRoute/sieci VPN typu lokacja-lokacja ani prywatnych punktów końcowych oprócz bramy usługi Arc.

- Istnieje limit pięciu zasobów bramy usługi Arc na subskrypcję platformy Azure.

- Brama usługi Arc może być używana tylko do łączności w chmurze publicznej platformy Azure.

Zasób bramy usługi Arc można utworzyć przy użyciu interfejsu wiersza polecenia platformy Azure lub programu Azure PowerShell.

Podczas tworzenia zasobu bramy usługi Arc należy określić subskrypcję i grupę zasobów, w której jest tworzony zasób, wraz z regionem świadczenia usługi Azure. Jednak wszystkie zasoby z obsługą usługi Arc w tej samej dzierżawie mogą używać zasobu niezależnie od własnej subskrypcji lub regionu.

Aby utworzyć zasoby bramy usługi Arc i zarządzać ich skojarzeniem z klastrami Kubernetes z obsługą usługi Arc, wymagane są następujące uprawnienia:

Microsoft.Kubernetes/connectedClusters/settings/default/writeMicrosoft.hybridcompute/gateways/readMicrosoft.hybridcompute/gateways/write

Tworzenie zasobu bramy usługi Arc

Na maszynie z dostępem do platformy Azure uruchom następujące polecenie interfejsu wiersza polecenia platformy Azure:

az extension add -n arcgatewayNastępnie uruchom następujące polecenie interfejsu wiersza polecenia platformy Azure, aby utworzyć zasób bramy usługi Arc, zastępując symbole zastępcze żądanymi wartościami:

az arcgateway create --name <gateway's name> --resource-group <resource group> --location <region> --gateway-type public --allowed-features * --subscription <subscription name or id>

Utworzenie zasobu bramy usługi Arc trwa zwykle około dziesięciu minut.

Potwierdzanie dostępu do wymaganych adresów URL

Po pomyślnym utworzeniu zasobu odpowiedź na powodzenie będzie zawierać adres URL bramy usługi Arc. Upewnij się, że adres URL bramy usługi Arc i wszystkie poniższe adresy URL są dozwolone w środowisku, w którym znajdują się zasoby usługi Arc.

| URL | Purpose |

|---|---|

[Your URL prefix].gw.arc.azure.com |

Adres URL bramy. Ten adres URL można uzyskać, uruchamiając polecenie az arcgateway list po utworzeniu zasobu. |

management.azure.com |

Punkt końcowy usługi Azure Resource Manager wymagany dla kanału sterowania usługi ARM. |

<region>.obo.arc.azure.com |

Wymagane po skonfigurowaniu połączenia klastra . |

login.microsoftonline.com, <region>.login.microsoft.com |

Punkt końcowy identyfikatora Entra firmy Microsoft używany do uzyskiwania tokenów dostępu do tożsamości. |

gbl.his.arc.azure.com, <region>.his.arc.azure.com |

Punkt końcowy usługi w chmurze do komunikowania się z agentami usługi Arc. Używa krótkich nazw, na przykład eus w regionie Wschodnie stany USA. |

mcr.microsoft.com, *.data.mcr.microsoft.com |

Wymagane do ściągania obrazów kontenerów dla agentów usługi Azure Arc. |

Dołączanie klastrów Kubernetes do usługi Azure Arc przy użyciu zasobu bramy usługi Arc

Upewnij się, że środowisko spełnia wszystkie wymagane wymagania wstępne dotyczące platformy Kubernetes z obsługą usługi Azure Arc. Ponieważ używasz bramy usługi Azure Arc, nie musisz spełniać pełnego zestawu wymagań sieciowych.

Na maszynie wdrożeniowej ustaw zmienne środowiskowe wymagane dla interfejsu wiersza polecenia platformy Azure do korzystania z serwera proxy ruchu wychodzącego:

export HTTP_PROXY=<proxy-server-ip-address>:<port>export HTTPS_PROXY=<proxy-server-ip-address>:<port>export NO_PROXY=<cluster-apiserver-ip-address>:<port>W klastrze Kubernetes uruchom polecenie connect z określonymi

proxy-httpsparametrami iproxy-http. Jeśli serwer proxy jest skonfigurowany zarówno przy użyciu protokołu HTTP, jak i HTTPS, pamiętaj, aby użyć--proxy-httpserwera proxy HTTP i--proxy-httpsserwera proxy HTTPS. Jeśli serwer proxy używa tylko protokołu HTTP, możesz użyć tej wartości dla obu parametrów.az connectedk8s connect -g <resource_group> -n <cluster_name> --gateway-resource-id <gateway_resource_id> --proxy-https <proxy_value> --proxy-http http://<proxy-server-ip-address>:<port> --proxy-skip-range <excludedIP>,<excludedCIDR> --location <region>Uwaga

Niektóre żądania sieciowe, takie jak żądania komunikacji między usługami klastra, muszą być oddzielone od ruchu kierowanego przez serwer proxy na potrzeby komunikacji wychodzącej. Parametr

--proxy-skip-rangemoże służyć do określania zakresu i punktów końcowych CIDR w sposób rozdzielony przecinkami, aby komunikacja między agentami a tymi punktami końcowymi nie odbywała się za pośrednictwem serwera proxy ruchu wychodzącego. Co najmniej zakres CIDR usług w klastrze powinien być określony jako wartość tego parametru. Jeśli na przykład zwraca listę usług,kubectl get svc -Aw których wszystkie usługi mająClusterIPwartości w zakresie10.0.0.0/16, wartość do określenia parametru--proxy-skip-rangeto10.0.0.0/16,kubernetes.default.svc,.svc.cluster.local,.svc.--proxy-http,--proxy-httpsi--proxy-skip-rangesą oczekiwane dla większości środowisk serwera proxy ruchu wychodzącego.--proxy-certjest wymagany tylko wtedy, gdy konieczne jest wstrzyknięcie zaufanych certyfikatów oczekiwanych przez serwer proxy do zaufanego magazynu certyfikatów zasobników agenta.Serwer proxy ruchu wychodzącego musi być skonfigurowany tak, aby zezwalał na połączenia protokołu Websocket.

Konfigurowanie istniejących klastrów do korzystania z bramy usługi Arc

Aby zaktualizować istniejące klastry tak, aby używały bramy usługi Arc, uruchom następujące polecenie:

az connectedk8s update -g <resource_group> -n <cluster_name> --gateway-resource-id <gateway_resource_id>

Aby sprawdzić, czy aktualizacja zakończyła się pomyślnie, uruchom następujące polecenie i upewnij się, że odpowiedź to true:

az connectedk8s show -g <resource_group> -n <cluster_name> --query 'gateway.enabled'

Po zaktualizowaniu klastrów w celu korzystania z bramy usługi Arc niektóre punkty końcowe usługi Arc, które były wcześniej dozwolone na serwerze proxy przedsiębiorstwa lub zaporach, nie są już potrzebne i można je usunąć. Zalecamy odczekanie co najmniej jednej godziny przed usunięciem punktów końcowych, które nie są już potrzebne. Pamiętaj, aby nie usuwać żadnego z punktów końcowych wymaganych dla bramy usługi Arc.

Usuwanie bramy usługi Arc

Aby wyłączyć bramę usługi Arc i usunąć skojarzenie między zasobem bramy usługi Arc a klastrem z obsługą usługi Arc, uruchom następujące polecenie:

az connectedk8s update -g <resource_group> -n <cluster_name> --disable-gateway

Monitorowanie ruchu

Aby przeprowadzić inspekcję ruchu bramy, wyświetl dzienniki routera bramy:

- Uruchom polecenie

kubectl get pods -n azure-arc - Zidentyfikuj zasobnik serwera proxy usługi Arc (jego nazwa rozpocznie się od

arc-proxy-). - Uruchom polecenie

kubectl logs -n azure-arc <Arc Proxy pod name>

Dodatkowe scenariusze

W publicznej wersji zapoznawczej brama usługi Arc obejmuje punkty końcowe wymagane do dołączania klastra oraz część punktów końcowych wymaganych w przypadku dodatkowych scenariuszy z obsługą usługi Arc. W zależności od scenariuszy, które przyjmujesz, dodatkowe punkty końcowe są nadal wymagane, aby być dozwolone na serwerze proxy.

Wszystkie punkty końcowe wymienione w następujących scenariuszach muszą być dozwolone na serwerze proxy przedsiębiorstwa, gdy brama usługi Arc jest używana:

- Szczegółowe informacje o kontenerze w usłudze Azure Monitor:

*.ods.opinsights.azure.com*.oms.opinsights.azure.com*.monitoring.azure.com

- Azure Key Vault:

<vault-name>.vault.azure.net

- Azure Policy:

data.policy.core.windows.netstore.policy.core.windows.net

- Usługa Microsoft Defender dla kontenerów:

*.ods.opinsights.azure.com*.oms.opinsights.azure.com

- Usługi danych z obsługą usługi Azure Arc

*.ods.opinsights.azure.com*.oms.opinsights.azure.com*.monitoring.azure.com