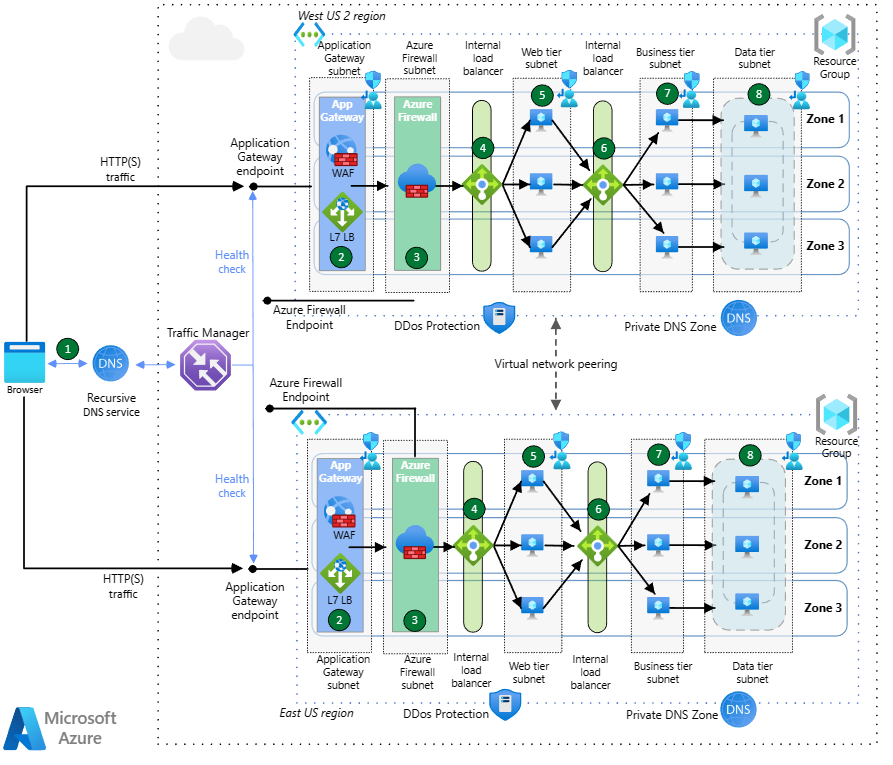

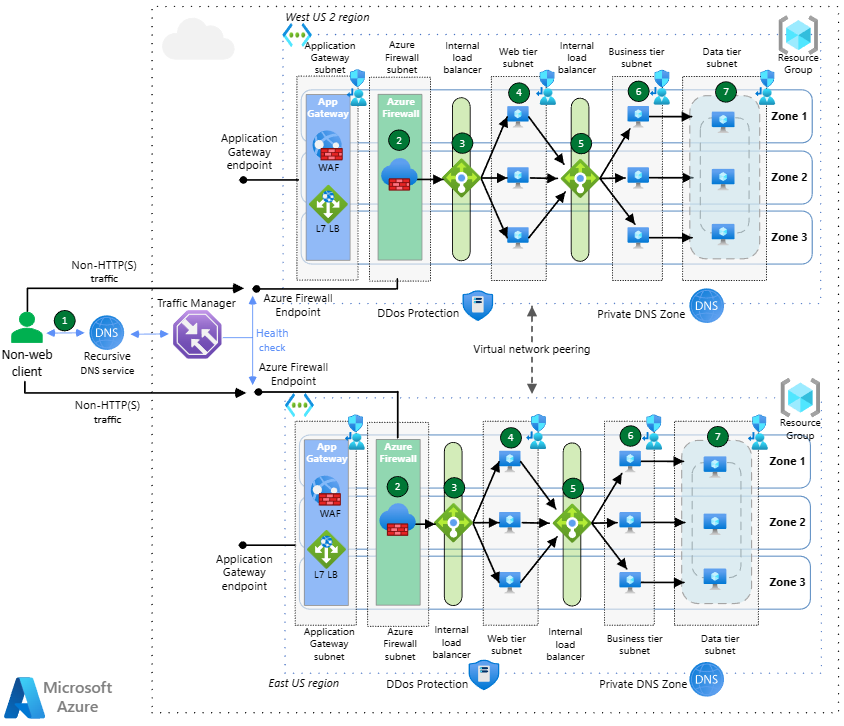

Ta architektura jest przeznaczony dla globalnych aplikacji, które korzystają z protokołów HTTP(S) i innych niż HTTP( S). Oferuje ona globalne równoważenie obciążenia oparte na systemie DNS, dwie formy regionalnego równoważenia obciążenia i globalną komunikację równorzędną sieci wirtualnych w celu utworzenia architektury wysokiej dostępności, która może wytrzymać awarię regionalną. Inspekcja ruchu jest zapewniana zarówno przez zaporę aplikacji internetowej platformy Azure, jak i usługę Azure Firewall.

Uwagi dotyczące architektury

Architektura w tym dokumencie jest łatwo rozszerzalna do projektu sieci wirtualnej piasty i szprych, gdzie usługa Azure Firewall znajduje się w sieci piasty, a usługa Application Gateway w sieci piasty, a także w szprychach. Jeśli usługa Application Gateway jest wdrożona w centrum, nadal potrzebujesz wielu bram Application Gateway, z których każda dotyczy danego zestawu aplikacji, aby uniknąć konfliktów kontroli dostępu opartej na rolach i zapobiec osiągnięciu limitów usługi Application Gateway (zobacz Limity usługi Application Gateway).

W środowisku usługi Application Gateway usługi Virtual WAN nie można wdrożyć w centrum, więc będą one instalowane w sieciach wirtualnych będącej szprychą.

Proponowana architektura wybiera podwójną inspekcję zawartości internetowej za pośrednictwem zapory aplikacji internetowej (opartej na usłudze Application Gateway) przed usługą Azure Firewall. Istnieją inne opcje, jak opisano w artykule Zapora i usługa Application Gateway dla sieci wirtualnych, ale ta opcja jest najbardziej elastyczna i kompletna: uwidacznia adres IP klienta w nagłówku X-Forwarded-For HTTP aplikacji końcowej, zapewnia kompleksowe szyfrowanie i uniemożliwia klientom pomijanie zapory aplikacji w celu uzyskania dostępu do aplikacji.

Jeśli tylko aplikacje internetowe są uwidocznione (bez aplikacji innych niż HTTP), a podwójna inspekcja przez zaporę aplikacji internetowej i usługę Azure Firewall tego ruchu internetowego nie jest wymagana, usługa Azure Front Door byłaby lepszym rozwiązaniem globalnego równoważenia obciążenia niż usługa Traffic Manager. Usługa Front Door to moduł równoważenia obciążenia warstwy 7 dla zawartości HTTP(S), która zapewnia również buforowanie, przyspieszanie ruchu, kończenie żądań PROTOKOŁU SSL/TLS, zarządzanie certyfikatami, sondy kondycji i inne możliwości. Jednak usługa Application Gateway oferuje lepszą integrację z usługą Azure Firewall w przypadku podejścia do ochrony warstwowej.

Przepływy ruchu przychodzącego HTTP

Pobierz plik programu Visio z tą architekturą.

Usługa Azure Traffic Manager używa routingu opartego na systemie DNS do równoważenia obciążenia ruchu przychodzącego między dwoma regionami. Usługa Traffic Manager rozwiązuje zapytania DNS dla aplikacji z publicznymi adresami IP punktów końcowych usługi aplikacja systemu Azure Gateway. Publiczne punkty końcowe usługi Application Gateway pełnią rolę punktów końcowych zaplecza ruchu usługi Traffic Manager dla ruchu HTTP(S). Usługa Traffic Manager rozwiązuje zapytania DNS na podstawie wyboru różnych metod routingu. Przeglądarka łączy się bezpośrednio z punktem końcowym; Usługa Traffic Manager nie widzi ruchu HTTP(S).

Bramy aplikacji wdrożone w różnych strefach dostępności odbierają ruch HTTP(S) z przeglądarki, a zapory aplikacji internetowej Premium sprawdzają ruch w celu wykrywania ataków internetowych. Bramy aplikacji będą wysyłać ruch do zaplecza — wewnętrznego modułu równoważenia obciążenia dla maszyn wirtualnych frontonu. W przypadku tego konkretnego przepływu wewnętrzny moduł równoważenia obciążenia przed serwerami internetowymi nie jest ściśle wymagany, ponieważ usługa Application Gateway może wykonać to równoważenie obciążenia. Jednak jest on uwzględniony w celu zapewnienia spójności z przepływem dla aplikacji innych niż HTTP.

Ruch między usługą Application Gateway a wewnętrznym modułem równoważenia obciążenia frontonu zostanie przechwycony przez usługę Azure Firewall Premium za pośrednictwem tras zdefiniowanych przez użytkownika zastosowanych w podsieci usługi Application Gateway. Usługa Azure Firewall Premium zastosuje inspekcję protokołu TLS do ruchu w celu zapewnienia dodatkowych zabezpieczeń. Usługa Azure Firewall jest również strefowo nadmiarowa. Jeśli usługa Azure Firewall wykryje zagrożenie w ruchu, spadnie pakiety. W przeciwnym razie po pomyślnej inspekcji usługa Azure Firewall przekaże ruch do docelowego wewnętrznego modułu równoważenia obciążenia warstwy internetowej.

Warstwa internetowa jest pierwszą warstwą aplikacji trójwarstwowej, zawiera interfejs użytkownika, a także analizuje interakcje użytkowników. Moduł równoważenia obciążenia warstwy internetowej jest rozłożony na wszystkie trzy strefy dostępności i będzie dystrybuować ruch do każdej z trzech maszyn wirtualnych warstwy internetowej.

Maszyny wirtualne warstwy internetowej są rozmieszczone we wszystkich trzech strefach dostępności i będą komunikować się z warstwą biznesową za pośrednictwem dedykowanego wewnętrznego modułu równoważenia obciążenia.

Warstwa biznesowa przetwarza interakcje użytkowników i określa kolejne kroki, a następnie znajduje się między warstwami danych i internetowymi. Wewnętrzny moduł równoważenia obciążenia warstwy biznesowej dystrybuuje ruch do maszyn wirtualnych warstwy biznesowej w trzech strefach dostępności. Moduł równoważenia obciążenia warstwy biznesowej jest strefowo nadmiarowy, taki jak moduł równoważenia obciążenia warstwy internetowej.

Maszyny wirtualne warstwy biznesowej są rozmieszczone w różnych strefach dostępności i będą kierować ruch do odbiornika grupy dostępności baz danych.

Warstwa danych przechowuje dane aplikacji, zazwyczaj w bazie danych, magazynie obiektów lub udziale plików. Ta architektura ma serwer SQL na maszynach wirtualnych rozproszonych w trzech strefach dostępności. Znajdują się one w grupie dostępności i używają rozproszonej nazwy sieci (DNN) do kierowania ruchu do odbiornika grupy dostępności na potrzeby równoważenia obciążenia.

Przepływy ruchu przychodzącego spoza protokołu HTTP

Pobierz plik programu Visio z tą architekturą.

Usługa Azure Traffic Manager używa routingu opartego na systemie DNS do równoważenia obciążenia ruchu przychodzącego między dwoma regionami. Usługa Traffic Manager rozwiązuje zapytania DNS dla aplikacji z publicznymi adresami IP punktów końcowych platformy Azure. Publiczne punkty końcowe zapory aplikacji pełnią rolę punktów końcowych zaplecza usługi Traffic Manager dla ruchu innego niż HTTP(S). Usługa Traffic Manager rozwiązuje zapytania DNS na podstawie wyboru różnych metod routingu. Przeglądarka łączy się bezpośrednio z punktem końcowym; Usługa Traffic Manager nie widzi ruchu HTTP(S).

Usługa Azure Firewall Premium jest strefowo nadmiarowa i sprawdza ruch przychodzący pod kątem zabezpieczeń. Jeśli usługa Azure Firewall wykryje zagrożenie w ruchu, spadnie pakiety. W przeciwnym razie po pomyślnej inspekcji usługa Azure Firewall przekaże ruch do wewnętrznego modułu równoważenia obciążenia warstwy internetowej wykonującego docelowe translowanie adresów sieciowych (DNAT) na pakietach przychodzących.

Warstwa internetowa jest pierwszą warstwą aplikacji trójwarstwowej, zawiera interfejs użytkownika, a także analizuje interakcje użytkowników. Moduł równoważenia obciążenia warstwy internetowej jest rozłożony na wszystkie trzy strefy dostępności i będzie dystrybuować ruch do każdej z trzech maszyn wirtualnych warstwy internetowej.

Maszyny wirtualne warstwy internetowej są rozmieszczone we wszystkich trzech strefach dostępności i będą komunikować się z warstwą biznesową za pośrednictwem dedykowanego wewnętrznego modułu równoważenia obciążenia.

Warstwa biznesowa przetwarza interakcje użytkowników i określa kolejne kroki, a następnie znajduje się między warstwami danych i internetowymi. Wewnętrzny moduł równoważenia obciążenia warstwy biznesowej dystrybuuje ruch do maszyn wirtualnych warstwy biznesowej w trzech strefach dostępności. Moduł równoważenia obciążenia warstwy biznesowej jest strefowo nadmiarowy, taki jak moduł równoważenia obciążenia warstwy internetowej.

Maszyny wirtualne warstwy biznesowej są rozmieszczone w różnych strefach dostępności i będą kierować ruch do odbiornika grupy dostępności baz danych.

Warstwa danych przechowuje dane aplikacji, zazwyczaj w bazie danych, magazynie obiektów lub udziale plików. Ta architektura ma serwer SQL na maszynach wirtualnych rozproszonych w trzech strefach dostępności. Znajdują się one w grupie dostępności i używają rozproszonej nazwy sieci (DNN) do kierowania ruchu do odbiornika grupy dostępności na potrzeby równoważenia obciążenia.

Przepływy ruchu wychodzącego (wszystkie protokoły)

Przepływy ruchu wychodzącego dla aktualizacji poprawek maszyn wirtualnych lub inne połączenia z Internetem przechodzą z maszyn wirtualnych obciążenia do usługi Azure Firewall za pośrednictwem tras zdefiniowanych przez użytkownika. Usługa Azure Firewall wymusi reguły łączności przy użyciu kategorii internetowych, a także reguł sieci i aplikacji, aby zapobiec dostępowi obciążeń do nieodpowiednich scenariuszy eksfiltracji zawartości lub danych.

Składniki

- Usługa Azure Firewall to oparta na chmurze, zarządzana przez firmę Microsoft zapora nowej generacji, która zapewnia głęboką inspekcję pakietów zarówno dla przepływów ruchu północnego/południowego, jak i wschodniego/zachodniego. Można go rozłożyć na Strefy dostępności i oferuje automatyczne skalowanie automatyczne, aby poradzić sobie ze zmianami zapotrzebowania aplikacji.

- aplikacja systemu Azure Gateway to moduł równoważenia obciążenia warstwy 7 z opcjonalną funkcją zapory aplikacji internetowej (WAF). Jednostka SKU w wersji 2 usługi Application Gateway obsługuje nadmiarowość strefy dostępności i jest zalecana w większości scenariuszy. Usługa Application Gateway obejmuje konfigurowalne skalowanie automatyczne w poziomie, dzięki czemu może automatycznie reagować na zmiany zapotrzebowania aplikacji.

- Usługa Azure Traffic Manager to oparty na systemie DNS globalny moduł równoważenia obciążenia ruchu, który dystrybuuje ruch do usług w globalnych regionach platformy Azure, zapewniając jednocześnie wysoką dostępność i czas odpowiedzi.

- Usługa Azure Load Balancer to moduł równoważenia obciążenia warstwy 4. Strefowo nadmiarowy moduł równoważenia obciążenia nadal dystrybuuje ruch z awarią strefy dostępności do pozostałych stref.

- Usługa Azure DDoS Protection ma ulepszone funkcje ochrony przed atakami DDoS (Distributed Denial of Service).

- Usługa Azure DNS jest usługą hostingu dla domen DNS. Zapewnia rozpoznawanie nazw przy użyciu infrastruktury platformy Microsoft Azure. Dzięki hostowaniu swoich domen na platformie Azure możesz zarządzać rekordami DNS z zastosowaniem tych samych poświadczeń, interfejsów API, narzędzi i rozliczeń co w przypadku innych usług platformy Azure.

- Strefy usługi Azure Prywatna strefa DNS to funkcja usługi Azure DNS. Strefy prywatne usługi Azure DNS zapewniają rozpoznawanie nazw w sieci wirtualnej i między sieciami wirtualnymi. Rekordy zawarte w prywatnej strefie DNS nie są rozpoznawalne z Internetu. Rozpoznawanie nazw DNS w prywatnej strefie DNS działa tylko z połączonych z nią sieci wirtualnych.

- Usługa Azure Virtual Machines to skalowalne zasoby obliczeniowe na żądanie, które zapewniają elastyczność wirtualizacji, ale eliminują wymagania konserwacyjne sprzętu fizycznego. Opcje systemu operacyjnego obejmują systemy Windows i Linux. Niektóre składniki aplikacji można zastąpić zasobami platformy Azure typu "platforma jako usługa" (na przykład bazą danych i warstwą frontonu), ale architektura nie zmieniłaby się znacząco w przypadku korzystania z usługi Private Link i integracji z siecią wirtualną usługi App Service w celu przeniesienia tych usług PaaS do sieci wirtualnej.

- Zestawy skalowania maszyn wirtualnych platformy Azure to zautomatyzowane i zrównoważone obciążenie skalowanie maszyn wirtualnych, które upraszcza zarządzanie aplikacjami i zwiększa dostępność.

- Program SQL Server na maszynach wirtualnych umożliwia korzystanie z pełnych wersji programu SQL Server w chmurze bez konieczności zarządzania sprzętem lokalnym.

- Azure Virtual Network to bezpieczna sieć prywatna w chmurze. Łączy ona maszyny wirtualne ze sobą, z Internetem i sieciami między sieciami lokalnymi.

- Trasy zdefiniowane przez użytkownika to mechanizm zastępowania domyślnego routingu w sieciach wirtualnych. W tym scenariuszu są one używane do wymuszania ruchu przychodzącego i wychodzącego w celu przechodzenia przez usługę Azure Firewall.

Szczegóły rozwiązania

Traffic Manager — skonfigurowaliśmy usługę Traffic Manager do korzystania z routingu wydajności. Kieruje ruch do punktu końcowego o najniższym opóźnieniu dla użytkownika. Usługa Traffic Manager automatycznie dostosowuje algorytm równoważenia obciążenia w miarę zmian opóźnienia punktu końcowego. Usługa Traffic Manager zapewnia automatyczne przełączanie w tryb failover, jeśli wystąpi awaria regionalna. Używa ona routingu priorytetowego i regularnych kontroli kondycji, aby określić, gdzie kierować ruch.

Strefy dostępności — Architektura używa trzech stref dostępności. Strefy tworzą architekturę wysokiej dostępności dla usługi Application Gateway, wewnętrznych modułów równoważenia obciążenia i maszyn wirtualnych w każdym regionie. Jeśli wystąpi awaria strefy, pozostałe strefy dostępności w tym regionie przejmą obciążenie, co nie spowoduje wyzwolenia regionalnego trybu failover.

Application Gateway — usługa Traffic Manager zapewnia regionalne równoważenie obciążenia oparte na systemie DNS, jednak usługa Application Gateway oferuje wiele takich samych funkcji jak usługa Azure Front Door, ale na poziomie regionalnym, takich jak:

- Zapora aplikacji internetowej

- Zakończenie szyfrowania TLS (Transport Layer Security)

- Routing oparty na ścieżkach

- Koligacja sesji oparta na plikach cookie

Azure Firewall — usługa Azure Firewall w warstwie Premium oferuje zabezpieczenia sieciowe dla aplikacji ogólnych (ruch internetowy i nieinternetowy), sprawdzając trzy typy przepływów w tej architekturze:

- Przychodzące przepływy HTTP (S) z usługi Application Gateway są chronione za pomocą inspekcji protokołu TLS w warstwie Premium usługi Azure Firewall.

- Przychodzące przepływy inne niż HTTP z publicznego Internetu są sprawdzane przy użyciu pozostałych funkcji usługi Azure Firewall Premium.

- Przepływy wychodzące z usługi Azure Virtual Machines są sprawdzane przez usługę Azure Firewall, aby zapobiec eksfiltracji danych i dostępowi do zabronionych witryn i aplikacji.

Komunikacja równorzędna sieci wirtualnych — wywołujemy komunikację równorzędną między regionami "globalną komunikacją równorzędną sieci wirtualnych". Globalna komunikacja równorzędna sieci wirtualnych zapewnia replikację danych o małych opóźnieniach i wysokiej przepustowości między regionami. Dane można przesyłać między subskrypcjami platformy Azure, dzierżawami firmy Microsoft Entra i modelami wdrażania za pomocą tej globalnej komunikacji równorzędnej. Komunikacja równorzędna sieci wirtualnych w środowisku piasty i szprych istniałaby między sieciami piasty i szprych.

Zalecenia

Poniższe zalecenia są zgodne z filarami platformy Azure Well-Architected Framework (WAF). Filary zapory aplikacji internetowej kierują zestawami, które pomagają zapewnić jakość obciążeń w chmurze. Aby uzyskać więcej informacji, zobacz Microsoft Azure Well-Architected Framework.

Zagadnienia dotyczące

Te zagadnienia obejmują implementację filarów platformy Azure Well-Architected Framework, która jest zestawem wytycznych, które mogą służyć do poprawy jakości obciążenia. Aby uzyskać więcej informacji, zobacz Microsoft Azure Well-Architected Framework.

Niezawodność

Niezawodność zapewnia, że aplikacja może spełnić zobowiązania podjęte przez klientów. Aby uzyskać więcej informacji, zobacz

Regiony — użyj co najmniej dwóch regionów świadczenia usługi Azure w celu zapewnienia wysokiej dostępności. Aplikację można wdrożyć w wielu regionach platformy Azure w konfiguracjach aktywnych/pasywnych lub aktywnych/aktywnych. Wiele regionów pomaga również uniknąć przestojów aplikacji w przypadku awarii podsystemu aplikacji.

- Usługa Traffic Manager automatycznie przejdzie w tryb failover do regionu pomocniczego, jeśli region podstawowy ulegnie awarii.

- Wybór najlepszych regionów dla Twoich potrzeb musi być oparty na zagadnieniach technicznych, regulacyjnych i obsłudze stref dostępności.

Pary regionów — użyj par regionów, aby uzyskać największą odporność. Upewnij się, że obie pary regionów obsługują wszystkie usługi platformy Azure wymagane przez aplikację (zobacz usługi według regionów). Oto dwie zalety par regionów:

- Planowane aktualizacje platformy Azure są wdrażane w sparowanych regionach pojedynczo, aby zminimalizować przestoje i ryzyko awarii aplikacji.

- Dane nadal znajdują się w tej samej lokalizacji geograficznej co jej para (z wyjątkiem Brazylii Południowej) w celach podatkowych i prawnych.

Strefy dostępności — użyj wielu stref dostępności, aby obsługiwać usługę Application Gateway, usługę Azure Firewall, usługę Azure Load Balancer i warstwy aplikacji, jeśli są dostępne.

Skalowanie automatyczne i wystąpienia usługi Application Gateway — skonfiguruj usługę Application Gateway z co najmniej dwoma wystąpieniami, aby uniknąć przestojów, oraz skalowanie automatyczne w celu zapewnienia dynamicznej adaptacji do zmieniających się wymagań dotyczących pojemności aplikacji.

Aby uzyskać więcej informacji, zobacz:

- Regiony i strefy dostępności na platformie Azure

- Ciągłość działania i odzyskiwanie po awarii — BCDR: Regiony sparowane platformy Azure

Routing globalny

Globalna metoda routingu — użyj metody routingu ruchu, która najlepiej odpowiada potrzebom klientów. Usługa Traffic Manager obsługuje wiele metod routingu ruchu w celu deterministycznego kierowania ruchu do różnych punktów końcowych usługi.

Konfiguracja zagnieżdżona — użyj usługi Traffic Manager w konfiguracji zagnieżdżonej, jeśli potrzebujesz bardziej szczegółowej kontroli, aby wybrać preferowany tryb failover w regionie.

Aby uzyskać więcej informacji, zobacz:

- Konfigurowanie metody routingu ruchu o wydajności

- Metody routingu w usłudze Traffic Manager

Globalny widok ruchu

Użyj widoku ruchu w usłudze Traffic Manager, aby wyświetlić wzorce ruchu i metryki opóźnień. Widok ruchu może pomóc w zaplanowaniu ekspansji śladu w nowych regionach świadczenia usługi Azure.

Aby uzyskać szczegółowe informacje, zobacz Traffic Manager Traffic View (Widok ruchu w usłudze Traffic Manager).

Application Gateway

Użyj jednostki SKU usługi Application Gateway w wersji 2, aby uzyskać wbudowaną automatyczną odporność.

Jednostka SKU usługi Application Gateway w wersji 2 automatycznie zapewnia, że nowe wystąpienia są tworzone w domenach błędów i domenach aktualizacji. W przypadku wybrania nadmiarowości strefy najnowsze wystąpienia będą również tworzone w różnych strefach dostępności, aby zapewnić odporność na uszkodzenia.

Jednostka SKU usługi Application Gateway w wersji 1 obsługuje scenariusze wysokiej dostępności podczas wdrażania co najmniej dwóch wystąpień. Platforma Azure dystrybuuje te wystąpienia między domenami aktualizacji i błędów, aby zapewnić, że wystąpienia nie kończą się niepowodzeniem w tym samym czasie. Jednostka SKU w wersji 1 obsługuje skalowalność przez dodanie wielu wystąpień tej samej bramy w celu współużytkowania obciążenia.

Usługa Application Gateway musi ufać certyfikatowi urzędu certyfikacji usługi Azure Firewall.

Azure Firewall

Warstwa Premium usługi Azure Firewall jest wymagana w tym projekcie w celu zapewnienia inspekcji protokołu TLS. Usługa Azure Firewall przechwytuje sesje protokołu TLS między usługą Application Gateway a maszynami wirtualnymi warstwy internetowej generującymi własne certyfikaty, a także sprawdza przepływy ruchu wychodzącego z sieci wirtualnych do publicznego Internetu. Więcej informacji na temat tego projektu można znaleźć w temacie Zero-trust network for web applications with Azure Firewall and Application Gateway (Sieć bez zaufania dla aplikacji internetowych za pomocą usługi Azure Firewall i usługi Application Gateway).

Zalecenia dotyczące sondy kondycji

Poniżej przedstawiono kilka zaleceń dotyczących sond kondycji w usługach Traffic Manager, Application Gateway i Load Balancer.

Traffic Manager

Kondycja punktu końcowego — utwórz punkt końcowy, który raportuje ogólną kondycję aplikacji. Usługa Traffic Manager używa sondy HTTP(S) do monitorowania dostępności każdego regionu. Sonda sprawdza odpowiedź HTTP 200 dla określonej ścieżki URL. Użyj punktu końcowego utworzonego dla sondy kondycji. W przeciwnym razie sonda może zgłosić punkt końcowy w dobrej kondycji, gdy krytyczne części aplikacji kończą się niepowodzeniem.

Aby uzyskać więcej informacji, zobacz Wzorzec monitorowania punktu końcowego kondycji.

Opóźnienie trybu failover — usługa Traffic Manager ma opóźnienie pracy w trybie failover. Następujące czynniki określają czas trwania opóźnienia:

- Interwały sondowania: jak często sonda sprawdza kondycję punktu końcowego.

- Tolerowana liczba awarii: ile awarii sonda toleruje przed oznaczeniem złej kondycji punktu końcowego.

- Limit czasu sondy: jak długo, zanim usługa Traffic Manager uzna punkt końcowy za w złej kondycji.

- Czas wygaśnięcia (TTL): serwery DNS muszą zaktualizować buforowane rekordy DNS dla adresu IP. Czas, który trwa, zależy od czasu wygaśnięcia DNS. Domyślny czas wygaśnięcia wynosi 300 sekund (5 minut), ale możesz skonfigurować tę wartość podczas tworzenia profilu usługi Traffic Manager.

Aby uzyskać więcej informacji, zobacz Monitorowanie usługi Traffic Manager.

Usługa Application Gateway i moduł równoważenia obciążenia

Zapoznaj się z zasadami sondy kondycji usługi Application Gateway i modułu równoważenia obciążenia, aby upewnić się, że rozumiesz kondycję maszyn wirtualnych. Oto krótkie omówienie:

Usługa Application Gateway zawsze używa sondy HTTP.

Moduł równoważenia obciążenia może ocenić protokół HTTP lub TCP. Użyj sondy HTTP, jeśli maszyna wirtualna uruchamia serwer HTTP. Użyj protokołu TCP dla wszystkich innych elementów.

Sondy HTTP wysyłają żądanie HTTP GET do określonej ścieżki i nasłuchują odpowiedzi HTTP 200. Ta ścieżka może być ścieżką główną ("/"), lub punktem końcowym monitorowania kondycji, który implementuje niestandardową logikę w celu sprawdzenia kondycji aplikacji.

Punkt końcowy musi zezwalać na anonimowe żądania HTTP. Jeśli sonda nie może dotrzeć do wystąpienia w okresie przekroczenia limitu czasu, usługa Application Gateway lub moduł równoważenia obciążenia przestanie wysyłać ruch do tej maszyny wirtualnej. Sonda kontynuuje sprawdzanie i zwróci maszynę wirtualną do puli zaplecza, jeśli maszyna wirtualna stanie się ponownie dostępna.

Aby uzyskać więcej informacji, zobacz:

- Sondy kondycji usługi Load Balancer

- Omówienie monitorowania kondycji usługi Application Gateway

- Wzorzec monitorowania punktu końcowego kondycji

Zabezpieczenia

Zabezpieczenia zapewniają ochronę przed celowymi atakami i nadużyciami cennych danych i systemów. Aby uzyskać więcej informacji, zobacz Lista kontrolna przeglądu projektu dotyczącazabezpieczeń.

Zapora aplikacji internetowej — funkcje zapory aplikacji internetowej bramy aplikacja systemu Azure będą wykrywać ataki na poziomie HTTP i zapobiegać atakom, takim jak wstrzyknięcie kodu SQL (SQLi) lub wykonywanie skryptów między witrynami (CSS).

Zapora nowej generacji — usługa Azure Firewall Premium zapewnia dodatkową warstwę obrony, sprawdzając zawartość pod kątem ataków innych niż sieci Web, takich jak złośliwe pliki przekazywane za pośrednictwem protokołu HTTP(S) lub dowolnego innego protokołu.

Kompleksowe szyfrowanie — ruch jest szyfrowany przez cały czas podczas przechodzenia przez sieć platformy Azure. Zarówno usługa Application Gateway, jak i usługa Azure Firewall szyfrują ruch przed wysłaniem go do odpowiedniego systemu zaplecza.

Rozproszona odmowa usługi (DDoS) — użyj usługi Azure DDoS Network Protection , aby uzyskać większą ochronę przed atakami DDoS niż podstawową ochronę zapewnianą przez platformę Azure.

Sieciowe grupy zabezpieczeń — użyj sieciowych grup zabezpieczeń , aby ograniczyć ruch sieciowy w sieci wirtualnej. Na przykład w architekturze trójwarstwowej pokazanej tutaj warstwa danych akceptuje ruch tylko z warstwy biznesowej, a nie z frontonu internetowego. Tylko warstwa biznesowa może komunikować się bezpośrednio z warstwą bazy danych. Aby wymusić tę regułę, warstwa bazy danych powinna blokować cały ruch przychodzący z wyjątkiem podsieci warstwy biznesowej.

- Zezwalaj na ruch przychodzący z podsieci warstwy biznesowej.

- Zezwalaj na ruch przychodzący z samej podsieci warstwy bazy danych. Ta reguła umożliwia komunikację między maszynami wirtualnymi bazy danych. Replikacja bazy danych i tryb failover wymagają tej reguły.

- Odmów całego ruchu przychodzącego z sieci wirtualnej, używając tagu

VirtualNetworkw regule, aby zastąpić instrukcję zezwolenia zawartą w domyślnych regułach sieciowej grupy zabezpieczeń.

Utwórz regułę 3 z niższym priorytetem (wyższą liczbą) niż pierwsze reguły.

Tagi usług umożliwiają definiowanie mechanizmów kontroli dostępu do sieci w sieciowych grupach zabezpieczeń lub usłudze Azure Firewall.

Aby uzyskać więcej informacji, zobacz Konfiguracja infrastruktury bramy aplikacji.

Optymalizacja kosztów

Optymalizacja kosztów dotyczy sposobów zmniejszenia niepotrzebnych wydatków i poprawy wydajności operacyjnej. Aby uzyskać więcej informacji, zobacz Lista kontrolna przeglądu projektu dlaoptymalizacji kosztów.

Aby uzyskać więcej informacji, zobacz:

- Cennik równoważenia obciążenia

- Cennik sieci wirtualnej

- Cennik usługi Application Gateway

- Wybieranie odpowiedniej jednostki SKU usługi Azure Firewall w celu spełnienia Twoich potrzeb

- Cennik usługi Traffic Manager

- Kalkulator cen

Doskonałość operacyjna

Doskonałość operacyjna obejmuje procesy operacyjne, które wdrażają aplikację i działają w środowisku produkcyjnym. Aby uzyskać więcej informacji, zobacz Lista kontrolna przeglądu projektu dotycząca doskonałości operacyjnej.

Grupy zasobów — użyj grup zasobów do zarządzania zasobami platformy Azure według okresu istnienia, właściciela i innych cech.

Komunikacja równorzędna sieci wirtualnych — bezproblemowe łączenie dwóch lub większej liczby sieci wirtualnych na platformie Azure za pomocą komunikacji równorzędnej sieci wirtualnych. Sieci wirtualne są wyświetlane jako jedna dla celów łączności. Ruch między maszynami wirtualnymi w równorzędnych sieciach wirtualnych korzysta z infrastruktury szkieletowej firmy Microsoft. Upewnij się, że przestrzeń adresowa sieci wirtualnych nie nakłada się na siebie.

Sieć wirtualna i podsieci — utwórz oddzielną podsieć dla każdej warstwy podsieci. Należy wdrożyć maszyny wirtualne i zasoby, takie jak Application Gateway i Load Balancer, w sieci wirtualnej z podsieciami.

Wydajność

Wydajność to zdolność obciążenia do zaspokojenia wymagań, które są na nim nakładane przez użytkowników w wydajny sposób. Aby uzyskać więcej informacji, zobacz Lista kontrolna przeglądu projektu pod kątem wydajności.

Zestawy skalowania maszyn wirtualnych — użyj zestawów skalowania maszyn wirtualnych, aby zautomatyzować skalowalność maszyn wirtualnych. Zestawy skalowania maszyn wirtualnych są dostępne we wszystkich rozmiarach maszyn wirtualnych z systemami Windows i Linux. Opłaty są naliczane tylko za wdrożone maszyny wirtualne i używane zasoby infrastruktury bazowej. Nie ma opłat przyrostowych. Zalety zestawów skalowania maszyn wirtualnych to:

- Łatwe tworzenie wielu maszyn wirtualnych i zarządzanie nimi

- Wysoka dostępność i odporność aplikacji

- Automatyczne skalowanie w miarę zmian zapotrzebowania na zasoby

Aby uzyskać więcej informacji, zobacz Zestawy skalowania maszyn wirtualnych.

Następne kroki

Aby uzyskać więcej architektur referencyjnych korzystających z tych samych technologii, zobacz: