Korzystanie z usługi Azure Front Door w rozwiązaniu wielodostępnym

Usługa Azure Front Door to nowoczesna sieć dostarczania zawartości w chmurze (CDN), która zapewnia szybki, niezawodny dostęp między statyczną i dynamiczną zawartością internetową użytkowników i aplikacji na całym świecie. W tym artykule opisano niektóre funkcje usługi Azure Front Door, które są przydatne podczas pracy w systemach wielodostępnych. Zawiera również linki do dodatkowych wskazówek i przykładów.

W przypadku korzystania z usługi Azure Front Door jako części rozwiązania wielodostępnego należy podjąć pewne decyzje na podstawie projektu i wymagań rozwiązania. Należy wziąć pod uwagę następujące czynniki:

- Ile dzierżaw masz i ile oczekujesz w przyszłości?

- Czy udostępniasz swoją warstwę aplikacji między wieloma najemcami, wdrażasz wiele instancji aplikacji jednoknajemcowych lub wdrażasz oddzielne zestawy wdrożeniowe udostępniane przez wielu najemców?

- Czy najemcy chcą przynieść własne nazwy domen?

- Czy będziesz używać domen wieloznacznych?

- Czy musisz użyć własnych certyfikatów TLS, czy firma Microsoft będzie zarządzać certyfikatami TLS?

- Czy zastanawiałeś się nad kwotami i limitami , które mają zastosowanie do usługi Azure Front Door? Czy wiesz, które limity będziesz osiągać w miarę jak będziesz się rozwijać? Jeśli podejrzewasz, że zbliżysz się do tych limitów, rozważ użycie wielu profilów usługi Azure Front Door. Możesz też rozważyć, czy możesz zmienić sposób korzystania z usługi Azure Front Door, aby uniknąć limitów. Należy pamiętać, że jednostka SKU w warstwie Premium ma wyższe limity niż jednostka SKU w warstwie Standardowa.

- Czy ty lub twoi najemcy macie wymagania dotyczące filtrowania adresów IP, blokowania geolokalizacyjnego lub dostosowywania reguł zapory sieciowej?

- Czy wszystkie serwery aplikacyjne twoich najemców są dostępne z Internetu?

Funkcje usługi Azure Front Door, które obsługują wielodostępność

W tej sekcji opisano kilka kluczowych funkcji usługi Azure Front Door, które są przydatne w przypadku rozwiązań wielodostępnych. Opisano w nim, jak usługa Azure Front Door może pomóc w konfigurowaniu domen niestandardowych, w tym informacji o domenach wieloznacznych i certyfikatach TLS. Zawiera również podsumowanie sposobu używania funkcji routingu usługi Azure Front Door do obsługi wielodostępności.

Domeny niestandardowe

Usługa Azure Front Door udostępnia domyślną nazwę hosta dla każdego utworzonego punktu końcowego, na przykład contoso.z01.azurefd.net. W przypadku większości rozwiązań zamiast tego należy skojarzyć własną nazwę domeny z punktem końcowym usługi Azure Front Door. Niestandardowe nazwy domen umożliwiają używanie własnego znakowania i konfigurowanie routingu na podstawie nazwy hosta podanej w żądaniu klienta.

W rozwiązaniu wielodostępnym można użyć domen lub subdomen specyficznych dla dzierżawcy i skonfigurować usługę Azure Front Door, aby kierować ruch dzierżawcy do odpowiedniej grupy źródłowej dla obciążenia tego dzierżawcy. Można na przykład skonfigurować niestandardową nazwę domeny, taką jak tenant1.app.contoso.com. Za pomocą usługi Azure Front Door można skonfigurować wiele domen niestandardowych w jednym profilu usługi Azure Front Door.

Aby uzyskać więcej informacji, zobacz Dodaj domenę niestandardową do usługi Front Door.

Domeny wieloznaczne

Domeny ze znakami wieloznacznymi upraszczają konfigurację rekordów DNS i routingu ruchu dla usługi Azure Front Door w przypadku korzystania ze współużytkowanej domeny macierzystej i podrzędnych domen dla określonych dzierżawców. Załóżmy na przykład, że dzierżawcy uzyskują dostęp do swoich aplikacji przy użyciu domen podrzędnych, takich jak tenant1.app.contoso.com i tenant2.app.contoso.com. Domenę z symbolem wieloznacznym można skonfigurować *.app.contoso.com, zamiast konfigurować każdą domenę przypisaną dla każdej dzierżawy pojedynczo.

Usługa Azure Front Door obsługuje tworzenie domen niestandardowych korzystających z symboli wieloznacznych. Następnie można skonfigurować trasę dla żądań, które docierają do domeny z symbolami wieloznacznymi. Przy dodawaniu nowego lokatora nie trzeba ponownie konfigurować serwerów DNS, wystawiać nowych certyfikatów TLS ani aktualizować konfiguracji profilu usługi Azure Front Door.

Domeny z symbolami wieloznacznymi działają prawidłowo, jeśli cały ruch jest wysyłany do pojedynczej grupy źródeł. Jeśli jednak masz oddzielne sygnatury rozwiązania, domena z wieloznacznikiem jednopoziomowym nie jest wystarczająca. Musisz użyć domen głównych na wielu poziomach lub podać dodatkową konfigurację, na przykład przesłaniając trasy, które mają być używane dla subdomeny każdego najemcy. Aby uzyskać więcej informacji, zobacz Zagadnienia dotyczące używania nazw domen w rozwiązaniu wielodostępnym.

Usługa Azure Front Door nie wystawia zarządzanych certyfikatów TLS dla domen wieloznacznych, dlatego należy kupić i dostarczyć własny certyfikat.

Aby uzyskać więcej informacji, zobacz domeny z symbolami wieloznacznymi.

Zarządzane certyfikaty TLS

Uzyskiwanie i instalowanie certyfikatów TLS może być skomplikowane i podatne na błędy. Certyfikaty TLS wygasają po upływie określonego czasu, zwykle jednego roku i muszą zostać ponownie wystawione i ponownie zainstalowane, aby uniknąć zakłóceń w ruchu aplikacji. W przypadku korzystania z certyfikatów TLS zarządzanych przez usługę Azure Front Door firma Microsoft jest odpowiedzialna za wystawianie, instalowanie i odnawianie certyfikatów dla domeny niestandardowej.

Aplikacja pochodzenia może być hostowana w innej usłudze platformy Azure, która udostępnia również zarządzane certyfikaty TLS, takie jak Usługa Azure App Service. Usługa Azure Front Door współpracuje transparentnie z pozostałą usługą, aby synchronizować certyfikaty TLS.

Jeśli zezwolisz dzierżawcom na udostępnianie własnych domen niestandardowych i chcesz, aby usługa Azure Front Door wystawiała certyfikaty dla tych nazw domen, dzierżawcy nie powinni konfigurować rekordów CAA na serwerach DNS, które mogą uniemożliwić usłudze Azure Front Door wystawianie certyfikatów w ich imieniu. Aby uzyskać więcej informacji, zajrzyj do sekcji certyfikaty TLS/SSL.

Aby uzyskać więcej informacji na temat certyfikatów TLS, zobacz kompleksowe protokoły TLS z usługą Azure Front Door.

Routing

Aplikacja wielodostępna może mieć jeden lub więcej zestawów aplikacji, które obsługują najemców. Stemple są często używane do umożliwiania wdrożeń wieloregionalnych i wspierania skalowania rozwiązania do dużej liczby dzierżawców.

Usługa Azure Front Door ma zaawansowany zestaw funkcji routingu, które mogą obsługiwać wiele architektur wielodostępnych. Za pomocą routingu można rozdzielać ruch między źródłami w ramach klastra, lub kierować ruch do właściwego klastra dla konkretnego klienta. Routing można skonfigurować na podstawie poszczególnych nazw domen, nazw domen wieloznacznych i ścieżek adresów URL. Silnik reguł umożliwia dalsze dostosowywanie zachowania trasowania.

Aby uzyskać więcej informacji, zobacz omówienie architektury routingu .

Silnik reguł

Silnik reguł usługi Azure Front Door umożliwia dostosowanie sposobu, w jaki Azure Front Door przetwarza żądania na brzegu sieci. Silnik reguł umożliwia uruchamianie niewielkich fragmentów logiki w ramach pipeline przetwarzania żądań usługi Azure Front Door. Silnika reguł można używać do wykonywania różnych zadań, w tym między innymi:

- Pobierz informacje o żądaniu HTTP, w tym segmenty adresu URL i ścieżki, i propaguj informacje do innej części żądania.

- Zmodyfikuj elementy żądania HTTP przed wysłaniem go do źródła.

- Zmodyfikuj niektóre części odpowiedzi HTTP przed zwróceniem jej do klienta.

- Zastąpi konfigurację routingu dla żądania, na przykład zmieniając grupę pochodzenia, do którego powinno zostać wysłane żądanie.

Poniżej przedstawiono kilka przykładowych podejść do używania silnika reguł usługi Azure Front Door w rozwiązaniu wielodzierżawczym:

- Załóżmy, że wdrażasz wielodostępną warstwę aplikacji, w której używasz również poddomeny wieloznaczne specyficzne dla najemcy, zgodnie z opisem w poniższych przykładowych scenariuszach. Aparat reguł może zostać użyty do wyodrębnienia identyfikatora dzierżawy z poddomeny żądania i dodania go do nagłówka żądania. Ta reguła może pomóc warstwie aplikacyjnej określić lokatora, z którego pochodzi żądanie.

- Załóżmy, że wdrażasz warstwę aplikacji dla wielu najemców i używasz routingu opartego na ścieżkach (na przykład

https://application.contoso.com/tenant1/welcomeihttps://application.contoso.com/tenant2/welcomedla najemców 1 i 2, odpowiednio). Możesz użyć aparatu reguł do wyodrębnienia segmentu identyfikatora dzierżawy z segmentu ścieżki adresu URL i przepisania adresu URL, aby uwzględnić identyfikator dzierżawy w parametrze ciągu zapytania lub nagłówku żądania, aby aplikacja mogła go wykorzystać.

Aby uzyskać więcej informacji, zobacz Co to jest silnik reguł usługi Azure Front Door?.

Przykładowe scenariusze

W poniższych przykładowych scenariuszach pokazano, jak można skonfigurować różne architektury wielodostępne w usłudze Azure Front Door oraz jak decyzje, które podejmujesz, mogą mieć wpływ na konfigurację DNS i TLS.

Wiele rozwiązań wielodostępnych implementuje wzorzec szablonów wdrażania . W przypadku korzystania z tej metody wdrażania zazwyczaj wdrażasz jeden udostępniony profil usługi Azure Front Door i używasz usługi Azure Front Door do kierowania ruchu przychodzącego do odpowiedniej sygnatury. Ten model wdrażania jest najbardziej typowy, a scenariusze od 1 do 4 w tym artykule pokazują, jak można go użyć do spełnienia różnych wymagań.

W niektórych sytuacjach można jednak wdrożyć profil usługi Azure Front Door w każdej jednostce rozwiązania. Scenariusz 5 opisuje ten model wdrażania.

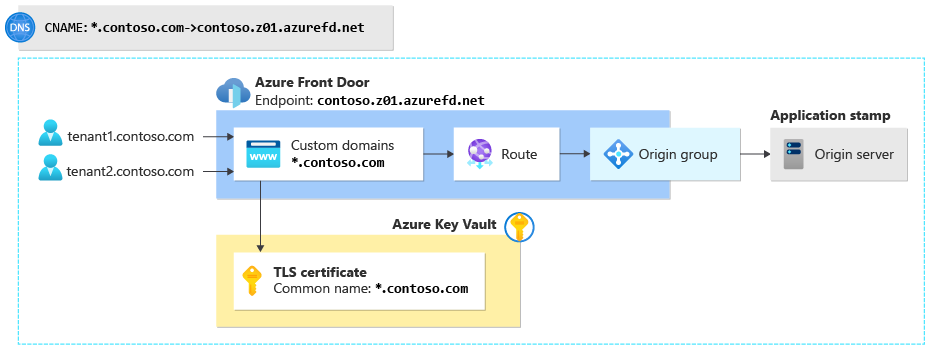

Scenariusz 1: Domena typu wildcard zarządzana przez dostawcę, pojedyncza pieczęć

Firma Contoso tworzy małe rozwiązanie dla wielu dzierżawców. Firma wdraża pojedynczy znak w jednym regionie i ten znak obsługuje wszystkich jej najemców. Wszystkie żądania są kierowane do tego samego serwera aplikacji. Firma Contoso zdecydowała się używać domen wieloznacznych dla wszystkich najemców, takich jak tenant1.contoso.com i tenant2.contoso.com.

Firma Contoso wdraża usługę Azure Front Door przy użyciu tej konfiguracji:

Konfiguracja DNS

Jednorazowa konfiguracja: Contoso konfiguruje dwa wpisy DNS.

- Wieloznaczny rekord TXT dla

*.contoso.com. Jest ona ustawiona na wartość określoną przez usługę Azure Front Door podczas procesu dołączania domeny niestandardowej. - Wieloznaczny rekord CNAME,

*.contoso.com, jest to alias punktu końcowego usługi Azure Front Door firmy Contoso:contoso.z01.azurefd.net.

Po dołączeniu nowego lokatora: Nie jest wymagana żadna dodatkowa konfiguracja.

Konfiguracja protokołu TLS

Jednorazowa konfiguracja: Contoso kupuje uniwersalny certyfikat TLS, dodaje go do magazynu kluczy i przyznaje usłudze Azure Front Door dostęp do tego magazynu.

Gdy nowy najemca zostanie przyłączony: Nie jest wymagana żadna dodatkowa konfiguracja.

Konfiguracja usługi Azure Front Door

Konfiguracja jednorazowa: Contoso tworzy profil usługi Azure Front Door i pojedynczy punkt końcowy. Dodają jedną domenę niestandardową o nazwie *.contoso.com i wiążą swój certyfikat TLS typu wildcard z zasobem domeny niestandardowej. Następnie konfigurują pojedynczą grupę pochodzenia zawierającą pojedyncze źródło dla serwera aplikacji. Na koniec konfigurują trasę, aby połączyć domenę niestandardową z grupą źródłową.

Kiedy nowy najemca zostanie wdrożony: Nie jest wymagana żadna dodatkowa konfiguracja.

Korzyści

- Ta konfiguracja jest stosunkowo łatwa do skonfigurowania i zapewnia klientom adresy URL oznaczone marką Contoso.

- Takie podejście obsługuje dużą liczbę lokatorów.

- Gdy nowy najemca jest wprowadzany, firma Contoso nie musi wprowadzać zmian w Azure Front Door, DNS ani certyfikatach TLS.

Wady

- Takie podejście nie umożliwia łatwego skalowania poza pojedynczą sygnaturę lub region aplikacji.

- Firma Contoso musi kupić certyfikat wildcard TLS oraz odnowić i zainstalować go po wygaśnięciu.

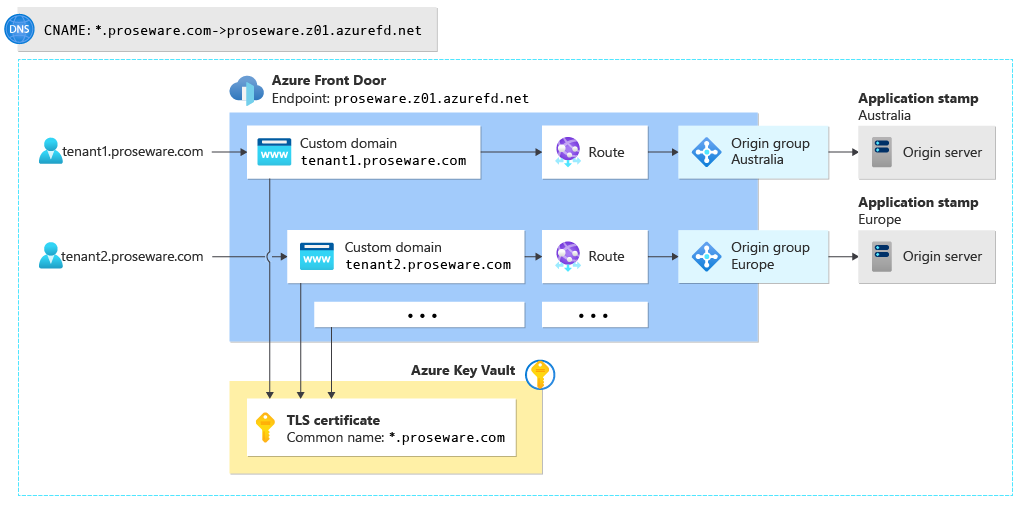

Scenariusz 2: Domena z kartą wieloznaczną zarządzana przez dostawcę, wiele znaczników

Proseware tworzy rozwiązanie wielodzielenia zasobów w wielu jednostkach wdrożeniowych, które są rozlokowane zarówno w Australii, jak i Europie. Wszystkie żądania w danym regionie są obsługiwane przez znacznik w tym regionie. Podobnie jak firma Contoso, firma Proseware zdecydowała się używać domen wieloznacznych dla wszystkich dzierżaw, takich jak tenant1.proseware.com i tenant2.proseware.com.

Oprogramowanie Proseware wdraża usługę Azure Front Door przy użyciu tej konfiguracji:

Konfiguracja DNS

Konfiguracja jednorazowa: Proseware konfiguruje dwa wpisy DNS:

- Wieloznaczny rekord TXT dla

*.proseware.com. Jest ona ustawiona na wartość określoną przez usługę Azure Front Door podczas procesu dołączania domeny niestandardowej. - Wieloznaczny rekord CNAME,

*.proseware.com, będący aliasem punktu końcowego usługi Azure Front Door firmy Proseware:proseware.z01.azurefd.net.

Po wprowadzeniu nowego najemcy: Nie jest wymagana dodatkowa konfiguracja.

Konfiguracja protokołu TLS

jednorazowa konfiguracja: Proseware kupuje certyfikat TLS typu wildcard, umieszcza go w magazynie kluczy i przyznaje usłudze Azure Front Door dostęp do tego magazynu.

Gdy nowy najemca zostanie dodany: Nie jest wymagana żadna dodatkowa konfiguracja.

Konfiguracja usługi Azure Front Door

Jednorazowa konfiguracja: Proseware tworzy profil Azure Front Door i pojedynczy punkt końcowy. Firma konfiguruje wiele grup pochodzenia, po jednym na sygnaturę aplikacji/serwer w każdym regionie.

Kiedy obsługiwany jest nowy najemca: Proseware dodaje niestandardowy zasób domeny do usługi Azure Front Door. Używają nazwy *.proseware.com i kojarzą swój wieloznaczny certyfikat TLS z zasobem domeny niestandardowej. Następnie tworzą trasę, aby określić, do której grupy źródłowej (pieczęci) powinny być kierowane żądania najemcy. Na powyższym diagramie tenant1.proseware.com trasy do grupy pochodzenia w regionie Australia, a tenant2.proseware.com trasy do grupy pochodzenia w regionie Europa.

Korzyści

- Gdy nowi najemcy są włączani, nie są wymagane żadne zmiany w konfiguracji DNS ani TLS.

- Usługa Proseware utrzymuje pojedynczą instancję Azure Front Door w celu routowania ruchu do wielu jednostek w różnych regionach.

Niedogodności

- Proseware musi ponownie skonfigurować usługę Azure Front Door przy każdym dołączeniu nowego najemcy.

- Firma Proseware musi zwrócić uwagę na limity przydziału i limity usługi Azure Front Door, szczególnie w przypadku liczby tras i domen niestandardowych oraz limitu routingu złożonego.

- Proseware musi kupić certyfikat TLS typu wildcard.

- Oprogramowanie Proseware jest odpowiedzialne za odnawianie i instalowanie certyfikatu po wygaśnięciu.

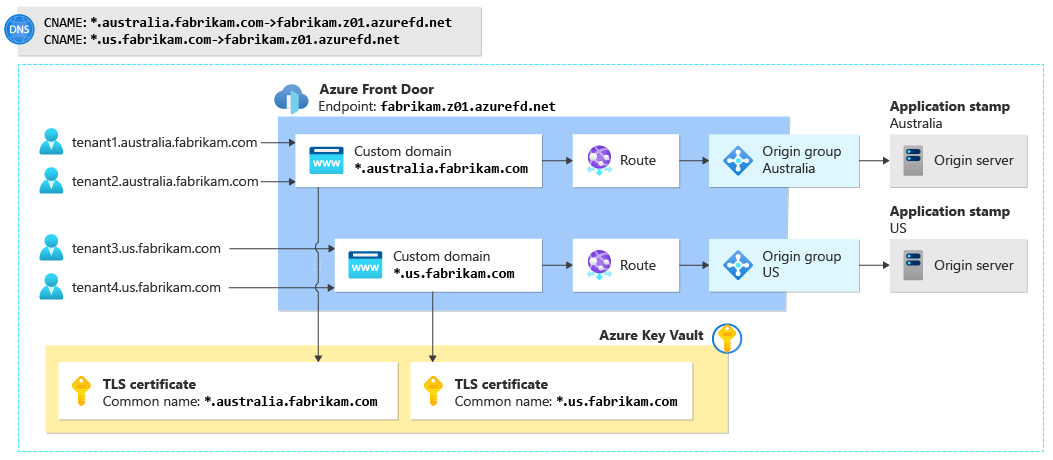

Scenariusz 3. Poddomeny wieloznaczne oparte na sygnaturach zarządzanych przez dostawcę

Fabrikam buduje rozwiązanie wielodzierżawcze. Firma wydaje znaczki w Australii i Stanach Zjednoczonych. Wszystkie żądania w jednym regionie będą obsługiwane przez sygnaturę w tym regionie. Fabrikam będzie używać domen macierzystych opartych na sygnaturach, takich jak tenant1.australia.fabrikam.com, tenant2.australia.fabrikam.comi tenant3.us.fabrikam.com.

Firma wdraża usługę Azure Front Door przy użyciu tej konfiguracji:

Konfiguracja DNS

jednorazowa konfiguracja: Fabrikam konfiguruje następujące dwa wieloznaczne wpisy DNS dla każdej sygnatury.

- Rekord TXT typu wildcard dla każdej sygnatury:

*.australia.fabrikam.comi*.us.fabrikam.com. Są one ustawione na wartości określone przez usługę Azure Front Door podczas procesu dołączania domeny niestandardowej. - Wieloznaczny rekord CNAME dla każdego stempla,

*.australia.fabrikam.comi*.us.fabrikam.com, które są aliasami punktu końcowego Azure Front Door:fabrikam.z01.azurefd.net.

Podczas onboardingu nowego najemcy: Nie jest wymagana żadna dodatkowa konfiguracja.

Konfiguracja protokołu TLS

konfiguracja jednorazowa: Fabrikam kupuje certyfikat TLS z symbolem wieloznacznym dla każdego zestawu, dodaje je do magazynu kluczy i przyznaje usłudze Azure Front Door dostęp do magazynu.

Po wprowadzeniu nowego lokatora: Nie jest wymagana żadna dodatkowa konfiguracja.

Konfiguracja usługi Azure Front Door

Konfiguracja jednorazowa: Fabrikam tworzy profil Azure Front Door i jeden punkt końcowy. Konfigurują grupę pochodzenia dla każdej sygnatury. Tworzą domeny niestandardowe przy użyciu symbolu wieloznakowego dla każdej poddomeny opartej na sygnaturach: *.australia.fabrikam.com i *.us.fabrikam.com. Tworzą trasę dla domeny niestandardowej każdej pieczęci, aby wysyłać ruch do odpowiedniej grupy źródłowej.

Podczas wprowadzania nowego najemcy: Nie jest wymagana żadna dodatkowa konfiguracja.

Korzyści

- Takie podejście umożliwia firmie Fabrikam skalowanie do dużej liczby dzierżaw w wielu sygnaturach.

- Po dołączeniu nowych najemców nie są wymagane żadne zmiany konfiguracji DNS ani TLS.

- Fabrikam utrzymuje pojedyncze wystąpienie usługi Azure Front Door w celu kierowania ruchu do wielu lokacji w wielu regionach.

Wady

- Ponieważ adresy URL posługują się wieloczęściową strukturą domeny nadrzędnej, mogą być bardziej złożone, z którymi użytkownikom trudniej jest pracować.

- Fabrikam musi kupić wiele wieloznacznych certyfikatów TLS.

- Firma Fabrikam jest odpowiedzialna za odnawianie i instalowanie certyfikatów TLS po wygaśnięciu.

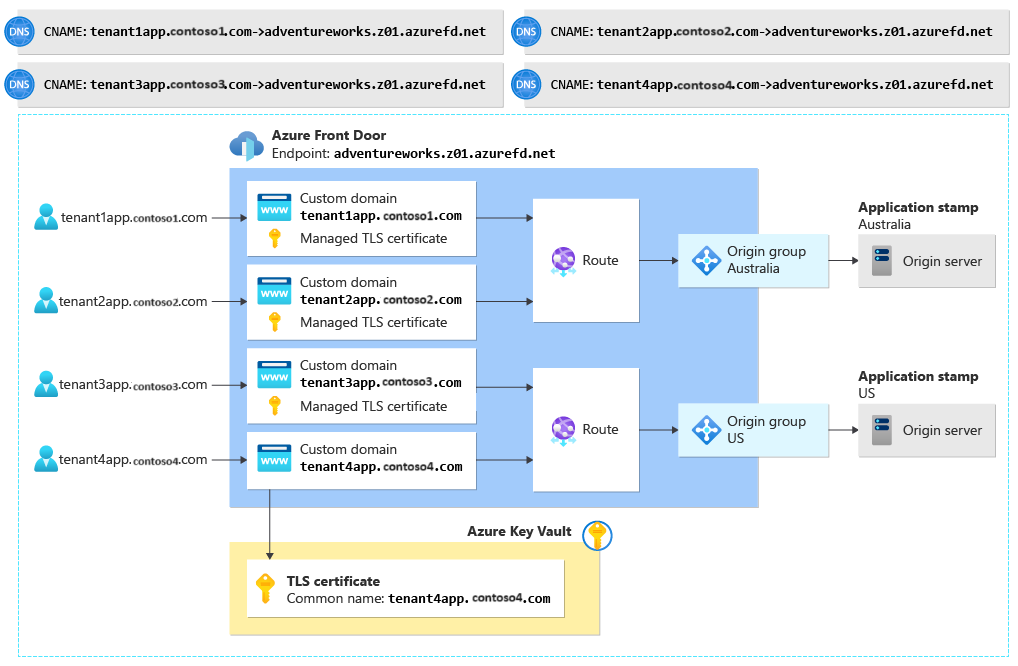

Scenariusz 4: Domeny prestiżowe

Adventure Works Cycles tworzy wielodostępne rozwiązanie. Firma wdraża znaczki w wielu regionach, takich jak Stany Zjednoczone i Australia. Wszystkie żądania w jednym regionie będą obsługiwane przez stempel w tym regionie. Firma Adventure Works umożliwi dzierżawcom korzystanie z własnych nazw domen. Na przykład najemca 1 może skonfigurować niestandardową nazwę domeny, taką jak tenant1app.tenant1.com.

Firma wdraża usługę Azure Front Door przy użyciu tej konfiguracji:

Konfiguracja DNS

konfiguracja jednorazowa: Brak.

Kiedy nowy najemca zostanie dodany: Należy utworzyć dwa rekordy na własnym serwerze DNS:

- Rekord TXT na potrzeby walidacji domeny. Na przykład dzierżawca 1 musi skonfigurować rekord TXT o nazwie

tenant1app.tenant1.comi ustawić go na wartość określoną przez usługę Azure Front Door podczas procesu dołączania domeny niestandardowej. - Rekord CNAME, który jest aliasem punktu końcowego usługi Azure Front Door firmy Adventure Works. Na przykład najemca 1 musi skonfigurować rekord CNAME o nazwie

tenant1app.tenant1.comi zamapować go naadventureworks.z01.azurefd.net.

Konfiguracja protokołu TLS

Firma Adventure Works i jej dzierżawcy muszą zdecydować, kto wystawia certyfikaty TLS:

- Najprostszą opcją jest użycie usługi Azure Front Door do wystawiania certyfikatów i zarządzania nimi, ale dzierżawcy nie powinni konfigurować rekordów CCA na serwerach DNS. Jeśli tak, rekordy mogą uniemożliwić urzędowi certyfikacji usługi Azure Front Door wystawianie certyfikatów.

- Alternatywnie dzierżawcy mogą udostępniać własne certyfikaty. Muszą współpracować z Adventure Works, aby załadować certyfikat do magazynu kluczy i zapewnić dostęp do Azure Front Door.

Konfiguracja usługi Azure Front Door

Jednorazowa Konfiguracja: Adventure Works tworzy profil dla usługi Azure Front Door i pojedynczy punkt końcowy. Konfigurują grupę pochodzenia dla każdej sygnatury. Nie tworzą niestandardowych zasobów domeny ani tras.

Po dołączeniu nowego najemcy: Adventure Works dodaje do usługi Azure Front Door zasób domeny niestandardowej. Używają nazwy domeny dostarczonej przez najemcę i kojarzą odpowiedni certyfikat TLS z zasobem domeny niestandardowej. Następnie tworzą trasę, aby określić, do której grupy źródłowej (sygnatury) powinny być kierowane żądania dzierżawcy. Na powyższym diagramie tenant1app.tenant1.com jest kierowana do grupy pochodzenia w regionie Australii, a tenant2app.tenant3.com jest kierowana do grupy pochodzenia w regionie USA.

Korzyści

- Klienci mogą podać własne nazwy domen. Usługa Azure Front Door w sposób niewidoczny kieruje żądania do rozwiązania wielodostępnego.

- Firma Adventure Works zarządza pojedynczym wystąpieniem usługi Azure Front Door, aby kierować ruch do wielu punktów końcowych rozmieszczonych w różnych regionach.

Wady i ograniczenia

- Firma Adventure Works musi ponownie skonfigurować usługę Azure Front Door przy każdym dodaniu nowego klienta.

- Dzierżawcy muszą być zaangażowani w proces wdrażania. Muszą oni wprowadzić zmiany DNS i ewentualnie wystawiać certyfikaty TLS.

- Dzierżawcy kontrolują swoje rekordy DNS. Zmiany rekordów DNS mogą mieć wpływ na możliwość uzyskania dostępu do rozwiązania Adventure Works.

- Firma Adventure Works musi zwrócić uwagę na przydziały i limity Azure Front Door, zwłaszcza na liczbę tras i domen niestandardowych oraz limit routingu złożonego.

Scenariusz 5. Profil usługi Azure Front Door na sygnaturę

Dla każdej sygnatury można wdrożyć profil usługi Azure Front Door. Jeśli masz 10 znaczków, wdrożysz 10 wystąpień usługi Azure Front Door. Takie podejście może być przydatne, jeśli musisz ograniczyć dostęp do zarządzania konfiguracją Azure Front Door dla każdej pieczęci. Może to być również przydatne, jeśli musisz użyć wielu profilów usługi Azure Front Door, aby uniknąć przekroczenia zasobów lub innych limitów.

Napiwek

Usługa Azure Front Door to zasób globalny. Nawet jeśli wdrażasz znaczniki o określonym zakresie regionalnym, każdy profil usługi Azure Front Door jest dystrybuowany globalnie. Należy rozważyć, czy naprawdę musisz wdrożyć wiele profilów usługi Azure Front Door i jakie korzyści zyskujesz.

Jeśli masz stempel, który obsługuje wielu lokatorów, musisz rozważyć sposób kierowania ruchu do każdego lokatora. Zapoznaj się z metodami opisanymi w poprzednich scenariuszach i rozważ połączenie metod odpowiadających Twoim wymaganiom.

Korzyści

- W przypadku rozszerzenia konfiguracji między wieloma profilami mniej prawdopodobne jest osiągnięcie limitów zasobów usługi Azure Front Door. Jeśli na przykład potrzebujesz obsługi dużej liczby domen niestandardowych, możesz podzielić domeny między wiele profilów usługi Azure Front Door i pozostać w granicach każdego profilu.

- Takie podejście umożliwia określanie zakresu uprawnień do zarządzania zasobami usługi Azure Front Door. Możesz użyć kontroli dostępu opartej na rolach (RBAC) platformy Azure, aby udzielić administratorom dostępu do profilu pojedynczego znacznika.

Wady i niedociągnięcia

- Takie podejście zwykle wiąże się z wysokim kosztem, ponieważ wdraża się więcej profilów. Aby uzyskać więcej informacji, zobacz Omówienie rozliczeń usługi Front Door.

- Istnieje ograniczenie liczby profilów usługi Azure Front Door, które można wdrożyć w jednej subskrypcji platformy Azure. Aby uzyskać więcej informacji, zobacz przydziały i limity usługi Front Door.

- Musisz oddzielnie skonfigurować profil usługi Azure Front Door dla każdej sygnatury i musisz zarządzać konfiguracją DNS, certyfikatami TLS i konfiguracją protokołu TLS dla każdej sygnatury.

Współpracownicy

Ten artykuł jest obsługiwany przez firmę Microsoft. Pierwotnie został napisany przez następujących współautorów.

Główni autorzy:

- Raj Nemani | Dyrektor, Strateg Partnera Technologicznego

- John Downs | Główny inżynier oprogramowania

Inni współautorzy:

- Mick Alberts | Autor techniczny

- Fernando Antivero | Programista Fullstack & Inżynier Platformy Chmurowej

- Duong Au | Starszy twórca treści, C+E Skilling Content R&D

-

Harikrishnan M B (HARI) | Menedżer Produktu 2, Azure Networking - Arsen Vladimirskiy | Główny inżynier klienta, FastTrack dla Azure

Aby wyświetlić niepubalne profile serwisu LinkedIn, zaloguj się do serwisu LinkedIn.

Następne kroki

- szkolenie : wprowadzenie do usługi Azure Front Door

- wprowadzenie do usługi Azure Front Door

- Co to jest usługa Azure Front Door?