Wiele organizacji chce korzystać z usługi Azure Virtual Desktop, aby tworzyć środowiska z wieloma lasami lokalna usługa Active Directory.

W tym artykule omówiono architekturę opisaną w artykule Dotyczącym usługi Azure Virtual Desktop w skali przedsiębiorstwa. Ma to na celu ułatwienie zrozumienia sposobu integrowania wielu domen i usługi Azure Virtual Desktop przy użyciu programu Microsoft Entra Connect w celu synchronizacji użytkowników z lokalnych usług domena usługi Active Directory (AD DS) do identyfikatora Entra firmy Microsoft.

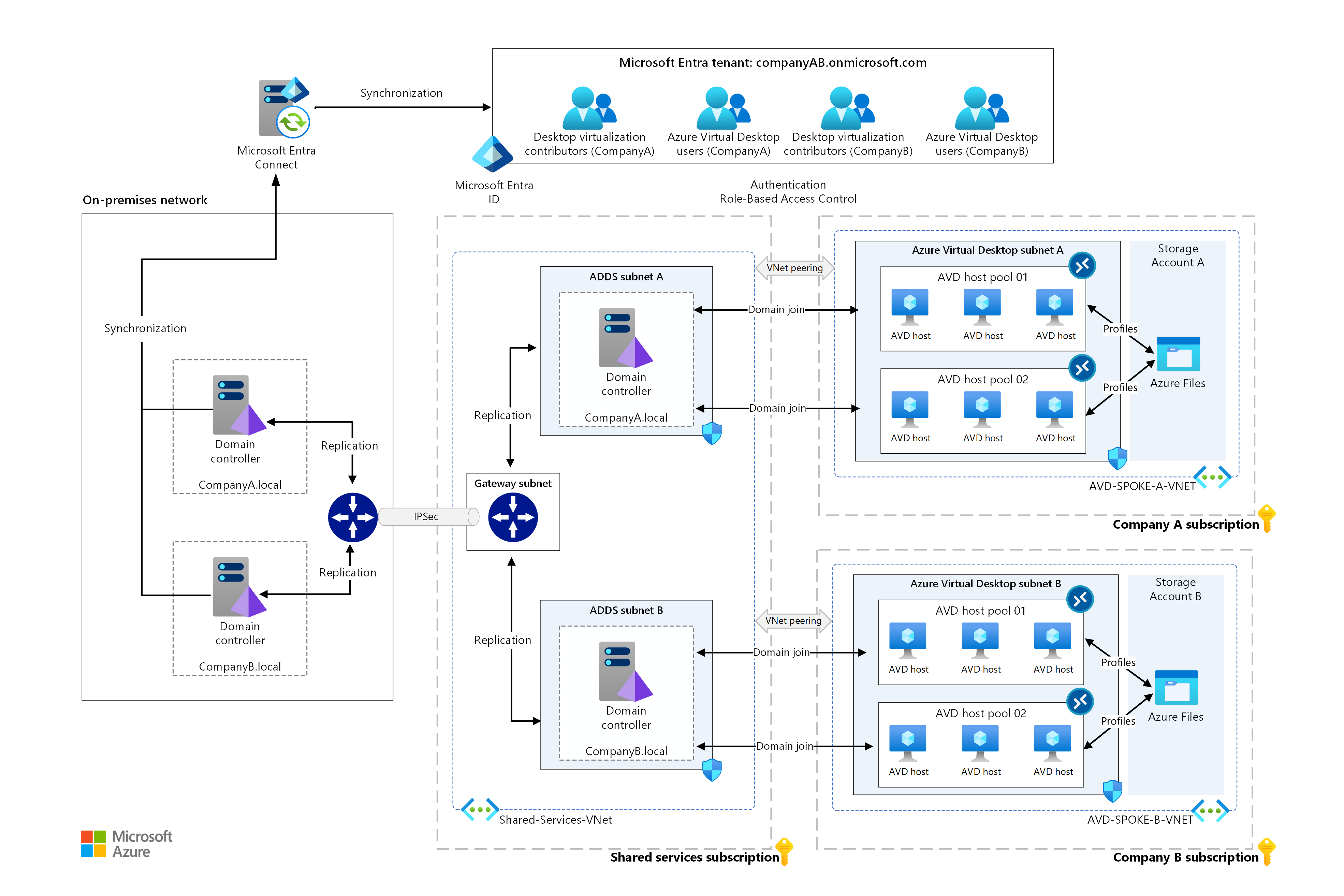

Architektura

Pobierz plik programu Visio z tą architekturą.

Przepływ danych

W tej architekturze przepływ tożsamości działa w następujący sposób:

- Program Microsoft Entra Connect synchronizuje użytkowników zarówno z CompanyA.com, jak i CompanyB.com z dzierżawą firmy Microsoft Entra (NewCompanyAB.onmicrosoft.com).

- Pule hostów, obszary robocze i grupy aplikacji są tworzone w oddzielnych subskrypcjach i sieciach wirtualnych szprych.

- Użytkownicy są przypisywani do grup aplikacji.

- Hosty sesji usługi Azure Virtual Desktop w pulach hostów dołączają domeny CompanyA.com i CompanyB.com przy użyciu kontrolerów domeny na platformie Azure.

- Użytkownicy logują się przy użyciu aplikacji usługi Azure Virtual Desktop lub klienta internetowego z główną nazwą użytkownika (UPN) w następującym formacie: user@NewCompanyA.com, lub user@CompanyB.comuser@NewCompanyAB.com, w zależności od skonfigurowanego sufiksu nazwy UPN.

- Użytkownicy są prezentowani przy użyciu odpowiednich pulpitów wirtualnych lub aplikacji. Na przykład użytkownicy w firmie A są prezentowani z pulpitem wirtualnym lub aplikacją w obszarze roboczym A, puli hostów 1 lub 2.

- Profile użytkowników FSLogix są tworzone w udziałach usługi Azure Files na odpowiednich kontach magazynu.

- Obiekty zasad grupy (GPO), które są synchronizowane ze środowiska lokalnego, są stosowane do użytkowników i hostów sesji usługi Azure Virtual Desktop.

Składniki

Ta architektura używa tych samych składników , co te wymienione w usłudze Azure Virtual Desktop w architekturze w skali przedsiębiorstwa.

Ponadto ta architektura korzysta z następujących składników:

Microsoft Entra Connect w trybie przejściowym: serwer przejściowy dla topologii microsoft Entra Connect zapewnia dodatkową nadmiarowość dla wystąpienia programu Microsoft Entra Connect.

Subskrypcje platformy Azure, obszary robocze usługi Azure Virtual Desktop i pule hostów: możesz użyć wielu subskrypcji, obszarów roboczych usługi Azure Virtual Desktop i pul hostów na potrzeby granic administracyjnych i wymagań biznesowych.

Szczegóły scenariusza

Ten diagram architektury reprezentuje typowy scenariusz zawierający następujące elementy:

- Dzierżawa firmy Microsoft Entra jest dostępna dla nowej firmy o nazwie NewCompanyAB.onmicrosoft.com.

- Program Microsoft Entra Connect synchronizuje użytkowników z lokalnych usług AD DS z identyfikatorem Entra firmy Microsoft.

- Firma A i Firma B mają oddzielne subskrypcje platformy Azure. Mają one również subskrypcję usług udostępnionych, nazywaną subskrypcją 1 na diagramie.

- Architektura piasty i szprych platformy Azure jest implementowana z siecią wirtualną centrum usług udostępnionych.

- Złożone środowiska hybrydowe lokalna usługa Active Directory znajdują się w co najmniej dwóch lasach usługi Active Directory. Domeny żyją w oddzielnych lasach, z których każda ma inny sufiks nazwy UPN. Na przykład CompanyA.local z sufiksem nazwy UPN CompanyA.com, CompanyB.local z sufiksem nazwy UPN CompanyB.com i dodatkowym sufiksem nazwy UPN, NewCompanyAB.com.

- Kontrolery domeny dla obu lasów znajdują się lokalnie i na platformie Azure.

- Zweryfikowane domeny są obecne na platformie Azure dla CompanyA.com, CompanyB.com i NewCompanyAB.com.

- Używany jest obiekt zasad grupy i starsze uwierzytelnianie, takie jak Kerberos, NTLM (Windows New Technology LAN Manager) i LDAP (Lightweight Directory Access Protocol).

- W przypadku środowisk platformy Azure, które nadal mają zależność od infrastruktury lokalnej, skonfigurowana jest łączność prywatna (sieć VPN typu lokacja-lokacja lub usługa Azure ExpressRoute) między środowiskiem lokalnym a platformą Azure.

- Środowisko usługi Azure Virtual Desktop składa się z obszaru roboczego usługi Azure Virtual Desktop dla każdej jednostki biznesowej i dwóch pul hostów na obszar roboczy.

- Hosty sesji usługi Azure Virtual Desktop są przyłączone do kontrolerów domeny na platformie Azure. Oznacza to, że hosty sesji CompanyA przyłączą się do domeny CompanyA.local, a hosty sesji CompanyB dołączą do domeny CompanyB.local.

- Konta usługi Azure Storage mogą używać usługi Azure Files dla profilów FSLogix. Jedno konto jest tworzone dla domeny firmy (czyli CompanyA.local i CompanyB.local), a konto jest przyłączone do odpowiedniej domeny.

Uwaga

domena usługi Active Directory Services to składnik zarządzany samodzielnie, lokalny w wielu środowiskach hybrydowych, a usługi Microsoft Entra Domain Services udostępniają zarządzane usługi domenowe z podzbiorem w pełni zgodnych, tradycyjnych funkcji usług AD DS, takich jak przyłączanie do domeny, zasady grupy, protokół LDAP i uwierzytelnianie Kerberos/NTLM. Aby uzyskać szczegółowe porównanie tych składników, zobacz Porównanie zarządzanych samodzielnie usług AD DS, Microsoft Entra ID i zarządzanych usług Microsoft Entra Domain Services.

Pomysł rozwiązania Wiele lasów usługi Azure Virtual Desktop korzystających z usług Microsoft Entra Domain Services omawia architekturę korzystającą z usług Microsoft Entra Domain Services zarządzanych przez chmurę.

Potencjalne przypadki użycia

Oto kilka istotnych przypadków użycia dla tej architektury:

- Fuzje i przejęcia, zmiana nazwy organizacji i wiele tożsamości lokalnych

- Złożone lokalne środowiska usługi Active Directory (wiele lasów, wielu domen, wymagania zasad grupy lub obiektu zasad grupy) i starsze uwierzytelnianie)

- Lokalna infrastruktura obiektu zasad grupy za pomocą usługi Azure Virtual Desktop

Kwestie wymagające rozważenia

Podczas projektowania obciążenia na podstawie tej architektury należy pamiętać o następujących pomysłach.

Obiekty zasad grupy

Aby rozszerzyć infrastrukturę obiektu zasad grupy dla usługi Azure Virtual Desktop, lokalne kontrolery domeny powinny być synchronizowane z kontrolerami domeny infrastruktury jako usługi (IaaS) platformy Azure.

Rozszerzanie infrastruktury obiektu zasad grupy na kontrolery domeny IaaS platformy Azure wymaga łączności prywatnej.

Sieć i łączność

Kontrolery domeny są składnikami udostępnionymi, dlatego należy je wdrożyć w sieci wirtualnej centrum usług udostępnionych w tej architekturze piasty i szprych.

Hosty sesji usługi Azure Virtual Desktop dołączają kontroler domeny na platformie Azure za pośrednictwem odpowiedniej komunikacji równorzędnej sieci wirtualnej piasty i szprych.

Azure Storage

Poniższe zagadnienia dotyczące projektowania dotyczą kontenerów profilu użytkownika, kontenerów pamięci podręcznej w chmurze i pakietów MSIX :

W tym scenariuszu możesz użyć usług Azure Files i Azure NetApp Files . Wybierasz odpowiednie rozwiązanie na podstawie czynników, takich jak oczekiwana wydajność, koszt itd.

Zarówno konta usługi Azure Storage, jak i usługa Azure NetApp Files są ograniczone do dołączania do jednego usługi AD DS jednocześnie. W takich przypadkach wymagane jest wiele kont usługi Azure Storage lub wystąpień usługi Azure NetApp Files.

Microsoft Entra ID

W scenariuszach z użytkownikami w wielu lasach lokalna usługa Active Directory tylko jeden serwer microsoft Entra Connect Sync jest połączony z dzierżawą firmy Microsoft Entra. Wyjątkiem od tego jest serwer Microsoft Entra Connect używany w trybie przejściowym.

Obsługiwane są następujące topologie tożsamości:

- Wiele lasów lokalna usługa Active Directory.

- Co najmniej jeden las zasobów ufa wszystkim lasom kont.

- Topologia pełnej siatki umożliwia użytkownikom i zasobom dostęp do dowolnego lasu. Często istnieją dwukierunkowe relacje zaufania między lasami.

Aby uzyskać więcej informacji, zobacz sekcję Staging server (Serwer przejściowy) topologii microsoft Entra Connect.

Współautorzy

Ten artykuł jest obsługiwany przez firmę Microsoft. Pierwotnie został napisany przez następujących współautorów.

Główny autor:

- Tom Maher | Starszy inżynier ds. zabezpieczeń i tożsamości

Następne kroki

Aby uzyskać więcej informacji, zobacz następujące artykuły:

- Topologia programu Microsoft Entra Connect

- Porównanie różnych opcji tożsamości: samoobsługowe usługi domena usługi Active Directory (AD DS), Microsoft Entra ID i Microsoft Entra Domain Services

- Dokumentacja usługi Azure Virtual Desktop