W tym artykule opisano proces projektowania, zasady i opcje technologiczne dotyczące używania usługi Azure Synapse do tworzenia bezpiecznego rozwiązania typu data lakehouse. Koncentrujemy się na zagadnieniach dotyczących zabezpieczeń i kluczowych decyzjach technicznych.

Apache, Apache® Spark® i logo płomienia są zastrzeżonymi znakami towarowymi lub znakami towarowymi fundacji Apache Software Foundation w Stany Zjednoczone i/lub innych krajach. Użycie tych znaków nie jest dorozumiane przez fundację Apache Software Foundation.

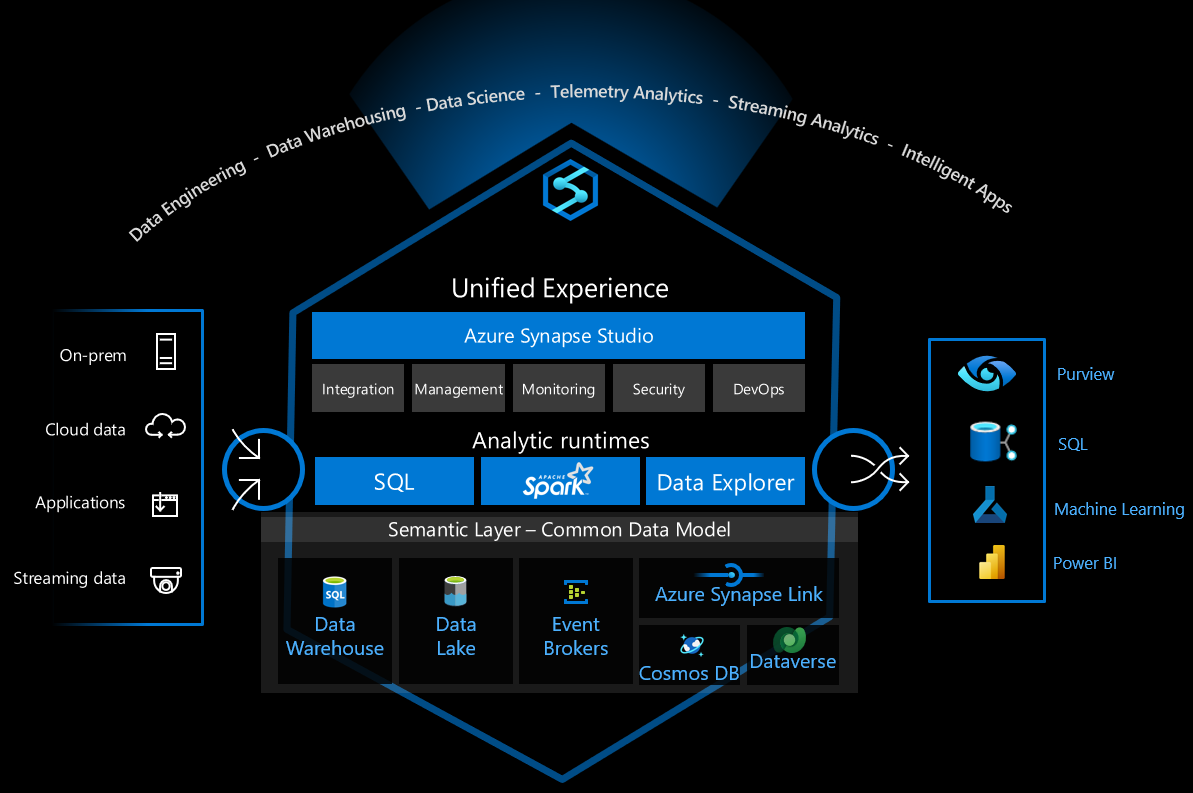

Architektura

Na poniższym diagramie przedstawiono architekturę rozwiązania typu data lakehouse. Jest ona przeznaczona do kontrolowania interakcji między usługami w celu ograniczenia zagrożeń bezpieczeństwa. Rozwiązania będą się różnić w zależności od wymagań funkcjonalnych i zabezpieczeń.

Pobierz plik programu Visio z tą architekturą.

Przepływ danych

Przepływ danych dla rozwiązania przedstawiono na poniższym diagramie:

- Dane są przekazywane ze źródła danych do strefy docelowej danych do usługi Azure Blob Storage lub do udziału plików udostępnianego przez usługę Azure Files. Dane są przekazywane przez program lub system przekazywania wsadowego. Dane przesyłane strumieniowo są przechwytywane i przechowywane w usłudze Blob Storage przy użyciu funkcji przechwytywania usługi Azure Event Hubs. Może istnieć wiele źródeł danych. Na przykład kilka różnych fabryk może przekazać dane operacji. Aby uzyskać informacje na temat zabezpieczania dostępu do usługi Blob Storage, udziałów plików i innych zasobów magazynu, zobacz Zalecenia dotyczące zabezpieczeń dotyczące usługi Blob Storage i Planowanie wdrożenia usługi Azure Files.

- Przybycie pliku danych wyzwala usługę Azure Data Factory do przetwarzania danych i przechowywania ich w usłudze Data Lake w podstawowej strefie danych. Przekazywanie danych do podstawowej strefy danych w usłudze Azure Data Lake chroni przed eksfiltracją danych.

- Usługa Azure Data Lake przechowuje nieprzetworzone dane uzyskane z różnych źródeł. Jest on chroniony przez reguły zapory i sieci wirtualne. Blokuje wszystkie próby połączenia pochodzące z publicznego Internetu.

- Nadejście danych w usłudze Data Lake wyzwala potok usługi Azure Synapse lub wyzwalacz z czasem uruchamia zadanie przetwarzania danych. Platforma Apache Spark w usłudze Azure Synapse jest aktywowana i uruchamia zadanie platformy Spark lub notes. Organizuje również przepływ procesów danych w usłudze Data Lakehouse. Potoki usługi Azure Synapse konwertują dane ze strefy Brązowa do strefy Srebra, a następnie do strefy złota.

- Zadanie lub notes platformy Spark uruchamia zadanie przetwarzania danych. Zadanie trenowania danych lub uczenie maszynowe może być również uruchamiane na platformie Spark. Dane ustrukturyzowane w strefie złota są przechowywane w formacie usługi Delta Lake .

- Bezserwerowa pula SQL tworzy tabele zewnętrzne korzystające z danych przechowywanych w usłudze Delta Lake. Bezserwerowa pula SQL udostępnia zaawansowany i wydajny aparat zapytań SQL i może obsługiwać tradycyjne konta użytkowników SQL lub konta użytkowników microsoft Entra.

- Usługa Power BI łączy się z bezserwerową pulą SQL w celu wizualizacji danych. Tworzy raporty lub pulpity nawigacyjne przy użyciu danych w usłudze Data Lakehouse.

- analitycy danych lub naukowcy mogą zalogować się do usługi Azure Synapse Studio w celu:

- Dalsze ulepszanie danych.

- Analizowanie w celu uzyskania szczegółowych informacji biznesowych.

- Trenowanie modelu uczenia maszynowego.

- Aplikacje biznesowe łączą się z bezserwerową pulą SQL i używają danych do obsługi innych wymagań dotyczących operacji biznesowych.

- Usługa Azure Pipelines uruchamia proces ciągłej integracji/ciągłego wdrażania, który automatycznie kompiluje, testuje i wdraża rozwiązanie. Została zaprojektowana tak, aby zminimalizować interwencję człowieka podczas procesu wdrażania.

Składniki

Poniżej przedstawiono kluczowe składniki tego rozwiązania data lakehouse:

- Azure Synapse

- Azure Files

- Event Hubs

- Blob Storage

- Azure Data Lake Storage

- Azure DevOps

- Power BI

- Data Factory

- Azure Bastion

- Azure Monitor

- Microsoft Defender dla Chmury

- Azure Key Vault

Alternatywy

- Jeśli potrzebujesz przetwarzania danych w czasie rzeczywistym, zamiast przechowywać poszczególne pliki w strefie docelowej danych, użyj przesyłania strumieniowego ze strukturą apache, aby odbierać strumień danych z usługi Event Hubs i przetwarzać je.

- Jeśli dane mają złożoną strukturę i wymagają złożonych zapytań SQL, rozważ zapisanie ich w dedykowanej puli SQL zamiast bezserwerowej puli SQL.

- Jeśli dane zawierają wiele hierarchicznych struktur danych — na przykład ma dużą strukturę JSON — warto je przechowywać w usłudze Azure Synapse Data Explorer.

Szczegóły scenariusza

Azure Synapse Analytics to wszechstronna platforma danych, która obsługuje magazynowanie danych przedsiębiorstwa, analizę danych w czasie rzeczywistym, potoki, przetwarzanie danych szeregów czasowych, uczenie maszynowe i nadzór nad danymi. Aby obsługiwać te możliwości, integruje kilka różnych technologii, takich jak:

- Magazynowanie danych dla przedsiębiorstw

- Bezserwerowa pula SQL

- Apache Spark

- Pipelines

- Eksplorator danych

- Możliwości uczenia maszynowego

- Ujednolicony nadzór nad danymi w usłudze Microsoft Purview

Te możliwości otwierają wiele możliwości, ale istnieje wiele opcji technicznych, które należy podjąć, aby bezpiecznie skonfigurować infrastrukturę do bezpiecznego użycia.

W tym artykule opisano proces projektowania, zasady i opcje technologiczne dotyczące używania usługi Azure Synapse do tworzenia bezpiecznego rozwiązania typu data lakehouse. Koncentrujemy się na zagadnieniach dotyczących zabezpieczeń i kluczowych decyzjach technicznych. Rozwiązanie korzysta z następujących usług platformy Azure:

- Azure Synapse

- Bezserwerowe pule SQL usługi Azure Synapse

- Apache Spark w usłudze Azure Synapse Analytics

- Potoki usługi Azure Synapse

- Azure Data Lake

- Azure DevOps.

Celem jest zapewnienie wskazówek dotyczących tworzenia bezpiecznej i ekonomicznej platformy data lakehouse do użytku w przedsiębiorstwie oraz zapewnienia bezproblemowej i bezpiecznej współpracy technologii.

Potencjalne przypadki użycia

Usługa Data Lakehouse to nowoczesna architektura zarządzania danymi, która łączy ekonomiczne, skalowane i elastyczne funkcje magazynu danych z funkcjami zarządzania danymi i transakcjami w magazynie danych. Usługa Data Lakehouse może obsługiwać ogromną ilość danych i obsługiwać scenariusze analizy biznesowej i uczenia maszynowego. Może również przetwarzać dane z różnych struktur danych i źródeł danych. Aby uzyskać więcej informacji, zobacz Co to jest usługa Databricks Lakehouse?.

Oto niektóre typowe przypadki użycia rozwiązania opisanego tutaj:

- Analiza danych telemetrycznych Internetu rzeczy (IoT)

- Automatyzacja inteligentnych fabryk (na potrzeby produkcji)

- Śledzenie działań i zachowań konsumentów (w przypadku sprzedaży detalicznej)

- Zarządzanie zdarzeniami i zdarzeniami zabezpieczeń

- Monitorowanie dzienników aplikacji i zachowania aplikacji

- Przetwarzanie i analiza biznesowa danych częściowo ustrukturyzowanych

Projektowanie na wysokim poziomie

To rozwiązanie koncentruje się na rozwiązaniach dotyczących projektowania i implementacji zabezpieczeń w architekturze. Bezserwerowa pula SQL, platforma Apache Spark w usługach Azure Synapse, Azure Synapse pipelines, Data Lake Storage i Power BI to kluczowe usługi używane do implementowania wzorca usługi Data Lakehouse.

Oto architektura projektowania rozwiązań wysokiego poziomu:

Wybieranie fokusu zabezpieczeń

Rozpoczęliśmy projektowanie zabezpieczeń przy użyciu narzędzia Modelowanie zagrożeń. Narzędzie pomogło nam:

- Komunikowanie się z osobami biorącymi udział w projekcie systemu na temat potencjalnych zagrożeń.

- Zdefiniuj granicę zaufania w systemie.

Na podstawie wyników modelowania zagrożeń wprowadziliśmy następujące obszary zabezpieczeń, które są naszymi najwyższymi priorytetami:

- Tożsamość i kontrola dostępu

- Ochrona sieci

- Zabezpieczenia usługi DevOps

Zaprojektowaliśmy funkcje zabezpieczeń i zmiany infrastruktury w celu ochrony systemu, ograniczając kluczowe zagrożenia bezpieczeństwa zidentyfikowane z tymi najwyższymi priorytetami.

Aby uzyskać szczegółowe informacje o tym, co należy sprawdzić i wziąć pod uwagę, zobacz:

- Zabezpieczenia w przewodniku Microsoft Cloud Adoption Framework dla platformy Azure

- Kontrola dostępu

- Ochrona zasobów

- Bezpieczeństwo innowacji

Plan ochrony sieci i zasobów

Jedną z kluczowych zasad zabezpieczeń w przewodniku Cloud Adoption Framework jest zasada Zero Trust: podczas projektowania zabezpieczeń dla dowolnego składnika lub systemu zmniejsza ryzyko rozszerzenia dostępu przez osoby atakujące przy założeniu, że inne zasoby w organizacji zostaną naruszone.

Na podstawie wyniku modelowania zagrożeń rozwiązanie przyjmuje zalecenie dotyczące wdrażania mikrosegmentacji w ramach zera zaufania i definiuje kilka granic zabezpieczeń. Usługa Azure Virtual Network i ochrona eksfiltracji danych usługi Azure Synapse to kluczowe technologie używane do implementowania granicy zabezpieczeń w celu ochrony zasobów danych i krytycznych składników.

Ponieważ usługa Azure Synapse składa się z kilku różnych technologii, musimy:

Identyfikowanie składników usługi Synapse i powiązanych usług używanych w projekcie.

Azure Synapse to wszechstronna platforma danych, która może obsługiwać wiele różnych potrzeb w zakresie przetwarzania danych. Najpierw musimy zdecydować, które składniki w usłudze Azure Synapse są używane w projekcie, abyśmy mogli zaplanować ich ochronę. Musimy również określić, jakie inne usługi komunikują się z tymi składnikami usługi Azure Synapse.

W architekturze usługi Data Lakehouse kluczowe składniki to:

- Azure Synapse serverless SQL

- Platforma Apache Spark w usłudze Azure Synapse

- Potoki usługi Azure Synapse

- Data Lake Storage

- Azure DevOps

Zdefiniuj zachowania komunikacji prawnej między składnikami.

Musimy zdefiniować dozwolone zachowania komunikacyjne między składnikami. Czy na przykład chcemy, aby aparat Spark komunikował się bezpośrednio z dedykowanym wystąpieniem SQL lub czy chcemy, aby komunikował się za pośrednictwem serwera proxy, takiego jak usługa Azure Synapse Integracja danych potoku lub usługi Data Lake Storage?

Na podstawie zasady Zero Trust blokujemy komunikację, jeśli nie ma potrzeby biznesowej interakcji. Na przykład blokujemy aparat Spark, który znajduje się w nieznanej dzierżawie, bezpośrednio komunikując się z usługą Data Lake Storage.

Wybierz odpowiednie rozwiązanie zabezpieczeń, aby wymusić zdefiniowane zachowania komunikacyjne.

Na platformie Azure kilka technologii zabezpieczeń może wymuszać zdefiniowane zachowania komunikacji z usługą. Na przykład w usłudze Data Lake Storage możesz użyć listy dozwolonych adresów IP, aby kontrolować dostęp do usługi Data Lake, ale możesz również wybrać, które sieci wirtualne, usługi platformy Azure i wystąpienia zasobów są dozwolone. Każda metoda ochrony zapewnia inną ochronę zabezpieczeń. Wybierz na podstawie potrzeb biznesowych i ograniczeń środowiskowych. Konfiguracja używana w tym rozwiązaniu jest opisana w następnej sekcji.

Zaimplementuj wykrywanie zagrożeń i zaawansowane zabezpieczenia dla krytycznych zasobów.

W przypadku zasobów krytycznych najlepiej zaimplementować wykrywanie zagrożeń i zaawansowane zabezpieczenia. Usługi pomagają identyfikować zagrożenia i wyzwalać alerty, dzięki czemu system może powiadamiać użytkowników o naruszeniach zabezpieczeń.

Rozważ następujące techniki, aby lepiej chronić sieci i zasoby:

Wdrażanie sieci obwodowych w celu zapewnienia stref zabezpieczeń dla potoków danych

Gdy obciążenie potoku danych wymaga dostępu do danych zewnętrznych i strefy docelowej danych, najlepiej zaimplementować sieć obwodową i oddzielić ją potokiem wyodrębniania, przekształcania, ładowania (ETL).

Włączanie Defender dla Chmury dla wszystkich kont magazynu

Defender dla Chmury wyzwala alerty zabezpieczeń, gdy wykrywa nietypowe i potencjalnie szkodliwe próby uzyskania dostępu do kont magazynu lub wykorzystania ich. Aby uzyskać więcej informacji, zobacz Konfigurowanie usługi Microsoft Defender for Storage.

Blokowanie konta magazynu w celu zapobiegania złośliwym usunięciom lub zmianom konfiguracji

Aby uzyskać więcej informacji, zobacz Stosowanie blokady usługi Azure Resource Manager do konta magazynu.

Architektura z ochroną sieci i zasobów

W poniższej tabeli opisano zdefiniowane zachowania komunikacyjne i technologie zabezpieczeń wybrane dla tego rozwiązania. Te opcje zostały oparte na metodach omówionych w temacie Network and asset protection plan (Plan ochrony sieci i zasobów).

| Z (klient) | Do (usługa) | Zachowanie | Konfigurowanie | Uwagi | |

|---|---|---|---|---|---|

| Internet | Data Lake Storage | Odmów wszystkim | Reguła zapory — odmowa domyślna | Ustawienie domyślne: "Odmów" | Reguła zapory — odmowa domyślna |

| Potok usługi Azure Synapse/Spark | Data Lake Storage | Zezwalaj (wystąpienie) | Sieć wirtualna — zarządzany prywatny punkt końcowy (Data Lake Storage) | ||

| Synapse SQL | Data Lake Storage | Zezwalaj (wystąpienie) | Reguła zapory — wystąpienia zasobów (Synapse SQL) | Usługa Synapse SQL musi uzyskać dostęp do usługi Data Lake Storage przy użyciu tożsamości zarządzanych | |

| Agent usługi Azure Pipelines | Data Lake Storage | Zezwalaj (wystąpienie) | Reguła zapory — wybrane sieci wirtualne Punkt końcowy usługi — magazyn |

Na potrzeby testowania integracji obejście: "AzureServices" (reguła zapory) |

|

| Internet | Obszar roboczy usługi Synapse | Odmów wszystkim | Reguła zapory | ||

| Agent usługi Azure Pipelines | Obszar roboczy usługi Synapse | Zezwalaj (wystąpienie) | Sieć wirtualna — prywatny punkt końcowy | Wymaga trzech prywatnych punktów końcowych (dev, serverless SQL i dedicated SQL) | |

| Zarządzana sieć wirtualna usługi Synapse | Internet lub nieautoryzowana dzierżawa platformy Azure | Odmów wszystkim | Sieć wirtualna — ochrona eksfiltracji danych usługi Synapse | ||

| Potok usługi Synapse/Spark | Key Vault | Zezwalaj (wystąpienie) | Sieć wirtualna — zarządzany prywatny punkt końcowy (Key Vault) | Ustawienie domyślne: "Odmów" | |

| Agent usługi Azure Pipelines | Key Vault | Zezwalaj (wystąpienie) | Reguła zapory — wybrane sieci wirtualne * Punkt końcowy usługi — Key Vault |

obejście: "AzureServices" (reguła zapory) | |

| Azure Functions | Bezserwerowa baza danych SQL usługi Synapse | Zezwalaj (wystąpienie) | Sieć wirtualna — prywatny punkt końcowy (bezserwerowy sql usługi Synapse) | ||

| Potok usługi Synapse/Spark | Azure Monitor | Zezwalaj (wystąpienie) | Sieć wirtualna — prywatny punkt końcowy (Azure Monitor) |

Na przykład w planie chcemy:

- Utwórz obszar roboczy usługi Azure Synapse z zarządzaną siecią wirtualną.

- Zabezpieczanie ruchu wychodzącego danych z obszarów roboczych usługi Azure Synapse przy użyciu ochrony eksfiltracji danych w obszarach roboczych usługi Azure Synapse.

- Zarządzaj listą zatwierdzonych dzierżaw firmy Microsoft dla obszaru roboczego usługi Azure Synapse.

- Skonfiguruj reguły sieci w celu udzielenia ruchu do konta magazynu z wybranych sieci wirtualnych, dostępu tylko do sieci publicznej i wyłączenia dostępu do sieci publicznej.

- Użyj zarządzanych prywatnych punktów końcowych , aby połączyć sieć wirtualną zarządzaną przez usługę Azure Synapse z usługą Data Lake.

- Użyj wystąpienia zasobu, aby bezpiecznie połączyć usługę Azure Synapse SQL z usługą Data Lake.

Kwestie wymagające rozważenia

Te zagadnienia implementują filary platformy Azure Well-Architected Framework, która jest zestawem wytycznych, których można użyć do poprawy jakości obciążenia. Aby uzyskać więcej informacji, zobacz Microsoft Azure Well-Architected Framework.

Zabezpieczenia

Aby uzyskać informacje na temat filaru zabezpieczeń dobrze zaprojektowanej struktury, zobacz Zabezpieczenia.

Tożsamość i kontrola dostępu

System zawiera kilka składników. Każda z nich wymaga innej konfiguracji zarządzania tożsamościami i dostępem (IAM). Te konfiguracje muszą współpracować, aby zapewnić usprawnione środowisko użytkownika. W związku z tym używamy poniższych wskazówek projektowych podczas implementowania tożsamości i kontroli dostępu.

Wybieranie rozwiązania do obsługi tożsamości dla różnych warstw kontroli dostępu

- W systemie istnieją cztery różne rozwiązania do obsługi tożsamości.

- Konto SQL (SQL Server)

- Jednostka usługi (Microsoft Entra ID)

- Tożsamość zarządzana (Microsoft Entra ID)

- Konto użytkownika (identyfikator Microsoft Entra)

- W systemie istnieją cztery różne warstwy kontroli dostępu.

- Warstwa dostępu do aplikacji: wybierz rozwiązanie tożsamości dla ról ap.

- Warstwa dostępu do usługi Azure Synapse DB/Table: wybierz rozwiązanie tożsamości dla ról w bazach danych.

- Usługa Azure Synapse uzyskuje dostęp do zewnętrznej warstwy zasobów: wybierz rozwiązanie tożsamości, aby uzyskać dostęp do zasobów zewnętrznych.

- Warstwa dostępu usługi Data Lake Storage: wybierz rozwiązanie tożsamości do kontrolowania dostępu do plików w magazynie.

Kluczową częścią tożsamości i kontroli dostępu jest wybór odpowiedniego rozwiązania tożsamości dla każdej warstwy kontroli dostępu. Zasady projektowania zabezpieczeń platformy Azure Well-Architected Framework sugerują używanie natywnych mechanizmów kontroli i prostotę jazdy. W związku z tym to rozwiązanie korzysta z konta użytkownika końcowego firmy Microsoft w warstwach dostępu aplikacji i usługi Azure Synapse DB. Korzysta z natywnych rozwiązań IAM innych firm i zapewnia szczegółową kontrolę dostępu. Usługa Azure Synapse uzyskuje dostęp do zewnętrznej warstwy zasobów i warstwy dostępu usługi Data Lake przy użyciu tożsamości zarządzanej w usłudze Azure Synapse, aby uprościć proces autoryzacji.

- W systemie istnieją cztery różne rozwiązania do obsługi tożsamości.

Rozważ dostęp z najniższymi uprawnieniami

Zasada przewodnia Zero Trust sugeruje zapewnienie dostępu just in time i wystarczającego dostępu do krytycznych zasobów. Zobacz Microsoft Entra Privileged Identity Management (PIM), aby zwiększyć bezpieczeństwo w przyszłości.

Ochrona połączonej usługi

Połączone usługi definiują informacje o połączeniu potrzebne do nawiązania połączenia z zasobami zewnętrznymi. Ważne jest, aby zabezpieczyć konfiguracje połączonych usług.

- Utwórz połączoną usługę Azure Data Lake za pomocą usługi Private Link.

- Użyj tożsamości zarządzanej jako metody uwierzytelniania w połączonych usługach.

- Użyj usługi Azure Key Vault, aby zabezpieczyć poświadczenia na potrzeby uzyskiwania dostępu do połączonej usługi.

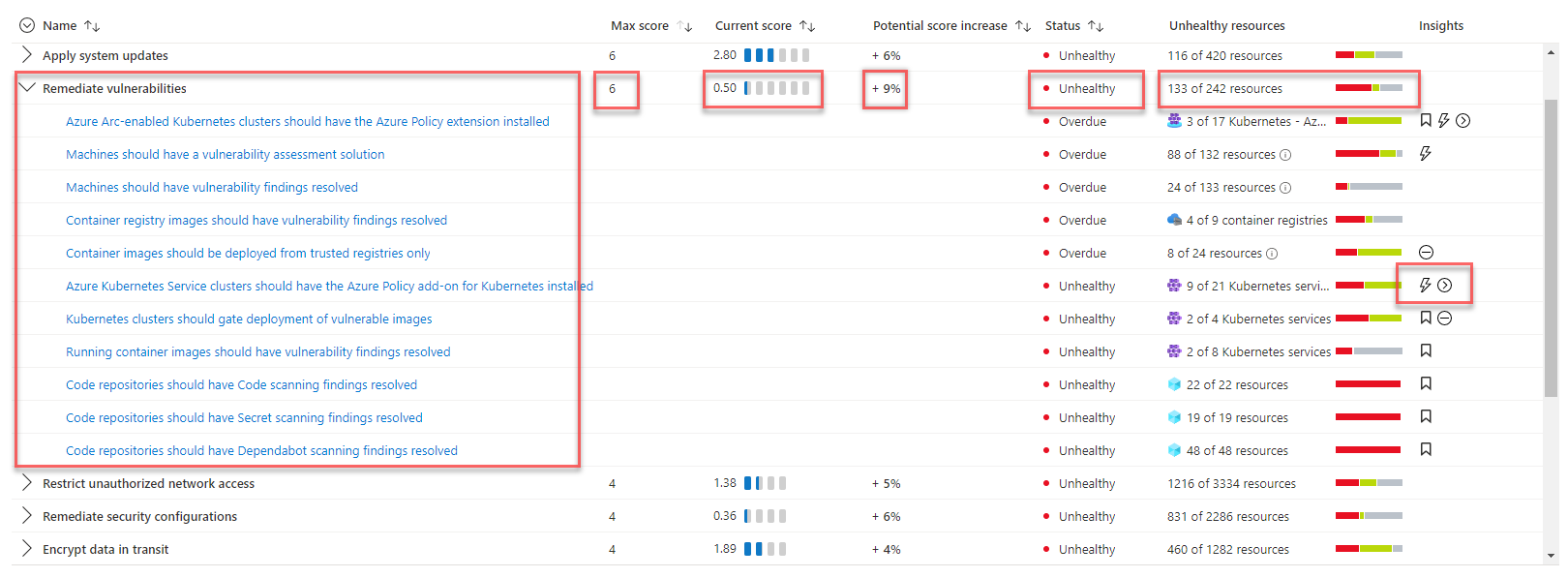

Ocena oceny zabezpieczeń i wykrywanie zagrożeń

Aby zrozumieć stan zabezpieczeń systemu, rozwiązanie używa Microsoft Defender dla Chmury do oceny zabezpieczeń infrastruktury i wykrywania problemów z zabezpieczeniami. Microsoft Defender dla Chmury to narzędzie do zarządzania stanem zabezpieczeń i ochrony przed zagrożeniami. Może ona chronić obciążenia uruchomione na platformie Azure, w środowisku hybrydowym i na innych platformach w chmurze.

Automatycznie włączysz bezpłatny plan Defender dla Chmury we wszystkich subskrypcjach platformy Azure podczas pierwszej wizyty na stronach Defender dla Chmury w witrynie Azure Portal. Zdecydowanie zalecamy włączenie jej w celu uzyskania oceny stanu zabezpieczeń w chmurze i sugestii. Microsoft Defender dla Chmury zapewni ocenę zabezpieczeń i pewne wskazówki dotyczące wzmacniania zabezpieczeń dla subskrypcji.

Jeśli rozwiązanie wymaga zaawansowanych funkcji zarządzania zabezpieczeniami i wykrywania zagrożeń, takich jak wykrywanie i alerty podejrzanych działań, możesz włączyć ochronę obciążeń w chmurze indywidualnie dla różnych zasobów.

Optymalizacja kosztów

Aby uzyskać informacje na temat filaru optymalizacji kosztów dobrze zaprojektowanej struktury, zobacz Optymalizacja kosztów.

Kluczową zaletą rozwiązania typu data lakehouse jest jego ekonomiczna i skalowalna architektura. Większość składników w rozwiązaniu korzysta z rozliczeń opartych na użyciu i automatycznie skaluje. W tym rozwiązaniu wszystkie dane są przechowywane w usłudze Data Lake Storage. Płacisz tylko za przechowywanie danych, jeśli nie uruchamiasz żadnych zapytań ani nie przetwarzasz danych.

Ceny tego rozwiązania zależą od użycia następujących kluczowych zasobów:

- Azure Synapse Serverless SQL: użyj rozliczeń opartych na użyciu, płacisz tylko za to, czego używasz.

- Platforma Apache Spark w usłudze Azure Synapse: korzystanie z rozliczeń opartych na użyciu, płacenie tylko za używane elementy.

- Azure Synapse Pipelines: użyj rozliczeń opartych na użyciu, płacisz tylko za to, czego używasz.

- Azure Data Lake: użyj rozliczeń opartych na użyciu, płacisz tylko za to, czego używasz.

- Power BI: koszt zależy od zakupionej licencji.

- Usługa Private Link: użyj rozliczeń opartych na użyciu, płacisz tylko za to, czego używasz.

Różne rozwiązania do ochrony zabezpieczeń mają różne tryby kosztów. Należy wybrać rozwiązanie zabezpieczeń na podstawie potrzeb biznesowych i kosztów rozwiązań.

Aby oszacować koszt rozwiązania, możesz użyć kalkulatora cen platformy Azure.

Doskonałość operacyjna

Aby uzyskać informacje na temat filaru doskonałości operacyjnej platformy Well-Architected Framework, zobacz Doskonałość operacyjna.

Używanie własnego agenta potoku obsługującego sieć wirtualną dla usług ciągłej integracji/ciągłego wdrażania

Domyślny agent potoku usługi Azure DevOps nie obsługuje komunikacji z siecią wirtualną, ponieważ używa bardzo szerokiego zakresu adresów IP. To rozwiązanie implementuje własnego agenta usługi Azure DevOps w sieci wirtualnej, aby procesy DevOps mogły bezproblemowo komunikować się z innymi usługami w rozwiązaniu. Parametry połączenia i wpisy tajne do uruchamiania usług ciągłej integracji/ciągłego wdrażania są przechowywane w niezależnym magazynie Key Vault. Podczas procesu wdrażania agent hostowany samodzielnie uzyskuje dostęp do magazynu kluczy w podstawowej strefie danych w celu zaktualizowania konfiguracji zasobów i wpisów tajnych. Aby uzyskać więcej informacji, zobacz dokument Use separate key vaults (Używanie oddzielnych magazynów kluczy). To rozwiązanie używa również zestawów skalowania maszyn wirtualnych, aby upewnić się, że aparat DevOps może automatycznie skalować w górę i w dół na podstawie obciążenia.

Implementowanie skanowania zabezpieczeń infrastruktury i testowania weryfikacyjnego kompilacji zabezpieczeń w potoku ciągłej integracji/ciągłego wdrażania

Narzędzie do analizy statycznej służące do skanowania plików infrastruktury jako kodu (IaC) może pomóc w wykrywaniu błędów konfiguracji, które mogą prowadzić do problemów z zabezpieczeniami lub zgodnością. Testowanie weryfikacyjne weryfikacyjne kompilacji zabezpieczeń systemu zapewnia pomyślne włączenie ochrony przed awariami wdrożenia.

- Użyj narzędzia do analizy statycznej, aby skanować szablony infrastruktury jako kodu (IaC) w celu wykrywania błędów konfiguracji, które mogą prowadzić do problemów z zabezpieczeniami lub zgodnością. Użyj narzędzi, takich jak Checkov lub Terrascan , aby wykrywać i zapobiegać zagrożeniom bezpieczeństwa.

- Upewnij się, że potok ciągłego wdrażania prawidłowo obsługuje błędy wdrażania. Wszelkie niepowodzenia wdrażania związane z funkcjami zabezpieczeń powinny być traktowane jako awaria krytyczna. Potok powinien ponowić próbę wykonania akcji, która zakończyła się niepowodzeniem lub wstrzymać wdrożenie.

- Zweryfikuj środki zabezpieczeń w potoku wdrażania, uruchamiając testy weryfikacyjne kompilacji zabezpieczeń. Testy weryfikacyjne kompilacji zabezpieczeń, takie jak weryfikowanie stanu konfiguracji wdrożonych zasobów lub przypadków testowych, które sprawdzają krytyczne scenariusze zabezpieczeń, mogą zapewnić, że projekt zabezpieczeń działa zgodnie z oczekiwaniami.

Współautorzy

Ten artykuł jest obsługiwany przez firmę Microsoft. Pierwotnie został napisany przez następujących współautorów.

Główny autor:

- Herman Wu | Starszy inżynier oprogramowania

Inni współautorzy:

- Ian Chen | Główny inżynier oprogramowania

- Jose Contreras | Główna inżynieria oprogramowania

- Roy Chan | Główny menedżer inżynierów oprogramowania

Następne kroki

- Dokumentacja produktu platformy Azure

- Inne artykuły

- Co to jest usługa Azure Synapse Analytics?

- Bezserwerowa pula SQL w usłudze Azure Synapse Analytics

- Apache Spark w usłudze Azure Synapse Analytics

- Potoki i działania w usłudze Azure Data Factory i Azure Synapse Analytics

- Co to jest usługa Azure Synapse Data Explorer? (wersja zapoznawcza)

- Możliwości uczenia maszynowego w usłudze Azure Synapse Analytics

- Co to jest Microsoft Purview?

- Usługi Azure Synapse Analytics i Azure Purview współpracują ze sobą

- Wprowadzenie do usługi Azure Data Lake Storage Gen2

- Co to jest usługa Azure Data Factory?

- Seria blogów na temat bieżących wzorców danych: Data Lakehouse

- Co to jest Microsoft Defender dla Chmury?

- Usługa Data Lakehouse, magazyn danych i architektura nowoczesnej platformy danych

- Najlepsze rozwiązania dotyczące organizowania obszarów roboczych usługi Azure Synapse i lakehouse

- Omówienie prywatnych punktów końcowych usługi Azure Synapse

- Azure Synapse Analytics — nowy wgląd w zabezpieczenia danych

- Punkt odniesienia zabezpieczeń platformy Azure dla dedykowanej puli SQL usługi Azure Synapse (dawniej SQL DW)

- Zabezpieczenia sieci w chmurze 101: punkty końcowe usługi platformy Azure a prywatne punkty końcowe

- Jak skonfigurować kontrolę dostępu dla obszaru roboczego usługi Azure Synapse

- Nawiązywanie połączenia z funkcją Azure Synapse Studio przy użyciu centrów usługi Azure Private Link

- Jak wdrożyć artefakty obszaru roboczego usługi Azure Synapse w zarządzanej sieci wirtualnej w obszarze roboczym usługi Azure Synapse

- Ciągła integracja i ciągłe dostarczanie dla obszaru roboczego usługi Azure Synapse Analytics

- Wskaźnik bezpieczeństwa w usłudze Microsoft Defender dla Chmury

- Najlepsze rozwiązania dotyczące korzystania z usługi Azure Key Vault

- Scenariusz firmy Adatum Corporation na potrzeby zarządzania danymi i analizy na platformie Azure