Tworzenie bramy aplikacji z przekierowaniem HTTP do HTTPS przy użyciu witryny Azure Portal

Za pomocą witryny Azure Portal można utworzyć bramę aplikacji z certyfikatem na potrzeby kończenia żądań protokołu TLS. Reguła routingu służy do przekierowywania ruchu HTTP do portu HTTPS w bramie aplikacji. W tym przykładzie utworzysz również zestaw skalowania maszyn wirtualnych dla puli zaplecza bramy aplikacji, która zawiera dwa wystąpienia maszyn wirtualnych.

W tym artykule omówiono sposób wykonywania następujących zadań:

- Tworzenie certyfikatu z podpisem własnym

- Konfigurowanie sieci

- Tworzenie bramy aplikacji z certyfikatem

- Dodawanie odbiornika i reguły przekierowania

- Tworzenie zestawu skalowania maszyn wirtualnych przy użyciu domyślnej puli zaplecza

Jeśli nie masz subskrypcji platformy Azure, przed rozpoczęciem utwórz bezpłatne konto.

Uwaga

Do interakcji z platformą Azure zalecamy używanie modułu Azure Az w programie PowerShell. Zobacz Instalowanie programu Azure PowerShell, aby rozpocząć. Aby dowiedzieć się, jak przeprowadzić migrację do modułu Az PowerShell, zobacz Migracja programu Azure PowerShell z modułu AzureRM do modułu Az.

Ten samouczek wymaga modułu Azure PowerShell w wersji 1.0.0 lub nowszej w celu utworzenia certyfikatu i zainstalowania usług IIS. Uruchom polecenie Get-Module -ListAvailable Az, aby dowiedzieć się, jaka wersja jest używana. Jeśli konieczne będzie uaktualnienie, zobacz Instalowanie modułu Azure PowerShell. Aby uruchomić polecenia w tym samouczku, należy również uruchomić polecenie Login-AzAccount , aby utworzyć połączenie z platformą Azure.

Tworzenie certyfikatu z podpisem własnym

Do użytku produkcyjnego należy zaimportować prawidłowy certyfikat podpisany przez zaufanego dostawcę. W tym samouczku utworzysz certyfikat z podpisem własnym przy użyciu polecenia New-SelfSignedCertificate. Korzystając z polecenia Export-PfxCertificate i zwróconego odcisku palca, możesz wyeksportować plik pfx z certyfikatu.

New-SelfSignedCertificate `

-certstorelocation cert:\localmachine\my `

-dnsname www.contoso.com

Wynik powinien wyglądać podobnie do następującego:

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\my

Thumbprint Subject

---------- -------

E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 CN=www.contoso.com

Użyj odcisku palca w celu utworzenia pliku pfx:

$pwd = ConvertTo-SecureString -String "Azure123456!" -Force -AsPlainText

Export-PfxCertificate `

-cert cert:\localMachine\my\E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 `

-FilePath c:\appgwcert.pfx `

-Password $pwd

Tworzenie bramy aplikacji

Sieć wirtualna jest potrzebna do komunikacji między utworzonymi zasobami. W tym przykładzie są tworzone dwie podsieci: jedna dla bramy aplikacji i druga dla serwerów zaplecza. Sieć wirtualną można utworzyć podczas tworzenia bramy aplikacji.

Zaloguj się w witrynie Azure Portal.

W lewym górnym rogu witryny Azure Portal kliknij przycisk Utwórz zasób.

Wybierz pozycję Sieć, a następnie z listy Polecane wybierz pozycję Application Gateway.

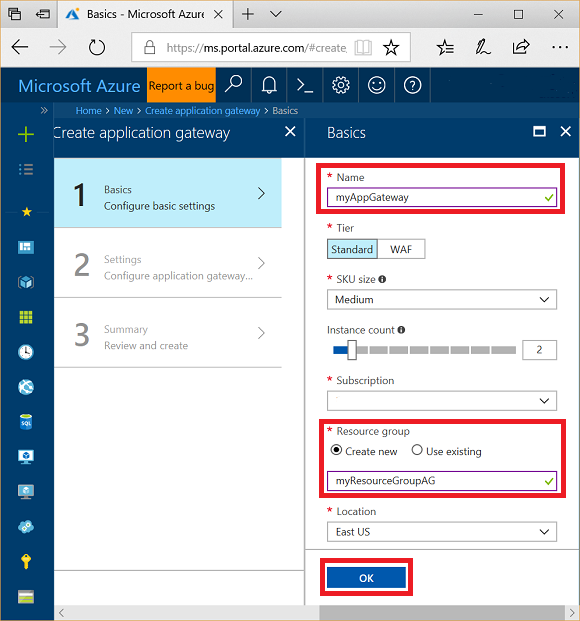

Wprowadź następujące wartości dla bramy aplikacji:

myAppGateway — jako nazwę bramy aplikacji.

myResourceGroupAG — jako nową grupę zasobów.

Zaakceptuj wartości domyślne dla innych ustawień, a następnie kliknij przycisk OK.

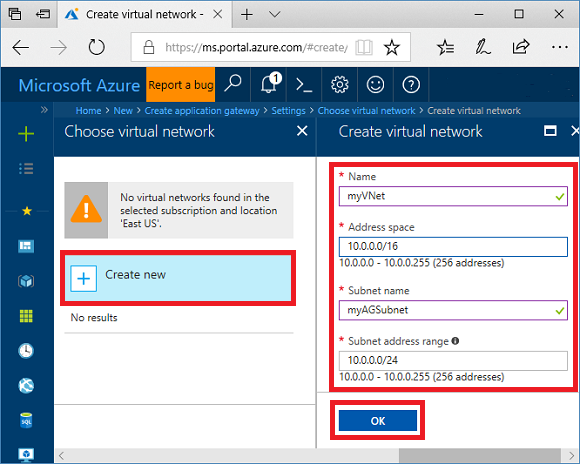

Kliknij kolejno pozycje Wybierz sieć wirtualną, Utwórz nową, a następnie wprowadź następujące wartości dla sieci wirtualnej:

myVNet — jako nazwę sieci wirtualnej.

10.0.0.0/16 — jako przestrzeń adresową sieci wirtualnej.

myAGSubnet — jako nazwę podsieci.

10.0.0.0/24 — jako przestrzeń adresową podsieci.

Kliknij przycisk OK, aby utworzyć sieć wirtualną i podsieć.

W obszarze Konfiguracja adresu IP frontonu upewnij się, że typ adresu IP jest publiczny i wybrano pozycję Utwórz nowy . Wprowadź nazwę myAGPublicIPAddress . Zaakceptuj wartości domyślne dla innych ustawień, a następnie kliknij przycisk OK.

W obszarze Konfiguracja odbiornika wybierz pozycję HTTPS, a następnie wybierz pozycję Wybierz plik i przejdź do pliku c:\appgwcert.pfx i wybierz pozycję Otwórz.

Wpisz appgwcert jako nazwę certyfikatu i azure123456! jako hasło.

Pozostaw wyłączoną zaporę aplikacji internetowej, a następnie wybierz przycisk OK.

Przejrzyj ustawienia na stronie podsumowania, a następnie wybierz przycisk OK , aby utworzyć zasoby sieciowe i bramę aplikacji. Utworzenie bramy aplikacji może potrwać kilka minut. Przed przejściem do następnej sekcji poczekaj na pomyślne zakończenie wdrożenia.

Dodawanie podsieci

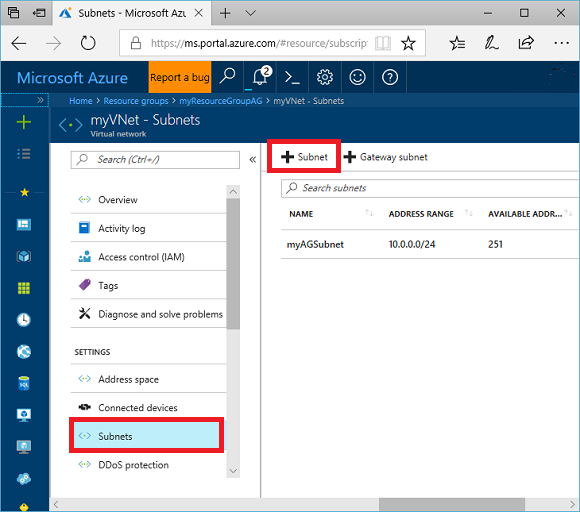

Wybierz pozycję Wszystkie zasoby w menu po lewej stronie, a następnie z listy zasobów wybierz pozycję myVNet .

Wybierz pozycję Podsieci, a następnie kliknij pozycję Podsieć.

Wpisz myBackendSubnet jako nazwę podsieci.

Wpisz wartość 10.0.2.0/24 dla zakresu adresów, a następnie wybierz przycisk OK.

Dodawanie odbiornika i reguły przekierowania

Dodawanie odbiornika

Najpierw dodaj odbiornik o nazwie myListener dla portu 80.

- Otwórz grupę zasobów myResourceGroupAG i wybierz pozycję myAppGateway.

- Wybierz pozycję Odbiorniki , a następnie wybierz pozycję + Podstawowa.

- Wpisz MyListener jako nazwę.

- Wpisz httpPort dla nowej nazwy portu frontonu i 80 dla portu.

- Upewnij się, że protokół jest ustawiony na HTTP, a następnie wybierz przycisk OK.

Dodawanie reguły routingu z konfiguracją przekierowania

- W obszarze myAppGateway wybierz pozycję Reguły, a następnie wybierz pozycję +Żądaj reguły routingu.

- W polu Nazwa reguły wpisz Rule2.

- Upewnij się, że dla odbiornika wybrano pozycję MyListener .

- Kliknij kartę Elementy docelowe zaplecza i wybierz pozycję Typ docelowy jako Przekierowanie.

- W polu Typ przekierowania wybierz pozycję Trwałe.

- W polu Cel przekierowania wybierz pozycję Odbiornik.

- Upewnij się, że odbiornik target jest ustawiony na appGatewayHttpListener.

- W polu Uwzględnij ciąg zapytania i Dołącz ścieżkę wybierz pozycję Tak.

- Wybierz Dodaj.

Uwaga

appGatewayHttpListener jest domyślną nazwą odbiornika. Aby uzyskać więcej informacji, zobacz Konfiguracja odbiornika usługi Application Gateway.

Tworzenie zestawu skalowania maszyn wirtualnych

W tym przykładzie utworzysz zestaw skalowania maszyn wirtualnych, aby zapewnić serwery dla puli zaplecza w bramie aplikacji.

- W lewym górnym rogu portalu wybierz pozycję +Utwórz zasób.

- Wybierz pozycję Compute.

- W polu wyszukiwania wpisz zestaw skalowania i naciśnij Enter.

- Wybierz pozycję Zestaw skalowania maszyn wirtualnych, a następnie wybierz pozycję Utwórz.

- W polu Nazwa zestawu skalowania maszyn wirtualnych wpisz myvmss.

- W obszarze Obraz dysku systemu operacyjnego upewnij się, że wybrano pozycję Windows Server 2016 Datacenter .

- W obszarze Grupa zasobów wybierz pozycję myResourceGroupAG.

- W polu Nazwa użytkownika wpisz azureuser.

- W polu Hasło wpisz Azure123456! i potwierdź hasło.

- W polu Liczba wystąpień upewnij się, że wartość to 2.

- W polu Rozmiar wystąpienia wybierz pozycję D2s_v3.

- W obszarze Sieć upewnij się, że opcja Wybierz równoważenie obciążenia jest ustawiona na wartość Application Gateway.

- Upewnij się, że dla bramy aplikacji ustawiono wartość myAppGateway.

- Upewnij się, że dla podsieci ustawiono wartość myBackendSubnet.

- Wybierz pozycję Utwórz.

Kojarzenie zestawu skalowania z odpowiednią pulą zaplecza

Interfejs użytkownika portalu zestawu skalowania maszyn wirtualnych tworzy nową pulę zaplecza dla zestawu skalowania, ale chcesz skojarzyć ją z istniejącą pulą appGatewayBackendPool.

- Otwórz grupę zasobów myResourceGroupAg .

- Wybierz pozycję myAppGateway.

- Wybierz pozycję Pule zaplecza.

- Wybierz pozycję myAppGatewaymyvmss.

- Wybierz pozycję Usuń wszystkie elementy docelowe z puli zaplecza.

- Wybierz pozycję Zapisz.

- Po zakończeniu tego procesu wybierz pulę zaplecza myAppGatewaymyvmss , wybierz pozycję Usuń , a następnie kliknij przycisk OK , aby potwierdzić.

- Wybierz pozycję appGatewayBackendPool.

- W obszarze Cele wybierz pozycję VMSS.

- W obszarze VMSS wybierz pozycję myvmss.

- W obszarze Konfiguracje interfejsu sieciowego wybierz pozycję myvmssNic.

- Wybierz pozycję Zapisz.

Uaktualnianie zestawu skalowania

Na koniec należy uaktualnić zestaw skalowania przy użyciu tych zmian.

- Wybierz zestaw skalowania myvmsss .

- W obszarze Ustawienia wybierz pozycję Wystąpienia.

- Wybierz oba wystąpienia, a następnie wybierz pozycję Uaktualnij.

- Wybierz Tak, aby potwierdzić.

- Po zakończeniu wróć do obszaru myAppGateway i wybierz pozycję Pule zaplecza. Teraz powinno zostać wyświetlone, że pula appGatewayBackendPool ma dwa obiekty docelowe, a myAppGatewaymyvmss ma zero obiektów docelowych.

- Wybierz pozycję myAppGatewaymyvmss, a następnie wybierz pozycję Usuń.

- Wybierz OK, aby potwierdzić.

Instalacja usług IIS

Łatwym sposobem instalowania usług IIS w zestawie skalowania jest użycie programu PowerShell. W portalu kliknij ikonę usługi Cloud Shell i upewnij się, że wybrano program PowerShell .

Wklej następujący kod w oknie programu PowerShell i naciśnij Enter.

$publicSettings = @{ "fileUris" = (,"https://raw.githubusercontent.com/Azure/azure-docs-powershell-samples/master/application-gateway/iis/appgatewayurl.ps1");

"commandToExecute" = "powershell -ExecutionPolicy Unrestricted -File appgatewayurl.ps1" }

$vmss = Get-AzVmss -ResourceGroupName myResourceGroupAG -VMScaleSetName myvmss

Add-AzVmssExtension -VirtualMachineScaleSet $vmss `

-Name "customScript" `

-Publisher "Microsoft.Compute" `

-Type "CustomScriptExtension" `

-TypeHandlerVersion 1.8 `

-Setting $publicSettings

Update-AzVmss `

-ResourceGroupName myResourceGroupAG `

-Name myvmss `

-VirtualMachineScaleSet $vmss

Uaktualnianie zestawu skalowania

Po zmianie wystąpień za pomocą usług IIS należy ponownie uaktualnić zestaw skalowania przy użyciu tej zmiany.

- Wybierz zestaw skalowania myvmsss .

- W obszarze Ustawienia wybierz pozycję Wystąpienia.

- Wybierz oba wystąpienia, a następnie wybierz pozycję Uaktualnij.

- Wybierz Tak, aby potwierdzić.

Testowanie bramy aplikacji

Publiczny adres IP aplikacji można uzyskać na stronie Przegląd bramy aplikacji.

Wybierz pozycję myAppGateway.

Na stronie Przegląd zanotuj adres IP w obszarze Publiczny adres IP frontonu.

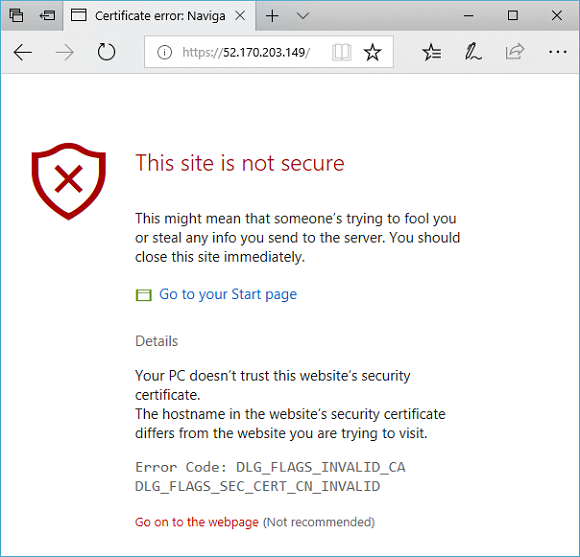

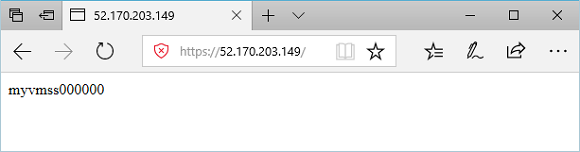

Skopiuj publiczny adres IP, a następnie wklej go na pasku adresu przeglądarki. Na przykład http://52.170.203.149

Aby zaakceptować ostrzeżenie o zabezpieczeniach, jeśli używasz certyfikatu z podpisem własnym, wybierz pozycję Szczegóły, a następnie pozycję Przejdź do strony internetowej. Zostanie wyświetlona zabezpieczona witryna internetowa usług IIS, tak jak w poniższym przykładzie:

Następne kroki

Dowiedz się, jak utworzyć bramę aplikacji z wewnętrznym przekierowaniem.