Odciążanie protokołu SSL za pomocą usługi Application Gateway dla kontenerów — interfejs API ruchu przychodzącego

Ten dokument ułatwia skonfigurowanie przykładowej aplikacji korzystającej z zasobu ruchu przychodzącego z interfejsu API ruchu przychodzącego:

Tło

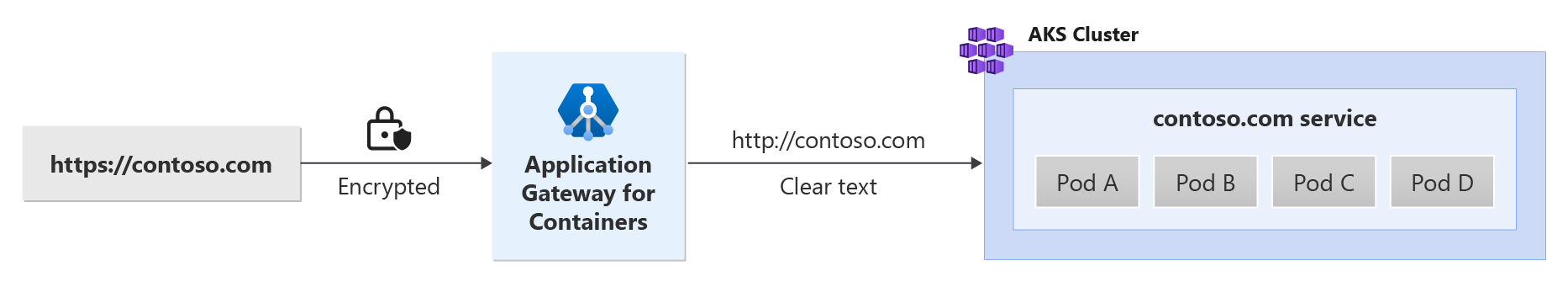

Usługa Application Gateway dla kontenerów umożliwia odciążanie protokołu SSL w celu uzyskania lepszej wydajności zaplecza. Zobacz następujący przykładowy scenariusz:

Wymagania wstępne

Jeśli wykonasz strategię wdrażania byo, upewnij się, że skonfigurowaliśmy usługę Application Gateway dla zasobów kontenerów i kontroler usługi ALB

Jeśli wykonasz strategię wdrażania zarządzanego przez usługę ALB, upewnij się, że aprowizujesz kontroler usługi ALB i zasoby usługi Application Gateway for Containers za pośrednictwem zasobu niestandardowego ApplicationLoadBalancer.

Wdróż przykładową aplikację HTTPS: zastosuj następujący plik deployment.yaml w klastrze, aby utworzyć przykładową aplikację internetową w celu zademonstrowania odciążania protokołu TLS/SSL.

kubectl apply -f https://raw.githubusercontent.com/MicrosoftDocs/azure-docs/refs/heads/main/articles/application-gateway/for-containers/examples/https-scenario/ssl-termination/deployment.yamlTo polecenie tworzy następujące polecenie w klastrze:

- przestrzeń nazw o nazwie

test-infra - jedna usługa wywoływana

echotest-infraw przestrzeni nazw - jedno wdrożenie wywoływane

echotest-infraw przestrzeni nazw - jeden wpis tajny wywoływany

listener-tls-secrettest-infraw przestrzeni nazw

- przestrzeń nazw o nazwie

Wdrażanie wymaganych zasobów interfejsu API ruchu przychodzącego

- Tworzenie ruchu przychodzącego

kubectl apply -f - <<EOF

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

name: ingress-01

namespace: test-infra

annotations:

alb.networking.azure.io/alb-name: alb-test

alb.networking.azure.io/alb-namespace: alb-test-infra

spec:

ingressClassName: azure-alb-external

tls:

- hosts:

- example.com

secretName: listener-tls-secret

rules:

- host: example.com

http:

paths:

- path: /

pathType: Prefix

backend:

service:

name: echo

port:

number: 80

EOF

Uwaga

Gdy kontroler usługi ALB tworzy bramę Application Gateway dla zasobów kontenerów w usłudze ARM, użyje następującej konwencji nazewnictwa dla zasobu frontonu: fe-8< losowo wygenerowanych znaków>

Jeśli chcesz zmienić nazwę frontonu utworzonego na platformie Azure, rozważ zastosowanie własnej strategii wdrażania.

Po utworzeniu zasobu ruchu przychodzącego upewnij się, że stan wskazuje nazwę hosta modułu równoważenia obciążenia i że oba porty nasłuchują żądań.

kubectl get ingress ingress-01 -n test-infra -o yaml

Przykładowe dane wyjściowe pomyślnego utworzenia ruchu przychodzącego.

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

annotations:

alb.networking.azure.io/alb-frontend: FRONTEND_NAME

alb.networking.azure.io/alb-id: /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/yyyyyyyy/providers/Microsoft.ServiceNetworking/trafficControllers/zzzzzz

kubectl.kubernetes.io/last-applied-configuration: |

{"apiVersion":"networking.k8s.io/v1","kind":"Ingress","metadata":{"annotations":{"alb.networking.azure.io/alb-frontend":"FRONTEND_NAME","alb.networking.azure.io/alb-id":"/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/yyyyyyyy/providers/Microsoft.ServiceNetworking/trafficControllers/zzzzzz"},"name"

:"ingress-01","namespace":"test-infra"},"spec":{"ingressClassName":"azure-alb-external","rules":[{"host":"example.com","http":{"paths":[{"backend":{"service":{"name":"echo","port":{"number":80}}},"path":"/","pathType":"Prefix"}]}}],"tls":[{"hosts":["example.com"],"secretName":"listener-tls-secret"}]}}

creationTimestamp: "2023-07-22T18:02:13Z"

generation: 2

name: ingress-01

namespace: test-infra

resourceVersion: "278238"

uid: 17c34774-1d92-413e-85ec-c5a8da45989d

spec:

ingressClassName: azure-alb-external

rules:

- host: example.com

http:

paths:

- backend:

service:

name: echo

port:

number: 80

path: /

pathType: Prefix

tls:

- hosts:

- example.com

secretName: listener-tls-secret

status:

loadBalancer:

ingress:

- hostname: xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx.fzyy.alb.azure.com

ports:

- port: 80

protocol: TCP

- port: 443

protocol: TCP

Testowanie dostępu do aplikacji

Teraz możemy wysłać jakiś ruch do naszej przykładowej aplikacji za pośrednictwem nazwy FQDN przypisanej do frontonu. Użyj poniższego polecenia, aby uzyskać nazwę FQDN.

fqdn=$(kubectl get ingress ingress-01 -n test-infra -o jsonpath='{.status.loadBalancer.ingress[0].hostname}')

Ograniczenie tej nazwy FQDN powinno zwracać odpowiedzi z zaplecza zgodnie z konfiguracją w usłudze HTTPRoute.

fqdnIp=$(dig +short $fqdn)

curl -vik --resolve example.com:443:$fqdnIp https://example.com

Gratulacje, zainstalowano kontroler usługi ALB, wdrożono aplikację zaplecza i przekierowano ruch do aplikacji za pośrednictwem ruchu przychodzącego w usłudze Application Gateway for Containers.